![]() Zum Wochenende noch ein Sicherheitshinweis in Sachen Erpressungstrojaner. Von der Ransomware CryptXXX ist nun die Version 2.0 aufgetaucht, die bisherige Verschlüsselungstools unwirksam macht.

Zum Wochenende noch ein Sicherheitshinweis in Sachen Erpressungstrojaner. Von der Ransomware CryptXXX ist nun die Version 2.0 aufgetaucht, die bisherige Verschlüsselungstools unwirksam macht.

Die Info kommt vom Sicherheitsdienstleister Proofpoint, der das Ganze in diesem englischsprachigen Blogbeitrag veröffentlicht hat. Für schnelle Leser die wichtigsten Fakten in komprimierter Form:

- Die neue Version des Erpressungstrojaners macht die erst im April von Kasperky veröffentlichten Entschlüsselungs-Tools für den ursprünglichen CryptXXX unwirksam.

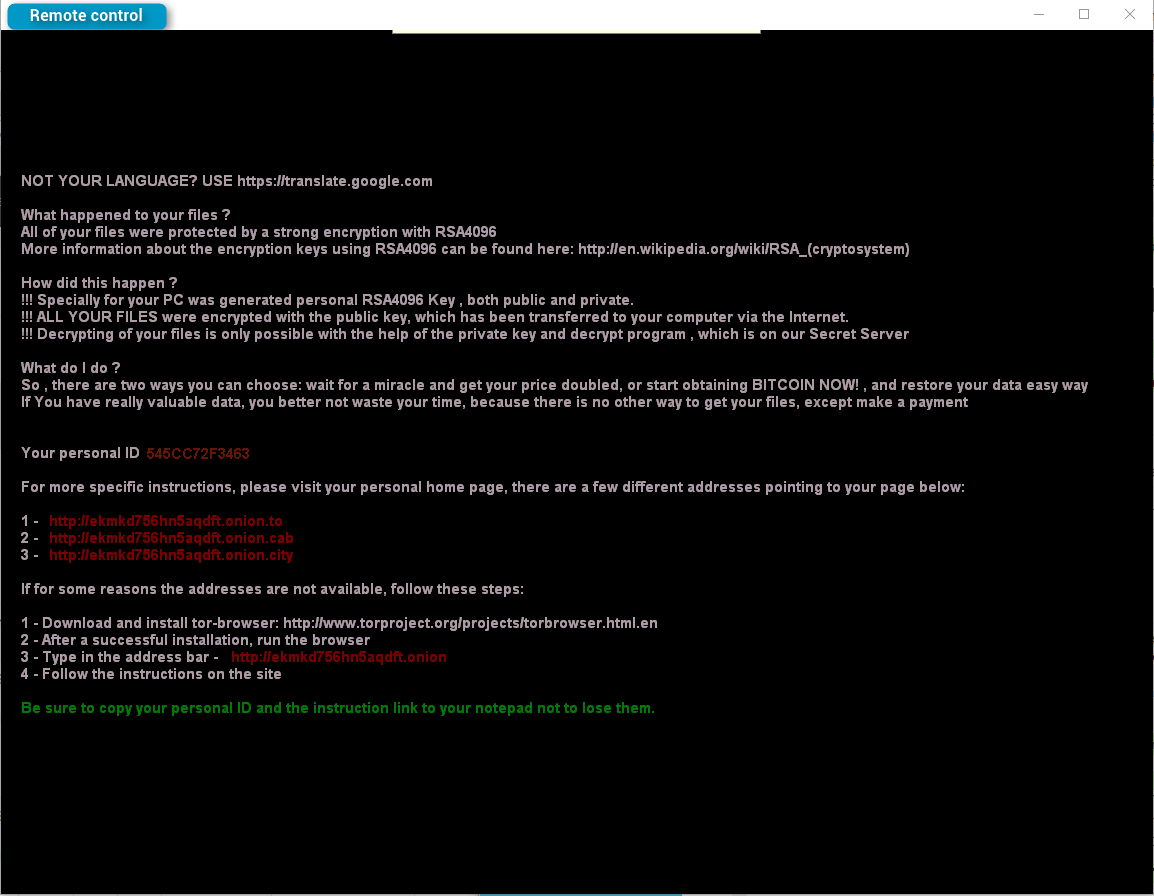

- CryptXXX 2.0 sperrt den Bildschirm des Systems und macht infizierte Rechner sofort unbrauchbar.

Erstmals entdeckt wurde die Version 2.0 am 28. April 2016. Verteilt wird der Trojaner über den Angler Exploit Kit. Interessant: Die neue Version kopiert die Datei rundll32.exe in einen temporären Ordner und benennt diese in svchost.exe um. Anschließend wird die umbenannte Datei verwendet, um einen anderen Einsprungpunkt im Original CryptXXX-Prozess aufzurufen. In der Version 2.006 kommt dann noch eine Modifikation hinzu: Der Bildschirm wird gesperrt und der Rechner so unbrauchbar gemacht.

Proofpoint konnte noch nicht bestätigen, dass nach Zahlung einer Lösegeldsumme der Bildschirm wieder freigegeben wir. Aus dem Verhalten der Reverton-Erpressergruppe, die auch hinter der Police locker-Malware stehen und die für CryptXXX 2.0 verantwortlich gemacht werden, schließt man, dass die neue Ransomware eine entsprechende Funktion enthält. Vermutet wird, dass der Trojaner zyklisch Kontakt mit den Command & Control-Servern (C&C) aufnimmt, um den Zahlungseingang zu ermitteln.

Schnelle Verbreitung – Gegenmaßnahmen

Momentan scheint sich CryptXXX 2.x rapide zu verbreiten. Gegenmaßnahmen können eigentlich nur darin bestehen, die Systeme (und Antivirus-Software) auf dem aktuellen Patchstand zu halten, die Benutzer im Umgang mit den Rechnern zu schulen (keine Anhänge öffnen, wenn nicht sicher ist, dass diese nicht infiziert sind) sowie in regelmäßigen Abständen Offline-Backups der Daten und ggf. des Systemabbilds anzufertigen.

Anmerkungen bezüglich des "Antivirus-Software" aktuell halten: Diese wird naturgemäß für gewisse Zeit "blind" gegenüber neuen Ransomware-Versionen sein. Und seit die Sicherheitslücke in 7-ZIP entdeckt wurde (siehe), hat man eigentlich den Bock zum Gärtner gemacht. Denn viele Sicherheitsprodukte verwenden genau diese 7-ZIP-Bibliotheken zum Entpacken von Archiven.

MVP: 2013 – 2016

MVP: 2013 – 2016

Kann man bei 7-ZIP automatisches Update einstellen? Wenn ja,wie?Oder sollte man ein anderes Entpackungs-Programm nehmen?

Welches Sicherheitsprodukt verzichtet auf 7-ZIP?

Die Frage habe ich nach dem Lesen vom Heise-Artikel mir auch gestellt. Nein, ein automatisches Update ist wohl nicht möglich, jedenfalls nichts gefunden. Aber mit der neuen Version 16.00 ist das behoben, so der Artikel. Ich habe dann sofort die alte Version gelöscht und die neue, 7-zip 16.00 64-bit, installiert und diese ist seit dem 10.05.2016 verfügbar.

Ich habe von Malwarebytes alle Varianten (MBAM, MBAE, MBAR-beta). Weder auf deren Bolgseite noch im Forum konnte ich heute vormittag dort was dazu finden. Da diese sonst immer schnell sind, denke ich dass es noch kommt. Ich kann aber trotzdem Malwarebytes nur empfehlen.

Was soll das nützen? Die andere Software verwendet die entsprechende 7z-DLL. Die wird dann aber mit dem 7ZIP-Update nicht aktualisiert. Das muss schon jede Software für sich selbst machen. Wobei das gar nicht mal so einfach werden wird. Andere Software verwendet meist noch die Version 9.20. Danach haben sich aber die Bibliotheksnamen geändert.

Bei Malwarebytes könnte es vielleicht nutzen, dass Scannen von Archiven erst einmal in den Optionen abzustellen und 7z.dll zu löschen. Dann scannt Malwarebytes zwar nicht mehr den Inhalt von Archiven, man kann auf diesem Weg aber auch keine Trojaner mehr untergeschoben bekommen. Oder sehe ich das falsch?

ich denke, es geht ja nur um 7-zip und den Heise-Artikel dann.

Auf anderen Seiten ist zu lesen, da man 7-zip löschen sollte. Das ist aber so nicht ganz richtig, denn es gibt eine neue Version 16. Also alte Version mit der neuen ersetzen und dann ist auch alles o.k.

Klar ist, wenn man 7-zip hat oder nicht hat, es auf Malwarebyte und andere die wohl diese Entpackroutine habe was völlig anderes ist und damit auch nicht zu tun hat. Ich denke, dass der Verweis bei Heise und deren Quelle auf Malwarebytes u.a. etwas auch kontraproduktiv ist. Ich habe das dann mit Malwarebyte nur geschrieben, weil ich Malwarebytes sehr vertraue und hier im Blog auch öfters empfohlen habe.

Ich denke – keine Panik angesagt. Ransom und dieses Zeug kommt ja nicht so mal schnell daher auf den PC. Deshalb die alte und bewährte Methode: Aufpassen bzw. das Risiko ist der der …

Schöne Pfingsten!

Wer braucht schon ein Kondom wenn er aufpassen kann :-)

Gerüchtehalber soll es auch solche für progressive Familienplanung geben. :)

Zur Info: Kaspersky hat angepasst und das Tool Rannoh Decryptor entschüsselt auch das. Nachzulesen hier und auch herunterzuladen mit Anleitung:

https://blog.kaspersky.de/kaspersky-rannahdecryptor-entschluesselt-nun-auch-dateien-der-neuesten-cryptxxx-version/7630/

Zur Klarstellung wegen Obiges zu Malwarebytes:

Malwarebytes hat in Ihrem Forum mitgeteilt, dass in dem alten Fehler von 7-zip Malwarebyte nicht betroffen ist. Hier der Verweis:

https://forums.malwarebytes.org/topic/183068-malwarebytes-anti-malware-and-the-7-zip-vulnerabilities/

Leider ist der heise-Artikel bzw. der Verweis auf die eigentlichen Botschafter mE etwa ungünstig. Damit wäre das auch geklärt. Schade ist nur, dass heise in Ihrem Link nicht die Stellungnahme von Malwarebytes eingepflegt hat.

Grüße

Zur Info – für 7-zip gibt es ein neues Update in der Version 16.02 vom 21.05.2016. Es wird in 32-bit und 64-bit Varianten bereitgestellt. Ich empfehle nur von der Herstellerseite: http://www.7-zip.org/

Grüße