![]() Sicherheitsexperten haben die Tage eine neue Schadsoftware (RAA) gefunden, die auf JScript aufsetzt und Dateien auf Windows-Systemen verschlüsselt, sowie einen Trojaner im Gepäck hat. Hier einige ergänzende Informationen zum Thema, das von Bleeping Computer dokumentiert wurde.

Sicherheitsexperten haben die Tage eine neue Schadsoftware (RAA) gefunden, die auf JScript aufsetzt und Dateien auf Windows-Systemen verschlüsselt, sowie einen Trojaner im Gepäck hat. Hier einige ergänzende Informationen zum Thema, das von Bleeping Computer dokumentiert wurde.

Die Meldung zur RAA-Schadsoftware ging vor einigen Tagen durchs Netz (heise.de, golem.de). Der Original-Artikel findet sich bei Bleeping Computer. Ich habe die Meldung zur Kenntnis genommen und für "später mal ansehen" aufgehoben. Bin heute mal kurz dazu gekommen, drüber zu lesen und habe beschlossen, einen Blog-Beitrag drüber zu machen (da in den Headlines der Artikel falsche Assoziationen geweckt werden).

Was macht die Schadsoftware?

Die Nutzer bekommen eine E-Mail mit dem Anhang mgJaXnwanxlS_doc_.js – der erst einmal irgendwie "wie eine DOC-Datei ausschaut". Vorausetzung: Der Benutzer hat die Dateinamenerweiterungen nicht aktiviert (was in Windows standardmäßig ja abgeschaltet ist) und verwechselt den Unterstrich _ mit dem Punkt zur Abtrennung der Dateinamenerweiterung. Doppelklickt der Nutzer auf den Anhang, wird die Schadfunktion im Script aktiv. Hier die ausgeführten Aktionen:

- Es werden Dateien (Dokumente) verschlüsselt

- Ein Trojaner Pony zum Abfischen von Kennwörtern wird entpackt und installiert

- Die Schadsoftware wird im Schlüssel HKCU\Software\Microsoft\Windows\ CurrentVersion\Run eingetragen, so dass sie bei jeder Benutzeranmeldung neu ausgeführt werden kann.

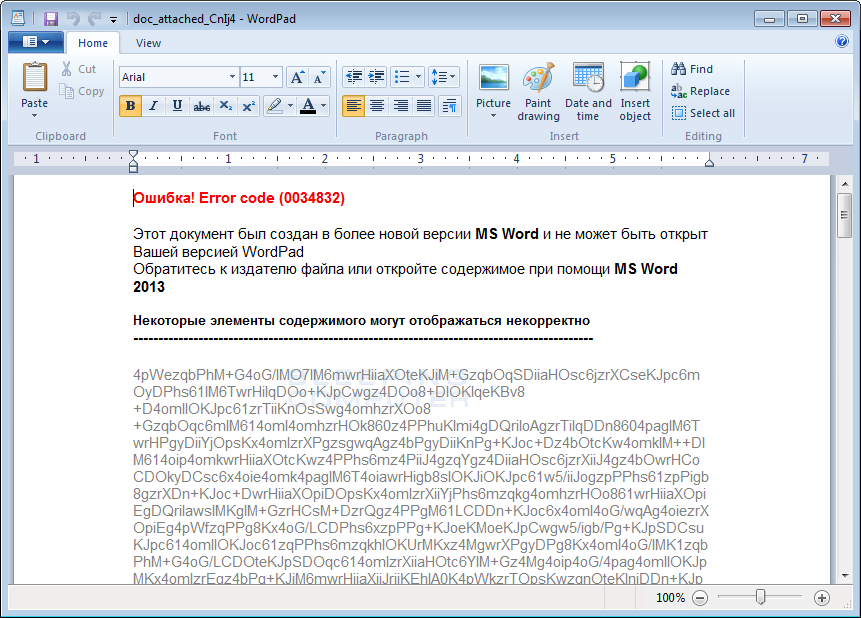

- Es wird eine "Word-Datei" angezeigt, die allerdings auf russisch ist

(Quelle: Bleepingcomputer.com)

Die Datei wird dabei sofort nach dem Doppelklick auf den Mail-Anhang in WordPad geöffnet. Ziel ist es, den Benutzer abzulenken (er soll denken, dass der Anhang kaputt sei), während die Verschlüsselung der Dokumente im Hintergrund anläuft. Dabei wird laut Bleeping Computer die Festplatte des Computers nach Dateien durchsucht. Dokumente werden mit der Bibliothek crypto-js nach dem Advanced Encryption Standard (AES) verschlüsselt. Die Dateien erhalten die Dateinamenerweiterung .locked. Zum Schluss wird noch eine .RTF-Datei auf dem Desktop angelegt, der den Benutzer auf russisch darüber informiert, dass die Dokumente verschlüsselt sind und gegen die Zahlung eines Lösegelds (in Bitcoins) der Entschlüsselungscode herausgerückt werde. Der Ansatz kann leicht mit modifizierten Informationsdateien auf englisch, deutsch oder was auch immer wiederholt werden.

Problem: Nicht so ganz korrekte Begrifflichkeiten im Web

Liest sich in den beiden oben verlinkten Quellen recht dramatisch – und Bleeping Computer ist auch nicht 100 % sauber in den Begrifflichkeiten. Ich weiß, es ist schwierig – und auch ich arbeite nicht immer sauber mit Begriffen. Aktuell möchte ich aber mal aufbereiten, um was es geht. Hier die bad-lights (highlights sind es ja wohl nicht).

- Angeblich komplett in JavaScript geschrieben (liefe also im Browser und könnte möglicherweise plattformübergreifend sein)

- Kommt als E-Mail-Anhang (.JS-Datei) und verschlüsselt Dokumentdateien über eine Cryptobibliothek

- Löscht auch die Schattenkopien, so dass keine vorherigen Kopien (über "Vorherige Versionen" in den Windows-Pro-Versionen) wiederhergestellt werden können

- Hat noch einen Trojaner im Gepäck, der Passwörter ausspioniert, und fordert Lösegeld von den Opfern.

Die obigen Angaben sind nicht falsch, wecken aber Assoziationen, die möglicherweise in die falsche Richtung gehen. Bei JavaScript impliziere ich beispielsweise, dass da was im Browser abläuft – und etliche Leute werden dann NoScript oder ähnliches als "Malware-Sperre" im Hinterkopf haben.

Der Original-Artikel bei Bleeping-Computer und Korrekturen

Es lohnt sich, einen Blick in den Originalartikel bei Bleeping-Computer zu werfen, um das Ganze etwas zu sortieren. Dessen Titel The new RAA Ransomware is created entirely using Javascript lockt die Leute bereits auf die falsche Fährte. Dabei steht im Text

RAA is distributed via email with an attached Javascript (.JS) file. When a victim double-clicks on this JS file, Windows will execute the default program associated with javascript files. By default, this is the Windows Script Host or wscript.exe.

Es wird zwar bei der Lektüre klar, was die Malware macht – Bleepingcomputer analysiert es korrekt. Aber die Aussagen sind unsauber. Die angehängte .JS-Datei ist eben kein JavaScript, um im Browser ausgeführt zu werden. Sondern es handelt sich um eine JScript-Datei zur Ausführung im Windows Script Host (WSH). Das ist etwas grundsätzlich verschiedenes, als JavaScript, ausgeführt im Browser.

Und eine im Kontext eines normalen Benutzers ausgeführte JScript-Datei besitzt vom Windows Script Host nicht mehr Benutzerrechte als das Konto hergibt. Die Malware kann also nur auf die Dateien zugreifen, für die das Benutzerkonto auch Zugriffsrechte hat. Wer als Administrator unterwegs ist und sich auf alle Profilordner Zugriff verschafft hat, zieht dann wohl die Arschkarte. Aber auf einem sauber administrierten System ist der Zugriff nur auf eigene Dokumente und gemeinsam genutzte Dateien möglich.

Das berichtete Löschen der Volumenschattenkopien ist auch nur möglich, wenn das WSH-Script administrative Berechtigungen erhält. Dazu muss der betreffende Benutzer aber die Benutzerkontensteuerung bestätigen.

Als Administrator einen Riegel vorschieben

Wer Systeme administriert, kann dieser Art von Bedrohungen einen Riegel vorschieben und die Auswirkungen begrenzen. Einmal gilt es, die Benutzer nur mit Standardkonten arbeiten zu lassen und ein Administratorkonto nur für administrative Aufgaben vorzuhalten.

Also nur zur Bestätigung administrativer Berechtigungen, die per Benutzerkontensteuerung angefordert werden, vorhalten. Und eine Anmeldung am Administratorkonto erfolgt nur in den Fällen, wo dies zwingend erforderlich ist (es gibt einige wenige Fälle, wo die Benutzerkontensteuerung nicht ausreicht, um eine administrative Aufgabe auszuführen). Ich handhabe dies auf meinen Systemen seit Windows 7 so.

Kennen normale Benutzer das Administratorkennwort nicht, kann RAA bereits wenig ausrichten (maximal die lokalen Dokumente verschlüsseln).

Nächste Aufgabe wäre, die Ausführung von WSH-Dateien für die normalen Benutzerkonten zu entziehen. Microsoft hat die betreffenden Registrierungseinträge in diesem Microsoft Artikel beschrieben. Im Schlüssel:

HKEY_CURRENT_USER\Software\Microsoft\Windows Script Host\Settings\

ist der der DWORD-Wert Enabled einzutragen und auf 0 zu setzen. Dann kann ein .JS-Mail-Anhang auch nicht mehr unter dem betreffenden Benutzerkonto ausgeführt werden. Dies wird sogar im Bleeping Computer–Artikel angegeben.

Probleme gibt es lediglich, wenn in Firmenumgebungen An- und Abmeldescripte für den WSH für Benutzerkonten verwendet werden. Man kann (siehe) sogar den WSH für alle Benutzer deaktivieren. Dann werden bestimmte Systemaufgaben, die auf WSH basieren, u.U. nicht mehr laufen. Hier wäre der in dieser Technet-Seite beschriebene Ansatz, nur signierte WSH-Scripte auszuführen, ggf. eine mögliche Lösung.

Allerdings gestehe ich, dass dieser Ansatz (habe ich zuletzt irgendwann um das Jahr 2000 im Rahmen eines Windows Script Host-Buchtitels für Microsoft Press beschrieben) recht haarig und in der Praxis nicht immer verwendbar ist.

Unter dem Strich sollte der Artikel auch nur zeigen, dass man genauer hin schauen sollte, wenn mal wieder "Malware macht alles kaputt"-Artikel durch Internetseiten gejagt werden. Und es soll gezeigt werden, wie man als Administrator auf .JS-Anhänge reagieren könnte. Ist beispielsweise im nachfolgend verlinkten Blog-Beitrag zu .TRUN ein Thema. Vielleicht gibt es ja von den Administratoren, die hier mitlesen, noch Hinweise, wie das bei den betreuten Systemen gehandhabt wird.

Ähnliche Artikel:

Crypto-Trojaner die Erste: Win.Trojan.Ramnit

Crypto-Trojaner die Zweite: .TRUN der (noch) Unbekannte

Malwarebytes veröffentlicht Anti-Exploit-Lösung

Was schützt vor Locky und anderer Ransomware?

Nice: 'BKA-Warnung' vor Locky mit Virus inside

Ausgefeilte Makros verbreiten Dridex-Trojaner

Verschlüsselungstrojaner CryptXXX 2.0 aufgetaucht

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich kann nur jedem raten, der auf JScript oder VBScript außerhalb des Browsers verzichten kann, per Registry den Windows Scripting Host zu deaktivieren. Verzichten kann man in der Regel, wenn der Rechner nicht in eine Windows-Domäne eingebunden ist und nach der Anmeldung keine Scripte automatisch Netzlaufwerke einbinden.

Man starte Regedit.exe mit Administratorrechten und setze HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows Script Host/Settings/Enabled auf 0. Falls die Zeichenfolge "Enabled" nicht vorhanden ist, muss sie mit diesem Namen angelegt werden. Anschließend neu starten. Danach eine neue, leere Textdatei mit Namen Test.js erzeugen und testen, ob die Meldung erscheint "Der Zugriff auf Windows Script Host wurde für diesen Computer deaktiviert…".

Ich hätte einmal den Artikel zu Ende lesen sollen…

Soweit ich das überblicken kann, habe ich damit kein Problem, denn unser Email-Scanner schmeißt Mails mit *.js Anhang einfach raus. Die kommen also nie beim Anwender an.

Und was ist mit zip-Dateiien? Da sind die nämlich auch verpackt.

Grüße

Schön wäre es, wenn ein einmal optimiertes Benutzerkonto auf einem Windows 7-PC vervielfältigt werden könnte.

Also sein System nach der Installation einrichten und dann später dieses Konto als Musterkonto für weitere Konten nutzen, die dann über die Benutzerkontensteuerung als eingeschränktes Konto eingerichtet werden.

Aber leider bekommt man von Windows NUR ein Standardkonto, welches wieder ganz neu eingerichtet werden muss…

:-(

@Dieter:

.Default ersetzen durch dein präpariertes Konto, dann bekommen das alle neuen Benutzer.