![]() Der von der ShadowBrokers-Gruppe ausgeführte Hack dürfte noch für Wochen Stoff für Blog-Beiträge liefern. Nun werden täglich die Folgen sichtbar. Cisco PIX-Firewalls standen für ein Jahrzehnt offen und haben private VPN-Schlüssel verraten. Unbekannte Snowden-Dokumente zeigen, dass die Tools von der NSA kommen. Und die Bewertung der Qualität der NSA-Tools durch einen Informatik-Professor ist eine "glatte 6".

Der von der ShadowBrokers-Gruppe ausgeführte Hack dürfte noch für Wochen Stoff für Blog-Beiträge liefern. Nun werden täglich die Folgen sichtbar. Cisco PIX-Firewalls standen für ein Jahrzehnt offen und haben private VPN-Schlüssel verraten. Unbekannte Snowden-Dokumente zeigen, dass die Tools von der NSA kommen. Und die Bewertung der Qualität der NSA-Tools durch einen Informatik-Professor ist eine "glatte 6".

Zum Hintergrund

Die Gruppe hat ja mutmaßlich von NSA-Hackern stammende Werkzeuge erbeutet und teilweise online gestellt. Das komplette Material wird in einer Online-Aktion angeboten. Ein wenig hatte ich ja im Blog-Beitrag Sicherheitsinfos (20. August 2016) über den Fall berichtet. Insbesondere Hersteller von Netzwerkkomponenten stellen fest, dass sie über viele Jahre angreifbar waren.

Ciscos PIX-Firewalls für ein Jahrzehnt offen

Die vom Netzwerkausrüster Cisco im Jahr 2002 vorgestellte PIX-Firewall-Gerätefamilie war über ein Jahrzehnt ein "offenes Scheunentor" für die NSA. Diese konnten mit einem BENIGNCERTAIN genannten Tool Krypto-Schlüssel remote abgreifen. Diese privaten Keys wurde für VPN-Verbindungen genutzt. Das Ganze ist in einem englischsprachigen Blog-Beitrag dokumentiert. Bei Arstechnica findet sich ein längerer Artikel zum Thema. Wirft nun auch ein Licht auf diesen englischsprachigen Spiegel-Artikel aus 2014, der sich nun einordnen lässt. Ein deutschsprachiger Spiegel-Beitrag, der Skype-Ausspähung und die VPN-Verbindungen thematisiert, findet sich hier. Ist fast alles schon in Vergessenheit geraten – privates ist seit Jahren nicht mehr privat. Aber die Attentate, die sich in den letzten Jahren weltweit ereigneten, konnten trotzdem nicht verhindert werden. Es sind noch immer PIX-Firewalls im Einsatz und deren Firmware 5,39 bis 6.35 ist angreifbar. Bei Cisco gibt es einen Blog-Beitrag zum Thema – erst in der Version 7.0 soll die Lücke geschlossen sein.

Snowden-Dokumente bestätigen ShadowBroker-Tools im Einsatz

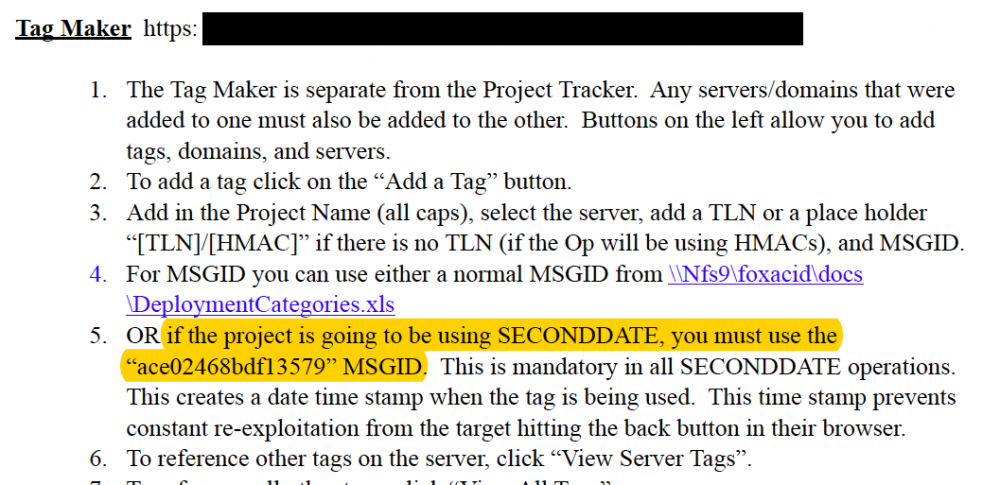

Bisher unveröffentlichte Snowden-Dokumente bestätigen, dass die beim ShadowBroker-Leak veröffentlichte Tools bei Angriffen in Pakistan und im Libanon zum Einsatz kamen. Die Site theintercept.com widmet sich in einem englischsprachigen Dokument diesem Thema. theintercept.com weist nach, dass die Equation Group zur NSA gehört. Hintergrund: Die ShadowBroker-Gruppe gibt an, die Tools von den Hackern der Equation Group erbeutet zu haben. Die Beschreibung in einem Entwurf für ein NSA-Manual weist die Spione an, beim Entwurf von Malware, die Geräte infizieren soll, den 16 Zeichen langen String "ace02468bdf13579" zur Signatur einzusetzen. Das beim ShadowBrowser-Hack erbeutete Tool SECONDDATE sucht aber gerade nach dieser Signatur.

(Quelle: theintercept.com)

Das Tool kann in Verbindung mit der Malware Netzwerkkomponenten veranlassen, Webanfragen auf NSA-Webserver umzuleiten. So können die NSA-Spione den gesamten Webverkehr mitlesen. Das NSA-Tool BADDECISION kann Nutzer einer 802.11 WLAN-Verbindung gemäß der PowerPoint-Präsentation Introduction to BADDECISION auf FOXACID Malware-Server umleiten. Weitere Details sind im theintercept.com-Artikel nachlesbar.

Informatik-Professor gibt eine glatte 6 für NSA-Hacking-Tools

Und noch ein kleiner Infosplitter zum Thema. Man geht ja davon aus, dass im Umfeld der NSA brilliante Hacker mit entsprechenden Kenntnissen sitzen. Im Artikel Computer Science Professor Gives Failing Grade to Newly Leaked NSA Hacking Tool kommt ein Informatik-Professor zu Wort. Dieser hat sich einiges Material, welches von der ShadowBrokers-Gruppe geleakt und der Equation Group zugeordnet wird, angesehen. Seine Bewertung der Tools vom Standpunkt der Informatik: Durchgefallen. Aber die Tools haben funktioniert. Aber das sind wird ja von US-Produkten generell gewohnt – funktioniert irgendwie teilweise, aber die Gesamtnote liegt bei 4 bis 6.

MVP: 2013 – 2016

MVP: 2013 – 2016

Nachtrag: Cisco gibt schon wieder ein Sicherheits-Update heraus:

http://www.heise.de/newsticker/meldung/NSA-Exploits-Cisco-schliesst-weitere-Einfallstore-in-Firewalls-3301380.html