![]() Eine neue Erpressungssoftware, auf den Namen KillDisk getauft, droht die Festplatte zu löschen und fordert ein "fettes" Lösegeld.

Eine neue Erpressungssoftware, auf den Namen KillDisk getauft, droht die Festplatte zu löschen und fordert ein "fettes" Lösegeld.

Die Malware-Familie, dessen Code KillDisk verwendet, wurde wohl von einer Gruppe mit dem Namen "Sandworm" oder "Telebots" entwickelt. Unter dem Namen "Sandworm" ist die Gruppe für Angriffe auf industrielle Steuer- und Überwachungssysteme (Scada) durch die KillDisk-Malware bekannt. Die Gruppe zeichnet für Angriffe in den Jahren 2015/2016 auf Banken und Unternehmen in der Ukraine verantwortlich. Es wird angenommen, dass "Sandworm" später in "Telebots" aufgegangen sei. Der Name "Telebots" für die Gang und die Malware stammt daher, dass für die Angriffe auf Banken ein Trojaner zum Einsatz kam, der das Telegram-Protokoll für die Kommunikation verwendet. Verbreitet wird die Malware für Windows-Systeme wohl über E-Mail-Anhänge.

Wie Bleeping Computer berichtet, wurde die Malware nun durch eine Erpressungskomponente erweitert und kommt als Ransomware zum Einsatz. Sobald die Malware auf das System gelangt ist, sammelt sie wichtige Informationen über den infizierten Rechner. Anschließend beginnt sie, Systemdateien zu löschen oder zu ersetzen und auch die Dateinamenerweiterungen auszutauschen. Ziel des erfolgreichen Angriffs ist es, dass das System nicht mehr bootfähig ist und gleichzeitig die Identität der Angreifer verschleiert wurde.

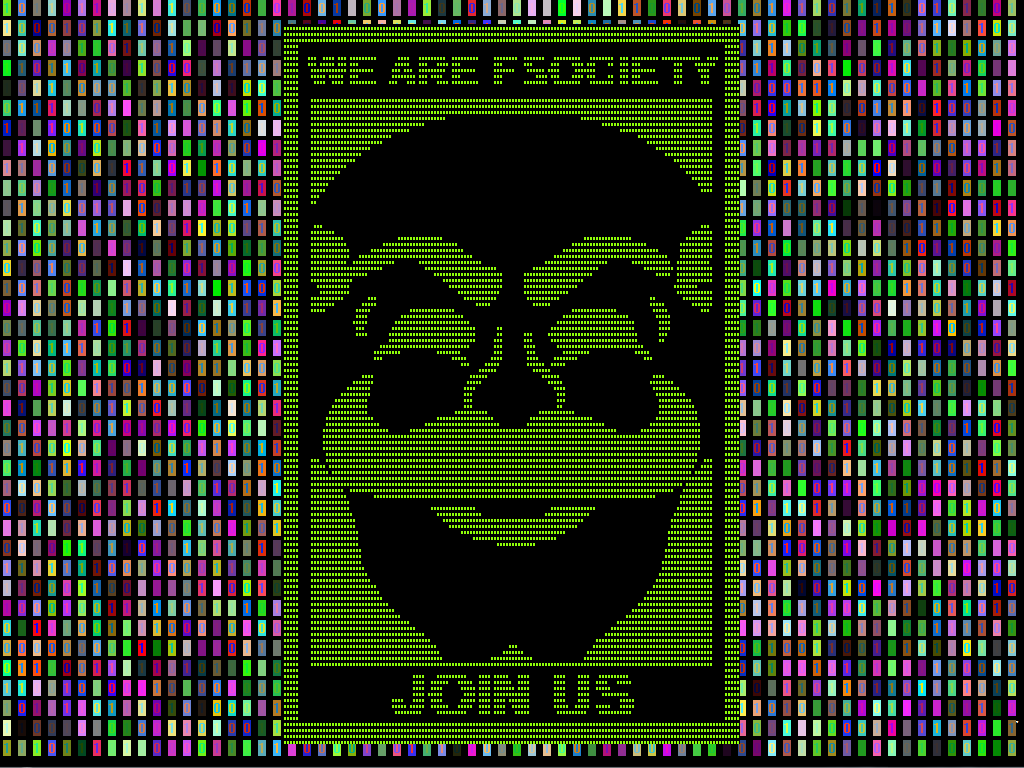

Bei den Angriffen auf Banken in der Ukraine wurde die Malware so verändert, dass sie Windows GDI (Graphics Device Interface) verwenden kann, um Grafikausgaben siehe Screenshot auf der Anzeige zu zeichnen.

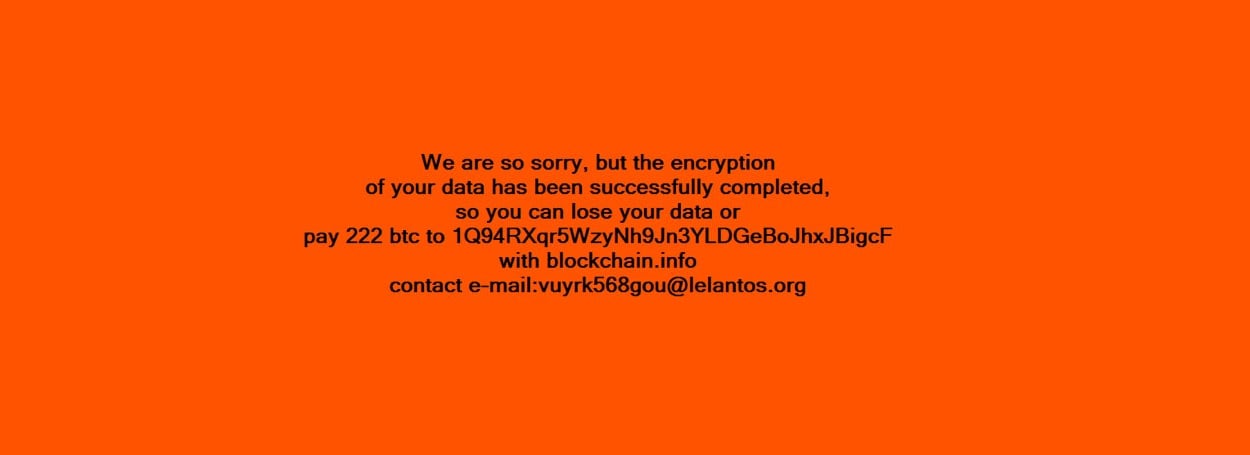

KillDisk verwendet einen eigenen AES-Schlüssel, um die (System-)Dateien zu verschlüsseln. In der modifizierten Variante greifen die Entwickler nun zu einem schmutzigen Trick: Es wird über die Ransomeware-Komponente ein Lösegeld von 222 Bitcoins (ca. 215.000 US $) gefordert (siehe Screenshot).

Bezahlen Firmen das Lösegeld, erhalten sie den Schlüssel zum Entschlüsseln der Dateien. Wird der Rechner restauriert, so dass er wieder läuft, befindet sich weiterhin ein Trojaner samt Backdoor auf den betroffenen Maschinen. Daher gehe ich davon aus, dass diese Ransomware auf große Unternehmen oder Banken, und weniger auf private Rechner zielt. Die Urheber hoffen wohl darauf, dass sie nicht nur das Lösegeld kassieren, sondern aus sensitive Daten von den Systemen abziehen können.

MVP: 2013 – 2016

MVP: 2013 – 2016

Hallo Günter,

ist schon bekannt, wie die Dateiendungen nach der Verschlüsselung lauten ?

Das würde mich nämlich interessieren, gerade auch firmentechnischen Gründen.

Vielen Dank.

Gruß Marc und einen guten Rutsch!

@Marc: Leider liegen mir keine Infos über die Dateiendungen vor – eine Analyse der Malware findet sich hier und hier, ohne die Fileextensions zu verraten (die könnten sich auch ändern). Ein removal guide gibt es hier.

Wir die Disk denn nun wie in der Überschrift geschrieben gelöscht oder verschlüsselt?

So wie es ausschaut, wird beides genutzt – über den C&C kann das gesteuert werden.