![]() Als Nutzer versucht man das Tracking durch die Werbe-Industrie beim Surfen zu vermeiden. Beim Firefox-Browser lassen sich Intermediate Zertifikate im Browser-Cache als Fingerabdruck verwenden, um einen Benutzer (möglicherweise) zu tracken.

Als Nutzer versucht man das Tracking durch die Werbe-Industrie beim Surfen zu vermeiden. Beim Firefox-Browser lassen sich Intermediate Zertifikate im Browser-Cache als Fingerabdruck verwenden, um einen Benutzer (möglicherweise) zu tracken.

Die Geschichte wurde von Alexander Klink als Blog-Beitrag veröffentlicht. Hier ein grober Überblick, um was es geht.

Die Sache mit den Intermediate Zertifikaten

Zur Absicherung von SLL-Verbindungen (HTTPS) kommen Zertifikate zum Einsatz. Die Verifizierung der Zertifikate erfolgt im Browser über eine Zertifikate-Kette. Die Root-Zertifikate werden dabei von Certificate Authorities wie Comodo, Symantec, DigiSign ausgestellt.

Aus Sicherheitsgründen werden aber nicht die Root-Zertifikate, sondern Zwischenzertifikate (Intermediate Certificates) ausgestellt. Dies soll verhindern, dass bei einem kompromittierten Intermediate Certificate auch das Root-Zertifikat zurückgezogen werden muss. Bei Beeping Computer hat man das hier erklärt.

Das Problem: Falsch konfigurierte Server

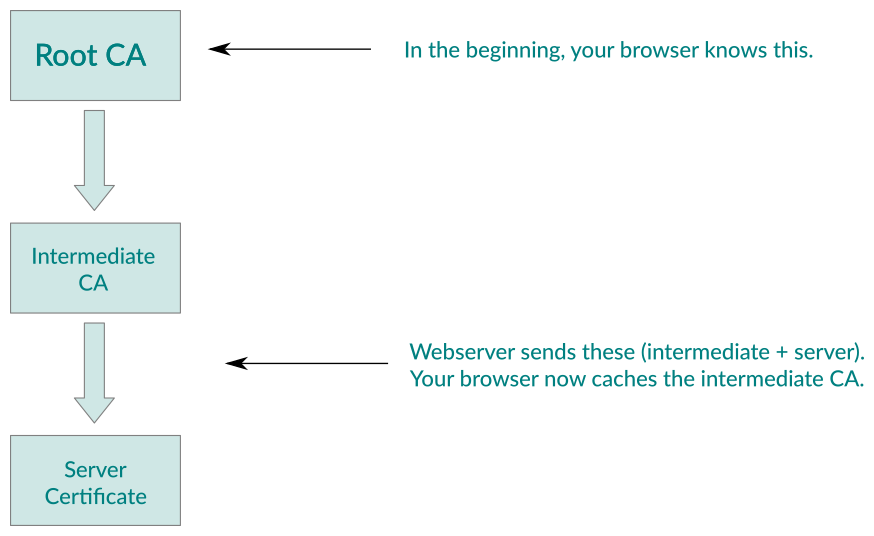

Alexander Klink beschreibt in seinem Blog-Beitrag das Problem, dass manche Web-Server fehlerhaft konfiguriert seien und die Zertifikatekette unvollständig übertragen. Seine nachfolgende Grafik beschreibt eine korrekt ausgelieferte Zertifikatekette.

(Quelle: Alexander Klink)

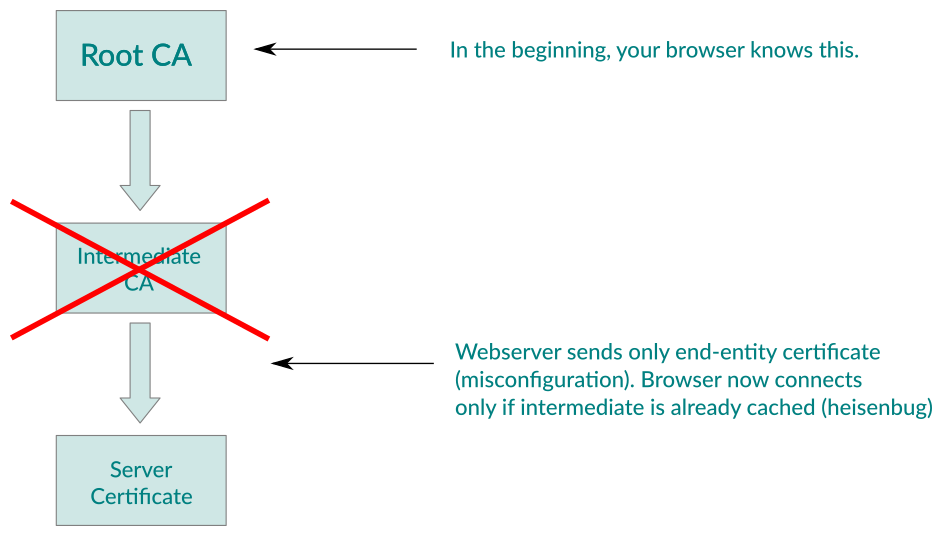

Bei einem fehlkonfigurierten Server sieht die Geschichte mit der Zertifikatekette dagegen folgendermaßen aus.

(Quelle: Alexander Klink)

(Quelle: Alexander Klink)

Das Intermediate Certificate wird also nicht mitgeliefert. Um das Laden von Webseiten zu beschleunigen, legt der Firefox das Intermediate Certificate (welches wohl einmalig übertragen wird) im Cache ab. Alexander Klink kam nun auf die Idee, mal zu untersuchen, ob sich dadurch eventuell so etwas wie ein Fingerabdruck des Browsers und damit dem Nutzers von außen ableiten ließe.

Ergebnisse des Versuchs

Ein Dritter, dessen Inhalte in einer Webseite eingebunden sind kann nun Inhalte wie ein Favicon von einem bewusst fehlerhaft konfigurierten HTTPS-Server einbinden. Da viele HTTPS-Seiten die gleichen Intermediate CAs teilen, bewirkt das Caching, dass der fehlerhafte Inhalt korrekt vom Server geholt und im Browser angezeigt wird.

Die Idee: Lässt sich das für ein Fingerprinting nutzen. Wenn also das Laden des inkorrekten Inhalts einen Fehler auslöst, bedeutet dies, dass der Benutzer das Angebot dieser Seiten, die das gleiche Intermediate CA verwenden, noch nicht genutzt hat. Wird kein Fehler ausgelöst, ist es ein wiederkehrender Nutzer. Das ist bereits eine nützliche Information für Werbetreibende oder Cyber-Kriminelle, die neue Benutzer identifizieren wollen.

Und es geht noch weiter, wie Alexander Klink schreibt. Die Zertifikateaussteller haben oft Kunden in bestimmten Regionen. Wenn bei einem Besucher ein Intermediate Certificate des "Deutsche Bundestag CA" im Cache des Browsers steckt, kann man mit einer gewissen Sicherheit annehmen, dass der Surfer aus Deutschland kommt. Damit ist eine Geo-Lokalisierung möglich. Und die Interessen (hier an Politik zum Beispiel) sind auch erfassbar. So kann man über die CAs im Cache mehr über die Surf-Vorlieben des Nutzers herausfinden.

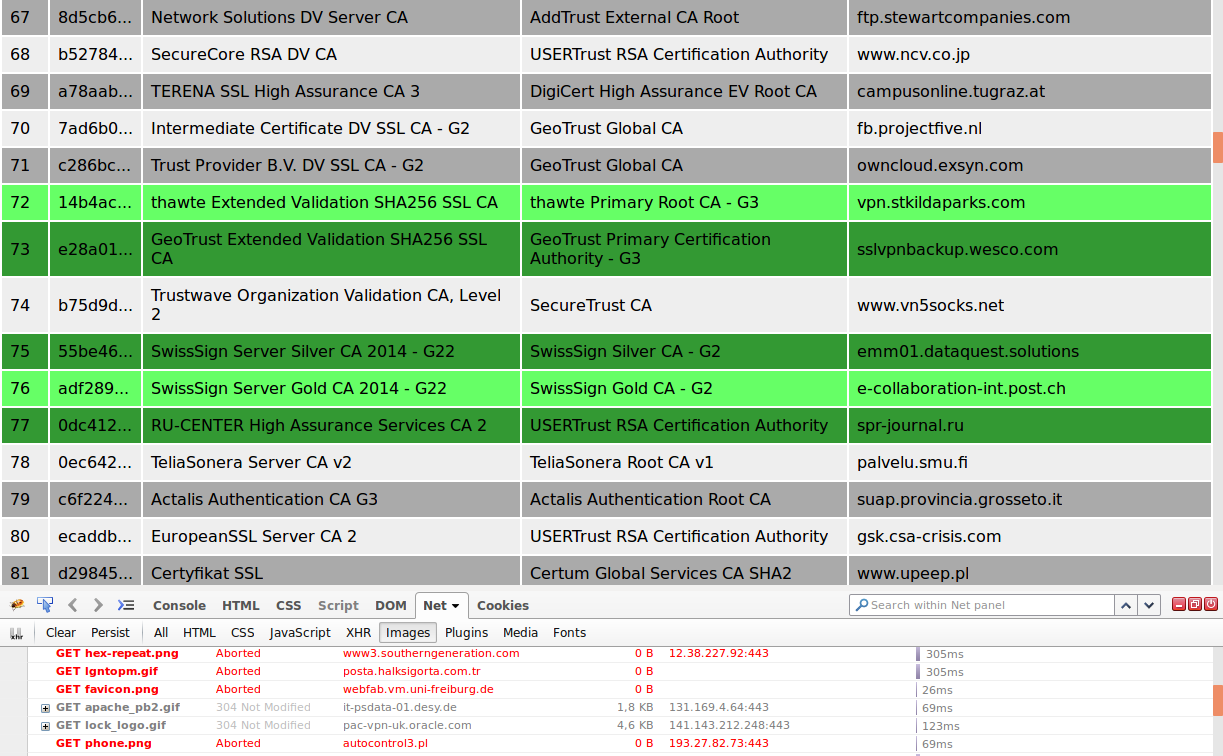

Alexander Klink hat dann einen Feldversuch unternommen, in dem er Daten diverser, fehlkonfigurierter Server untersucht hat. Während Google Chrome und der Internet Explorer das irgendwie schafften, die fehlkonfigurierten Informationen trotz fehlerhaft ausgelieferter CA-Kette abzuholen. Aber im Firefox stellte er fest, dass ein fehlendes Intermediate CA beim Erstbesuch der Site einen Ladefehler auslöst. Seite Beschreibung ist etwas länglich, bei Bleeping Computer gibt es eine geraffte Darstellung.

(Quelle: Alexander Klink)

Ergebnis des Tests, es sind Fingerprints im Firefox ableitbar, die den Nutzer in gewisser Weise identifizierbar machen (siehe obiges Foto), wenn es auch Fehler gibt. Ein Drittanbieter könnte den Surfer also einem Nutzerprofil zuordnen und diesen über dieses Profil mit einer gewissen Wahrscheinlichkeit über bestimmte Webseiten verfolgen.

Abschließende Hinweise

Die sauberste Lösung wäre, Inhalte ungültig konfigurierter Server im Browser nicht anzuzeigen (egal, ob das Zertifikat gecached wird oder nicht). Alexander Klink hat das Problem am 27. Januar 2017 im Bug-Report #1334485 an Mozilla gemeldet. Die Mozilla-Entwickler wollen aber keine Änderung einführen, bis deren Folgen klar sind. Laut diesem #1336226-Bug-Report soll erst eine Telemetriedatenerfassung für diese Geschichte implementiert werden. Es bleibt abzuwarten, was daraus wird.

Alexander Klink empfiehlt Firefox-Nutzern bis zu diesem Zeitpunkt immer mal wieder das Profil durch ein neu aufgesetztes Profil zu ersetzen, oder den Abruf von Drittanbieter-Inhalten über ein Plugin zu blocken. Details sind in seinem Blog-Beitrag sowie bei Bleeping Computer nachlesbar. Ansonsten: Ihr Surfer müsst jetzt stark sein, denn die folgenden Blog-Beiträge zeigen, dass Gefahren an jeder Ecke lauern. Waren das noch Zeiten, als man einen Mosaik-Browser per Modem oder Diskette bezogen hat und sich um so einen Mist keine Gedanken machen brauchte ![]() .

.

Ähnliche Artikel:

Malware kommt als Google Chrome-Erweiterung

JavaScript-Attacke auf den IE 11 nicht abbrechbar

Cloudflare Bug legt vertrauliche Nutzerdaten offen

Warnung: SHA1 erfolgreich geknackt

Sicherheitslücke: JAVA deaktivieren

Firefox Klar und das Datentracking–Nachlese

Firefox: Tracking- und Telemetrie-Einstellungen

Firefox Klar: "Datenschutz-Browser" als Datenschleuder

Achtung: Firefox Zero-Day-Exploit enttarnt Tor-Nutzer

Firefox und Google Chrome verhunzen SSDs

MVP: 2013 – 2016

MVP: 2013 – 2016

Das ist auch nix neues und geht auch viel einfacher, anhand der verwendeten Addons und den Einstellungen im Firefox und in jedem anderen Browser auch lässt sich für jeden User eine eindeutige WerbeID erstellen, und Tracken.

Jedoch gibt es für jedes Problemchen auch Addons und Methoden dies zu unterbinden zb. einen Anonymen Proxy Server http://www.proxy-listen.de/Proxy/Proxyliste.html

http://www.ghacks.net/2017/02/22/firefox-fingerprinting-using-intermediate-ca-caching/

Zitat:

"Basically, what you need to do is create the Boolean preference security.nocertdb and set it to true.

– Type about:config in the Firefox address bar and hit the Enter-key.

– Confirm that you will be careful if a warning prompt appears.

– Right-click in the main area, and select New > Boolean.

– Name the Boolean security.nocertdb.

– Set it to true.

Note that you need to restart the Firefox web browser after adding the preference. You will notice that the test will no longer identify the majority of intermediate CAs."

Ich habe bislang keine Probleme beim Surfen feststellen können.

Welche Add-Ons oder Plugins sind denn empfehlenswert, um Inhalte von Drittanbietern zu blocken?

No Script ist perfekt aber zum teil echt super nervig, das ist eben der preis der Freiheit, Ghostery ist noch ganz nett, ist zuletzt von Burda (dachte zuerst an die Medien Gruppe Burda) aber ist wohl zum Glück nur ein ähnlicher Name https://cliqz.com/

Oder eben einen anonymen Elite Proxy Server eintragen.

Nein, gehört schon mehrheitlich zur Hubert Burda Gruppe, siehe in "Über uns", "…Seit Mai 2013 ist die Cliqz GmbH eine Mehrheitsbeteiligung von Hubert Burda Media…".

Ist das die selbe Burda Gruppe die gegen „Adblock Plus" Eyeo GmbH ins Feld zieht?

Verstehe ich irgendwas Falsch?

Vielleicht hier noch interessant.

Aha, lag ich dann doch nicht so falsch das da die Hubert Burda Mafia ihre Finger mit im Spiel hat.

Das Video finde ich aber besser https://www.youtube.com/watch?v=5xV5QrByk6c