![]() Im März 2017 ist eine neue Angriffsmethode mit dem Namen DoubleAgent bekannt geworden. Mit dieser Methode können Angreifer den in Windows enthaltenen Microsoft Application Verifier missbrauchen, um Virenscanner auszuhebeln.

Im März 2017 ist eine neue Angriffsmethode mit dem Namen DoubleAgent bekannt geworden. Mit dieser Methode können Angreifer den in Windows enthaltenen Microsoft Application Verifier missbrauchen, um Virenscanner auszuhebeln.

Die Information ist bereits seit einiger Zeit offen gelegt. Sicherheitsforscher von Cybellum sind auf diesen Hack gekommen. In allen Windows-Versionen wir das Tool Microsoft Application Verifier mitgeliefert.

Anwendungsentwickler können das Tool verwenden, um den Code auf Laufzeitfehler zu überprüfen. Dazu lässt sich eine mitgelieferte DLL innerhalb der zu überprüfenden Anwendung laden. Die Forscher von Cybellum haben nun entdeckt, dass man auch einen eigene 'verifier DLL' anstelle der vom Microsoft Application Verifier bereitgestellten DLL laden kann.

Durch einen neu angelegten Windows Registrierungsschlüssel können Angreifer den Namen der zu übernehmenden Anwendung festlegen und den Namen der eigenen DLL angeben. Diese lässt sich dann zur Übernahme der betreffenden Anwendung einsetzen. Das gilt selbst dann, wenn Hersteller von Antivirus-Programmen die eigenen Registrierungseinträge vor der Manipulation durch Fremdtasks schützen.

(Quelle: Cybellum/Bleeping Computer)

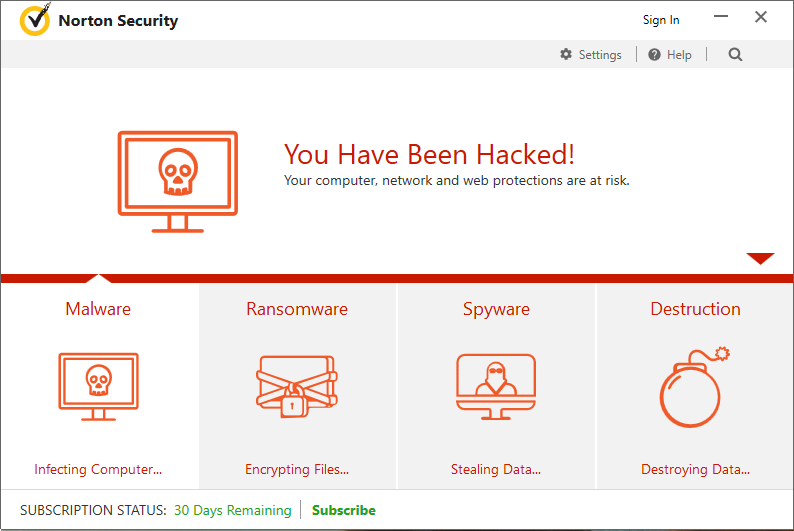

Die Forscher bei Cybellum haben einen Proof-of-Concept Angriff konzipiert, mit dem dieser Schutz ausgehebelt werden kann. Dazu braucht nur der Registrierungs-Pfad leicht modifiziert zu werden. Obiges Bild zeigt einen modifizierten Norton Security-Dialog nach einem Angriff. Aktuell ist eine ganze Reihe von Antivirus-Anbietern durch diese Schwachstelle betroffen:

Avast (CVE-2017-5567)

AVG (CVE-2017-5566)

Avira (CVE-2017-6417)

Bitdefender (CVE-2017-6186)

Trend Micro (CVE-2017-5565)

Comodo

ESET

F-Secure

Kaspersky

Malwarebytes

McAfee

Panda

Quick Heal

Norton

Einige Hersteller wie Malwarebytes Version 3.0.6 Component Update 3, AVG Version 16.151.8007 und Trend-Micro bieten zeitnah einen Patch an. Die restlichen Hersteller dürften nachziehen. Ein DoubleAgent-Angriff ermöglicht folgende Szenarien:

- Sicherheitslösungen zu deaktivieren und blind für Malware-Angriffe zu schalten

- Sicherheitsprodukte als Proxy für Angriffe auf lokale Computernetzwerke einzusetzen

- Schadcode mit den höchsten Systemrechten zur Ausführung zu versehen

- Sicherheitsprodukte zu verwenden, um Datentransfers durch Malware zu verschleiern oder Daten zu filtern

Damit kann ein System jederzeit beschädigt oder kompromittiert werden. Und die infiltrierten Systeme lassen sich für DDoS-Angriffe missbrauchen. Ein äußerst unschönes Szenario. Weitere Details finden sich bei Bleeping Computer.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich denke, dass sich das mit den aushebeln schon wieder mit Zeitablauf erledigt hat. Die Version Malwarebytes V 3.0.6 CU3 habe ich mir am 23.02.2017 heruntergeladen und installiert. In der Zischenzeit gab es weitere Updates. Die neueste Version Malwarebytes V 3.0.6 CU4 erschien am 29.03.2017.

Für die anderen sicherlich auch.

Die Nachricht wurde bei Bleeping Computer am 21.03.2017 veröffentlicht. Wenn dort geschrieben steht, dass während des Schreibens das Malwarebytes mit V 3.0.6. CU3 gepacht hat, ich diese Version mit einen Monat vorher heruntergeladen und installiert habe, so kann da was bei Bleeping nicht stimmen.

Ergänzung: Also das ist wirklich Schnee von gestern. Ich habe jetzt noch einmal bei auf der Malwarebytes-Seite gesucht und im Forum wir die Frage am 22.02.2017 gestellt. In der Nacht von gestern zu heute (!) wurde dann geantwortet:

https://forums.malwarebytes.com/topic/198123-doubleagent-attack-mbam-for-buisness-upate-eta/#comment-1115734

Dort ist zu erfahren, dass am 20.01.2017 (!) Malwarebytes davon informiert wurde und das dieses dann schon Ende Februar 2017 gepacht wurde. So ist es schon richtig, dass meine Installation vom 23.02.2017 schon das Patch war. Bleeping hat nun wirklich etwas gepennt.

Korrektur – die Frage wurde im Forum am 22. März 2017 (nicht Februar) gestellt.

Für ESET NOD32 gab es bei mir am 25. März ein Versionsupdate (auf Version 10.0.390.0) mit Reboot-Erfordernis und anschließendem automatischem Systemscan (wie bei Neuinstallation). Das dürfte wohl der Fix gewesen sein, aber Infos drüber (Changelog) hab ich leider noch nicht gefunden, müsste es wohl irgendwo geben. Kann sein, dass das Update schon früher rauskam (ist also nicht Release-Datum, sondern nur Ankunftszeit bei mir entsprechend meiner Nutzung des Rechners). – Außerdem hat ESET dieses Customer Advisory veröffentlicht: DoubleAgent code injection and process hijacking explained (2017-03-23, Severity: Low). Im ESET-Userforum wird die Sache hier besprochen. (Alles bei diesen Links auf englisch.)