Immer wieder finden sich Apps mit Malware für Android im Google Play Store. Heute ein paar Infosplitter rund um das Thema: So konnte eine App mit Malware 3 Jahre unerkannt im Play Store überleben – und manche Trojaner bereiten den Google-Sicherheitsleuten wohl Kopfschmerzen.

Immer wieder finden sich Apps mit Malware für Android im Google Play Store. Heute ein paar Infosplitter rund um das Thema: So konnte eine App mit Malware 3 Jahre unerkannt im Play Store überleben – und manche Trojaner bereiten den Google-Sicherheitsleuten wohl Kopfschmerzen.

Wer sich Apps für Android aus dem Google Play Store herunterlädt, muss darauf vertrauen können, dass diese frei von Schadsoftware ist. Schließlich war das eines der Versprechen, warum man als Nutzer auf Apps setzen soll. Schadsoftware in Android-Apps kommt – nach offizieller Lesart – immer nur über Drittanbieter-Stores oder unbekannten Quellen. Aber auch im Google Play Store kann man sich Malware einfangen.

Spyware überlebt 3 Jahre als "Update" im Play Store

Google reagierte wohl letzte Woche und hat eine Android App mit dem Namen "System Update" aus dem Store geworfen. Aber erst, nachdem die Sicherheitsfirma Zscaler über deren Beifang berichtet hatte. Denn in der Android App "System Update" war eine Spyware aus der SMSVova-Familie enthalten.

Die App wurde von den Entwicklern wohl 2014 im Google Play Store eingestellt und hielt sich bis 2017, als Google, aufgeschreckt durch den Zscaler-Bericht, die App aus dem Playstore gekickt hat. Bis dahin hatten sich zwischen 1 bis 5 Millionen Nutzer die App, die Verbesserungen bei speziellen Location-Features versprach, aber nur leere Screenshots in den App-Abbildungen zeigte, heruntergeladen.

Die Spyware ließ sich über SMS-Nachrichten kontrollieren. Die Angreifer konnten den Standort des Nutzers abrufen und auch feststellen, wenn dieser das Kennwort für sein Android-Gerät änderte. Es könnte sich um eine frühe Version des DroidJack RAT (Remote Access Trojaners) handeln. Hier bereitet ein Open Source RAT den Sicherheitsexperten wohl Kopfschmerzen. Weitere Details finden sich in diesem Bleeping Computer-Beitrag,

Ergänzung: Von Avast ist mir noch eine Einschätzung von Nikolaos Chrysaidos, Head of Mobile Threats & Security zugegangen. Bisher scheinen es die Malware-Autoren nur drauf abgesehen zu haben, dass Ads und die daraus resultierenden Einnahmen generiert werden. Er schreibt:

However, there is nothing stopping the threat from becoming more sophisticated in the future. With the high amount of phones that are supposedly infected, the group behind the botnet could send commands to the infected devices, or bots, and have them download further, more malicious, modules to have them carry out DDoS attacks, for example. We have observed Firebase Cloud Messaging being used by malware authors more and more to send commands and download modules onto infected devices.

Er weist berechtigt darauf hin, dass über die Kommando-Server weitere Schadfunktionen hinzugefügt werden können, so dass die künftig andere Funktionen bekommt.

Malware BankBot Android Banking-Trojaner bereitet Google Kopfzerbrechen

Und in diesem Artikel (danke an Leon für den Tipp) berichtet Bleeping Computer über den Kampf der Google-Sicherheitsleute gegen einen Banking-Trojaner für Android. Natürlich versucht Google das Einschleusen von Trojanern über Apps im Google Play Store zu verhindern. Dazu werden die Apps auch gescannt, um Schadcode aufzudecken.

Im Januar 2017 wurde der Quellcode für einen unbekannten Banking-Trojaner in einem Untergrund-Forum veröffentlicht. Es war nur eine Frage der Zeit, bis Varianten dieses Trojaners auftauchen würden. Kurz nach Veröffentlichung hat jemand den Quellcode wohl genutzt, um den als BankBot bezeichneten Banking-Trojaner zu entwickeln.

Bereits Ende Januar wurde der Trojaner benutzt, um russische Banken anzugreifen. Bereits im Februar 2017 war der Code soweit modifiziert, dass auch Banken in Großbritannien, Österreich, Deutschland und in der Türkei angegriffen werden konnten. Und die Gefahr: Laut Bleeping Computer bzw. Sicherheitsexperten hat BankerBot das Potential, die Sicherheitsmechanismen von Google zu unterlaufen. Die Malware-Autoren ändern den Code einfach ein wenig, um die Sicherheitsscanner von Google zu unterlaufen.

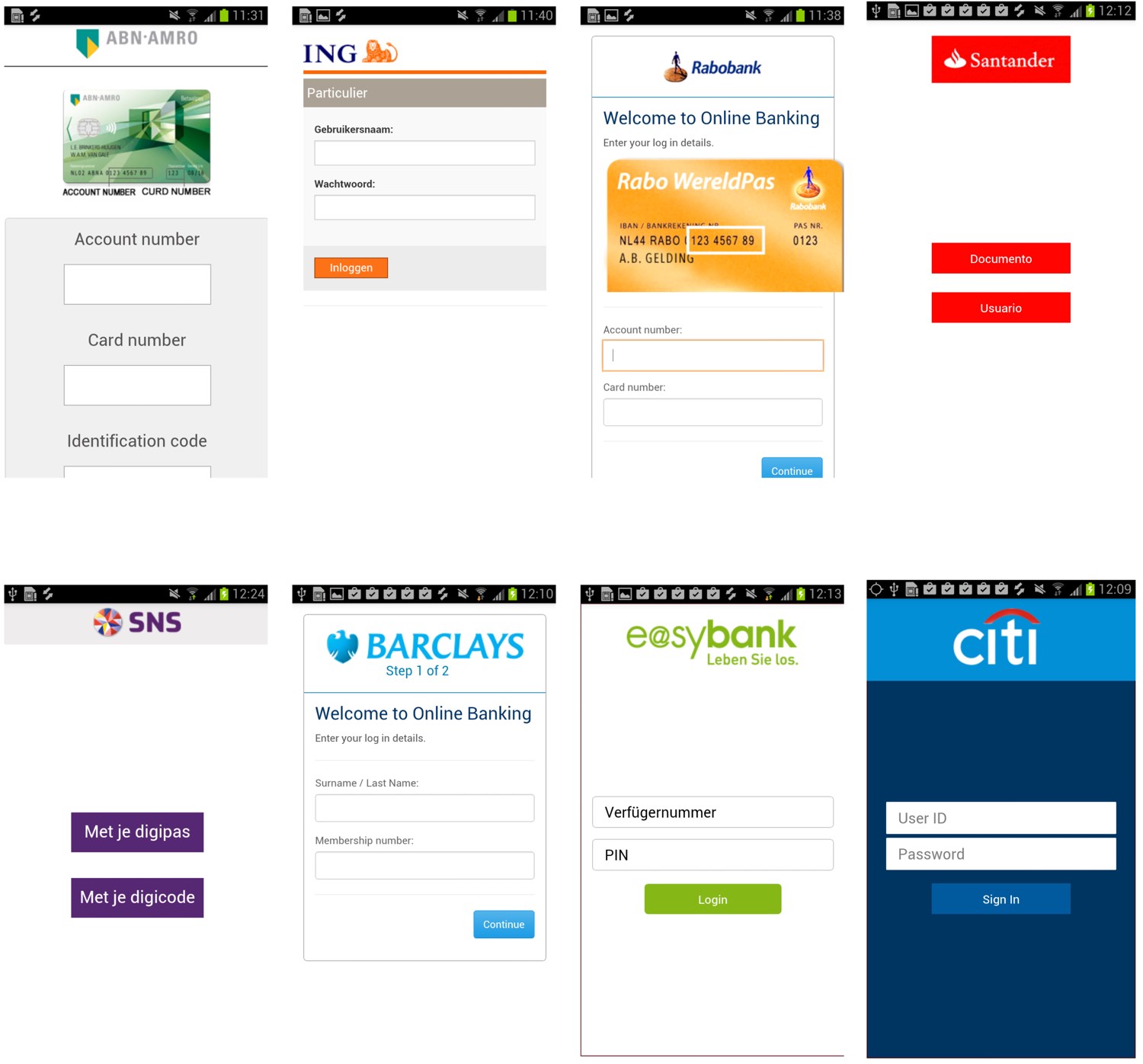

Sicherheitsfirmen wie ESET oder Securify haben zwischenzeitlich neue Malware-Kampagnen aufgedeckt, in denen der Trojaner in diversen Varianten verwendet wird. Zwischenzeitlich werden den Leuten offiziell erscheinende Banking-Apps mit diesem Trojaner angeboten (siehe Screenshots). Wer auf so etwas hereinfällt, gibt seine Anmeldedaten über die App preis und muss sich nicht wundern, wenn er beim Online-Banking angegriffen wird. Weitere Details findet ihr im englischsprachigen Bleeping Computer-Beitrag.

An dieser Stelle mein Hinweis: Finger weg von Banking-Apps, egal ob unter Android oder Windows oder iOS – das Zeugs ist sicherheitstechnisch löchrig wie ein Sieb und die Verwendung ist grob fahrlässig – egal, was die Banken euch erzählen. Das Thema hatte ich aber bereits mehrfach hier im Blog (siehe Linkliste).

Ähnliche Artikel:

Banking-Trojaner in Google Play Store-Apps

Android-Banking-Trojaner zielt auf deutsche Kunden

Banking-Trojaner Retefe

Banking-Trojaner-Alarm: Dreambot und Gugi

MVP: 2013 – 2016

MVP: 2013 – 2016