![]() Neben dem Verschlüsselungstrojaner WannyCrypt gibt es eine zweite Malware mit dem Namen Adylkuzz, die gleichen Sicherheitslücken nutzt. Adylkuzz ist ein Trojaner, der auf befallenen Systemen einen Crypto-Geld Miner herunterlädt und installiert. Die befallenen Computer schürfen dann Crypto-Geld für die Entwickler.

Neben dem Verschlüsselungstrojaner WannyCrypt gibt es eine zweite Malware mit dem Namen Adylkuzz, die gleichen Sicherheitslücken nutzt. Adylkuzz ist ein Trojaner, der auf befallenen Systemen einen Crypto-Geld Miner herunterlädt und installiert. Die befallenen Computer schürfen dann Crypto-Geld für die Entwickler.

Letztes Wochenende hat der Verschlüsselungstrojaner WannyCrypt (aka WannaCry) Administratoren und Sicherheitsforscher in Atem gehalten. Aber seit kurzem (manche Quellen, sprechen von April 2017, Symantec gibt hier den 16. Mai 2017 als Entdeckungsdatum an) macht eine neue Malware die Runde.

Mining-Trojaner Adylkuzz

Die Sicherheitsexperten von Proofpoint haben die Software in diesem Blog-Beitrag beschrieben. Nach der WannaCry-Attacke haben die Leute eine zweite Malware entdeckt, die auf die gleichen Sicherheitslücken (MS17-010 im Microsoft Server Message Block (SMB) mit geöffnetem TCP Port 445) abstellt. In der Malware kommen, laut Proofpoint die NSA-Exploits EternalBlue und DoublePulsar zur Verbreitung über das Netzwerk und zur Installation der Schadsoftware zum Einsatz. Ist die Maschine kompromittiert, lädt die Schadsoftware aktuell den Mining-Trojaner Adylkuzz nach und lässt die Maschine Monero Crypto-Geld schürfen. Das ist, solange der Trojaner nicht entdeckt wird, für die Entwickler lukrativer als die 27.000 US $, die die WannaCry-Erpresser wohl eingenommen haben.

Größere Kampagne als WannaCry

Erste Statistiken von Proofpoint zeigen, dass diese Kampagne größer als der WannaCry-Angriff ist. Der Wurm kann sich über die NSA-Exploits EternalBlue und DoublePulsar wohl ungehemmt verbreiten. Auch gibt es keinen Kill-Switch (bzw. dieser ist nicht bekannt), um die Infizierung weiterer Systeme zu stoppen.

Bei n-tv gibt es die These, dass WannaCry nur eine Ablenkung gewesen sei, um den Trojaner Adylkuzz im Windschatten zu verbreiten. Allerdings geben die Proofpoint-Leute an, dass diese 'Ablenkung' eher versehentlich erfolgte. Möglicherweise hat Adylkuzz auch die Verbreitung von WannaCry ausgebremst, da die Schadsoftware Port 445 nach der Infektion des Systems block, um vollen Zugriff sicherzustellen und weitere Infektionen zu verhindern.

Der Angriff begann spätestens am 2. Mai 2017, möglicherweise aber bereits ab dem 24. April 2017. Proofpoint konnte das es an einem Honeypot mehrfach testen: Gut 20 Minuten nachdem die verwundbare Maschine per Internet erreichbar war, wurde diese mit Adylkuzz infiziert.

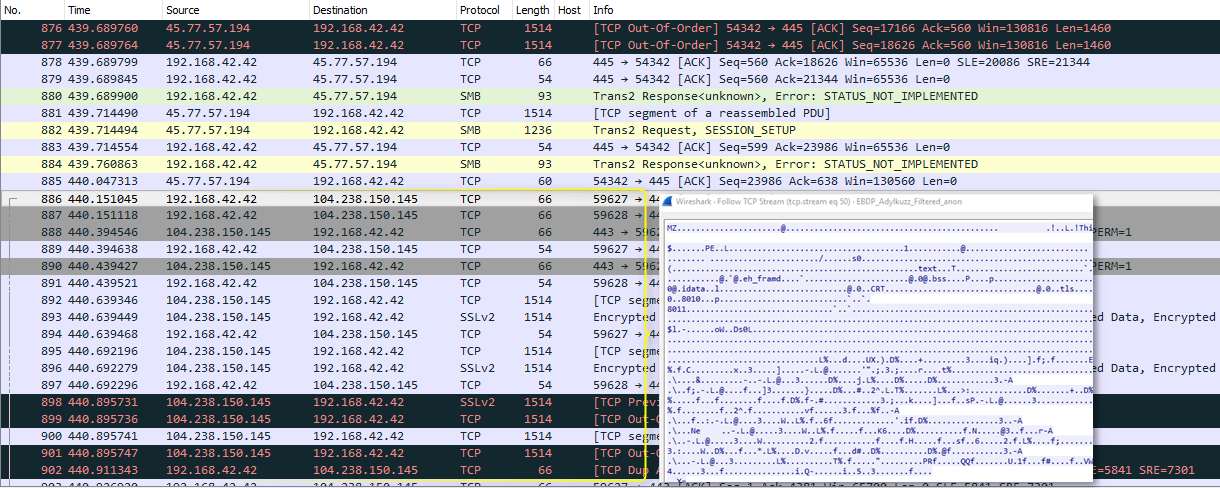

(Quelle: Proofpoint – zum Vergrößern klicken)

Der obige Screenshot zeigt, dass der Trojaner kurz nach der Infektion der Maschine herunter geladen wird. Proofpoint schreibt, dass mehrere Adylkuzz Command and Control (C&C) Server existieren, die die Binärdateien für die Crypto-Miner und die Mining-Anweisungen verteilen. Laut Proofpoint konnte auf einem Konto ein Guthaben von über 22.000 US $ vorhanden war, bevor dessen Aktivitäten aufhörten.

Ist ein System infiziert?

Indizien für eine Infektion kann der Verlust des Zugriffs auf Netzwerkfreigaben unter Windows sein, schreiben Sicherheitsexperten. Auch eine Reduzierung der Systemleistung auf Windows Servern kann auf den Trojaner hindeuten. Laut Proofpoint haben verschiedene Organisationen letzte Woche Netzwerkprobleme festgestellt, diese aber auf WannaCry zurück geführt.

Bei Proofpoint wird eine Liste der Domains/IPs aufgeführt, von denen die Angriffe kommen. Netzwerkverkehr zu 05.microsoftcloudserver[.]com, 08.super5566[.]com und so weiter sind ein Indiz für die Kommunikation mit den C&C-Servern.

Bei Symantec gibt man hier folgende Dateien an, die der Trojaner nach der Infektion wohl anlegt.

- %ProgramFiles%\Hardware Driver Management\windriver.exe

- %Windir%\Fonts\wuauser.exe

Zudem werden Verbindungen zu den oben angegebenen Servern aufgebaut, wobei diese wohl nur eine kurze Lebensdauer haben und durch andere Domains ersetzt werden. Der Trojaner legt aber folgende Dienste an:

- WHDMIDE

- WELM

Die Ergebnisse des Task cpuminer werden in folgender Protokolldatei abgelegt :

- %Temp%\[Zufallszeichen]._Miner_.log

Sobald folgende Prozesse auf dem befallenen System ausgeführt werden, stoppt der Trojaner den Mining-Prozess:

- taskmgr.exe

- mmc.exe

- procexp.exe

Der Trojaner überwacht eine Reihe weiterer Prozesse auf den befallenen Systemen. Symantec empfiehlt Administratoren eingehende Verbindungen über eine Firewall zu blockieren, um den Zugriff für die Infektion zu erschweren. Zudem werden hier eine Reihe weiterer Empfehlungen gegeben.

Wie entfernen?

Ist ein System infiziert, stellt Symantec für Norton-Nutzer auf dieser Webseite das Tool Norton Power Eraser zum Download bereit.

Das Tool kann auch ohne Norton-Abo ausgeführt werden und überprüft Windows (ohne Installation weiterer Komponenten) auf diverse Bedrohungen. Neben Diensten und Registrierungseinträgen werden weitere Scans ausgeführt.

Hinweise: Das Tool braucht aber einen Internetzugang, um Informationen nachzuladen. Zudem muss man mit etwas Sinn und Verstand an die Sache herangehen. Bei meinem Test-Scan wurden diverse .lnk-Dateien im Benutzerprofil als 'unklar' bemängelt. Wer dann (ich denke an Home-User) in Panik verfällt, ist fehl am Platz. Die Links hatte ich wohl in den vergangenen Tagen irgendwo genutzt. Bei Bedarf könnte man diese löschen lassen (wobei das Tool optional einen Wiederherstellungspunkt anlegen kann). Vielleicht helfen die obigen Infos Administratoren von Firmennetzwerken aber den Blick in diese Richtung zu schärfen und ggf. Bedrohungen zu erkennen oder abzuwehren.

Ähnliche Artikel:

Ransomware WannaCry befällt tausende Computer weltweit

WannaCrypt: Updates für Windows XP, Server 2003 & Co.

WannaCry: Neue Versionen und mehr Neuigkeiten

WannaCry: Die Lage am Montag

WannaCry: Meist ungepatchte Windows 7 Systeme befallen Malwarebytes-Analyse: Wie sich WannaCry verbreitete

MVP: 2013 – 2016

MVP: 2013 – 2016

Tja nicht alles was das Tool bemängelt ist auch gleich ein Trojaner oder ein Virus, die Komplette Nirsoft Programm Sammlung wird bei mir fast immer von allen Removern als Hoch Kritisch eingestuft und am liebsten auch gleich gelöscht ohne zu fragen.

Ich hab die Sammlung zwar auch noch mal auf dem USB-Stick wo sie auch eigentlich hingehört.