![]() Heute noch zwei Sicherheitsinfo für Android-Nutzer. In China grassiert wohl ein Verschlüsselungstrojaner, der Ähnlichkeiten mit WannaCry aufweist. Und in Google Play wurde mal wieder ein Tojaner (Dvmap) gefunden.

Heute noch zwei Sicherheitsinfo für Android-Nutzer. In China grassiert wohl ein Verschlüsselungstrojaner, der Ähnlichkeiten mit WannaCry aufweist. Und in Google Play wurde mal wieder ein Tojaner (Dvmap) gefunden.

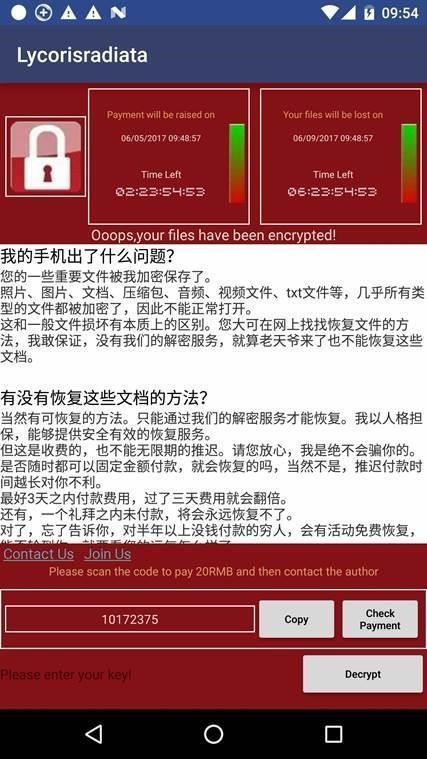

WannaCry-ähnliche Android-Malware

Diese Malware scheint aktuell nur in China zu grassieren, weil sie in Spielforen verteilt wird. Gefunden wurde die Android-Malware von Qihoo 360 Sicherheitsforschern. Die Malware kommt als Schad-App, die vorgibt, ein Plugin for für das Spiel King of Glory zu sein. Dieses Spiel und die App ist sehr populär bei chinesischen Smartphone-Besitzern.

(Quelle: Qihoo 360)

Die App kapert wohl das Android-Gerät, verschlüsselt die Daten und fordert umgerechnet 6 US $ Lösegeld. Die in obigem Screenshot gezeigte Benachrichtigung erinnert an WannaCry, daher die Bezeichnung. Die gesamte Operation scheint aber von einem ziemlichen Amateur aufgesetzt worden zu sein, wie Bleeping Computer hier schreibt. Denn die Zahlungen sollen über chinesische Anbieter wie QQ, Alipay oder WeChat erfolgen, so dass der Empfänger leicht zu identifizieren sein dürfte.

Android-Trojaner Dvmap

Sicherheitsanbieter Kaspersky ist in Google Play auf eine Schad-App mit dem Namen colourblock gestoßen. Die App wurde wohl mehr als 50.000 Mal aus dem Google Play Store heruntergeladen.

(Quelle: Kaspersky)

Die Entwickler der Schadsoftware haben wohl erst eine saubere App in Google Play Store hochgeladen, die durch Google überprüft wurde. Dann wurde irgendwann später die Malware-verseuchte Variante als Aktualisierung eingestellt. Zwischenzeitlich ist die Malware-App aus Google Play Store entfernt worden.

Nach der Installation übernimmt die App die Kontrolle über das Android-Gerät, indem Sie diverse Exploits nutzt. Dabei kann Dvmap auch 64-Bit-Systeme und Systembibliotheken infizieren. Durch diese Ansätze kann sich die App Systemrechte für alle möglichen anderen Apps und Dienste verschaffen. Der Zweck der App ist zur Zeit noch unbekannt, während der Analyse hatte die App zwar Kontakt mit Command-and-Control-Servern, aber noch keine neuen Befehle geladen. Die Art, wie die Schadsoftware die Android-Systeme kompromittiert, weist wohl einige Neuerungen auf. Ein paar deutschsprachige Infos finden sich bei heise.de.

MVP: 2013 – 2016

MVP: 2013 – 2016