![]() Zum Wochenstart noch ein Überblick über diverse Sicherheitsinformationen (Ransomware, Miner, Spionage etc.), die mir die Tage unter die Augen gekommen sind.

Zum Wochenstart noch ein Überblick über diverse Sicherheitsinformationen (Ransomware, Miner, Spionage etc.), die mir die Tage unter die Augen gekommen sind.

SyncCrypt: Ransomware in JPG-Dateien

Bei der Verbreitung von Schadsoftware suchen die Kriminellen nach Wegen, den Schadcode so zu verstecken, dass Virenscanner diesen möglichst nicht finden. Bleeping Computer berichtet hier über eine Ransomware SyncCrypt, die den Schadcode in einer JPEG-Datei versteckt. Entdeckt wurde dieser Ansatz von Emsisoft-Sicherheitsforschern in einer E-Mail, die ein WSF–Script-Programm (WSF = Windows Scripting File) als Anhang enthielt. Das Script zieht sich die Schadfunktionen aus der JPEG-Datei und verschlüsselt dann die Dateien der Festplatte und weist die Erweiterung .KK zu. Ein deutschsprachiger Beitrag findet sich bei heise.de.

Neuer Crypto-Miner für Linux

Sicherheitsforscher von Dr.Web haben einen Crypto-Miner für Linux mit dem Namen Linux.BTCMine.26 entdeckt. Dieser befällt Linux-Systeme über offene Telnet-Ports. Der Miner schürft Monero-Kryptogeld und zielt auf Linux-Systeme mit x86-64 und ARM-Architektur. Die Urheber haben Humor, bekennen sie sich doch als Fans des Sicherheitsforschers Brian Krebs, wie Bleeping Computer hier schreibt.

Crypto-Miner infiziert Windows per EternalBlue und WMI

Eigentlich sollte man meinen, dass die EternalBlue–Lücke unter Windows auf allen Systemen gepatcht ist. Bleeping Computer berichtet im Artikel Cryptocurrency Miner Infects Windows PCs via EternalBlue and WMI über einen Crypto-Miner. Dieser befällt Windows-Systeme über die EternalBlue–Lücke und WMI.

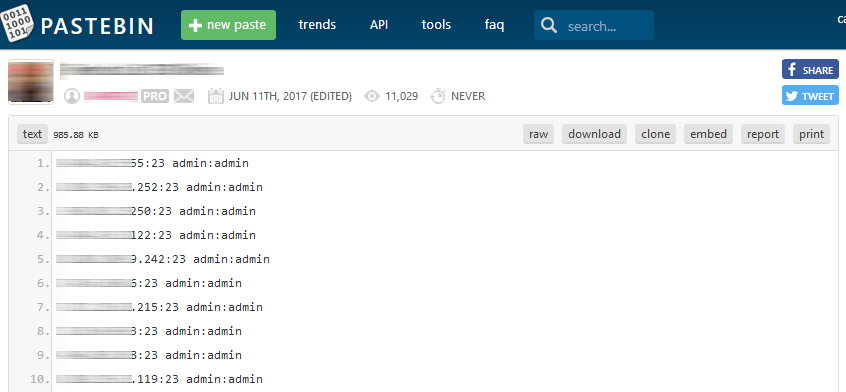

Telnet-Anmeldedaten für Tausende IoT-Geräte

IoT-Geräte kommen als Sicherheitsrisiko nicht aus den Schlagzeilen. Sicherheitsforscher Ankit Anubhav von New Sky Security hat auf Pastebin eine Liste mit Zugangsdaten für IoT-Geräte gefunden. Die Liste ist seit dem 11. Juni 2017 online, wurde über 22.000 Mal abgerufen und enthält 33.138 Zugangsdatensätze (IP-Adresse, Name und Kennwort) für die Geräte. Wie Bleeping Computer hier berichtet, funktionieren 1.775 dieser Zugangsdatensätze.

Häufig wurden die IoT-Geräte mit den Anmeldedaten "admin:admin", "root:root" oder ähnlich aufgesetzt. Insgesamt 143 dieser Kombinationen werden vom Telnet-Scanner des Mirai-Botnet verwendet. Es ist davon auszugehen, dass dessen Basis an befallenen Maschinen sich auf diese Geräte ausgeweitet hat. Ergänzung: Ein deutschsprachiger Beitrag findet sich inzwischen hier.

Onavo: VPN & Data Manager spioniert für Facebook

Auch ganz nett: Onavo ist eine VPN-App, die es für Android und iOS gibt. Diese soll eigentlich Privatsphäre durch virtuelle private Netzwerkverbindungen sicherstellen, wenn der Benutzer z.B. über offenen WLANs online geht. Bereits am 13. August 2017 berichtete das Wallstreet Journal (Paywall), dass diese Lösung für Android die vom Benutzer abgerufenen Webseiten und Apps auswertet und an Facebook weiterreicht. Deutschsprachige Artikel zum Thema finden sich bei Zeit Online oder in diesem Blog.

Millionen RDP-Endpunkte online erreichbar

Ein Scan des Internets durch Sicherheitsforscher von Rapid7 hat ergeben, dass über 11 Millionen Geräte über 3389 offene TCP Ports erreichbar sind. Davon sind mehr als 4,1 Millionen Geräte per RDP ansprechbar. Beim letzten Scan waren es nur 9 Millionen Geräte, also eine Steigerung. Die gute Nachricht: 83% der gesannten RDP-Endpunkte verwendeten eine sichere CredSSP-Authentifizierung. Der Mensch ist wohl immer noch die Schwachstelle bei der Absicherung von RDP-Zugängen. Details zur Untersuchung finden sich hier.

Neue Spora Ransomware-Kampagne

Das Deep Instinct Research-Team hat vorige Woche eine neue Kampagne der Spora Ransomware festgestellt. Die Ransomware wird als Word-Anhang über Spam-Mails verbreitet. Das Word-Dokument enthält zwei Varianten an eingebetteten JavaScript-Dateien. Dem Nutzer wird zwar beim Doppelklick auf ein Bild in der Word-Datei eine Sicherheitswarnung gezeigt. Ignoriert er diese, installiert sich die Ransomware und wird nach einer Verzögerung von 36 bis 48 Stunden aktiv. Details haben die Sicherheitsforscher in ihrem Blog-Beitrag beschrieben.

Neue Arena Crysis Ransomware-Variante

Michael Gillespie von ID-Ransomware hat eine neue Variante der Arena Crysis Ransomware entdeckt, wie Bleeping Computer hier berichtet. Diese hängt beim Verschlüsseln der Dateien die Erweiterung .arena an. Details sind dem verlinkten Artikel zu entnehmen.

Risiko Cloud: Zwei Funde

Wer Daten in der Cloud lagert, kann diese auch gleich offen verteilen. Zu häufig haben wir in der Vergangenheit berichten müssen, dass Daten unverschlüsselt und ungeschützt auf irgendwelchen Cloud-Server lagen. Spontan fallen mir die beiden Berichte über geleakte US-Wählerdaten (200 Millionen, Juni 2017, und 1,8 Millionen) ein, die auf Amazon Web Service-Servern lagerten. Auch diese 3 Millionen Daten von WWE-Fans waren öffentlich abrufbar. Und als Firmenmitarbeiter kann es dich am Rande treffen, wenn beispielsweise deine persönlichen Daten für Dienstreisen auf einer gehackten Plattform eingetragen sind. Beim Sabre-Hack wurden z.B. auch Daten von Google-Mitarbeitern erbeutet.

Bei neowin.net gab es vor einigen Tagen den Artikel Putting data online is boosting identity theft levels, der sich damit befasst, dass das Auslagern von Daten auf Online-Speicher das Risiko eines Identitätsdiebstahls befeuert. Und von Microsoft gibt es einen Report, der belegt, dass es mehr Angriffe auf Cloud-Benutzerkonten gebe. Details sind bei heise im Artikel Microsoft-Report: Mehr Angriffe auf cloudbasierte Konten nachlesbar.

Deine Bank weiß alles – Kontendatenauswertung

Letzter Infosplitter, der mir bereits seit längerem unter die Augen gekommen ist. Wer bei einer Bank ein Konto hat, muss damit leben, dass die auch seine Kontenbewegungen analysiert. Bei Spiegel Online findet sich dieser Artikel, der sich mit der Praxis der Kontenauswertung beschäftigt. Intern wird bei der EU zwischen Banken und Regulierern gerungen, wie viele Daten FinTechs von Bankkunden abrufen dürfen, um Dienstleistungen anzubieten. Die FinTechs wollen alle Daten (auch Kontenbewegungen), die Banken fürchten um ihr Informationsmonopol. Hintergrund: Banken sollen eine öffentlich zugängliche Schnittstelle zur Verfügung stellen, die es u.a. Multibanking-Anbietern wie Outbank ermöglicht, Finanzdienstleistungen europaweit einzubinden (siehe diesen Artikel und diese Pressemitteilung der EU-Kommission). Aber auch Banken müssen Dienstleister stärker durchleuchten, wie man in diesem Artikel aus 2016 erfährt. Und noch etwas: Ganz frische Erkenntnis – die Deutschen zögern bei Geldanlagen im Internet, wie heise.de hier berichtet – also ein schwieriges Pflaster für FinTechs.

PS: Infos über den automatischen Datenaustausch in Steuersachen findet sich auf dieser Seite der Bundesregierung.

Und das Allerletzte

Hier noch einige Links zu weiteren Sicherheitsthemen, falls jemandem langweilig ist.

- Neuer Banking-Trojaner leitet Nutzer zu Fake-Bankseiten um, und stiehlt Daten (Details hier).

- Hacker haben vor einem Monat Atomkraftwerke in den USA attackiert und Zugriffe auf deren Netzwerke verschafft (siehe).

- Das BSI warnt vor Angriffen auf Notebooks und Smartphones, wie man hier lesen kann.

- 90% der Firmen werden über drei Jahre alte Sicherheitslücken angegriffen, hat kürzlich ein Fortinet-Report enthüllt. Details finden sich hier.

- Cyber-Spione setzen NSA-WiFi-Hacker-Tools ein, um in Hotels Gäste auszuforschen, wie man bei Hacker News lesen kann.

- Wer eine Benachrichtigung im Namen von DHL Paket enthält, sollte doppelt vorsichtig sein. Es sind Spam-Mails mit Viren unter dem Begriff DHL Paket unterwegs.

- Schon etwas älter, aber es gibt wohl SambaCry-Angriffe auf Linux-NAS-Systeme – hier wäre ein Firmware-Update angeraten (siehe).

- Axis-IoT-Kamera mit Sicherheitslücke, die kaum auszurotten ist, macht Freude, wird sie doch in Sicherheitsbereichen u.a. von Banken eingesetzt (Details hier).

- Ein 'Devils Ivy' Bug in einer Open Source-Bibliothek macht Millionen IoT-Geräte angreifbar und die wenigsten werden einen Patch bekommen (siehe und hier).

- Um das eTracking von Verbrauchern bzw. deren Handys geht es in diesem heise.de-Artikel. Eine nette Erklärung zu Offline-Tracking findet sich übrigens hier.

Und in der Ukraine fürchtet man (nach NotPetya) den Ausbruch einer neuen Ransomware-Kampagne, nachdem eine weitere Firma, die Buchhaltungs- bzw. Steuersoftware (Accounting) anbietet, gehackt wurde. Details finden sich bei Bleeping Computer.

MVP: 2013 – 2016

MVP: 2013 – 2016