![]() Unschöne Erkenntnis: Sicherheitsforscher haben erstmals Malware entdeckt, die Process Doppelgänging für Angriffe unter Windows verwendet. Hier ein paar Informationen, was man zum Thema wissen sollte.

Unschöne Erkenntnis: Sicherheitsforscher haben erstmals Malware entdeckt, die Process Doppelgänging für Angriffe unter Windows verwendet. Hier ein paar Informationen, was man zum Thema wissen sollte.

Der Process Doppelgänging-Angriff

Bei diesem Begriff handelt es sich um eine Technik, die Malware ermöglicht, die meisten modernen Antivirenlösungen und forensischen Tools zu überlisten. Damit könnte dateilose Malware auf allen Windows-Versionen unter dem Radar von Virenscannern hindurch schlüpfen.

Diese Angriffsmethode wurde durch ein Team von Sicherheitsforschern vor einiger Zeit entdeckt und vor Monaten von den Sicherheitsspezialisten Tal Liberman und Eugene Kogan von eSilo auf der Blackhat-Konferenz in London vorgestellt worden. Die Process Doppelgänging getaufte Technik der dateilosen Code-Injektion nutzt die Vorteile einer Windows-Funktion und einer undokumentierten Implementierung des Windows Process Loaders.

Ich hatte diese Angriffsmethode, die ein Team von Sicherheitsforschern vor einem halben Jahr entdeckte, im Blog-Beitrag Process Doppelgänging: Malware-Angriff für alle Windows-Versionen möglich beschrieben.

Malware nutzt den Angriff erstmals aus

Sicherheitsforscher von Kaspersky Lab haben nun den erste Ransomware-Exploit Process Doppelgänging entdeckt, welcher Malware dabei helfen könnte, sich der Erkennung zu entziehen. Das berichtet The Hacker News in diesem Beitrag – der Artikel von Kaspersky findet sich hier.

Interessant ist, dass die Ransomware bereits im September 2017 entdeckt wurde. Die SynAck-Ransomware verwendete komplexe Verschleierungstechniken, um Reverse Engineering zu verhindern. Aber die Forscher haben es geschafft, sie zu entpacken und ihre Analyse in einem Blog-Post zu veröffentlichen.

Interessant an SynAck ist, dass diese Ransomware keine Opfer aus bestimmten Ländern wie Russland, Weißrussland, der Ukraine, Georgien, Tadschikistan, Kasachstan und Usbekistan infiziert. Um das Land eines bestimmten Benutzers zu identifizieren, vergleicht die SynAck-Ransomware die auf dem PC des Benutzers installierten Tastaturlayouts mit einer in der Malware gespeicherten Liste. Wenn eine Übereinstimmung gefunden wird, schläft die Ransomware 30 Sekunden lang und ruft dann ExitProcess auf, um die Verschlüsselung von Dateien zu verhindern.

Die SynAck-Ransomware verhindert auch die automatische Sandbox-Analyse, indem es das Verzeichnis überprüft, von dem es ausgeführt wird. Wenn es einen Versuch gefunden hat, die bösartige ausführbare Datei aus einem 'falschen' Verzeichnis zu starten, wird SynAck nicht weiter vorgehen und sich stattdessen selbst beenden.

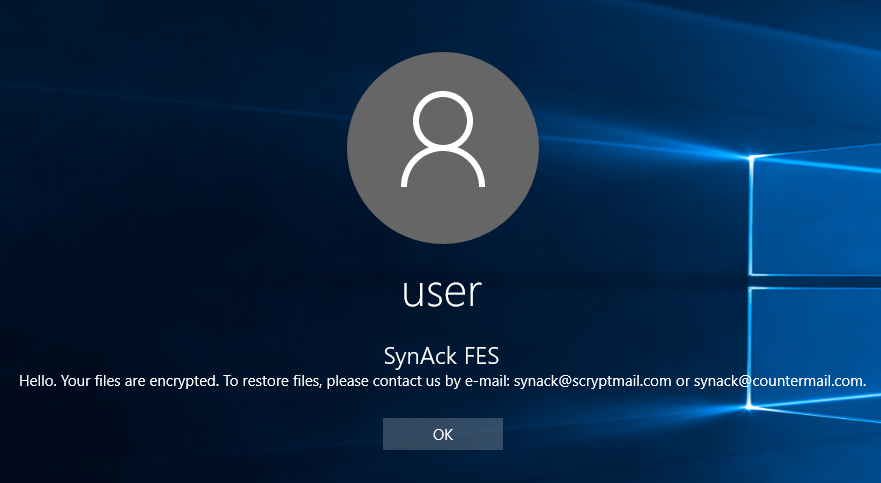

(Ransomware-Benachrichtigung Quelle: Kaspersky)

Bei einem infizierten System erhält der Benutzer die in obigem Screenshot gezeigte Benachrichtigung auf der Anmeldeseite angezeigt.

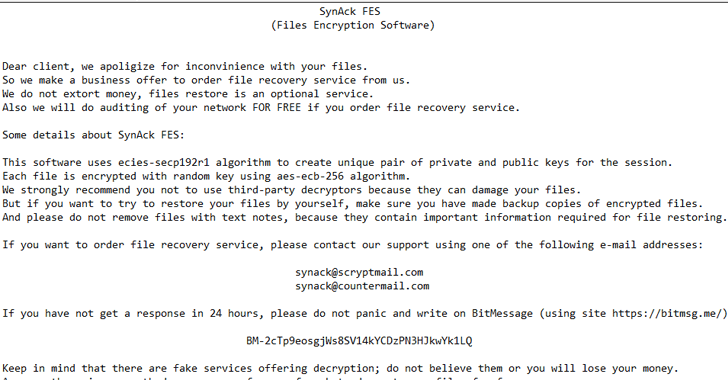

(Ransomware-Meldung, Quelle: The Hacker News)

Einmal infiziert verschlüsselt SynAck den Inhalt jeder infizierten Datei mit dem AES-256-ECB-Algorithmus und zeigt die obige Meldung. Nur wenn das Opfer auf das Angebot eingeht, will man die Dateien restaurieren. Derzeit hat Kaspersky nur einige Angriffe in den USA, Kuwait, Deutschland und dem Iran beobachtet. Das lässt vermuten, dass es sich dabei um gezielte Angriffe mit Lösegeldforderungen handelt. Weitere Details sind bei Kaspersky im Blog nachzulesen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ein sehr interessanter Beitrag. Was bedeutet "dateilos" in der Aussage: "Damit könnte dateilose Malware auf allen Windows-Versionen unter dem Radar von Virenscannern hindurch schlüpfen. "

Sind damit E-Mails ohne Dateianhang gemeint?

Dateilos bedeutet, dass die Ransomware im Speicher ausgeführt und nicht über Dateien geladen wird.

Na wenn es denn so einfach ist, mal schnell proforma ein Russisches Tastaturlayout nachinstallieren. :-)

Ohje, da haben Sie aber wirklich sehr blauäugig gedacht…

Sorry to burst your bubble, aber "so einfach" wird es natürlich nicht sein!

Die Ransomware vergleicht sicherlich nur die voreingestellte "Standardeingabesprache" mit einer Liste! Wenn das bei Ihnen zufällig "Deutsch" ist (wie wohl bei uns allen) können Sie noch so viele zusätzliche Tastaturlayouts installieren – das hilft Ihnen rein gar nichts…

Ironietag übersehen?

Wenn Sie damit das Smiley am Ende Ihres Kommentars meinen – ein Smiley ist kein Ironietag…

Hallo Günter,

könntest Du bitte 'mal für mich und andere Unwissende unter uns erklären, was "Doppelgänging" bedeuten soll? Ein deutsches Wort ist das ja offensichtlich nicht, auch wenn es erst einmal so klingt. Ein Eigenname (mit Umlaut?)? Oder eine Mutation von "Doppelgängig"???

Danke!

Als erstes ist es schlicht ein Name für die Angriffstechnik. Die Erklärung des Begriffs aus den Fingern gesogen: Der 'Doppelgänger' ist aus der deutschen Sprache direkt ins Englische übernommen worden – ähnlich wie Kindergarten oder German Angst.

Process Doppelgängig dürft eine Verdenglichung eines Wortspiels sein. Die Malware segelt ja als Doppelgänger eines legalen Codes im Arbeitsspeicher des Systems, der durch den Angriff durch Schadcode ersetzt wurde. Ergo wird der Doppelgängercode ausgeführt. Ich mag aber auch gänzlich daneben liegen.

Eine der Folien aus dem Black Hat-Vortrag von Libermann enthält aber den Text 'Animate – Bring the Doppelgänger to life', was genau meine Theorie bestätigt. Im verlinkten PDF-Dokument sind auch die technischen Ansätze von Process Doppelgänging, wie Antivirus-Programme ausgetrickts werden, beschrieben. Ergänzung: Ich sehe gerade, es gibt noch eine deutschsprachige Erklärung des Angriffs im Folgekommentar.

Das ist eine interessante Frage und ein ungewöhnliches sprachliches Phänomen. Rolf Dieter und Günter haben es bereits gesagt: So wie es im Deutschen Wörter gibt, die aus anderen Sprachen als Fremdwörter in den deutschen Sprachschatz eingegangen sind, so gibt es auch im Englischen Fremdwörter, die aus anderen Sprachen übernommen wurden: „kindergarten" und „doppelgänger" sind Beispiele dafür. – „Doppelgänger" ist ein Nomen. „Doppelgänging" ist eine – für uns Deutsche tatsächlich etwas sonderbar wirkende – Verbalisierung des englischen Nomens „doppelgänger". Die Endung „-ing" betont die Prozesshaftigkeit des Vorganges (Continuous Tense). Das passt sprachlich gut zu dem technischen Vorgang, der beschrieben werden soll: Die Malware ersetzt imitierend einen legitimen Prozess und wird so zu dessen bösem Doppelgänger. Witzig ist, dass du „doppelgänging" mit „doppelgängig" übersetzt. Witzig deshalb, weil es das Wort „doppelgängig" im Deutschen nicht gibt. „Doppelgängig" wäre demnach ein Anglizismus, also die Entlehnung eines Wortes aus dem Englischen – in diesem Fall so eine Art Re-Import: Ein englisches Wort, das etymologisch aus dem Deutschen kommt, wird wieder deutsch.

Wow!!!

Doppelgängig funktioniert so ähnlich wie Process Hollowing

Bei einem Process-Hollowing Angriff ersetzen Hacker den Speicher eines legitimen Prozesses durch einen bösartigen Code, so dass der zweite Code anstelle des ursprüngliche Prozesses ausgeführt wird.

Alle aktuellen Virenschutzsysteme könne Process Hollowing aber erkennen.

Process Doppelgänging ist ein völlig anderer Ansatz, um dasselbe zu erreichen, indem man Windows NTFS-Transaktionen missbraucht und eine veraltete Implementierung des Windows-Prozessloaders, der ursprünglich für Windows XP entwickelt wurde, aber auch bei alle späteren Versionen von Windows Versionen zum Einsatz kommt benutzt, incl. Windows 10.

Tja, mit Linux wäre das nicht passiert.

Natürlich kommt "Doppelgänging" aus dem Deutschen. Das Angelsächsische hat aber ein äußerst begrenzten Wortschatz, so werden gerne Wörter aus dem Deutschen genommen, die nicht im Angelsächsischen vorkommen (Angst, gemütlich, kaputt, verboten usw.) um etwas spezielles exakt zu beschreiben. Wie so oft aber wieder einmal falsch (Kindergarten was die Spitzbuben gerne mit "d" schreiben), es sollte "Doppelgänger" heißen, aber es wurde einfach ein "ing" angefügt anstatt "er". So kennt es der gemeine Angelsachse besser. Walking, killing, running, fistin… :-)

Wundert mich nicht, die können ja nicht mal richtig konjugieren geschweige Artikel benutzen, hehehe.. ;-)

War aber so gemeint.

Nächstes mal setze ich ein ;-7.