![]() Heute noch ein Sammelbeitrag zu Sicherheitsvorfällen, die mir die Tage unter die Augen gekommen sind. Datenlecks und Updates inbegriffen. Auch mit dabei: Eine Windows-Sicherheitslücke in JScript.

Heute noch ein Sammelbeitrag zu Sicherheitsvorfällen, die mir die Tage unter die Augen gekommen sind. Datenlecks und Updates inbegriffen. Auch mit dabei: Eine Windows-Sicherheitslücke in JScript.

Honda Indien: Kundendaten offen auf AWS

Der Fluch der Cloud, möchte man sagen. Honda Indien ist ein ziemlicher Lapsus passiert. Auf einem Amazon AWS-Server (S3 Bucket) hat man Kundendaten gespeichert, dabei aber vergessen diese Präsenz abzusichern. Daher standen 50.000 Kundendaten offen im Netz. Verfügbar waren Name, Passwort und mehr von Nutzern, die eine Honda-App heruntergeladen hatten. Kromtech Security berichtet hier über diesen Fall, Bleeping Computer hat eine Zusammenfassung. Honda Indien trifft zwar keinen deutschen Nutzer, der Fall zeigt aber, wie schnell man in der Cloud Daten offen legen kann.

Git Repository kann zu Remote Code Execution führen

Das Git-Repository enthielt gravierende Sicherheitslücken (CVE-2018-11233 und CVE-2018-11235), die auf Remote Systemen zu einer Remote Code-Ausführung führen konnte (Golem hat hier berichtet). Die Entwickler hinter Git und verschiedene Unternehmen, die Git-Repository-Hosting-Dienste anbieten, haben eine Lösung gefunden, um diese gefährliche Sicherheitslücke in der Git-Quellcode-Versionierungssoftware in Git 2.17.1 zu schließen. Bei Bleeping Computer gibt es hier einen Beitrag, und Microsoft hat im Entwicklerblog über die Schwachstelle CVE 2018-11235 weitere Details offen gelegt.

Backup Cryptomix Ransomware-Variante infiziert Nutzer

Die Variante wurde wohl vor einigen Stunden im Umfeld des MalwareHunter-Teams entdeckt. Die neue Variante der Cryptomix Ransomware hängt die Erweiterung .BACKUP an verschlüsselte Dateien an, daher der Name. Der Urheber hat die Kontakt-E-Mail und den Hinweis zur Lösegeldforderung im Vergleich zu früheren Varianten leicht ändert. Details hat Bleeping Computer hier veröffentlicht.

Windows: Remote Code Execution-Schwachstelle in JScript

Diese Remote Code Execution-Schwachstelle in JScript betrifft Windows-Systeme. Die Sicherheitslücke besteht in der JScript-Komponente des Windows-Betriebssystems und ermöglicht es einem Angreifer, bösartigen Code auf dem Computer eines Benutzers auszuführen.

Verantwortlich für die Entdeckung dieses Fehlers ist Dmitri Kaslov von Telspace Systems, der die Zero-Day Initiative (ZDI) von Trend Micro informierte. Dieses Projekt vermitteltden Prozess der Offenlegung von Sicherheitslücken zwischen unabhängigen Forschern und größeren Unternehmen.

ZDI hat das Problem im Januar 2018 an Microsoft gemeldet. Bisher hat Microsoft aber noch keinen Patch für diese Schwachstelle veröffentlicht. Hier veröffentlichte ZDI eine Zusammenfassung der 0-Day Use-After-Free Remote Code Execution-Schwachstelle im Microsoft Windows JScript Error Object. Angreifer können über Pointer-Manipulationen Speicher unter Kontrolle bringen. Dann würde ein Besuch einer Webseite zur Remote Code-Ausführung reichen. Die technischen Details über den Fehler sind bewusst vage gehalten, da noch kein Patch verfügbar ist. Eine Zusammenfassung findet sich bei Bleeping Computer. Dort ist zu entnehmen, dass sich Remote Code Execution auf die Sandbox des Browsers, der JScript ausführt, beschränkt. Echte Angriffe sind zur Zeit wohl nicht bekannt. Wann das Ganze gepatcht wird, ist noch unklar.

Kommende Intel Prozessoren ohne Spectre-Schutz

Sicherheitslücken wie Meltdown und Spectre beschäftigen uns ja eine ganze Weile. Im Januar 2018 hatte ich postuliert, dass die Prozessorhersteller Jahre brauchen, um ihre Designs so umzustellen, dass Spectre oder Meltdown nicht mehr ausgenutzt werden können (siehe Bringen Meltdown/Spectre die Tech-Industrie ans wanken?). Kurzfristig sah es so aus, als ob meine Aussage (die auf Einschätzungen von Experten basierte) Unsinn gewesen sei. Denn Intel verkündete, dass neue Prozessorgenerationen in 2018 bereits einen Schutz gegen Spectre aufweisen würden.

Bei neowin.net lese ich hier, dass in 2018 von Intel herausgebrachte CPUs wohl keinen durchgängigen Spectre-Schutz aufweisen werden. Dies gilt für die zuletzt offen gelegte Spectre V4-Lücken (siehe Google und Microsoft enthüllen Spectre V4 CPU-Schwachstelle).

Hacker nutzen Kameras mit Schwachstellen

IoT-Geräte mit Schwachstellen wie Kameras, die am Internet hängen, lassen sich von Cyber-Kriminellen für eigene Zwecke (DDoS-Angriffe, Crypto-Mining und mehr) missbrauchen. Trend Micro warnt jetzt davor, dass Hacker in Untergrundforen Gruppenmitgliedschaften kaufen können. Mit diesen Mitgliedschaften erhalten sie Zugriff auf kompromittierte Kameras.

Underground actors can use vulnerable cameras for malicious acts such as #DDoS attacks, #cryptocurrency mining, and even financial crimes. https://t.co/Ro0cL8DuBw #infosec pic.twitter.com/DEsJ4yrwaq

— Trend Micro (@TrendMicro) 27. Mai 2018

Details finden sich im englischsprachigen Trend Micro-Blog-Beitrag Exposed Video Streams: How Hackers Abuse Surveillance Cameras.

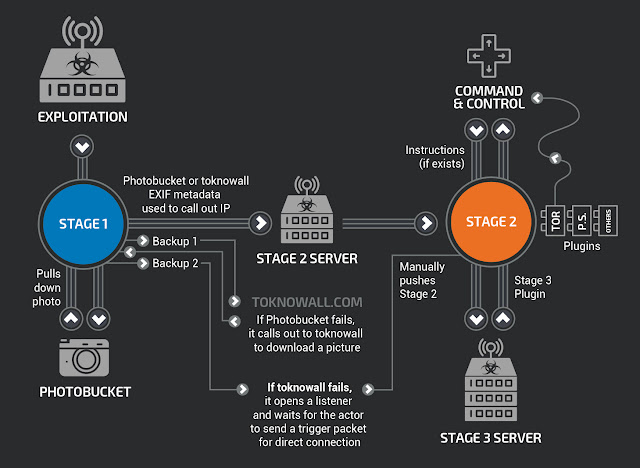

VPN-Botnetz: Router und das NAS neu starten

Die Sicherheitsfirma Talos hat kürzlich in einem Blog-Beitrag Informationen zu einem riesigen Botnet mit dem Namen VPNFilter veröffentlicht. VPNFilter ist so entworfen, dass es Router und NAS-Geräte befällt. Man geht von 500 Millionen befallenen Geräten aus. heise.de hat hier einen deutschsprachigen Artikel veröffentlicht.

(Quelle: Talos)

In den letzten Tagen haben US-Behörden rund um das FBI das riesige VPNFilter-Botnetz zerschlagen. Denn es gelang, die C&C-Server unter Kontrolle zu bringen. Der Schritt wurde erforderlich, weil wichtige Teile der US-Infrastruktur durch das Botnetz gekapert wurden.

Im Anschluss riefen FBI und das US-Justizministerium Benutzer dazu auf, ihre Router und NAS-Geräte mal neu zu starten (heise berichtet z.B. hier darüber). Details, welche Geräte betroffen sind, gibt es aber keine. Talos hat aber folgende Geräteliste publiziert:

Linksys

- E1200

- E2500

- WRVS4400N

Mikrotik

- 1016

- 1036

- 1072

Netgear

- DGN2200

- R6400

- R7000

- R8000

- WNR1000

- WNR2000

Qnap

- TS251

- TS439 Pro

- sowie andere Qnap NAS-Geräte mit QTS-Software

TP-Link

- R600VPN

Laut Talos stehen viele infizierte Geräte in der Ukraine – Deutschland liegt auf Platz 2. Hintergrund für die Aufforderung zum Neustart ist, dass dadurch die Malware partiell aus dem Gerät gelöscht wird. Die verbleibende Malware-Komponente erkennt dies zwar und versucht Schadcode von den C&C-Servern nachzuladen. Da diese C&C-Server aber unter Kontrolle des FBI sind, will man sich ein Bild verschaffen, wie viele Geräte versuchen, Malware nachzuladen.

Ergänzungen: Bei Bedarf lassen sich noch einige Informationen bei heise.de nachlesen. Zu beachten ist aber, dass die Geräte weiterhin für Angriffe empfänglich sind. Auch Bleeping Computer weist hier darauf hin, dass der Neustart das Problem nur partiell behebt. Die Geräte sind ja durch andere Malware weiterhin kompromittierbar.

Ergänzungen 2: Das VPNFilter Botnet versucht wohl ein Comeback. Sicherheitsforscher von JASK und GreyNoise Intelligence haben am Freitag berichtet, dass die gleichen Cyber-Kriminellen, die die erste Variante des VPNFilter-Botnets aufgebaut haben, versuchen, ein neues VPNFilter-Botnet aufzubauen. Aktuell sind aber wohl nur Router in der Ukraine im Visier. Dann alle Scans des Botnets suchen nach Mikrotik-Routern mit offenen Port 2000, die in ukrainischen Netzwerken eingesetzt werden. Die Sicherheitsforscher vermuten die Staatshacker der russischen APT28-Gruppe hinter dem Angriff. Diese planen einen Angriff auf die IT-Infrastruktur während der Fußballweltmeisterschaft 2018. Näheres findet sich im Blog-Beitrag VPN-Botnetz versucht ein Comeback, Ukraine im Visier.

Windows Defender-Statistiken

Bei Windows-Nutzern geht ja die Diskussion oft um den Punkt, welcher Virenschutz der bessere sei. Der Windows Defender kommt dabei in der Nutzermeinung oft als 'unzureichendes Platzebo' weg. Bei neowin.net lese ich hier, dass Microsoft mal wieder Daten zur Absicherung durch den Defender vorgelegt hat. Die Details lassen sich in diesem Microsoft Blog-Beitrag nachlesen. Windows Defender Advanced Threat Protection schneidet dabei gar nicht mehr so schlecht ab. Wer sich für das Thema Windows Defender und wie gut ist der interessiert, findet bei Dr. Windows diesen von Martin Geuß geschriebenen deutschsprachigen Artikel.

MVP: 2013 – 2016

MVP: 2013 – 2016

"VPNFilter ist so entworfen, dass es Router und NSA-Geräte befällt."

Soll wohl eher "NAS-Geräte" heißen. Wer kauft seine Hardware schon bei der NSA… ;-)

Da ist Sigmund Freud wohl schuld ;-). Danke für den Hinweis, ist korrigiert.

Hey ich finde kompromittierte Web Kameras voll geil, die sollte man wenn möglich nicht vom Netz nehmen!

Super! Vielen Dank für den tollen und informativen Bericht. :-)