Es kristallisiert sich wohl heraus: Microsoft will allen Nutzern von Windows 10, also auch Windows 10 Home die Möglichkeit geben, ab der Version 1903 (Entwicklungszweig 19H1) Updates um 7 Tage zu verzögern. Für die Sandbox gibt es erste Hacks, in der kommenden Release wird die Cluster-Number als NT12 ausgewiesen und der Defender überwacht bestimmte Systemdateien auf Manipulationen.

Es kristallisiert sich wohl heraus: Microsoft will allen Nutzern von Windows 10, also auch Windows 10 Home die Möglichkeit geben, ab der Version 1903 (Entwicklungszweig 19H1) Updates um 7 Tage zu verzögern. Für die Sandbox gibt es erste Hacks, in der kommenden Release wird die Cluster-Number als NT12 ausgewiesen und der Defender überwacht bestimmte Systemdateien auf Manipulationen.

Updates in Windows 10 Home verzögern

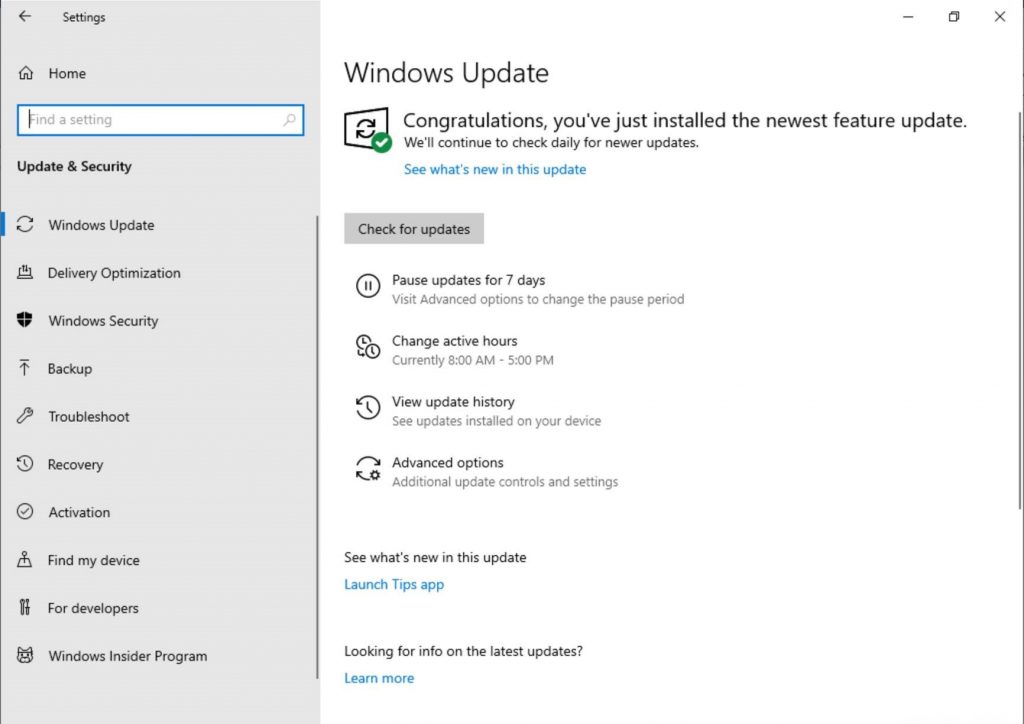

Ich hatte es hier im Blog bereits im November 2018 erwähnt (siehe Windows 10 Insider Preview Build 18282 verfügbar). Seit der Insider Preview Build 18282 ist eine neue Option zu finden, mit der man Updates für 7 Tage aussetzen kann.

(Source: Microsoft)

(Source: Microsoft)

Richard Hayes schriebt dazu auf Twitter, dass diese Option auch für Windows 10 Home kommen soll. Jetzt schreiben die Kollegen von deskmodder.de hier, dass ab Windows 10 19H1 auch in Windows 10 Home das Pausieren von Updates um 7 Tage möglich wird. Aber wir werden wohl abwarten müssen, was Microsoft bis April 2019 zusammen braut und ggf. öffentlich verlautbaren lässt.

Weitere Ausblicke auf die 19H1

Abseits des bereits oben erwähnten Thema mit der Update-Verzögerung in Windows 10 Home, ab der 19H1, gibt es weitere 'Erkenntnisse' und Spekulationen, die mir die Tage unter die Augen gekommen sind. Ich dachte, ich fasse es mal in ein paar Zeilen zusammen.

Die Cluster-Nummer wird als NT 12 ausgewiesen

Tero Alhonen hat auf Twitter weitere Hinweise zu der kommenden Windows 10-Build veröffentlicht. So ist im Windows 10 SDK Build 18309 für die 19H1 die Cluster-Nummer Windows NT 12 definiert.

NT12_MAJOR_VERSION

NINETEEN_H1_UPGRADE_VERSIONWindows 10 SDK 18309 pic.twitter.com/d1ZXJuX7pK

— Tero Alhonen (@teroalhonen) 5. Januar 2019

Gut, wird den normalen Nutzer nicht so sonderlich interessieren, wie man auch hier bei deskmodder.de anmerkt.

Da es in den Kommentaren angesprochen wurde – die von Windows 10 bei Abfragen gemeldete Betriebssystemversion hat mit der obigen Konstante NT12_MAJOR_VERSION, die in ClusApi.h definiert ist, nichts zu tun. Windows 10 liefert bei Versionsabfragen unterschiedliche Werte (siehe diese Microsoft Seite).

Ergänzung: Aber für Entwickler wirft das Ganze möglicherweise Fragen auf. Blog-Leser Karl hat auf Twitter dazu gepostet. Ich habe es mal rausgezogen, da es auf zwei Tweets verteilt wurde.

2/2 technically in Win 10 unlike previous releases MS has improved technology to avoid issues that apps or drivers won't run due to version change from 6.1 /6.2 to 10.

It was never my intention to cause a *question* go viral. Still I want to understand the reason for the change— al Qamar (Karl) (@tweet_alqamar) 5. Januar 2019

Auf die Fragen von Karl habe ich keine Antwort. Ob da der von Karl vermutete Punkt Software-Kompatibilität zieht, ist eher unwahrscheinlich (da die Konstante sich auf das Cluster API für Cluster Dienste bezieht). Mal schauen, ob es von Microsoft oder von einem Blog-Leser eine Antwort gibt. So gesehen, ist die Info in diesem Abschnitt für normale Nutzer eher eine Fußnote.

Neues zur Sandbox-Funktion

Auch die Sandbox-Funktion in Windows 10 (Pro/Enterprise) ist noch im Entstehen und könnte noch einige Modifikationen erfahren. Microsoft schreibt aber, dass die Sandbox bei jedem Start neu aufgesetzt wird.

Tero Alhonen hat den Code des Sandbox-Moduls in der Insider Preview etwas modifziert. So war er in der Lage, eine Sandbox-Umgebung zu basteln, bei der der Google Chrome zwischen Sitzungen erhalten bleibt. Das folgende Video demonstriert das.

Windows Sandbox with Google Chrome pic.twitter.com/LPgZIRSwEZ

— Tero Alhonen (@teroalhonen) 4. Januar 2019

Die Kollegen bei deskmodder.de zweifeln daran, dass das auch künftig so möglich sein wird. Ergänzung: Auch hier hat deskmodder.de mit dem Beitrag Windows Sandbox von außen steuern – Mit dem Passwort pw123 kein Problem nachgelegt.

Diverse Hacks (utilman-Trick) gehen nicht mehr

Ist zwar nichts spezielles zur 19H1, da ich das Thema bereits früher gesehen habe. Da mir das aber die Tage (ich meine per Twitter) erneut über den Weg gelaufen ist, hier ein kurzer Hinweis. Microsoft beginnt damit, in Windows 10 (z. B. per Defender) zu überwachen, ob Dateien manipuliert werden. So klappt in aktuellen Windows 10-Builds auch der im Artikel Vom Windows-Administratorkonto ausgesperrt – II beschriebene Ansatz, dass Build-In-Administratorkonto durch Umbenennen des Befehlsprozessors cmd.exe in andere Dateien (wie Bildschirmtastatur osk.exe, erleichterte Bedienung utilman.exe, oder Bildschirmlupe magnify.exe) freizuschalten, nicht mehr.

Wegen der Nachfragen in den nachfolgenden Kommentaren noch einige zusätzliche Erklärungen: Sobald der Windows Defender eine Manipulation an bestimmten Systemdateien entdeckt, wird die betroffene Datei isoliert und ein Win32.AccessibilityEscalation.a-Trojaner-Fund gemeldet. Das ist wohl seit September 2018 in den Defender-Signaturen enthalten.

Ich hatte das im Blog-Beitrag Windows Defender meldet osk.exe als Trojaner in anderem Zusammenhang thematisiert, ohne den wahren Grund zu erkennen. Dort kam ein entsprechender Kommentar mit dem Hinweis auf die Ursache.

Spannende Zeiten in 2019

Wenn ich mich jetzt mal zurück lehne: Das Ganze, vom Sandbox-Thema bis zur Update-Verzögerung in Windows 10 Home ist irgendwie basteln am falschen Ende, nix halbes und nix ganzes. 2019 wird daher spannend werden – wie oft reiß Microsoft die Latte – oder werden die Windows 10 Anwender willig und sagen artig 'danke', wenn Microsoft ihnen mal wieder per Update einen virtuellen Tritt in den Hintern verpasst? Oder geht das sogar so weit, dass der eine oder andere Anwender denkt 'Microsoft wird sich schon was bei gedacht haben'. Alleine, was mich optimistisch stimmt: Auch für Apple schienen die Bäume in den Himmel zu wachsen – teuerstes Unternehmen der Welt – und dann kam der China-Einbruch, der Verkaufsstopp der iPhones in Deutschland und die Unwilligkeit der Verbraucher, iPhones zu kaufen. Schon sind die auf den 4. Platz hinter Microsoft, Amazon und Google zurück gefallen. Wer sagt denn, dass es nicht die anderen Platzhirsche trifft, wenn deren Angebot nicht mehr zu den Verbrauchern passt?

MVP: 2013 – 2016

MVP: 2013 – 2016

Wie bitte soll Windows Defender ein umbenenne von Dateien welche in einer Windows PE Umgebung stattfindet den bitte verhindern?!

In dem es nach dem Start des echten Windows nachträglich bei der Ausführung merkt das die Datei die falsche ist?

Gut ok, vielleicht….

Aber die Lösung ist doch trivial, solange man noch in der Windows PE Umgebung ist einfach auch die Exe Dateien des Defenders eine *.murks Endung anhängen und gut ist es.

Problem gelöst.

Ich habe dazu was in obigem Text nachgetragen – hab die Fundstellen mal verlinkt.

hmm… aber dan würde es doch helfen die Defender Prozesse beim umbenennen auch gleich los zu werden dann geht der Trick wieder

Das geschieht mittels Hashwertvergleichen beim Bootvorgang.

ARGH!

Nein, KEIN Problem gelöst, sondern nur eine weitere Runde eines sinn- und nutzlosen Spiels eingeleitet.

Seit Windows XP gibt's die "system file protection", ab Windows Vista zur "windows resource protection" erweitert: damit kann Windows erkennen, ob Dateien oder Registry-Einträge geändert oder entfernt wurden und dann ggf. den Originalzustand wiederherstellen (unter XP per Kopie aus dem "DLLCache", ab Vista per Hardlink von WinSxS).

Bei als kritisch gekennzeichneten Systemdateien erfolgt diese Prüfung und Reparatur bei jedem Systemstart.

Owen, Microsoft kann seit XPSP2 mit Software Restriction Policies Dateien über HASH Werte oder Signaturen sperren oder freigeben. Das Umbenennen ändert den Hash. Deswegen ist es egal ob online oder offline manipuliert würde.

Welche Technik MS zur Erkennung einsetzt weiss ich nicht.

offline manipulieren kannst du alles, die Frage ist wozu du dann noch eine Sandbox möchtest, wenn du den Defender versenkst.

'brother in a box', BitBox, bzw. pauschal Browser in einer virtuellen Umgebung, was du damit bekommst gibt es schon seit mind 2011.

Akzeptiert doch einfach mal den Sicherheitsansatz an dem Gedanken: alles wird auf Null zurück gesetzt.

das ist eine Sandbox, keine BitBox!

man kann aber auch alles schlecht reden, nur weil es von MS ist …

"Zudem wird die 19H1 als Windows NT 12 erscheinen"

Hallo Herr Born,

bitte klarstellen, dass sich dies (NT12_MAJOR_VERSION im File ClusApi.h) im SDK NICHT auf die OS numbers bezieht, sondern lediglich auf die CLUSTER(!!) numbers.

Sprich: es wird vermutlich KEIN NT12 als Kernel version geben!

Sollte mit meinen Ergänzungen jetzt aber klar sein – danke für die Bitte um Präzisierung – habe den Artikel auch noch an anderen Stellen nachgebessert (Erkältung klingt ab, da wird der Kopf klarer).

Es ist nun immer noch nicht klar was es mit den Cluster Nummern auf sich hat hat.

Und warum die RS3 bis 5 NT11 trugen und 19H1 jetzt nicht mehr.

Tero wollte es auch nicht erklären. Ganz im Gegenteil hat er auf Twitter eine Umfrage gestartet ob er auf einen Post der ihn nennt und Blödsinn enthält korrigieren antworten oder ihn ignorieren soll. Er hat sich schriftlich für letzteres entschieden. Warum er das überhaupt gepostet hat bleibt nun unklar.