![]() [English]Lange nach der ersten Ankündigung und vielen Monaten Testzeit hat Microsoft die allgemeine Verfügbarkeit der EDR-Funktion (Endpoint Detection & Response) von Windows Defender ATP für Windows 7 und Windows 8.1 bekannt gegeben.

[English]Lange nach der ersten Ankündigung und vielen Monaten Testzeit hat Microsoft die allgemeine Verfügbarkeit der EDR-Funktion (Endpoint Detection & Response) von Windows Defender ATP für Windows 7 und Windows 8.1 bekannt gegeben.

Vor gut einem Jahr hatte ich im Blog-Beitrag Windows 7/8.1 bekommen Windows Defender ATP-Support über das Vorhaben Microsofts, die aus Windows 10 bekannte Windows Defender ATP (Advanced Thread Protection) auch für Windows 7 und Windows 8.1 verfügbar zu machen. Ich hatte erwartet, dass dies im Herbst 2018 der Fall sein würde, aber es hat länger gedauert.

Jetzt hat Heike Ritter von Microsoft im Beitrag Windows Defender ATP's EDR capability for Windows 7 and Windows 8.1 now generally available die allgemeine Verfügbarkeit dieser Lösung für Windows 7 und Windows 8.1 bekannt gegeben.

Windows 10 hat es schon

Für Windows 10 hat Microsoft nicht nur die Plattform selbst gehärtet, sondern auch den Windows Defender ATP entwickelt. Dies ist eine einheitliche Endpunkt-Sicherheitsplattform für präventiven Schutz, Erkennung nach Sicherheitsverstößen und automatisierte Untersuchung und Reaktion. Nun bekommen folgende Windows-Versionen diese Funktion ebenfalls:

- Windows 7 SP1 Enterprise

- Windows 7 SP1 Pro

- Windows 8.1 Pro

- Windows 8.1 Enterprise

Das ist neu: Windows Defender Security Center

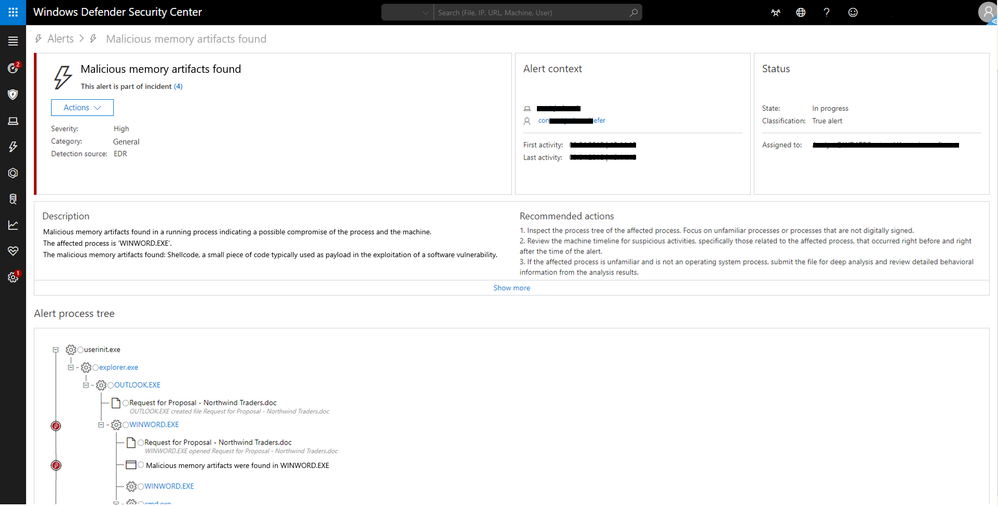

Neu gegenüber dem Defender oder den Microsoft Security Essentials ist die Erkennung von Bedrohungen und das Sammeln von Sicherheitsereignisse in Windows 7 und Windows 8.1. Diese werden im Windows Defender Security Center zusammen mit Daten von anderen Endpunkten angezeigt. Damit erhält ein Sicherheitsteams eine einzige Stelle, an der ein Überblick über Sicherheitsvorfälle zu finden ist. Die Daten können zur Untersuchung und Reaktion auf Vorfälle in der gesamten Windows-Umgebung verwendet werden.

Preview war bereits verfügbar

Es ist an mir irgendwie vorbei gegangen. Microsoft hatte diese Lösung bereits in einer öffentlichen Vorschau zur Verfügung gestellt und arbeitete eng mit den Testern und Kunden zusammen, um den Service zu validieren und zu verfeinern. Nun ist diese Funktionalität allgemein verfügbar, so dass Kunden die Möglichkeit haben, sie in ihrer gesamten Umgebung skalierbar einzusetzen.

Weitere Informationen darüber, wie sich Computer mit Windows 7 und Windows 8.1 in Windows Defender ATP integrieren können, finden sich in dieser Dokumentation. (via)

MVP: 2013 – 2016

MVP: 2013 – 2016

So wie es geschrieben steht, bekommt Windows 7 Home Premium den

Windows Defender nicht. Das ist sehr schade.

Windows Defender ATP ist der "Unternehmensaufsatz" für den Defender. Es ist nur logisch, dass dieser nicht für die Home-Editionen (nicht nur bei Win 7) verfügbar ist. Ich meine sogar gelesen zu haben, dass ATP den Enterprise und Education Versionen vorbehalten ist.

Der reine Virenscanner Windows Defender ist ab Windows 8 integriert. Unter Windows 7 heißt er Microsoft Security Essentials und kann hier heruntergeladen werden:

https://www.microsoft.com/de-de/download/details.aspx?id=5201

Endpoint Protection & Response

der name ist programm

wer hier auf eine funktion wartet versteht den witz nicht

hö hö

Wie bei dem SAFTLADEN aus Redmond üblich: UNSICHER!

1. in der von Dir (mit HTTPS) verlinkten "Dokumentation" gibt Microsoft unter "Download the agent setup file:" folgende, ebenfalls mit HTTPS verlinkten Download-Links https://go.microsoft.com/fwlink/?LinkId=828603 und https://go.microsoft.com/fwlink/?LinkId=828604 für den APT-Agenten an.

Und wohin leiten beide sicheren Downloads-Links?

RICHTIG: zu UNSICHEREN Downloads!

| HEAD https://go.microsoft.com/fwlink/?LinkId=828604

| HTTP/1.1 302 Moved Temporarily

| Content-Length: 0

| Location: http://download.microsoft.com/download/A/E/7/AE709F7E-37F5-473F-A615-42D6F66AE32F/MMASetup-AMD64.exe

| Server: Kestrel

…

| HEAD https://go.microsoft.com/fwlink/?LinkId=828604

| HTTP/1.1 302 Moved Temporarily

| Content-Length: 0

| Location: http://download.microsoft.com/download/A/E/7/AE709F7E-37F5-473F-A615-42D6F66AE32F/MMASetup-i386.exe

| Server: Kestrel

Solche ELENDE Schlamperei freut jeden "man-in-the-middle": einmal mit Profis arbeiten!

Halt, es geht weiter, das ist natürlich nicht der einzige blutige Anfängerfehler!

2. nach dem Herunterladen von https://download.microsoft.com/download/A/E/7/AE709F7E-37F5-473F-A615-42D6F66AE32F/MMASetup-i386.exe (ja, das geht per HTTPS, völlig problemlos!) kann sich jeder die Meta-Daten des "portable executable" anschauen:

| LINK.exe /DUMP /HEADERS /DEPENDENTS MMASetup-i386.exe

|

| Dump of file MMASetup-i386.exe

|

| PE signature found

|

| File Type: EXECUTABLE IMAGE

|

| FILE HEADER VALUES

| 14C machine (x86)

| 5 number of sections

| 545301EF time date stamp Fri Oct 31 05:28:47 2014

Oh, doch schon so neu: gerade mal vier Jahre alt, was Microsoft dort verfrickelt hat.

Dummerweise steht in der Authenticode-Signatur das Datum "24. Dezember 2018, 10:08:18"

Weiss die linke Hand des Satans mal wieder nicht, was dir rechte tut?

| Image has the following dependencies:

…

| msvcrt.dll

| COMCTL32.dll

| Cabinet.dll

| VERSION.dll

BINGO! 4x DLL-Hijacking eingebaut. In einem Stück Soft^WSCHROTT, das als Sicherheiz(!)-Software angepriesen wird.

Und da im eingebetteten Manifest wie bei solchem SCHROTT üblich ein

| requestedExecutionLevel level="requireAdministrator"

steht ist damit "escalation of privilege" für jeden nicht völlig verblödeten Angreifer möglich.

Mit *.MSI wär das nicht passiert! Aber der SAFTLADEN in Redmond frickelt weiter kaputte und unsichere Installationsprogramme mit auch ihnen seit über 23 Jahren wohlbekannten Anfängerfehlern!

Also lieber bei Windows 7 Pro beim MSE bleiben und nicht mit Windows Defender ATP EDR erweitern oder …?

Würde es so belassen – das Ganze ist imho für Firmenumgebungen gedacht bzw. sinnvoll und zeigt, ob Angriffe erfolgen bzw. erfolgt sind und wie der Sicherheitsstatus vieler Maschinen ist.

Ok, danke für die Hinweise – ich habe es in diesem heise.de Newsticker-Beitrag noch mit aufgenommen.

Thx für die Info, Herr Born!

Allerdings ist für die Nutzung von Windows Defender ATP unter Windows 7 SP1 Pro/Enterprise eine der Voraussetzungen die Installation von KB3080149 (Update für Kundenzufriedenheit und Diagnose-Telemetrie). Ob mein kleines "Adminherz" dies zulassen würde…

Wie siehts denn mit Ultimate aus?

Auch bei der Ultimate ist eine der Voraussetzungen die Installation von KB3080149. Ultimate und Enterprise unterscheiden sich ja nur in der Art der Aktivierung, funktionell sind beide Windows 7 Varianten identisch.

ich konnte gestern meinen bisherigen rekord beim windows7 decrappen per snipshot festhalten, ganze 44 junk-pakete (27 mal 2952664) per skript entsorgt.

der beitrag zum "neuen, noch besseren" defender passt wie die faust wo sie hingehört. das spektakel eines windows 10, welches im ordner "container" im windows verzeichnis sporadisch eine "defendersoundso.wim" backt, die man dann einfach übernehmen und shreddern kann wenn man regelmäßig vorbei schaut – ist mir bis heute ein fragezeichen.

die authenticode signatur lassen sich die redmonder meiner erinnerung nach von verisign attestieren auch wenn sie selbst mehrere root ca's haben. ein blick auf die timestamps seit der windows 10 1803 ergibt abenteuerliches, von 1902 bis 2036 ist alles dabei. kann man sich mit "autoruns" ansehen und mitreißen lassen.. trustedinstaller.exe = 17.11.1943. vielleicht gibt es eine ebenso einleuchtende erklärung wie für das datum 2006 bei treibern… ..