![]() In letzter Zeit finden wohl massive IMAP-basierende Password-spraying-Angriffe auf Microsoft Office 365- und G-Suite-Konten statt. Die Angreifer konnten die Multi-Faktor-Authentifizierung (MFA) der Dienste erfolgreich umgehen, wie eine Analyse von Proofpoint ergab.

In letzter Zeit finden wohl massive IMAP-basierende Password-spraying-Angriffe auf Microsoft Office 365- und G-Suite-Konten statt. Die Angreifer konnten die Multi-Faktor-Authentifizierung (MFA) der Dienste erfolgreich umgehen, wie eine Analyse von Proofpoint ergab.

Diese Angriffsmethode nutzt die Tatsache aus, dass die Authentifizierung per IMAP-Protokoll die Multi-Faktor-Authentifizierung (MFA) der Dienste umgeht. Dies ermöglicht es den Angreifern, Zugriff auf Konten bei Microsoft Office 365 und Googles G-Suite zu erhalten, die sonst geschützt wären.

Wie das Information Protection Research Team von Proofpoint in einem kürzlich erschienenen Bericht feststellte, beobachteten die Forscher von Proofpoint bei einer "kürzlich durchgeführten sechsmonatigen Studie über große Cloud-Service-Nutzer massive Angriffe, die Legacy-Protokolle und Qualifikations-Dumps nutzen, um die Geschwindigkeit und Effektivität bei Brute-Force-Angriffe auf die Konten in großem Maßstab zu erhöhen".

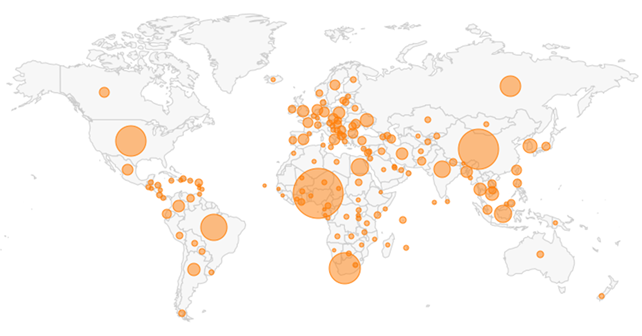

72% der Cloud-Nutzer wurden mindestens einmal angegriffen. Die Proofpoint-Analyse ergab, dass rund 60% aller Microsoft Office 365- und G-Suite-Mieter mit IMAP-basierten Password-spraying-Angriffe angegriffen wurden. Dabei waren rund 25% der angegriffenen G-Suite- und Office 365-Nutzer von einem erfolgreichen Angriffe auf die Konten betroffen. Nachfolgende Grafik zeigt die Verteilung der erfolgreichen Logins nach einem solchen Angriff.

(Quelle: Proofpoint)

Die IMAP-basierten Angriffe auf Office 365- und G-Suite-Konten verstärkten sich zwischen September 2018 und Februar 2019. Die Angriffe richteten sich hauptsächlich gegen "hochwertige Benutzer wie Führungskräfte und deren Verwaltungsassistenten". Nach erfolgreichen Angriffen wurde sich in den meisten Fällen über nigerianische IP-Adressen eingeloggt. Rund 40% aller erfolgreichen bösartigen Aktivitäten stammen aus Nigeria, während chinesische Akteure etwa 26% der erfolgreichen Verstöße verzeichneten.

Nach mir vorliegenden Information erfolgte auch der Angriff auf das Cisco-Netzwerk über Password-spraying-Angriffe. Zitat einer Mitteilung von Dracoon:

Nach aktuellem Kenntnisstand ist der IT-Sicherheitsanbieter Citrix zweimal innerhalb der letzten Monate angegriffen worden: einmal im Dezember und erneut einmal am letzten Montag – so berichtete es die Firma Resecurity.

Zu den Tätern gibt es bereits erste Informationen: Der Angriff sei wahrscheinlich von der iranischen Hackergruppe Iridium durchgeführt worden, die auch hinter einer Welle jüngster Cyberangriffe gegen zahlreiche Regierungsbehörden, Öl- und Gasunternehmen und andere Ziele stand.

Bezüglich der Methodik bedienten sich die Cyberkriminellen wahrscheinlich dem „Passwort Spraying." Bei dieser Vorgehensweise handelt es sich nicht um einen klassischen Brute-Force-Angriff, sondern es werden typische, weitverbreitete Passwörter ausprobiert, bis man schließlich auf den richtigen Code stößt und Zugang erhält. Häufig werden hier besonders naheliegende und unsichere Zugangsinformationen durchprobiert, wie etwa „Password." Auf diese Weise konnten die Angreifer wohl mehrere Mitarbeiter-Accounts kompromittieren und somit in das Netzwerk eindringen. Insgesamt wurden vermutlich zwischen sechs und zehn Terabyte Daten entwendet.

Über diesen Hack hatte ich im Beitrag Hacks und Leaks der Woche berichtet. (via)

MVP: 2013 – 2016

MVP: 2013 – 2016

Wenn die Leute zu simple Passwörter nutzen, macht das natürlich nicht gleich die Technik an sich schlecht, nur sollte sich Microsoft und Google sich fragen lassen, warum sie bei ihren Nutzern so simple Passwörter zulassen, Passwörter beim Festlegen gegen bekannte Listen dummer Passwörter gegenzuchecken sollte doch trivial sein.