![]() Momentan greift ein Botnets Windows RDP-Server an. Das Ganze hat aber nichts mit der BlueKeep-Schwachstelle zu tun. Denn Ziel des GoldBrute genannten Angriffs ist es, per Brute-Force-Methode die Zugangsdaten für den RDP-Server zu ermitteln und dann in die Maschine einzudringen.

Momentan greift ein Botnets Windows RDP-Server an. Das Ganze hat aber nichts mit der BlueKeep-Schwachstelle zu tun. Denn Ziel des GoldBrute genannten Angriffs ist es, per Brute-Force-Methode die Zugangsdaten für den RDP-Server zu ermitteln und dann in die Maschine einzudringen.

Morphus Labs, die dieses Botnet und den Angriff entdeckten, haben das Ganze im Artikel GoldBrute Botnet Brute Forcing 1.5 Million RDP Servers dokumentiert. Bereits im Eingangsstatement erwähnen die Sicherheitsforscher, dass RDP, das Remote-Desktop-Protokoll, wegen BlueKeep in den Schlagzeilen sei. Aber wie gesagt, der GoldBrute genannte Botnet-Angriff hat nichts mit BlueKeep zu tun. Und wer seine Windows-Systeme gepatcht hat, braucht wegen BlueKeep keine grauen Haare mehr zu bekommen.

Gefährdet: RDP-Server, die per Internet erreichbar sind

Aber es keine gute Idee, RDP-Server per Internet erreichbar zu betreiben (wenn Zugriffe per Internet erforderlich sind, können VPN-Verbindungen ausfgesetzt werden. Hintergrund ist, dass Botnets nach offenen, über das Internet erreichbaren RDP-Servern suchen. Dann werden diese Server mit Passwortanfragen überschwemmt, um sich den Zugang über Konten, die schwache und wiederverwendbare Passwörter verwenden. Das jüngste Beispiel für ein solches Botnet ist eine laufende bösartige Kampagne, die wir als "GoldBrute" bezeichnen. Dieses Botnet beackert derzeit eine Liste von etwa 1,5 Millionen RDP-Servern, die per Internet erreichbar sind. Shdoan GoldBrute verwendet seine eigene Kennwort-Liste und erweitert diese laufend, während die RDP-Server weiter gescannt werden.

Das GoldBrute-Botnet

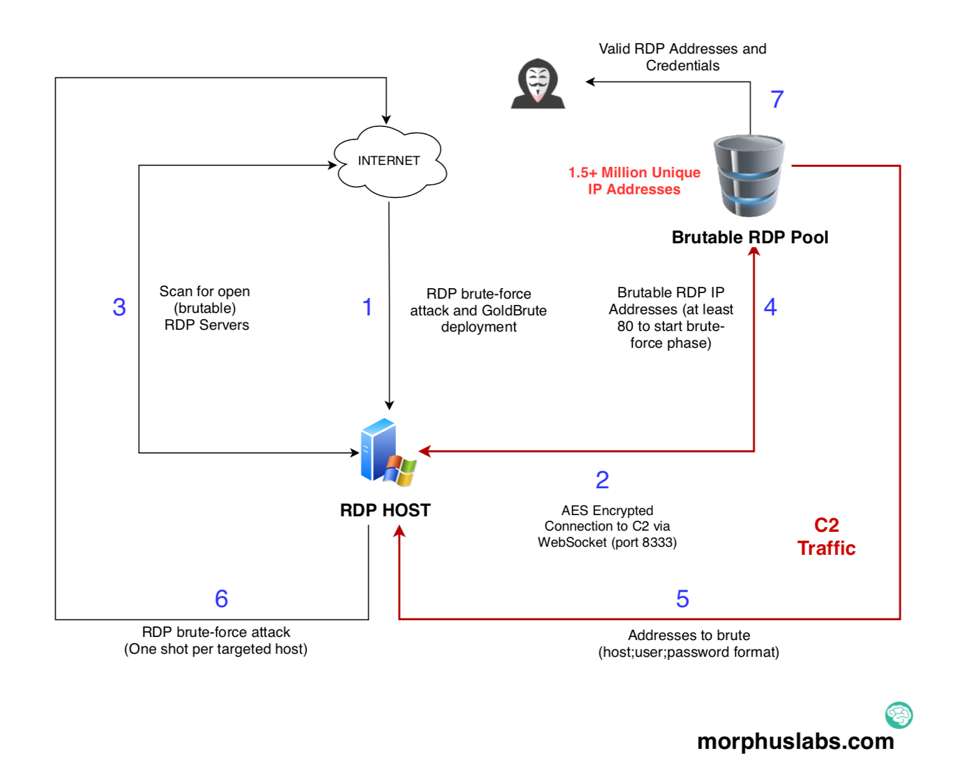

Das GoldBrute-Botnet wird von einem einzigen Befehls- und Steuerungsserver (104[.]156[.]249[.]231) gesteuert. Bots tauschen mit ihm Daten über AES-verschlüsselte WebSocket-Verbindungen zum Port 8333 aus.

Ein infiziertes System wird zunächst angewiesen, den Botcode herunterzuladen. Der Download ist sehr groß (80 MBytes) und beinhaltet die komplette Java Runtime. Der Bot selbst ist in einer Java-Klasse namens "GoldBrute" implementiert.

Zunächst beginnt der Bot mit dem Scannen zufälliger IP-Adressen, um weitere Hosts mit exponierten RDP-Servern zu finden. Diese IPs werden an den C&C-Server zurückgemeldet. Nachdem der Bot 80 neue Opfer gemeldet hat, weist der C&C-Server dem Bot eine Reihe von Zielen zu. Jeder Bot wird nur einen bestimmten Benutzernamen und ein bestimmtes Passwort pro Ziel versuchen. Dies ist möglicherweise eine Strategie, um unter dem Radar der Sicherheitswerkzeuge zu fliegen, da jeder Authentifizierungsversuch von verschiedenen Adressen kommt.

(GoldBrute-Botnet, Quelle: Morphus Labs)

Das obige Diagramm zeigt die Arbeitsweise bei den Abläufen. Sobald der Angreifer die Anmeldedaten für ein RDP-Ziel erfolgreich per Brute-Force geknackt und Zugang erhalten hat, lädt er ein großes Zip-Archiv herunter. Dieses enthält den GoldBrute Java-Code und die Java-Laufzeit selbst. Nach dem Entpacken wird dann eine jar-Datei namens "bitcoin.dll" ausgeführt.

Als nächstes beginnt der neue Bot, das Internet nach offenen RDP-Servern zu durchsuchen: Diese "brutable"' genannten RDP-Server werden die über die WebSocket-Verbindung an den C2-Server gesendet. Sobald der Bot 80 brutable RDP-Server erreicht hat, startet er die Brute-Force-Phase. In der Brute-Force-Phase empfängt und verwendet der Bot kontinuierlich Kombinationen "Host + Benutzername + Passwort" mit Anmeldeinformationen. Nach einer Weile haben die Angreifer hinter GoldBrute Zugriff auf Konten auf RDP-Servern, deren Zugänge mit den in der Brute-Force-Liste aufgeführten Kombinationen aus Benutzername und Kennwort verwenden.

(Per GoldBrute-Botnet infizierte RDP-Server, Quelle: Morphus Labs)

Über die Suchmaschine Shodan werden rund 2,5 Millionen per Internet erreichbare RDP-Server gemeldet. Schutz bietet nur, die RDP-Server per Firewall für den Internetzugang zu sperren. Bei Maschinen, die im Internet hängen, sollten zumindest starke Anmeldepasswörter verwendet werden. Weitere Details sind dem Artikel von Morphus Labs zu entnehmen. Heise hat diesen deutschsprachigen Artikel zum Thema veröffentlicht.

MVP: 2013 – 2016

MVP: 2013 – 2016

problematisch ist ja, wie elementar rdp in windows verankert ist. die teamviewer nutzer.. nunja..

srdelayed.exe (windows "selbstschutz")

Microsoft® Windows(tm) System Restore Delayed File Renamer

reset.exe

Hilfsprogramm zum Zurücksetzen der Remotedesktopdienste

die zwischenablageüberwachung die auf jedem windows immer läuft heißt gewiss auch nicht zufällig "rdpclip.exe".

wieviele lücken in rdp mag es wohl geben von denen sie uns noch nichts gesagt haben?!