![]() Zum Wochenstart noch eine kleine Warnung. Deutsche Nutzer werden durch eine Malware mit dem Namen GermanWiper angegriffen. Diese löscht alle erreichbaren Daten (wie Verschlüsselungstrojaner). Betroffene sollten keinesfalls zahlen, da die Dateien (auch bei Zahlung von Lösegeld) nicht mehr herstellbar sind.

Zum Wochenstart noch eine kleine Warnung. Deutsche Nutzer werden durch eine Malware mit dem Namen GermanWiper angegriffen. Diese löscht alle erreichbaren Daten (wie Verschlüsselungstrojaner). Betroffene sollten keinesfalls zahlen, da die Dateien (auch bei Zahlung von Lösegeld) nicht mehr herstellbar sind.

CERT/Bund-Warnung vor Bewerbungsschreiben

Ich hatte es bereits zum Wochenende in diesem Tweet gesehen. Inzwischen warnt auch CERT/Bund vor dieser Pseudo-Ransomware mit dem Namen GermanWiper.

Die Urheber der Ransomware-Kampagne versenden ein gefälschtes Bewerbungsschreiben im Namen von "Lena Kretschmer". Sieht erst einmal wie eine Bewerbung aus, die Personalabteilungen häufig bekommen.

Von: Lena.Kretschmer@stadtmailer.de

an: xxxxSehr geehrte Damen und Herren,

mit großem Interesse bin ich im Internet auf Ihre ausgeschriebene Position aufmerksam geworden. Ich möchte mich gerne einer neuen beruflichen Herausforderung stellen. Mit mir gewinnt Ihr Unternehmen einen leistungsbereiten Mitarbeiter. Ich widme mich meinen neuen Aufgaben und Herausforderungen stets mit großer Motivation und vollem Einsatz. Einen Einstieg bei Ihnen zum nächstmöglichen Zeitpunkt steht nichts entgegen. Gerne gebe ich Ihnen einen weiteren Eindruck in einem persönlichen Gespräch. Ich freue mich über Ihre EinladungMit freundlichen Grüßen

Lena Kretschmer

Anlagen: Arbeitszeugnisse, Lebenslauf, Bewerbungsfoto

Mit liegt nur eine recht undeutliche Abbildung der Mail aus obigem Tweet vor – die Rechtschreibung ist in Ordnung. Ich weiß ja nicht, wie heutige Bewerbungen aussehen – aber diese Bewerbung wäre bei mir direkt im Papierkorb gelandet. Warum? Es wird im Anschreiben schon echt dick aufgetragen – aber die so motivierte potentiell neue Mitarbeiterin hält es nicht mal für notwendig, die Position, auf die sie sich bewirbt, im Anschreiben anzugeben. Bei kleinen Firmen mit einer offenen Stelle könnte ein Personalabteilungsmitarbeiter auf die Idee kommen, die Anlagen zu öffnen. Bei Großunternehmen mit zig offenen Stellen, dürfte die Bewerbung in die Kategorie 'unbrauchbar, da Mindestanforderungen erkennbar nicht erfüllt' fallen. Aber möglicherweise irre ich mich.

Zur Klarstellung: Das ist jetzt eine Mail – der Name des Absenders könnte sich ändern. Die Versende-Adresse stadtmailer[.]de wurde in der Ransomware-Kampagne variiert – es gibt auch Mails von rasendmail[.]com und weiteren Domains. Auch könnte ein variierter Text Verwendung finden. Eine weitere Variante dieser Mail mit geändertem Text findet sich in dieser Analyse.

Eine Wiper-Ransomware

Sollte ein Mitarbeiter trotzdem so unvorsichtig sein und die Anlagen zur falschen Bewerbung der Lena Kretschmer öffnen, wird der Payload aktiv und löscht die erreichbaren Dateien. Gleichzeitig wird eine neue Datei diesen Namens mit gleicher Größe, aber Nullen (0x0) und der Extension Wiper angelegt. Die ursprüngliche Datei ist also unwiderruflich verloren.

Gemäß obigem Tweet scheint die Ransomware per Delphi geschrieben zu sein und ist wohl eine Variante von Ordinypt. In in dieser Analyse wird noch ein wenig auf die Wirkungsweise der Ransomware eingegangen. Das Programm löscht u.a. auch die Volumen Schattenkopien (VSS), so dass keine Wiederherstellung aus dem Dateiversionsverlauf möglich wird.

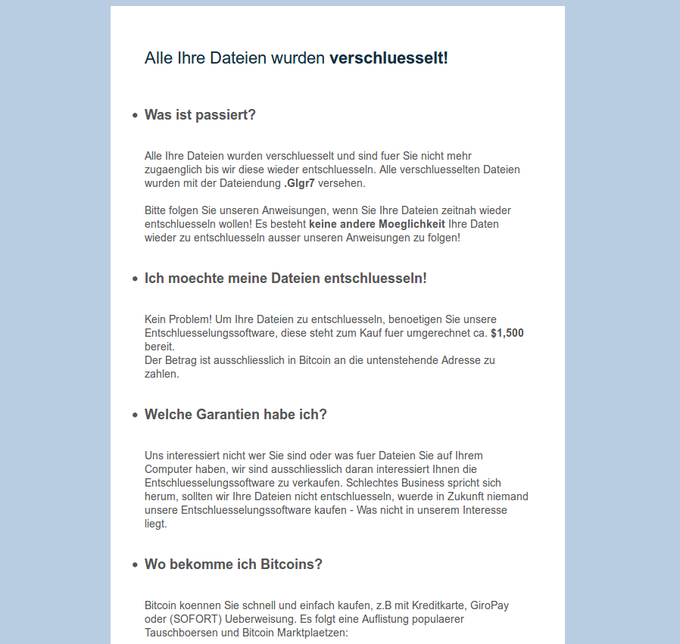

Sobald GermanWiper seine Arbeit verrichtet hat, wird die obige Meldung eingeblendet. Dem Benutzer wird vorgegaukelt, dass er seine Dateien durch Zahlung von Lösegeld wieder entschlüsseln kann. Da die Dateien aber unwiederbringlich gelöscht und überschrieben wurden, ist das nicht möglich. Hier ist der Ratschlag: Keinesfalls zahlen – das Geld ist zum Fenster rausgeworfen. Es bleibt nur noch, das Backup mit den gesicherten Dateien zurück zu lesen.

ZDNet hat hier einen englischsprachigen Beitrag zum Thema. Erste Infektionen erfolgten wohl am 30. Juli 2019. Dann gab es Wellen zum 1. und 2. August 2019. Michael Gillespie, der Betreiber der Webseite ID-Ransomware, sagte gegenüber ZDNet, dass GermanWiper derzeit eine der fünf aktivsten Ransomware-Stämme auf seiner Plattform ist. Auf der Webseite können Nutzer Ransomware hochladen – die Plattform erkennt inzwischen auch GermanWiper. Bei heise gibt es noch diesem deutschsprachigen Artikel zum Thema.

MVP: 2013 – 2016

MVP: 2013 – 2016

Netter Versuch es werden heute hoffentlich nur noch PDFs akzeptiert. Die Bewerbung wäre gar nicht erst angekommen, da vom System blockiert.

0 von 10 Punkten.

Gruss

Alitai

Wobei manche Firmen pdf-Dateien IN einer zip-Datei wünschen.

Also EINE Datei, die dann die ganzen pdf-Dateien enthält.

Es darf niemand neugierig sein. "Mal sehen was die für Noten hat."

Das ist das Problem.

Die Firma bei uns wünscht eine PDF Datei mit allen Unterlagen drin (ohne ZIP und so). Möchte nicht 5 Dateien öffnen müssen.

und wie schützt Ihr Euch gegen PDF-Dateien mit eingebauter Schadsoftware?

Man kann in einer PDF-Datei alles einbauen. Dafür braucht man nicht mal java.

Hast du mehr Infos dazu? Die Firma dankt. :-D

Das war mal Thema und hatte sowas auch mit Trojaner. Ich hatte hier auch des öfteren berichtet, muss aber suchen und habe das dann zwar damals archiviert, später gelöscht.

Generell kann man in Acrobat Pro wohl alles einarbeiten. Man kann Anhänge einstellen.

Outlook warnt auch davor, Dateien in der Direktansicht anzuzeigen.

Falls wirklich "nur" eine PDF-Datei angehangen war, bieten PDF-Programme meist einen Schutz gegen aktive Inhalte. Aktuell ist hier der Foxit Reader im Einsatz… vom "geschuetzten Modus" (der nicht mal Speichern und Drucken erlaubt) sind die Kollegen aber mittelschwer genervt. Wenn ich mich nicht irre, bieten Tracker-Software PDF-X-Change Editor und Adobe Reader aehnliches.

richtig Martin und auch nicht.

Ein Vorteil einer guten Pdf-Datei sind Lesezeichen und alles schön übersichtlich zu machen. Man kann Links einbinden u.v.a.m. und auch zusätzliche Dateien. Das ist der Vorteil. Das wissen aber auch Verbrecher.

Es funktioniert alles. Ich bin für mich verantwortlich und ich werde mal was testen. Ich werde mal eine Musikdatei einbauen. Ich habe Acrobat Pro und Foxit Reader.

Manche haben gar nichts im Einsatz und vertrauen auf die Reader-Varianten von Win10.

PS://www.heise.de/security/artikel/Analysiert-Alte-Masche-neue-Verpackung-Infektion-durch-PDFs-3722708.html

Indem man das Ausführen von doc, docm, xls, xlsm und den üblichen verdächtigen Endungen aus dem Adobe Temp Pfad heraus per GPO blockiert. Erfordert etwas Arbeit, da die Dateiendungen nicht pauschal gesetzt werden können, sie müssen erstmal als Blockbar definiert werden ansonsten greift der Schutz nicht auch wenn man es augenscheinlich einträgt.

Gruß

Interessant =>

Da habe ich doch gerade was auf Bleeping gelesen. Es gibt neues mit PDF. Das weitere siehe hier:

https://www.bleepingcomputer.com/news/security/clever-amazon-phishing-scam-creates-login-prompts-in-pdf-docs/

Das funktioniert aber wohl nur, wenn javascript im PDF-Prgramm aktiviert ist.

Da einige auch ihre PDF-Dateien mit Kennwort zum lesen versehen, so sollte das schon abgelehnt werden.

Beachtet auch den Link von @wufuc_MaD zum heise-Artikel.

Ergänzung:

Laut heise.de bekommt man eine Zip Datei und in der Zip sind dann Word Dateien, die eigentlich eine Windows-Link-Datei ist.

Na, da müssten die Firmen mal ihr Sicherheitskonzept überdenken. Mal den Mailserver anweisen, das .exe, .docx etc., von vornherein in die Quarantäne geschoben werden. Und dann erst durch Prüfung in die zuständigen Mailbox ausgeliefert.

Grüße aus dem Erzgebirge

Warum denn docx in die Quarantäne?

doc / xls sind ja logisch. Lassen wir noch nicht mal als Ablage auf unserem Fileserver zu. Aber docx und xlsx gehören immer noch zum Stanard bei Datenaustausch im Handel

"Aber docx und xlsx gehören immer noch zum Stanard bei Datenaustausch im Handel"

Es geht ja auch in erster Linie, um noch nicht bekannte Absender. (Mailheader Prüfung etc.). Als wie, wenn da von irgendwoher, von irgendjemand eine Mail einfliegt.

Dann lies dir den Artikel Wachsende Bedrohung durch laterales Phishing über Lateral Phishing durch.

Wir wissen um die Gefahr.

Aber wie viele kleine und mittlere Unternehmen VERSTEHEN gar nicht, dass der Absender der E-Mail gar nicht der eigentliche Absender ist?

Was wurde aus Lena Kretschmer? Hat sie durch diese Bewerbungen einen Job bekommen?

Und wer ist die Frau auf dem Foto?

Fragen über Fragen.

Das habe ich mir auch überlegt. Das ist aus dem Internet herausgenommen. Man muss in Chrome mit der Fotoerkennung suchen lassen. Das alte Programm "Picasa 3", eingestellt von Google, kann das schon. Das Prgramm habe ich bei mir auf Win 7 als Bildschirmschoner im Einsatz. Man kann dann auf 2 Bildschirme unterschiedliche Bilder im Bildschirmschoner bei einer "Slideshow" durchlaufen lassen.

Die Frau wird jetzt ungewollt berühmt berüchtigt. Vielleicht ist ihr Verflossener der Programmierer.

Ihr richtiger Name ist wohl Luisa. Der Nachname fehlt.

Die Namen variieren, ebenso die Fotos.

Ich hatte hier letzte Woche mind. 2 Varianten die im Filter hängen geblieben sind.

Es ist einfach eine Frechheit von CERT-Bund das so mit Foto zu veröffentlichen, wo doch jeder weiß, dass das geklaut ist und die Frau, mächtig Probleme bekommen könnten. Die Frau sollten sofort Strafanzeige gegen das CERT-Bund stellen und das nicht nur in Deutschland. Das könnte teuer werden – Das ist Identitätsdiebstahl !!!; Frechheit sowas.

Zum MD5-Hash „36ccd442755d482900b57188ae3a89a7" von Bewerbung-Lena-Kretschmer.exe gibt es einen Bericht bei virustotal.com:

68 AV-Produkte haben die Datei überprüft. Resultat: „49 engines detected this file" und erkennen eine Bedrohung (Stand: 2019-08-05 08:13:36 UTC). ABER: 19 AV-Produkte winken die Datei als unbedenklich durch: 19 von 68 …

Interessante Zusatz-Info: Die Datei mit MD5-Hash „36ccd442755d482900b57188ae3a89a7" ist im Netz unter verschiedenen Namen unterwegs:

Running

Bewerbung-Lena-Kretschmer.exe

teo.exe

bvq.exe

pqr.exe

xfg.exe

Quelle:

https://www.virustotal.com/gui/file/41364427dee49bf544dcff61a6899b3b7e59852435e4107931e294079a42de7c/detection