![]() [En]Im Remote Desktop Protocol (RDP) von Microsoft gibt es eine Schwachstelle, die ausgenutzt werden kann, um aus Gast-VMs, die auf Hyper-V in Windows 10/Azure laufen, auszubrechen.

[En]Im Remote Desktop Protocol (RDP) von Microsoft gibt es eine Schwachstelle, die ausgenutzt werden kann, um aus Gast-VMs, die auf Hyper-V in Windows 10/Azure laufen, auszubrechen.

Bereits im Februar 2019 veröffentlichte Eyal Itkin von Check Point die technischen Details über den Fehler als Teil einer größeren Studie, die mehrere RDP-Schwachstellen abdeckte (Bleeping Computer hatte hier berichtet).

RDP-Server übernimmt Client per Zwischenablage

Der Fokus lag bei der Studie auf einem Reverse-RDP-Angriff. Dabei übernimmt der Server einer Remote-Verbindung die Kontrolle über den Client. Dies war möglich, weil sich zwei über RDP verbundene Maschinen die Zwischenablage teilen. Dadurch kann alles, was auf dem entfernten Server kopiert wird, auf dem lokalen Client eingefügt werden.

Microsoft verzögert den Patch

Der Fehler ermöglicht einen Path Traversal-Ansatz, der zu einer Remote-Ausführung führt. Die Schwachstelle wurde vor fast einem Jahr an Microsoft gemeldet. Zunächst bestätigte Microsoft die Schwachstelle, lehnte dann aber einen Fix ab. Begründung: Die Schwachstelle ist nicht schwerwiegend genug, dass dies eine sofortige Reaktion erfordert.

Wie Bleeping Computer hier berichtet, ist das Ganze Microsoft auf die Füße gefallen. Zwar ist eine Verbindung zwischen Virtualisierung und Remote-Desktop-Technologie nicht offensichtlich. Aber bei Hyper-V gibt es einen Zusammenhang.

Auch Hyper-V betroffen

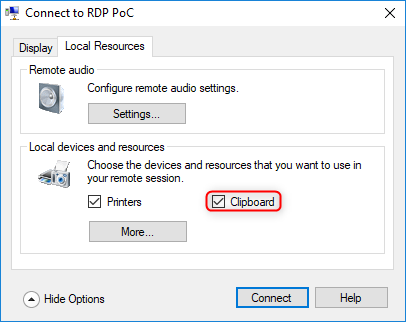

Ist der Erweiterte Sitzungsmodus aktiviert, wird das gleiche Einstellungsfenster sowohl für eine virtuelle Hyper-V-Maschine als auch für eine Remote-Verbindung über den RDP-Client von Microsoft (mstsc.exe) verfügbar.

(Quelle: Microsoft)

(Quelle: Microsoft)

Das Einstellungsfenster dient auch zur Synchronisierung der Zwischenablage und ist standardmäßig eingeschaltet.

Ausbruch aus dem Hyper-V-Gast

Itkin verwendete daher das gleiche Script, was er für Angriffe auf die RDP-Schwachstellen geschrieben hatte. Dem Forscher gelang ein Ausbruch aus dem Hyper-V Gast zum Host.

(Quelle: YouTube)

Obiges PoC-Video zeigt, wie einfach ein Angriff ist. Durch Einfügen einer Datei auf dem Host der Hyper-V-Maschine ermöglicht dem Angreifer eine bösartige Datei im Startordner des Hosts hinzuzufügen und so die Ausführung beim nächsten Neustart sicherzustellen.

Nachdem Itkin Microsoft seine neuen Erkenntnisse über die Schwachstelle (CVE-2019-0887) mitgeteilt hat, begann die Beseitigung der Schwachstelle mit den Juli 2019 Updates. Kann das Update nicht sofort installiert werden, sollte die Zwischenablage-Aktivitätsüberwachung deaktiviert werden. Details sind bei Bleeping Computer nachlesbar.

Ergänzung: Sicherheitsforscher von CheckPoint befassen sich in diesem Artikel ebenfalls mit dem Thema (danke an Leon für den Hinweis). Einen Artikel gibt es auch bei The Hacker News (siehe Reverse RDP Attack Also Enables Guest-to-Host Escape in Microsoft Hyper-V).

Ähnliche Artikel:

Windows 10 V1903: IP-Zuteilungs-Bug in Hyper-V-Switch

Hyper-V VM Shutdown-Problem in Windows Server 2019

Windows 10/Server 2016: Hyper-V-Problem durch Update KB4480977 bestätigt

MVP: 2013 – 2016

MVP: 2013 – 2016

Noch was schönes… https://www.securityweek.com/new-windows-process-injection-can-be-useful-stealthy-malware