![]() Kurze Warnung zum Wochenstart. Der Verschlüsselungstrojaner Emotet zielt in einer neuen Kampagne wohl auf Banken in Deutschland, Österreich und der Schweiz.

Kurze Warnung zum Wochenstart. Der Verschlüsselungstrojaner Emotet zielt in einer neuen Kampagne wohl auf Banken in Deutschland, Österreich und der Schweiz.

Emotet im Überblick

Emotet ist ein Banking-Trojaners, das auf modernere Versionen des Betriebssystems Windows von Microsoft abzielt, und durch entsprechende Zusatzfunktionen inzwischen dem Bereich der Ransomware zugeordnet wird. Der Trojaner ist auf das Abfangen von Online-Banking-Zugangsdaten spezialisiert. Emotet kann darüber hinaus jedoch noch eine Vielzahl weiterer Module mit anderen Schadfunktionen nachladen und zur Ausführung bringen. Opfer der Schadsoftware sind vor allem Behörden und Unternehmen.

Die Gruppe hinter dem Trojaner ist seit mindestens 2014 aktiv und hatte sich bisher auf Bankkunden fokussiert. Vor einiger Zeit gab es aber einen Strategiewechsel, indem man Infrastruktur und Firmen in Europa angreift und mit Ransomware infiziert.

Nach Sommerpause wieder aktiv

Während es im Frühjahr 2019 mehrere Warnungen gab, hatten die Hintermänner von Emotet im Sommer 29019 wohl eine Urlaubspause eingelegt. Die Control & Command-Server waren inaktiv. Die im Juni 2019 abgeschaltet Infrastruktur mit ihren Command und Control-Servern (C&C-Server) wurde Mitte August 2019 wieder aktiviert. Die Server liefern inzwischen wieder Module an infizierte Client aus. Ich hatte im Blog-Beitrag CERT-Bund: Emotet ist zurück, C&C-Server wieder aktiv berichtet. Seit diesem Zeitpunkt gab es einige Emotet-Infektionen im deutschsprachigen Raum. Hier im Blog hatte ich ja verschieden Beiträge zu Emotet und den angerichteten Schäden.

Eine Variante zielt auf Banken in DACH

Nun ist mir eine Warnung aus chinesischen Quellen über Twitter unter die Augen gekommen, die besagt, dass Emotet ein Modul nachlädt, welches sich für Angriffe auf Banken eignet. Die neue Emotet-Kampagne richtet sich gegen Banken in Deutschland, Österreich und der Schweiz.

Emotet is targeting Banks in:

Switzerland

Austria

Germany https://t.co/K8RKMJLHa7

IOCs:https://t.co/Nrd7NNPsgk#Emotet #Banking #Trojan #Malware pic.twitter.com/cWWhhtgmuQ— Bank Security (@Bank_Security) October 1, 2019

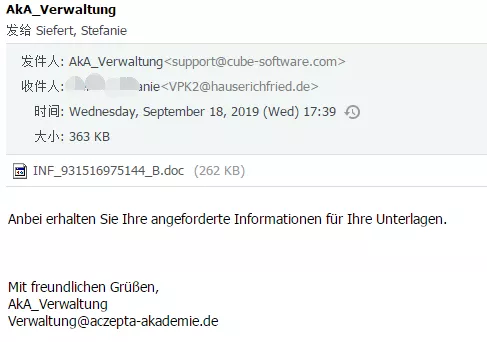

Die Empfänger erhalten eine Mail, deren Text in verschiedenen Sprachen, u.a. auch auf Deutsch verfasst ist. Die Emotet-Hintermänner verwenden dabei eine ganze Reihe gefälschter Absenderadressen. In der Mail geht es meist um Zahlungsvorgänge und der Empfänger wird angehalten, zu prüfen, ob das Ganze korrekt ist. Dazu enthält die Mail einen Anhang, der die benötigten Informationen bereitstellen soll. Beim Öffnen des Anhangs wird der Trojaner aktiv und beginnt mit dem Lade den Schadcodes.

Dieser Bank-Trojaner steht im Verdacht, Anmeldedaten für Online-Banking zu erkennen und abzuziehen. Es könnte auch sein, dass bösartiger Code in interaktive Seiten eingefügt werden kann. Transaktionen, die mit einmal TAN-Codes abgesichert sind, sollte der Trojaner aber nicht manipulieren können. Eine Liste der vom Trojaner kontaktierten Domains findet sich hier.

Ähnliche Artikel:

CERT-Bund: Emotet ist zurück, C&C-Server wieder aktiv

BSI warnt vor Ransomware-Angriffen auf Unternehmen

CERT-Bund warnt vor Emotet-Mails

Emotet-Trojaner-Befall in Berliner Oberlandesgericht

Emotet-Infektion an Medizinischer Hochschule Hannover

Emotet C&C-Server liefern neue Schadsoftware aus–Neustadt gerade infiziert

Emotet-Trojaner bei heise, Troy Hunt verkauft Website

MVP: 2013 – 2016

MVP: 2013 – 2016

Hallo Günter!

Danke für die News! Die Frage, die ich mir immer stelle (und bei Recherchen nie so recht weiterlomme) ist, inwiefern z.B. Quad9 oder PfBlocker oder Snort gegen solche Attacken schützen. Magst du dazu mal mehr sagen?

VG

Buc