[English]Microsoft hat gerade angekündigt, dass man unter Windows 10 Mai 2019 Update (Version 1903) künftig den Defender Manipulationsschutz ('Tamper Protection') aktivieren will.

[English]Microsoft hat gerade angekündigt, dass man unter Windows 10 Mai 2019 Update (Version 1903) künftig den Defender Manipulationsschutz ('Tamper Protection') aktivieren will.

Worum geht es bei der Defender Tamper-Protection?

Microsoft möchte den in Windows 10 enthaltenen Windows Defender vor Manipulationen durch Malware schützen. Einem Schadprogramm soll es nicht möglich sein, den Windows Defender über Registry-Einträge, Programmbefehle der Eingabeaufforderung, Tools oder Gruppenrichtlinien auszuschalten. Dazu wurde in Windows 10 Mai 2019 Update (Version 1903) ein Manipulationsschutz, die sogenannte Windows Defender Tamper-Protection, eingeführt (siehe diesen Beitrag zur Preview Build 18305 im Windows-Blog).

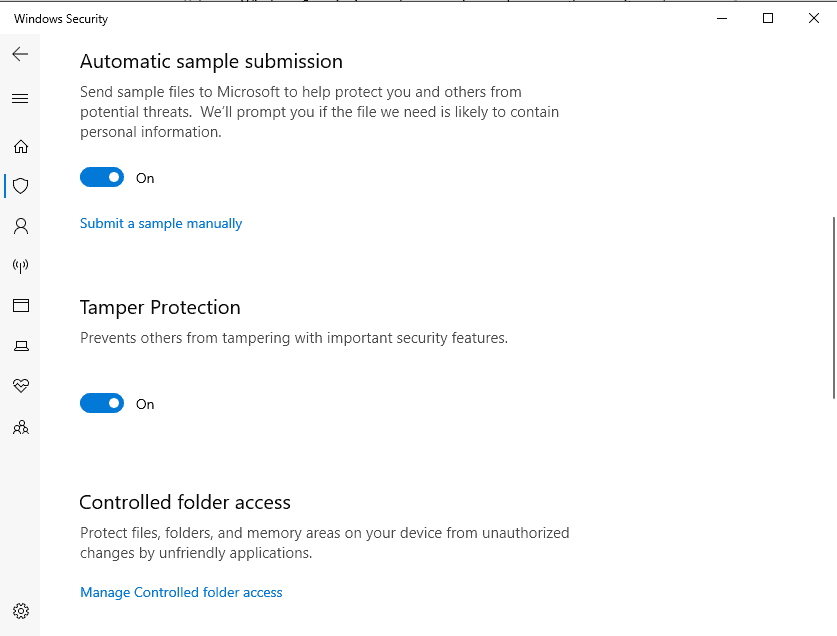

(Windows Defender Tamper Protection einschalten, Quelle: Ghacks.net)

Ich hatte im im März 2019 im Blog-Beitrag Windows 10 V1903 mit Windows Defender Tamper-Protection über diese Funktion berichtet. Microsoft hat im Juni 2019 diesen Support-Beitrag zum Thema veröffentlicht.

Bisher war aber die Windows Defender Tamper-Protection standardmäßig deaktiviert. Denn diese Funktionalität verhindert, dass Administratoren den Windows Defender Antivirus-Dienst nicht mit dem DisableAntiSpyware-Gruppenrichtlinienschlüssel deaktivieren können. Auf diesen Sacherhalt hatte ich bereits im Blog-Beitrag Windows 10 V1903 mit Windows Defender Tamper-Protection hingewiesen.

Tamper Protection soll standardmäßig aktiviert werden

Gegenüber Bleeping Computer hat Microsoft wohl jetzt ausgeführt, dass man den Manipulationsschutz (Tamper Protection) standardmäßig in Windows 10 aktivieren möchte. In diesem Beitrag schreibt Kollege Lawrence Abrams:

Microsoft has announced today that the Windows 10 Tamper Protection security feature is now officially generally available for the Enterprise and consumers. Along with this announcement, Microsoft will be enabling this security feature on all Windows 10 devices by default.

Laut dieser Aussage soll der Manipulationsschutz für alle Windows 10 Nutzer aktiviert werden (mir ist aber an dieser Stelle unklar, ob das auch Windows 10 V1809 betrifft). Es dürfte wohl einige Tage dauern, bis diese Aktivierung ausgerollt wird.

In diesem Techcommunity-Beitrag erklärt Microsoft die Details. Nach meiner Lesart wird das Ganze nur für Windows Defender ATP (also die kostenpflichtige Lösung für Unternehmen) freigegeben.

Abschalten in Intune oder per GUI

Wer diesen Manipulationsschutz deaktivieren möchte, kann dies auf Konsumersystemen über das Sicherheitscenter von Windows in den Defender-Einstellungen tun. Microsoft hat im Juni 2019 diesen Support-Beitrag zum Thema veröffentlicht, der die notwendigen Schritte beschreibt. Ob es zu Kollateralschäden mit Drittanbieter Antiviruslösungen kommt, die den Defender deaktivieren, wird man sehen müssen.

Im Unternehmensumfeld müssen Administratoren allerdings umdenken, denn Gruppenrichtlinien wie der DisableAntiSpyware-Gruppenrichtlinienschlüssel greifen dann nicht mehr. Administratoren können natürlich das Sicherheits-Center verwenden, um den Manipulationsschutz im Defender zu deaktivieren. Bleeping Computer weist im Artikel aber darauf hin, dass eine zentrale Verwaltung der Tamper Protection für alle Windows 10-Geräte über Microsofts Intune möglich ist.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ist aktiviert (Privat). Es ist kein anderes Virenprogramm installiert. Bis jetzt scheint alles zu funktionieren.

Shitstorm is comming!!!

InTune ist nämlich kostenpflichtig und erfordert einen HybridJoin gegen AD und AAD.

F** you MS!

Zur Rettung der Reputation von MS:

Alle gängigen AV-Lösungen lassen sich Behörden bzw. Dienste-seitig ausknipsen.

Da gab es ja eine nur "secret" eingestufte Folie von einem Herrn Snowden der wieder

in den Bestseller Listen auftaucht.

Gängige Mainstream AV Lösungen sind noch nie ein vollständiger sicherer Schutz gewesen.

Auch bei maximalen Mitteleinsatz erreicht man nur einen Sicherheitslevel von ca. 80%, das heist: 20% Unsicherheitsfaktor, der sich nur durch Schulung bzw. "awareness" verringern lässt.

Und wer ist bitte kritische Infrastruktur?

Das größte Krankenhaus einer Hauptstadt etc…

Das Berliner Kammergericht. die Apotheke um die Ecke,

die Arztpraxis die ja jetzt zwangsweise direkt am Internet hängt ???!!!

Wohl eher nicht!!???

Wer hat keinen Virenschutz auf dem Rechner (von realFake AV!!!??? abgesehen: Gibts auch).

Und wie ist das Wissen um diese Ein- und Ausschalter in die falschen Hände gelangt.

Wer steht hinter Emotet???

Normale Kriminelle oder halbstaatliche grüne Männchen mit KI-Kapazität im Background!!!???

NotPetya ……

Ist nur Speculatius.

Das Gebäck vor Weihnachten.

Sicher Computer gibt es nicht sagt, der amtierende POTUS. Stimmt!!!

Herr Trump will ja auch bestimmte Teile des Internet abschalten und Bill Gates soll im dabei helfen… (Grüne Bananen mit Pestiziden belastet helfen da bestimmt).