![]() Hackern ist es gelungen, über eine veraltete vBulletin-Version Zugang zum ZoneAlarm-Forum (CheckPoint)zu bekommen und konnten auf Benutzerdaten zugreifen.

Hackern ist es gelungen, über eine veraltete vBulletin-Version Zugang zum ZoneAlarm-Forum (CheckPoint)zu bekommen und konnten auf Benutzerdaten zugreifen.

Das Unternehmen ZoneAlarm bietet weltweit Antivirensoftware, Firewall und zusätzliche Virenschutzlösungen für Heim-PC-Anwender, kleine Unternehmen und Mobiltelefone an. ZoneAlarm kann fast 100 Millionen Downloads verzeichnen. ZoneAlarm ist im Besitz des israelischen Cybersicherheitsunternehmens Check Point Technologies.

(Quelle: Pexels Markus Spiske CC0 Lizenz)

Und diese Sicherheitsspezialisten mussten jetzt lernen, dass sie gehackt wurden. Eine öffentliche Verlautbarung zum Hack gibt es m.W. nicht, aber ZoneAlarm hat Betroffene per E-Mail benachrichtigt und den Hack gegenüber The Hacker News bestätigte.

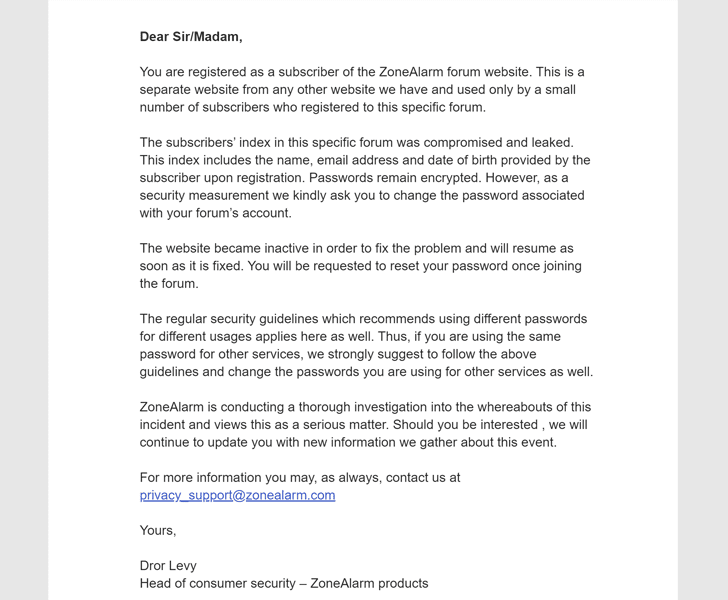

Benachrichtigung der Betroffenen

In der E-Mail-Benachrichtigung zum Hack rät ZoneAlarm Forum-Benutzern, ihre Passwörter für das Forumskonto sofort zu ändern. Laut der Benachrichtigung hatten die Hackern sie unbefugten Zugriff auf die Namen, E-Mail-Adressen, Hash-Passwörter und das Geburtsdatum der betroffenen Benutzer. Insgesamt sind etwa 4.500 Benutzer, die im Forum forums.zonealarm.com angemeldet waren, betroffen.

Hack über 0-day-Schwachstelle in vBulletin-Software

Gegenüber The Hacker News bestätigte ein Firmensprecher, dass der Hack über 0-day-Schwachstelle in der vBulletin-Software ermöglicht wurde. Konkret nutzten die Angreifer eine bekannte kritische RCE-Schwachstelle (CVE-2019-16759) in der vBulletin-Forumssoftware aus, um das Forum von ZoneAlarm zu hacken und unbefugten Zugriff zu erhalten. Über die Schwachstelle können Angreifer die Kontrolle über das vBulletin-Forum erhalten.

Die 0-day-Schwachstelle betraf die vBulletin-Versionen 5.0.0 bis 5.5.4, für die die Projekt-Maintainer später Updates für die aktuellen Versionen 5.5.2, 5.5.3 und 5.5.4 veröffentlichten. Über diese Schwachstelle wurde auch das Commodo-Forum kürzlich gehackt. The Hacker News fanden heraus, dass das ZoneAlarm bis letzte Woche überraschenderweise eine veraltete Version 5.4.4.4 der vBulletin-Software einsetzte, die es Angreifern ermöglichte, die Website leicht zu kompromittieren.

Unklar, wann der Hack passierte

Laut The Hacker News stellte das ZoneAlarm-Team erst Ende letzter Woche fest, dass das Forum gehackt wurde. Die betroffenen Benutzer wurden sofort darüber über nachfolgend abgebildete Mail informiert.

(ZoneAlarm-Benachrichtigung über den Hack, Quelle: The Hacker News)

Allerding ist unklar, wann die Angreifer die Website mit dem Forum gehackt haben. Aktuell ist das Forum forums.zonealarm.com nicht erreichbar – hier versucht der Browser eine Verbindung aufzubauen, läuft dann aber in einen Timeout. Weitere Details sind bei The Hacker News nachzulesen.

Ähnliche Artikel:

Nach Forenhack werden Comodo-Nutzerdaten gehandelt

Chinesische Hacker installieren MS SQL-Server-Backdoor

VPN-Anbieter wie NordVPN und TorGuard wurden gehackt

TeamViewer-Hack: Hatte APT41-Gruppe Zugriff auf Millionen Geräte?

Microsoft NTLM-Schwachstelle: Hack der Domain-Controller

Hackerangriff legt Rheinmetall lahm

Foxit Software gehackt, Kundendaten gestohlen

MVP: 2013 – 2016

MVP: 2013 – 2016

Nochmal kurz zusammengefasst:

• Hack über 0-day-Schwachstelle in vBulletin-Software

• Laut The Hacker News stellte das ZoneAlarm-Team erst Ende letzter Woche fest, dass das Forum gehackt wurde.

• Gemäß "The Hacker News" wurde die sogenannte Schwachstelle am 26. September 2019 geschlossen – wann sie entdeckt wurde, ist da irgendwie nicht ersichtlich.

• seclists.org wiederum führt die Schwachstelle mit dem 23. September 2019 auf.

Nun zur Definition: Was ist ein 0-Day-Exploit?

tl;dr

Es ist ein Exploit, welches noch am Tag des Bekanntwerdens ausgenutzt wird.

Nun zur Kritik:

ZoneAlarm hält sich, wann der Hack stattgefunden hat. Der Begriff "0-Day-Exploit" ist hier bestenfalls ein Schuss ins Blaue. Ebenso wie die Wahrscheinlichkeit, daß ZoneAlarm aus Bequemlichkeit nicht regelmäßig Patches eingespielt hat. Eine äußerst schlechte Angewohnheit, insbesondere von kommerziellen Seitenbetreibern.

Ja, ich störe mich an inflationären Buzz-Words wie "0-Day-Exploit", weil man diese mittlerweile 20x täglich liest. Tatsächlich trifft sowas nur zu einem Bruchteil zu. Die Meisten schludern schlichtweg und lassen bekannte Lücken aus Bequemlichkeit / Unwissenheit zu.

profitgier hast du vergessen (nicht genannt)..

doch wie jeden 2. dienstag werden auch jetzt wieder einige "lücken" geschlossen, andere mit vollbewusster absicht nicht.. wie wir seit 20 jahren wissen.

Traurig aber wahr. Vor allem schwören so viele Leute auch heute noch auf Sicherheitslücken: Cisco Netzwerk-Equipment. Sowas sollte niemand mehr verbauen, der halbwegs bei Verstand ist. Man hat so manches Mal das Gefühl, daß das alles absichtlich geschieht.