![]() Eine neu entdeckte Ransomware mit dem Namen NextCry greift gezielt NextCloud Linux Server an und verschlüsselt dort gefundene Dateien. Bisher gibt es aber keine Lösegeld-Forderung bei einem 'in the wild' aufgetretenen Fall und die Ransomware wird auch nicht von gängigen Virenscannern erkannt.

Eine neu entdeckte Ransomware mit dem Namen NextCry greift gezielt NextCloud Linux Server an und verschlüsselt dort gefundene Dateien. Bisher gibt es aber keine Lösegeld-Forderung bei einem 'in the wild' aufgetretenen Fall und die Ransomware wird auch nicht von gängigen Virenscannern erkannt.

Nextcloud ist eine freie Software für das Speichern von Daten auf einem eigenen Server. Beim Einsatz eines Clients wird der Server automatisch mit einem lokalen Verzeichnis synchronisiert. Dadurch kann von mehreren Rechnern, aber auch über eine Weboberfläche, auf einen konsistenten Datenbestand zugegriffen werden.

NextCry gefunden

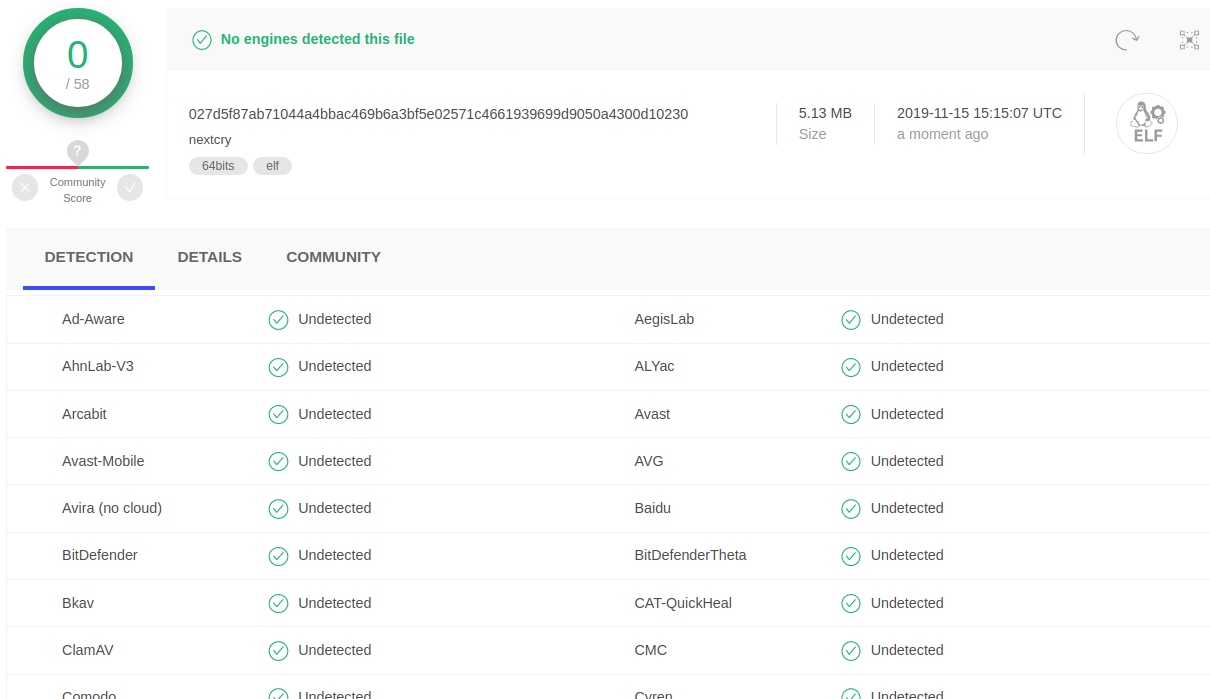

Bleeping Computer berichtet hier, dass jetzt eine neue Ransomware 'in the wild' gefunden wurde, der auf Nextcloud-Server zielt. Derzeit wird der Schädling nicht durch Antivirenprogramme, die auf öffentlichen Scanplattformen wie Virustotal benutzt werden, erkannt.

Die Namensgebung NextCry erfolgte aufgrund der Erweiterung, die an verschlüsselte Dateien angehängt wird, und weil er sich an Clients des NextCloud-Dateisynchronisations- und Share-Service richtet. Ein kostenloses Entschlüsselungswerkzeug für Opfer ist bisher nicht vorhanden.

Hinweis eines NextCloud-Nutzers

Die Ransomware wurden von einem NextCloud-Nutzers gefunden, der das dann im Forum von Bleeping Computer postete.

My linuxserver with nextcloud has been hacked and almost all my personal files are decrypted now (nextcloud started syncing the encrypted files).

I know it's not smart to have a system with a single point of failure but I'm working on that.

IDR dind't find anything. I also tried multiple other tools to decrypt my data.

-I don't have a ransom note

+I do have a few original files

+I probably have the executable (ELF) that encrypted my files

Das Opfer wurde auf seinem Notebook gehackt und seine Dateien auf dem NextCloud-Rechner wurden verschlüsselt. Ihm wird aber keine Ransome-Nachricht angezeigt. Besonders doof: Als er die Infektion auf dem Notebook bemerkte, ergriff er zwar Maßnahmen. Aber der Synchronisationsprozess hatte begonnen, Dateien auf einem Laptop mit ihrer verschlüsselten Version auf dem Server zu aktualisieren. So konnte der Schädling nur gut 50% der Dateien verschlüsseln.

BleepingComputer fand heraus, dass NextCry ein Python-Skript ist, das in einer Linux-ELF-Binary mit dem pyInstaller kompiliert wurde. Weitere Details sind diesem Artikel von Bleeping Computer zu entnehmen.

Ergänzung: Da es hier einige Nachfragen gab – die Kollegen bei heise haben das Thema in diesem Beitrag noch etwas ausführlicher aufbereitet. Offenbar sind weitere Informationen nach Erstellung meines Beitrags bekannt geworden.

MVP: 2013 – 2016

MVP: 2013 – 2016

Hä..diesmal verstehe ich gar nix.

Wie soll der Angrifssvektor sein? Dass Ransomware SMB Laufwerke verschlüsselt ist ja nichts Neues, dass der Sync von lokal verschlüsselten Files ebenfalls ein Problem darstellt (egal welche Cloudlösung) ebenfalls nicht.

Da hilft nur Versioning. Hat aber nix mit Nextcloud zu tun.

Da steig ich irgendwie auch nicht durch. Ich vermute aber mal, daß sein Notebook mit Windows läuft und er sich dort die Ransomware geholt hat. So ungefähr stehts ja auch im Artikel, nur daß das Betriebssystem des Notebooks nicht erwähnt wird. Das wäre aber schon wichtig.

In dem Moment, indem einfach nur auf seinem Notebook Dateien im Ordner xyz\Nextcloud verschlüsselt worden sind, könnte man nicht mal davon sprechen, dass die Malware Nextcloud-Server angreift. Vollkommen unabhängig davon, welches OS nun auf seinem Laptop läuft.

Ein schönes Beispiel dafür, dass insbesondere News im Bereich Sicherheit ein hohes Maß an Klarheit und Präzision benötigen, um zumindest ansatzweise hilfreich zu sein.

"…wurden von einem NextCloud-Nutzers gefunden…"

Von Einem!

Bei einem Serverangriff sollten es doch ein paar mehr sein.

Schön zu beobachten wie die gesamte IT Sicherheits Gazette aufspringt ;-)

Vektor ist unbekannt, jap jedoch gibts im zweiten Link hier im Post deutlich bessere Information…

https://www.bleepingcomputer.com/news/security/new-nextcry-ransomware-encrypts-data-on-nextcloud-linux-servers/

Zitat:"When executed, the ransomware will first find the victim's NextCloud file share and sync data directory by reading the service's config.php file. It will then delete some folders that could be used to restore files and then encrypts all the files in the data directory."

Inzwischen scheint es recht klar zu sein, dass der Angriff nicht direkt auf Nextcloud, sondern die vor 3 Wochen bekannt gewordene Schwachstelle in Nginx/PHP zielt.

D.h. jeden, der Nginx in seiner Nextcloud-Installation nutzt und nicht gepatcht hat (gab eine direkte Benachrichtigung in jeder Nextcloud) wird es vermutlich früher oder später erwischen.

VG

Max

Hier noch was zum nachlesen

https://nextcloud.com/blog/nextcry-or-how-a-hacker-tried-to-exploit-a-nginx-issue-with-2-nextcloud-servers-out-of-300-000-hit-and-no-payout/

Und

https://ollifromtheblog.de/der-sturm-im-wasserglas-nextcry-und-die-angebliche-nextcloud-sicherheitslucke/

Fazit

" die Ursache dieser Ransomware zu suchen, sondern eben im System darunter"