![]() [English]Der Erpressungstrojaner Emotet bedroht ja quasi jeden Computeranwender. Für Unternehmen kann eine Emotet-Infektion quasi das Aus bedeutet. Daher sollte so etwas wie ein Notfallplan existieren, um im Fall der Fälle auf eine Emotet-Infektion (oder einen Verdacht) zu reagieren.

[English]Der Erpressungstrojaner Emotet bedroht ja quasi jeden Computeranwender. Für Unternehmen kann eine Emotet-Infektion quasi das Aus bedeutet. Daher sollte so etwas wie ein Notfallplan existieren, um im Fall der Fälle auf eine Emotet-Infektion (oder einen Verdacht) zu reagieren.

Auch in Japan gibt es seit Oktober 2019 eine wachsende Zahl von Emotet-Infektionen. Daher hat CERT-Japan (JPCERT/CC) hat eine entsprechende Sicherheitswarnung ausgegeben.

(Quelle: Pexels Markus Spiske CC0 Lizenz)

Was aber, wenn der Verdacht besteht, dass ein Unternehmen durch Emotet bedroht wird. In einer englischsprachigen FAQ geht CERT-Japan (JPCERT/CC) auf verschiedene Fragestellungen ein. Das reicht vom Punkt 'wir haben eine verdächtige E-Mail erhalten, was können wir tun?' über die Frage 'wie finde ich heraus, ob ich durch Emotet infiziert bin' bis hin zu 'wie gehe ich vor, wenn eine Emotet-Infektion stattgefunden hat'. Hier einige stichpunktartige Auszüge aus der FAQ.

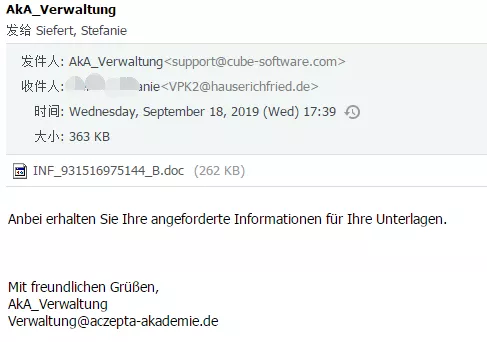

Eine verdächtige E-Mail ist eingetroffen

Falls E-Mails mit verdächtigem Anhang von bekannten Absendern auftreten, kann eine der folgenden Ursachen der Grund sein:

- Das Gerät, das für den E-Mail-Versand des Absenders verwendet wird, ist mit Emotet infiziert, und Informationen über E-Mails und Kontaktliste wurden gestohlen.

- Partner und Benutzer (mit denen Sie E-Mails ausgetauscht haben) wurden mit Emotet infiziert, und ihre Kontaktliste wurde gestohlen.

In beiden Fällen bedeutet dies nicht zwingend, dass der Empfänger der bösartigen E-Mail mit Emotet infiziert wurde (solange der Anhang mit der Schadsoftware und dem Dropper nicht ausgeführt wurde). Es bedeutet aber, dass die E-Mail-Adresse in die Empfängerliste zum Versand von Emotet-Kampagnen aufgenommen wurde.

Mails zur Verbreitung von Emotet werden in verschiedenen Sprachen verschickt.

Die Emotet-Hintermänner verwenden dabei eine ganze Reihe gefälschter Absenderadressen. In der Mail geht es meist um Zahlungsvorgänge und der Empfänger wird angehalten, zu prüfen, ob das Ganze korrekt ist. Dazu enthält die Mail einen Anhang, der die benötigten Informationen bereitstellen soll. Beim Öffnen des Anhangs wird der Trojaner aktiv und beginnt mit dem Laden des Schadcodes.

Tipp: Wenn man eine verdächtige E-Mail mit Anhang von einem bekannten Absender erhält, wäre die erste Möglichkeit, diesen Absender zu kontaktieren und einfach nachzufragen, ob die Mail von dort verschickt wurde.

Prüfung: Hat eine Infektion bereits stattgefunden

In vielen Fällen öffnet der Empfänger einer solchen verdächtigen Mail leider den E-Mail-Anhang. Sobald ein solcher Fall bekannt wird, heißt es, von der IT zu prüfen, ob die Infektion bereits stattgefunden hat.

Eine Anweisung an die Belegschaft könnte sein, bei Verdacht sofort den Computer herunterzufahren. Die IT kann dann vor jeglicher weiteren Aktivität die Netzwerkverbindung des Clients trennen und schauen, ob bereits Dateien auf Netzlaufwerken infiziert wurden.

Falls eine Mail mit verdächtigem Anhang empfangen wurde, ist zu überprüfen, ob die betreffende Person den Anhang geöffnet hat. Falls ja, ist zu prüfen, ob Office-Makros auf dem Gerät aktiviert waren. Bei einem erhärteten Verdacht sollte der Anhang der Mail beispielsweise auf Virustotal zur Überprüfung hochgeladen werden.

Möglicherweise bestätigt sich dort, dass der Anhang einen Emotet-Dropper enthält. Zudem ist das Gerät mit Antivirus-Software auf Befall mit dem Trojaner zu überprüfen. Weiterhin lassen sich die Autostart-Einträge von Windows kontrollieren, ob dort verdächtige Einträge zu finden sind. Details finden sich in der FAQ.

Das können Administratoren proaktiv tun

In der FAQ werden weitere Hinweise für einen Befall durch Ransomware genannt. Dazu gehört eine steigende Kommunikationslast über bestimmte TCP-Ports. In der FAQ wird auch vorgeschlagen, die Logs der E-Mail-Server und der Firefall/Proxys auszuwerten. Verdächtig sind:

- Eine hohe Anzahl von E-Mails, deren HeaderFrom und EnvelopFrom nicht übereinstimmen

- Eine ungewöhnliche Zunahme des Volumens an ausgehenden E-Mails

- Eine hohe Anzahl von E-Mails mit einem Word-Dateianhang

Solche Überwachungsregeln lassen sich in Systemen zur Advanced Thread Protection (ATP) festlegen.

Eine Infektion hat stattgefunden

Für den Fall der Fälle sollte ein Notfallmaßnahmenkatalog im Unternehmen existieren. Dazu gehört beispielsweise:

- Das infizierte Gerät vom Netzwerk und vom Internet zu isolieren.

- Sichern Sie Beweismittel und untersuchen Sie den betroffenen Bereich und bewahren Sie Beweise für das infizierte Gerät auf.

- Überprüfen Sie die im Gerät gespeicherten E-Mails und die E-Mail-Adressen in der Kontaktliste (diese können durchgesickert sein).

- Ändern Sie das Passwort von E-Mail-Konten usw., die auf dem infizierten Gerät verwendet werden.

Im zweiten Schritt ist die Umgebung des infizierten Geräts zu untersuchen, um herauszufinden, ob die Infektion bereits auf andere Rechner im Netzwerk übergesprungen ist.

Wurde eine Infektion bestätigt, sollte ein Notfallplan existieren, in dem die nächsten Schritte zum Schutz des Unternehmensnetzwerks, zur Benachrichtigung der relevanten Personen und zur Bekämpfung der Infektion griffbereit in der Schublade liegen. Dort sollten ggf. auch die Kontaktadressen von Spezialisten aufgeführt sein, die im Fall einer Infektion unterstützend hinzugezogen werden können.

Vielleicht liefert die FAQ ja für den einen oder anderen Administrator eine gute Hilfestellung, um einen eigenen Notfallplan für die Unternehmens-IT für Emotet-Infektionen aufzustellen. An dieser Stelle auch nochmals der Hinweis auf den Artikel Die IT-Notfallkarte des BSI für KMUs.

Ähnliche Artikel:

CERT-Bund: Emotet ist zurück, C&C-Server wieder aktiv

BSI warnt vor Ransomware-Angriffen auf Unternehmen

CERT-Bund warnt vor Emotet-Mails

Emotet-Trojaner-Befall in Berliner Oberlandesgericht

Emotet-Infektion an Medizinischer Hochschule Hannover

Emotet C&C-Server liefern neue Schadsoftware aus – Neustadt gerade infiziert

Emotet-Trojaner bei heise, Troy Hunt verkauft Website

Emotet zielt auf Banken in DACH

MVP: 2013 – 2016

MVP: 2013 – 2016

Einfach mal Danke für den Link auf die japanische FAQ.