![]() Für Blog-Leser/innen, die gelangweilt im Büro oder zuhause herumsitzen und vor Langeweile sterben, noch einige Sicherheitssplitter als Weihnachtsvorbereitung – notfalls ab Heiligabend lesen, falls keine Zeit ist.

Für Blog-Leser/innen, die gelangweilt im Büro oder zuhause herumsitzen und vor Langeweile sterben, noch einige Sicherheitssplitter als Weihnachtsvorbereitung – notfalls ab Heiligabend lesen, falls keine Zeit ist.

Windows Remote Desktop Dienst als Schwachstelle

Das Windows Remote Desktop-Protokoll (RDP) wird zunehmend von Cyber-Kriminellen missbraucht, um Malware auf Windows-Zielsystemen einzuschleusen. Dabei kommt einer fileless-Malsware, die keine Dateien benötigt, sondern im Speicher ausgeführt wird, eine steigende Bedeutung zu.

Crypto-Geld-Miner, Info-Stealer-Programme oder auch Ransomware werden über eine Remote-Verbindung im RAM des Zielrechner ausgeführt. Das hinterlässt keine Informationen im Dateisystem und ermöglicht der Malware auch, nützliche Informationen von kompromittierten Rechnern zu exfiltrieren.

(Quelle: Bleeping Computer)

Die Angreifer nutzten ein Feature der Windows Remote Desktop Services, das es einem Client erlaubt, lokale Laufwerke mit Lese- und Schreibrechten für einen Terminalserver freizugeben. Diese Laufwerke erscheinen auf dem Server als eine Freigabe an einem virtuellen Netzwerkstandort namens "tsclient", gefolgt vom Laufwerksbuchstaben, und können lokal zugeordnet werden.

Der Zugriff auf die auf diese Weise gemeinsam genutzten Ressourcen ist über RDP möglich und es wird keine Spur auf der Festplatte des Client-Rechners hinterlassen, wenn Anwendungen im Speicher ausgeführt werden. Wenn eine RDP-Sitzung beendet wird, werden auch die zugehörigen Prozesse beendet und der Speicher wird normalerweise freigegeben.

Die Malware-Analysten von Bitdefender fanden heraus, dass Angreifer diese Funktion nutzen und mehrere Malware verschiedener Typen zusammen mit einer Komponente namens "worker.exe" ablegen, die dann vom Angreifer über Anweisungen gesteuert wird. Über diesen Ansatz können Informationen über das Zielsystem gesammelt und weitere Sauereien veranstaltet werden.

(Quelle: Bitdefender/Bleeping Computer)

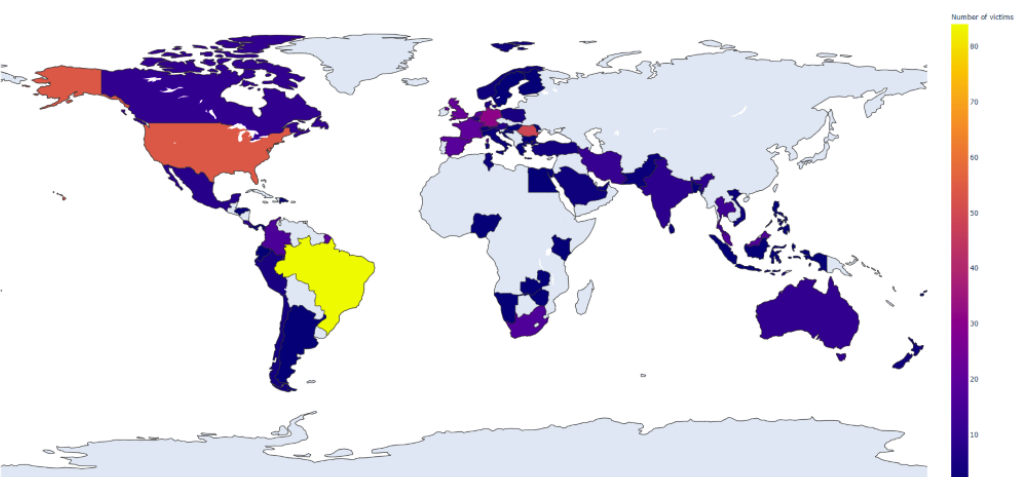

Obige Karte zeigt, in welchen Ländern Rechner infiziert sind. Neben den USA scheint auch Deutschland ganz gut dabei zu sein. Neben dem oben verlinkten Bitdefender PDF-Bericht hat Bleeping Computer hier eine Zusammenfassung veröffentlicht.

OilRig zielt auf LANDesk Agent-Nutzer

OilRig ist eine dem Iran zugeschriebene staatsnahe Hackergruppe, die im nahen Osten Industrieunternehmen und Ölförderungsanlagen mit Cyber-Angriffen überzieht (siehe auch hier).

#OilRig targets LANDesk Agent users via PowDesk – New PowerShell-based malware resembles QUADAGENT.

PowDesk checks for the presence of LANDesk Agent folder and service before C&C beacon.

Full analysis coming soon.https://t.co/vOFC9BKb6h

lcepos[.]com/php/reclaimlandesk[.]php pic.twitter.com/Fqw0RoWU56— ClearSky Cyber Security (@ClearskySec) December 23, 2019

Dem obigen Tweet nach zielt OilRig über PowDesk auf LANDesk Agent-Benutzer. Eine neue PowerShell-basierte Malware ähnelt QUADAGENT. Eine Reihe Virenscanner erkennen diese Malware aber bereits.

Chinesische Hacker umgehen Zweifaktor-Authentifizierung

Gemäß nachfolgendem Tweet sind Sicherheitsforscher von Fox-IT auf Aktivitäten der mutmaßlich vom chinesischen Staat geförderten Hackergruppe APT20 gestoßen. Diese versuchen Regierungseinrichtungen und Managed Service Providern zu hacken und die Zweifaktor-Authentifizierung (2FA) zu umgehen.

Chinese hacker group caught bypassing 2FA

* Report details new APT20 activity

* Attacks discovered in 10 countries

* Primary victims include govt entities and MSPshttps://t.co/EQyMPxW5J9 pic.twitter.com/k6SpHIhbru— Catalin Cimpanu (@campuscodi) December 23, 2019

Details sind dem verlinkten ZDNet-Artikel (Englisch) zu entnehmen. Ergänzung: Heise hat hier einen deutschsprachigen Artikel veröffentlicht.

Schwachstelle im Dropbox for Windows-Client

Im Dropbox for Windows-Client gibt es eine Zero-Day-Schwachstelle, die es Angreifern ermöglicht, SYSTEM-Berechtigungen zu erlangen. Damit kann ein Angreifer den Rechner praktisch kontrollieren. Die nicht gepatchte Sicherheitslücke betrifft Standard-Dropbox-Installationen. Sie bezieht sich auf den Updater, der als Dienst läuft und dafür verantwortlich ist, die Anwendung auf dem neuesten Stand zu halten.

Less than 48 hours ago, @decoder_it published details of an "arbitrary file overwrite" vulnerability in Dropbox for Windows (no vendor patch available), allowing a local attacker to execute code as System. The issue doesn't have a CVE ID yet, but it now has a FREE micropatch. pic.twitter.com/B9DFGVp8pQ

— 0patch (@0patch) December 20, 2019

Dropbox wollte die Schwachstelle zwar bis Ende Oktober 2019 schließen, nachdem die Sicherheitsforscher diese im September 2019 meldeten. Das scheint aber nicht passiert zu sein. Die Leute von 0patch haben daher (siehe obigen Tweet) einen 0-Fix freigegeben, die den Dropbox-Updater deaktiviert. Wer den Dropbox-Client unter Windows einsetzt und sich für die Details interessiert, findet bei Bleeping Computer Lesefutter.

Alter Cisco ASA DoS-Bug wird für DoS ausgenutzt

Cisco Talos hat kürzlich einen plötzlichen Anstieg der Ausbeutungsversuche gegen eine bestimmte Schwachstelle im Cisco Adaptive Security Appliance (ASA) und im Firepower Appliance festgestellt. Bei der Schwachstelle, CVE-2018-0296, handelt es sich um einen Denial-of-Service und Information Disclosure Directory Traversal Bug, der im Web-Framework der Appliance gefunden wurde.

Der Angreifer kann eine speziell gestaltete URL verwenden, um einen Neustart der ASA-Appliance oder die Offenlegung nicht authentifizierter Informationen zu veranlassen. Die Schwachstelle wurde bereits Mitte 2018 durch ein Software-Update vom Hersteller geschlossen. Der verlinkte Cisco Talos-Artikel enthält Hinweise, wie man prüfen kann, ob Appliances angreifbar sind. Bleeping Computer hat hier zudem einen Abriss des Ganzen veröffentlicht.

Zum Abschluss: DNS-über-HTTPS ist ja der letzte Schrei der Software-Firmen, um das Abfragen von DNS-Servern sicherer zu machen. Golem berichtet hier, dass es einem Sicherheitsforscher gelungen ist, die Pakete an ihrer Größe zu erkennen. Die Pakete lassen sich also abfangen und blockieren, etwas, was DoH eigentlich verhindern sollte.

MVP: 2013 – 2016

MVP: 2013 – 2016