![]() Heute mal wieder einige Sammelinformationen zur Sicherheit. Wacom-Tablets tracken jede genutzte Anwendung. In einem breit eingesetzten HiSilicon-Chip (der Hersteller gehört zu Huawei) gibt es eine seit 2013 bekannt gewordene Backdoor (die Chips stecken in Sicherheitskameras, Smart-Geräten etc.). In Großbritannien werden Leute, die auf Webseiten von Kommunen Informationen und Hilfe bei Suchtproblemen, Armut oder Behinderung suchen, von privaten Firmen ohne Zustimmung getrackt. Auf einem Server des US-Verteidigungsministeriums hat man einen Crypto-Miner gefunden. Gesundheitsdaten von US-Bürgern wurden abgezogen und die Chemiefirma Lanxess wurde 2019 gehackt. Alles in allem der tägliche Sicherheitswahnsinn.

Heute mal wieder einige Sammelinformationen zur Sicherheit. Wacom-Tablets tracken jede genutzte Anwendung. In einem breit eingesetzten HiSilicon-Chip (der Hersteller gehört zu Huawei) gibt es eine seit 2013 bekannt gewordene Backdoor (die Chips stecken in Sicherheitskameras, Smart-Geräten etc.). In Großbritannien werden Leute, die auf Webseiten von Kommunen Informationen und Hilfe bei Suchtproblemen, Armut oder Behinderung suchen, von privaten Firmen ohne Zustimmung getrackt. Auf einem Server des US-Verteidigungsministeriums hat man einen Crypto-Miner gefunden. Gesundheitsdaten von US-Bürgern wurden abgezogen und die Chemiefirma Lanxess wurde 2019 gehackt. Alles in allem der tägliche Sicherheitswahnsinn.

Chemiekonzern Lanxess 2019 gehackt

In der zweiten Hälfte des Jahres 2019 wurde das deutsche Chemieunternehmen Lanxess von Hackern angegriffen. In deren Netzen fand man Malware der (chinesischen) Hackergruppe Winnti.

New: Another huge german company in the chemical industry was hacked by #Winnti: Lanxess. A spokesperson confirmed that the company became aware of the intrusion in the "second half of 2019". Short thread: (1/6)https://t.co/xJCRl7Dcqn

— hͭaͣᶰkͬaͥnͮᵉʳᵈᶤ (@hatr) January 31, 2020

Die Info wurde bereits Ende Januar 2020 bekannt, ich bin aber erst über obigen Tweet darauf aufmerksam geworden. Heise hat Informationen zu diesem Spionageversuch in diesem Beitrag veröffentlicht.

Backdoor in HiSilicon Chips (Huawei)

Huawei ist über Chips seiner Tochter HiSilicon breit in smarten Geräten wie digitalen Videorecordern (DVR) und Netzwerkvideorecordern (NVR), IP-Sicherheitskameras etc. vertreten. Nachfolgender Tweet zeigt Produkt-Logos.

Per the researcher, impacted are DVRs, NVRs, and IP cameras. HiSilicon chips are used in a lot of white-label stuff. pic.twitter.com/GWmaQW1llp

— Catalin Cimpanu (@campuscodi) February 4, 2020

Der russische Sicherheitsforscher Vladislav Yarmak hat Einzelheiten über diese Backdoor veröffentlicht (er hat das nie an HiSilicon gemeldet, da er nicht darauf vertraut, dass die die Hintertür patchen). Das Blöde an der ganzen Geschichte: 2013 wurde erstmals einen Hintertür in einem HiSilicon-Chip entdeckt, der 2017 wieder aufs Tablet kam und 2020 wohl immer noch in den Chips steckt, wie Catalin Cimpanu in nachfolgendem Tweet ausführt.

Backdoor mechanism discovered (again) in HiSilicon chips

—Researcher did not notify HiSilicon due to a lack of trust in the vendor to patch the issue

—Backdoor was first reported in 2013, and again in 2017, but inadequately patched all this timehttps://t.co/Q1CjcYIqBd pic.twitter.com/u9JvKHzhTx— Catalin Cimpanu (@campuscodi) February 4, 2020

Die Ausnutzung dieser Backdoor ist mehr als trivial – die haben feste Passwörter der Art 123456 für den Root-Zugang verwendet, wie Cimpanu im ersten Tweet schreibt. Details sind im verlinkten ZDNet-Artikel nachlesbar. Einfach der helle Wahnsinn – und bekommt Brisanz, da aktuell ja über Huawei als Netzwerkausrüster für 5G-Netzwerke diskutiert wird.

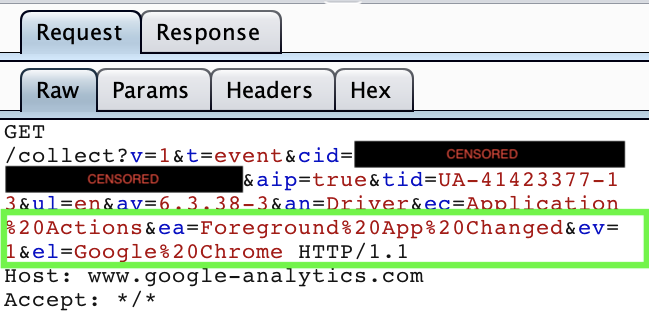

Wacom-Tablets tracken Anwendungen

Ein Softwareentwickler hat herausgefunden, dass Wacom-Tablets alle durch den Benutzer aufgerufenen Anwendungen tracken. Er benutzt ein Wacom-Zeichentablett, um Cover-Illustrationen für seine Blog-Posts zu zeichnen. Beim Einrichten ist er auf die Bedingungen zu den Datenschutzrichtlinien der Software gestoßen, die der Benutzer akzeptieren muss. Dort steht:

3. Information Automatically Collected – Google Analytics When You use the Tablet Driver, certain information as described below may be automatically collected for purposes such as improvement of the Tablet Driver, troubleshooting bugs, providing the functions of the Tablet Driver, managing the services and improving overall performance of the Tablet Driver. Such information includes aggregate usage data, technical session information and information about Your hardware device. 3.1 Google Analytics. By clicking the "Accept"-Button on this Privacy Notice, You have consented to the use of Google Analytics, a web analysis service provided by Google Inc., 1600 Amphitheatre Parkway, Mountain View, CA 94043, USA ("Google").

Liest keiner und klickt auf den Yes-Button. Schon ist die Katze im Sack, denn der Entwickler Robert Heaton hat angefangen nachzuforschen. Manches, was da an Analytics gemeldet wird, ist möglicherweise nachvollziehbar. Dazu gehört das Starten und Stoppen von Treibern. Obwohl nicht jeder Nutzer möchte, dass diese Informationen an Google Analytics gehen.

(Quelle Robert Heaton)

Erklärungsbedürftig ist, warum Wacom jeden Start einer Anwendung samt Zeit und Namen und einer Zeichenfolge, die den Benutzer vermutlich eindeutig identifiziert, aufzuzeichnen muss. Robert Heaton schreibt, dass es bekannt ist, dass niemand die Datenschutzrichtlinien liest und dass sie oft bestenfalls ein Feigenblatt der Zustimmung sind. Aber selbst wer diese Richtlinie liest, bekommt nicht mit, welche Daten erhoben werden und dass der Start von Anwendungen getrackt wird. Die Details hat Robert Heaton hier veröffentlicht. Mal schauen, ob sich durch diese 'Öffentlichkeit' etwas bewegt.

Bug-Jäger findet Crypto-Miner bei US DOD

Hat man auch nicht alle Tage: Beim US-Verteidigungsministerium (Department of Defense, DOD) hat ein Sicherheitsforscher einen Jenkins Server gefunden, der in Amazons AWS-Cloud lief.

Bug hunter finds cryptocurrency-mining botnet on DOD network

– Botnet infected a DOD Jenkins server running on AWS

– Jenknins install could be accessed without needing to log in

– Didn't take long for a XMR miner to burrow inside ithttps://t.co/69EPr6vEay pic.twitter.com/RFZOFSz39n— Catalin Cimpanu (@campuscodi) February 5, 2020

Der Jeninks-Server konnte ohne Zugriffschutz konfiguriert und installiert werden, worauf Cyber-Kriminelle einen Crypto-Miner eingerichtet habe. Details in obigem Teet.

Britische Kommunen, deren Websites und das Tracking

Der Hersteller des Browsers Brave, hat gerade die weit verbreitete Praxis zur Überwachung britischer Bürger durch private Unternehmen aufgedeckt, die auf den Websites britischen Stadtverwaltungen eingebettet sind. Ein neuer Bericht von Brave enthüllt, dass Menschen, die auf den Websites der Stadtverwaltungen Hilfe bei Suchtproblemen, Behinderung und Armut suchen, von privaten Unternehmen in Großbritannien getrackt und in Profilen erfasst werden.

Der Beitrag ist hier abrufbar. Keines der in dieser Studie erfassten Unternehmen hatte die Zustimmung des Website-Besuchers zur rechtmäßigen Datenverarbeitung erhalten. Das Ganze erhält Brisanz, da Großbritannien aktuell noch der DSGVO unterliegt, Boris Johnson aber angekündigt hat (siehe den gestrigen heise-Artikel), die DSGVO-Vorgaben nach dem Brexit nicht mehr anwenden zu wollen – und England nach eigenen, 'hohen' Standards agieren will.

Datenleck bei Medicaid CCO (Oregon, USA)

Die in Oregon angesiedelte Non-Profit Medicaid Coordinated Care Organisation (CCO) Health Share of Oregon (größte Organisation in Oregon) hat ein mögliches Datenleck bekannt gegeben.

"On January 2, 2020, Health Share of Oregon learned that the personal information of its members was located on a laptop stolen from GridWorks IC, Health Share's contracted non-emergent medical transportation (Ride to Care) vendor,"

Intern gemeldet wurde der Vorfall, bei dem die persönlichen Daten von 654.362 Personen abhanden kamen, am 2. Januar 2020. Der Vorfall fand am 18. November 2019 im GridWorks-Büro statt, als ein Notebook gestohlen wurde.

Medicaid CCO Vendor Breach Exposes Health, Personal Info of 654K – by @sergheihttps://t.co/ed22Er05S7

— BleepingComputer (@BleepinComputer) February 5, 2020

Der gestohlene Laptop enthält verschiedene Arten von Mitgliederinformationen, darunter Namen, Adressen, Telefonnummern, Geburtsdaten, Sozialversicherungsnummern und Medicaid-ID-Nummern. Laut Aussage von Health Share sind die persönlichen Gesundheitsinformationen (Krankengeschichte) der Mitglieder nicht auf dem Notebook gespeichert gewesen.

Abschließende Info: Forscher haben nachgewiesen, dass Hacker Daten von einem Computer über Helligkeitsschwankungen des Bildschirms abgreifen könnten. Details finden sich in diesem The Hacker News-Artikel.

MVP: 2013 – 2016

MVP: 2013 – 2016

Das mit den Wacom Tablet Treiber ist interessant, was aber leider fehlt, ist welche Treiberverion da untersucht wurde. Derzeit aktuell ist 6.3.38-2.

Der Beitrag ist vom 5. Februar 2020, Robert Heaton schreibt, dass er 'letzte Woche' das Tablet installiert habe. Genau wissen wir es nicht – aber ich gehe davon aus, dass er den aktuellen Treiber benutzt hat.

Deutsche Politiker vertrauen Huawei!Mit Planwirtschaft und Kommunismus kennt man sich halt aus…

Huawei Bashing ist absolut fehl am Platze!

Huawei legt sämtliche Spezifikationen offen zur Prüfung vor. Sie machen sich komplett "nackig", wie man so schön sagt. Dasselbe boten sie auch den USA an.

Aber hetzen ist halt einfacher.

Lieber setze ich Huawei Produkte ein, als bspw. Cisco, die schon bei Versand mit Backdoors nachträglich versehen werden (zusätzlich, zu den eh schon vorhandenen):

https://www.zeit.de/digital/datenschutz/2014-01/router-backdoor-cisco

https://www.heise.de/security/meldung/Sicherheitsupdates-Cisco-entfernt-Backdoor-aus-Business-Switches-4216400.html

Gibt auch noch schöne Artikel, wo man aufgezeigt hat, daß die Netzwerkartikel von Cisco beim Versand nachträglich eine Backdoor verpasst bekommen.

Gilt das nur für Cisco? Nein! Warum gehe ich so auf Cisco ein? Weil Cisco, leider Gottes (warum werde ich nie begreifen) noch immer als Ultimo Ratio in Unternehmen gilt. Hat man immer so gemacht, macht man immer noch so. Egal was es an Sicherheitsbedenken gibt: Nimm Cisco… (selbst in meiner Ausbildung hat man sich primär auf Cisco versteift, einfach gruselig!).

Warum denn in die Ferne schweifen …

https://www.nzz.ch/schweiz/weltweite-spionage-operation-mit-schweizer-firma-aufgedeckt-ld.1539838