[English]Unschöne Sache, auf die ein Sicherheitsforscher gestoßen ist. Windows Update kann dazu gebracht werden, eine Schadsoftware herunterzuladen und dann auszuführen. Fällt in die Kategorie LoLBins (living-off-the-land binaries).

[English]Unschöne Sache, auf die ein Sicherheitsforscher gestoßen ist. Windows Update kann dazu gebracht werden, eine Schadsoftware herunterzuladen und dann auszuführen. Fällt in die Kategorie LoLBins (living-off-the-land binaries).

Ich hatte Anfang September 2020 bereits im Blog-Beitrag Sicherheitsbedenken wegen Microsoft Defender Download-Feature über ein Problem mit LoLBins (living-off-the-land binaries) im Zusammenhang mit dem Windows Defender und einer neu eingebauten Funktion berichtet. Kurz nach der Berichterstattung wurde diese Funktion wieder ausgebaut.

Was sind LOLBINs?

LOLBIN (living-off-the-land binaries) ist jede vom Betriebssystem gelieferte Binärdatei, die normalerweise für legitime Zwecke verwendet wird. LOLBINs lassen sich aber auch von böswilligen Akteuren missbrauchen. Die Angreifer können LOLBINs verwenden, um Malware herunterzuladen und auszuführen, wobei diese Aktivitäten verborgen bleiben sollen. Es sind ja Betriebssystemdateien, die für diese Zwecke mittbraucht werden.

LoLBins werden von verschiedenen Angreifern in Kombination mit Fileless-Malware und legitimen Cloud-Diensten eingesetzt, um die Chancen zu erhöhen, innerhalb einer Organisation während der Angriffsphasen unentdeckt zu bleiben. Das Konzept der LoLBins ist nicht neu und nicht spezifisch für Windows. Fast alle herkömmlichen Betriebssysteme, angefangen von den frühen DOS-Versionen und Unix-Systemen, enthielten ausführbare Dateien, die von Angreifern ausgenutzt werden konnten. Talos hat einen Blog-Beitrag zu diesem Thema veröffentlicht.

Windows Update als LOLBIN missbrauchen

Ich bin die Nacht auf Twitter über diesen Tweet auf die Thematik aufmerksam geworden. Ein Sicherheitsforscher hat sich Windows Update vorgenommen und geprüft, ob Windows Update als LOLBIN missbraucht werden kann.

(Windows Update als LOLBIN missbrauchen)

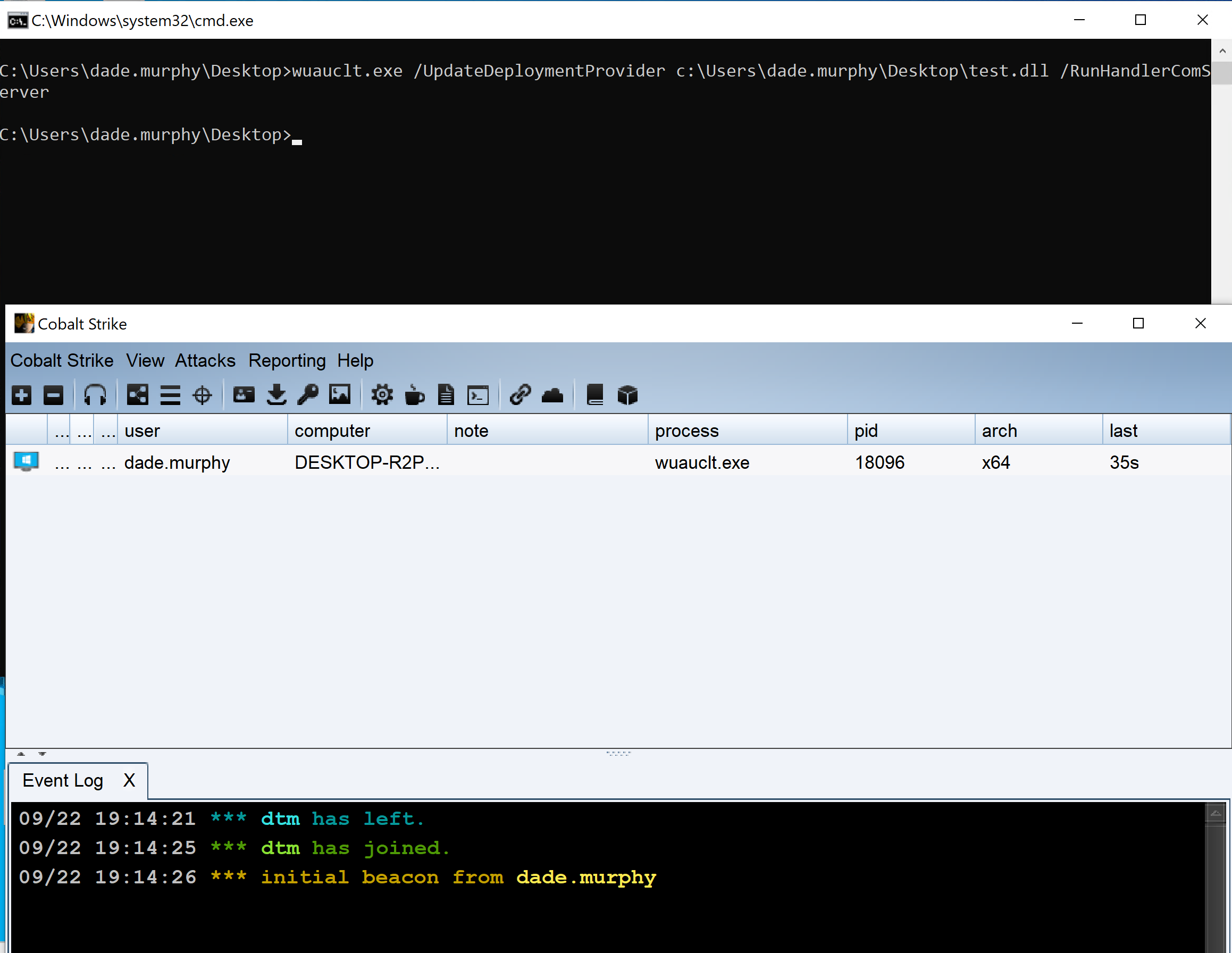

Der WSUS / Windows Update-Client (wuauclt) ist ein Dienstprogramm, das als .exe-Datei im Ordner %windir%\system32\ zu finden ist. Das Dienstprogramm ermöglicht Benutzern die teilweise Kontrolle über einige Funktionen des Windows Update-Agenten (und hier) von der Befehlszeile aus. MDSec-Forscher David Middlehurst ist aufgefallen, dass wuauclt von Angreifern auch zur Ausführung von bösartigem Code auf Windows 10-Systemen verwendet werden kann. Dazu ist folgende Befehlszeilenoption zu verwenden:

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServerAls [path_to_dll]ist eine vom Angreifer gestaltbare DLL-Datei verwendbar. Diese wird dann unter den Berechtigungen des Windows Update-Clients ausgeführt.

Diese Angriffstechnik wird von MITRE ATT&CK als Signed Binary Proxy Execution via Rundll32 kategorisiert. Der Ansatz ermöglicht es Angreifern, Antivirus- oder andere Schutzmechanismen zum Schutz vor Viren, eine Anwendungskontrolle und die Validierung digitaler Zertifikate zu umgehen. Über den Umweg wuauclt wird auch unsignierter Code ausgeführt. Middlehurst gibt an, dass er ein Beispiel in freier Wildbahn gefunden habe (siehe hier), das diese Technik ausnutzt. Weitere Details lassen sich im Blog-Beitrag von Middlehurst sowie bei Bleeping Computer nachlesen. Ich gehe davon aus, dass Microsoft in absehbarer Zeit was an wuauclt patchen wird.

MVP: 2013 – 2016

MVP: 2013 – 2016

Das zeigt mal wieder das Windows 10 keineswegs das Sicherste Betriebssystem ist, wie Microsoft und manche Computerzeitschriften behaupten. Aber es zeigt wieder 100%ige Sicherheit gibt es nicht (nirgends). Sollten das Kriminelle ausnutzen könnte das aber ein sehr teurer Spaß werden für Microsoft, besonders wenn Firmen dadurch schäden entstehen sollten.

Haftet MS für (Folge-)Schäden?

Tatsächlich mal wieder? Welches andere OS wäre denn dann das sicherste OS? Da bin ich mal gespannt, wohin ich jetzt wechseln soll.

Weit kommt man aber alleine damit nicht. Denn die DLL wird im Benutzerkontext ausgeführt. Da müsste also schon was arg böses in der DLL liegen, was aus dem Benutzerkontext ausbrechen kann. Naja, gut, Dateien des Benutzers oder auf erreichbaren Netzlaufwerken verschlüsseln wäre da immer noch möglich. Aber man muss den Benutzer erstmal dazu bekommen, die Befehlszeile zu starten. Das wird dann schon wieder schwieriger. Manche Antiviren schaffen es z.B. auch zu verhindern, dass ein Benutzer z.B. eine excel-Datei mit DDE-Befehl drin überhaupt auf der Festplatte ablegen könnnen… Aber der Antivirus wird hoffentlich auch die DLL beim Ablegen auf der Platte schon scannen…

In der Liste von Talos fehlt die LoL, die seit Monaten von Emotet und anderen MS-Office-Viren genutzt werden. Auch Norton blockt das nicht (im Gegensatz zu "WScript.Shell").

Naja, man kann immerhin per GPO blocken, dass Benutzer wuauclt.exe nicht mehr ausführen könnnen. wuauclt.exe braucht eh niemand mehr, weil das macht ja jetzt der usoclient.

Wieder eine ganz gemeine und super schlimme Sicherheitslücke, die ausgenutzt werden kann um Schadsoftware auf einen PC zu laden und auszuführen…

Vorraussetzung ist natürlich, wie so oft, auf dem System ist schon eine Schadsoftware vorhanden, die das Runterladen weiterer schadsoftware veranlasst.

Wann meldet Endlich mal Jemand den Rechtklick und "Als Administrator Ausführen" als Sicherheitslücke.

Immerhin könnte ein Potentiell Böser Mensch an einem Fremden PC damit Schadsoftware Starten.