[English]Der Sicherheitsforscher Michael Horowitz warnt iOS-Nutzer, dass VPNs auf dieser Plattform kaputt sind. Es sieht so aus, als ob es gut funktioniert. Aber das iOS-Gerät erhält eine neue öffentliche IP-Adresse und neue DNS-Server. Eine detaillierte Untersuchung der Daten, die das iOS-Gerät verlassen, durch Horowitz zeigt, dass der VPN-Tunnel undicht ist. Dies wurde laut Horowitz erstmals von ProtonVPN im März 2020 und iOS v13 bekannt (ich fand diesen reddit.com-Beitrag aus dem Jahr 2018, der ein ähnliches Verhalten behauptet).

[English]Der Sicherheitsforscher Michael Horowitz warnt iOS-Nutzer, dass VPNs auf dieser Plattform kaputt sind. Es sieht so aus, als ob es gut funktioniert. Aber das iOS-Gerät erhält eine neue öffentliche IP-Adresse und neue DNS-Server. Eine detaillierte Untersuchung der Daten, die das iOS-Gerät verlassen, durch Horowitz zeigt, dass der VPN-Tunnel undicht ist. Dies wurde laut Horowitz erstmals von ProtonVPN im März 2020 und iOS v13 bekannt (ich fand diesen reddit.com-Beitrag aus dem Jahr 2018, der ein ähnliches Verhalten behauptet).

Ich wurde durch den folgenden tweet und den Artikel VPNs on iOS are a scam von Horowitz aufmerksam, der seinen Artikel (zuerst veröffentlicht im Mai 2022) vor ein paar Tagen aktualisiert hat.

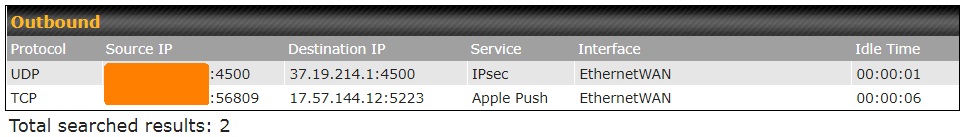

Horowitz testete zunächst die ProtonVPN-App auf einem iPad mit iOS Version 15.4.1. Die Überwachung des Router-Logs nach dem Start der VPN-Verbindung zeigte, dass ein VPN-Tunnel und IP-Adressen von einem öffentlichen Server bezogen wurden. Dann überprüfte er die Active Sessions für das iPad mit PepLinks und bekam einen ersten Hinweis auf Probleme.

VPN-Sitzungsdaten, Quelle: Michael Horowitz

Das Gerät war über einen IPsec-VPN-Tunnel mit der UDP-IP 37.19.214.1 verbunden. Es gab jedoch eine zweite TCP-Verbindung, die von Apple Push über Port 5223 mit der IP-Adresse 17.57.144.12 aufgebaut wurde. Horowitz fand heraus, dass alle IP-Adressen, die mit 17 beginnen, zu Apple gehören. Horowitz schrieb:

iOS 15.4.1 beendet immer noch keine bestehenden Verbindungen/Sitzungen, wenn es einen VPN-Tunnel erstellt. Dies birgt verschiedene Gefahren. Verbindungen außerhalb des VPN kommunizieren Ihre echte öffentliche IP-Adresse und es gibt keine Garantie, dass sie verschlüsselt sind. Außerdem sind sie anfällig für das Ausspähen durch Internet Service Provider (ISPs). Zudem bietet ein VPN einen DNS-Dienst, der eigentlich vertrauenswürdig sein sollte. Außerhalb des VPN ist alles [an Leaks] möglich.

Horowitz hat seine Erkenntnisse in seinem Artikel VPNs on iOS are a scam genauer beschrieben. Er stellte auch einige "Umgehungsmöglichkeiten" vor, aber seine Schlussfolgerung war: Trauen Sie keinem VPN auf iOS, stellen Sie die VPN-Verbindung über eine VPN-Client-Software in einem Router her und nicht auf einem iOS-Gerät.

MVP: 2013 – 2016

MVP: 2013 – 2016

Wenn ich den Artikel richtig verstanden habe, dann geht es um bestehende Verbindungen.

Könnte man das Problem nicht mit dem Flight Modus lösen ?

D.h. Flight Modus ein, VPN aktivieren, Flight Modus aus.

Allerdings weiß ich nicht, ob nach dem Beenden des Flight Modus die normalen IP Verbindungen schneller aufgebaut werden, als der VPN Tunnel.

Dann wäre man natürlich keinen Schritt weiter.

Ohne normale Verbindung auch kein Tunnel (wodurch sollte der "Tunnel" dann auch laufen, Subraumkanal gibt's nur bei Star Trek)

Darum habe ich geschrieben, dass nach dem Beenden des Flight Modus VPN Tunnel und IP Verbindung aufgebaut werden.

Mit IP Verbindung meinte ich natürlich die tatsächliche Verbindung zu den oben beschriebenen Apple Servern.

Eine normale Verbindung bedeutet noch nicht den Verbindungsaufbau zu den Apple Servern. Es sei denn, ich liege da falsch.

Ich wußte jedoch nicht, welche Verbindung schneller aufgebaut wird. Sollte der VPN Tunnel schneller als die normale IP Verbindung aufgebaut werden (z.B. zu den Apple Servern), könnte man das Problem umgehen. Aber das war nur eine theoretische Überlegung.

Kleiner Gedankenfehler Deinerseits: Eine Verbindung baut man mit dem VPN-Server auf (hier Proton) und nicht mit einer Apple-Adresse.

Diese Verbindung ist überflüssig und tatsächlich ein Sicherheitsrisiko. Andererseits… wer WebRTC-Anwendungen nutzt, braucht auch kein VPN zur Anonymisierung. Das schließt sich nämlich aus.

über die Idee schreibt Michael Horowitz aber auch in seinem Blog, garantieren kann er es nur auch nicht:

we've discovered the following technique to be almost as effective:

1. Connect to any Proton VPN server.

2. Turn on airplane mode. This will kill all Internet connections and temporarily disconnect Proton VPN.

3. Turn off airplane mode. Proton VPN will reconnect, and your other connections should also reconnect inside the VPN tunnel, though we cannot guarantee this 100%.

Mann sollte hier unterscheiden was mit dem VPN überhaupt bezweckt wird. Benutzt man VPN um eine Verbindung zu einem Firmennetzwerk aufzubauen ist das ganze egal, da gibt es sogar extra Split Tunneling um nur die Daten ans Firmennetzwerk durch den VPN zu schicken und nicht den gesamten Internetverkehr der sonst noch am Gerät läuft.

Benutzt man VPN um seine Identität zu verschleiern sollte man bedenken das das am Ende auch nur eine gefühlte Sicherheit ist, der VPN Anbieter könnte jederzeit nachvollziehen wo man unterwegs ist.

Frage:

Wie sieht es aus wenn man per openvpn Client mit einem eigene Openvpn-Server arbeitet. Gleiches Problem?

Die Formulierungen sind für mich nicht ganz eindeutig aber im Moment gehe ich mal von ja aus.

Gruß

Die Logik sagt: Ja, zwingend JA.

Denn iOS weiss ja nicht, wer oder was der "VPN-Anbieter" ist.

Sollte offensichtlich sein dass das keine "Sicherheitslücke" oder "bug" ist sondern einfach eine Hintertür für Staatsdiener wie Polizei, NSA, Mossad und co.

Wie viele von diesen unzähligen gefundenen security flaws, selbst direkt in den Schaltungen des Siliziums (Prozessoren, GPUs, andere Chips etc.) sind nichts anderes als gewollte Hintertüren der Staatsdiener?

Hmmm, jemand eine Idee?

Feind der Anonymität, Sicherheit, Privatsphäre, der Menschen, sind Staatsdiener (Staat).

Über Apple aufzuregen bringt hier nichts; die werden gezwungen.

Mit deren nächsten Schritt in der Sicherheitsindustrie, Zero-Trust, sagen diese nichts anderes als dass dem Benutzer 100 % mistraut wird, und nur den eigenen Hintertüren getraut wird.

USA Staatsdiener vom DoD sagten vor fast zwei Jahrzehnten selbst dass ein System erst dann sicher sei, wenn "sie selber (Staatsdiener), und nur sie selber, Hintertüren eingebaut haben und diese kontrollieren".

Das ist die Definition von "Security".