[English]Microsoft stellt ja Informationen zu bekannten Bugs und Problemen in Windows 10, 11 und Windows Server 2022 in der Kategorie Known Issues seiner Windows Release Health-Statusseite bereit. Oft haben Administratoren aus Unternehmen aber nicht die Zeit, auf den Seiten nachzusehen, ob neue Meldungen vorliegen. Nun bietet Microsoft die Möglichkeit, dass Administratoren aus Firmenumgebungen sich über ihr Microsoft 365-Admin-Center für eine E-Mail-Benachrichtigung registrieren können.

[English]Microsoft stellt ja Informationen zu bekannten Bugs und Problemen in Windows 10, 11 und Windows Server 2022 in der Kategorie Known Issues seiner Windows Release Health-Statusseite bereit. Oft haben Administratoren aus Unternehmen aber nicht die Zeit, auf den Seiten nachzusehen, ob neue Meldungen vorliegen. Nun bietet Microsoft die Möglichkeit, dass Administratoren aus Firmenumgebungen sich über ihr Microsoft 365-Admin-Center für eine E-Mail-Benachrichtigung registrieren können.

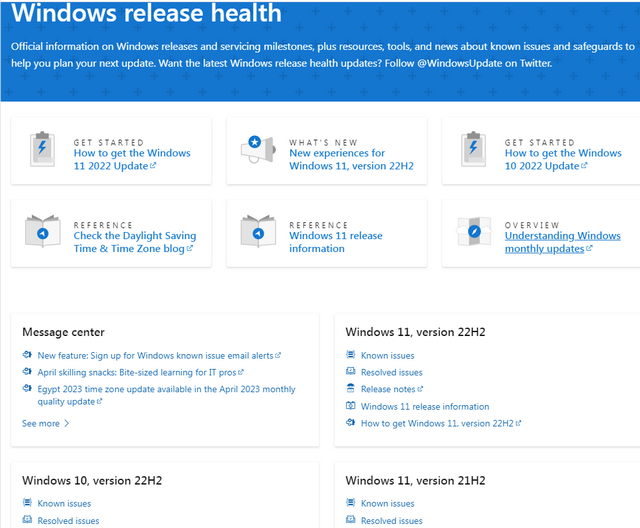

Nutzer und Administratoren können sich über bekannte Problemen, die Windows 10, 11 und Windows Server 2022 betreffen, auf der Windows Release Health-Statusseite informieren. Es gibt die Kategorie Known Issues mit bekannten und nicht behobenen Bugs, Rubriken für Neuerungen und auch eine Kategorie für behobene Probleme.

Zum gestrigen 3. Mai 2023 hat Microsoft "die Verfügbarkeit einer häufig nachgefragten Funktion für IT-Administratoren", die Windows-Feature- und Qualitätsupdates planen, bekannt gegeben. IT-Administratoren können sich ab sofort per E-Mail über bekannte Windows-Probleme benachrichtigen lassen. Dies betrifft bekannte Windows-Probleme , die im Abschnitt zum Versionsstatus von Windows im Microsoft 365 Admin Center dokumentiert sind. Auf diese Weise sollen IT-Administratoren sich einfach und schnell über Probleme im Zusammenhang mit Windows-Updates informieren und fundierte Entscheidungen über die Bereitstellung eines Updates in Ihrer Umgebung treffen können.

Das Ganze erfordert eine Anmeldung im Microsoft 365 Admin Center und resultiert den Ausführungen im Techcommunity-Artikel New feature: Sign up for Windows known issue email alerts in E-Mail-Benachrichtigungen bei:

- Änderungen im Problemstatus

- Neue Umgehungslösungen

- oder Problembehebungen

von Microsoft bekannt gegeben wurden. Diese neue Funktion ist aber nur für IT-Administratoren mit einem Windows- oder Microsoft 365-Tenant, einem Abonnement, das Zugriff auf Windows Release Health im Microsoft 365 Admin Center bietet, und einer geeigneten Administratorrolle verfügbar. Dazu heißt es in einer Fußnote:

Requires one of the following subscriptions: Microsoft 365 Enterprise E3/A3/F3, Microsoft 365 Enterprise E5/A5, Windows 10 Enterprise E3/A3, Windows 10 Enterprise E5/A5, Windows 11 Enterprise E3/A3, or Windows 11 Enterprise E5/A5.

Im Techcommunity-Artikel finden sich Hinweise, wie sich Administratoren für diese E-Mail-Benachrichtigungen registrieren können, und wie diese E-Mails strukturiert sind.

MVP: 2013 – 2016

MVP: 2013 – 2016

man braucht dazu eine Enterprise Lizenz? Wir haben nur eine Business Lizenz und sind somit raus.

Diese Möglichkeit über eine Benachrichtigung sollte doch jeder bekommen und nicht nur Enterprise Lizenzen – unfassbar was MS hier wieder macht.

Ich habe auch mit der Business-Premium-Lizenz (P1) die Möglichkeit mich im Admin-Center für die Email-Benachrichtigung zu registrieren.

Requires one of the following subscriptions: Microsoft 365 Enterprise E3/A3/F3, Microsoft 365 Enterprise E5/A5, Windows 10 Enterprise E3/A3, Windows 10 Enterprise E5/A5, Windows 11 Enterprise E3/A3, or Windows 11 Enterprise E5/A5.

Diese Knowledgebase ist damit also hinter eine Paywall. Noch dazu hinter einer Paywall, die KMUs zum Großteil nicht in ihren Lizenzen haben. Das ist wirklich ein Schlag ins Gesicht. Zahlen oder dumm sterben, denn "unsere Bugs verraten wir nicht jedem".

Tante Google hilft weiter:

Windows release health

Gibt ne neue Ransomware-Methode, bei der man nicht mal mehr ein Verschlüsselungstool selbst entwickeln müsste, und vielleicht ist es sogar auf dem Zielsystem schon drauf, so dass man es nur steuern muss. Und neu ist das eigentlich auch nicht, man nutzt einfach WinRAR mit dem Parameter "m", der Dateien in ein Archiv verschiebt (das heißt darin komprimieren und dann die Quelldatei löschen…). Und natürlich kann WinRAR auch mit einem Passwort verschlüsseln, und wenn der Angreifer anschließend die Archivdatei löscht, kann man sowieso nur noch drauf hoffen dass das Backup, genauer der Restore, funktioniert. Bleeping und andere Seiten berichten gerade darüber.

https://documentation.help/WinRAR/HELPCommands.htm

https://www.bleepingcomputer.com/news/security/russian-hackers-use-winrar-to-wipe-ukraine-state-agencys-data/

Und was weder Bleeping noch die russischen Hacker wissen, ist dass das mit 7zip auch geht "a -sdel" wäre der gleichlautende Parameter… Und bei Winzip ist es "-m"…

Und ich bin mir sicher, auch funktional gleiche Archivtools für Linux oder den Mac können sowas… Also, nicht mal da wäre man sicher vor Totalverlust seiner Dateien.