Für Administratoren von Windows-Domänen ist es hilfreich, wenn Nutzer ein vergessenes Kennwort selbst zurücksetzen können, ohne auf den Helpdesk angewiesen zu sein.Das Thema wird mit zunehmender Verwendung von Multifaktor-Authentifizierung (2FA) wohl noch relevanter werden. Es gibt für diesen Zweck verschiedene Lösungen von kommerziellen Anbietern. Ein Blog-Leser hat sich des Problems angenommen und für sich eine Software für diesen Zweck entwickelt. Ich stelle das Thema mal kurz im Blog vor – da der Leser vor der Frage steht, ob das Ganze Relevanz besitzt und er ggf. die Lösung kommerziell anbieten soll.

Für Administratoren von Windows-Domänen ist es hilfreich, wenn Nutzer ein vergessenes Kennwort selbst zurücksetzen können, ohne auf den Helpdesk angewiesen zu sein.Das Thema wird mit zunehmender Verwendung von Multifaktor-Authentifizierung (2FA) wohl noch relevanter werden. Es gibt für diesen Zweck verschiedene Lösungen von kommerziellen Anbietern. Ein Blog-Leser hat sich des Problems angenommen und für sich eine Software für diesen Zweck entwickelt. Ich stelle das Thema mal kurz im Blog vor – da der Leser vor der Frage steht, ob das Ganze Relevanz besitzt und er ggf. die Lösung kommerziell anbieten soll.

Es dürfte ein alt bekanntes Problem für viele Administratoren sein: Nutzer haben die Zugangsdaten vergessen und schlagen beim Help-Desk (so vorhanden) oder in der IT-Abteilung bei den Administratoren auf, um das Passwort zurücksetzen zu lassen. Bei wenigen Nutzern wird das noch funktionieren, bei einer größeren Nutzerbasis braucht man aber andere Mechanismen.

Self-Service Password Reset (SSPR)

Das Konzept, dass viele Firmen und Webanbieter bei vergessenen Passwörtern anbieten, fungiert unter Self-Service Password Reset (SSPR). Self-Service-Passwort-Reset (SSPR) ist eine Funktion, die es Benutzern, die entweder ihr Passwort vergessen oder eine Kontensperre ausgelöst haben, ermöglicht, sich mit einem alternativen Faktor zu authentifizieren. Der Mechanismus ermöglicht den erneuten Zugang zum Benutzerkonto durch den Nutzer zu erreichen, ohne dass er den Helpdesk kontaktieren muss.

Der Mechanismus zum Self-Service Password Reset (SSPR) gibt dem Benutzer die Möglichkeit, sich über diverse Ansätze als berechtigt zum Zugriff auf das Konto zu identifizieren und so neue Zugangsdaten zu erhalten. Dazu sind ggf. eine Reihe von persönlichen Fragen zu beantworten, oder es ist ein Hardware-Authentifizierungs-Token zu verwenden. Manchmal wird auch eine Antwort auf eine Benachrichtigungs-E-Mail verwendet. Und in seltenen Fällen wird ein biometrisches Muster wie z. B. eine Stimmerkennung zur Authentifizierung genutzt. Die Benutzer können dann entweder ein neues, freigeschaltetes Kennwort angeben oder ein zufällig generiertes Kennwort anfordern.

Das Zurücksetzen von Kennwörtern durch den Nutzer entlastet zwar das Anrufvolumen beim Helpdesk. Allerdings gibt es das Risiko, dass unbefugte Dritte die Funktion zum Zurücksetzen von Zugangsdaten missbrauchen – die Fälle kommen ja quasi täglich vor.

Ein anderer Ansatz

Blog-Leser "DerWoWusste" hat sich unter diesem Gesichtspunkt mit der Thematik befasst und sich auch Gedanken um die Schwächen diverser Self-Service Password Reset (SSPR)-Ansätze gemacht. Dann hat er eine eigene Lösung für die Password-Reset-Funktion entwickelt, die folgendes Prinzip verwendet:

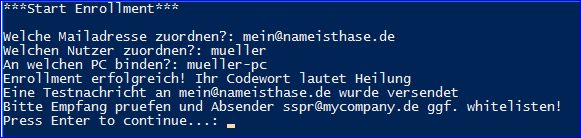

- Beim Enrollment gibt der zuvor authentifizierte Nutzer lediglich seine private Mailadresse (oder wahlweise Handynummer), seinen Nutzer- sowie seinen PC-Namen an (nur an diesem einen PC wird die Rücksetzung möglich sein!).

- Nach einer Prüfung bekommt der Nutzer ein zufälliges Codewort mitgeteilt, was er sich merken muss. Dieses Codewort ist ein Begriff aus einem großen Lexikon und im Rahmen des Verfahrens gegen Brute-Force-Angriffe gesichert.

Die Rücksetzung ist am hochgefahrenen Firmen-PC ohne Anmeldung möglich. Ein Zugang zur Anmeldemaske ist alles, was zum Zurücksetzen des Passworts benötigt wird. "DerWoWusste" hat das gesamte Verfahren auf administrator.de im Artikel Vergessene Kennwörter selbst zurücksetzen mit allen Details vorgestellt. Dort wird auch erläutert, wie der Passwort-Reset an der Windows Anmeldung funktioniert.

Normalerweise stelle ich keine Einzelentwicklungen hier im Blog vor. Da ich die Beiträge von "DerWoWusste" auf administrator.de kenne und schätze, mache ich eine Ausnahme, denn der Leser hat mich mit folgender Information kontaktiert:

Hallo Herr Born.

Sie lesen ja auch bei Administrator.de mit und tragen dort bei.

Ich habe in der Showcase-Abteilung dort eine von mir kreierte Software ausgestellt, die ich zum Kauf promoten möchte; jedoch blieb die Resonanz bisher minimal.

Ist es vielleicht für den Blog interessant darüber zu berichten? Es geht um einen Ansatz auf dem Gebiet SSPR (u.A. die Möglichkeit, das eigene vergessene Kennwort selbst zurückzusetzen), welcher aus Sicherheitssicht innovativ ist (siehe Artikel Vergessene Kennwörter selbst zurücksetzen – Administrator ). Ich denke, dass das Thema immer akuter wird, da viele Firmen auf 2FA umstellen und die Benutzer vermehrt blöd aus der Wäsche schauen, wenn einer der beiden Faktoren vergessen wurde oder verloren geht, aber kein Admin zur Hand ist.

Ich handle noch als Einzelperson, habe noch nichts gegründet und möchte auf diesem Wege lediglich ausleuchten, ob dies Verkaufschancen hat, also ob es Leser gibt, die mich anschreiben und nach Preisen fragen, bevor ich gründe. Deswegen scheue ich mich auch, in Werbung zu investieren und erlaube mir diese Nachfrage.

Wie wird das in der Leserschaft unter Administratoren gesehen? Gibt es einen potentiellen Bedarf an einer solchen Lösung? Ihr könnt ja einen Kommentar als Rückmeldung hinterlassen – verhindert ggf. den Flop einer Gründung, wenn es keinen Markt gibt.

MVP: 2013 – 2016

MVP: 2013 – 2016

Moin.

Aus meiner Sicht natürlich eine Alternative die man in Betracht ziehen kann… Allerdings sehe ich das aus der Rolle Anwender als "zu sehr gebastelt" an. Es werden keine klaren und unmissverständlichen Anweisungen am Bildschirm im Fall der Fälle angezeigt.

Hängt natürlich vom Kunden ab (Anzahl User / Branche), jedoch bezweifle ich diesen Einsatz bei einer Bank oder einem großen deutschen Mittelständer…da reicht 1:10000 leider nicht aus.

Ich denke es geht mehr in die Richtung die 2fa für den täglichen Einsatz und eine dritte Authentifizierungsmethode für den Fall der Fälle bereit zu halten. Welche das auch immer sein mag. Jedoch müssen die einzelnen Schritte immer klar und deutlich angezeigt werden, sonst sehe ich keine Kundenakzeptanz und es wird wieder der Helpdesk angerufen…

Just my 2 Cents….

Spawny

Private? Kannste vergessen in heutigen Unternehmen und FINSEC.

Kannste auch vergessen in FINSEC, außer es ist ein Diensttelefon, das mit starker PIN oder Biometrie gesichert ist.

Wozu? Eine 6 stellige Nummer die nur 60 Sekunden gilt reicht gegen Bruteforce, schon alleine, wenn ich 3 versuche habe pro SMS den Reset zu machen. Dank SIM-Swapping-Attacken ist alles was SMS nutzt in IT-Security aber sowas von tot, dass wir uns nur lächerlich machen, wenn wir wieder mit SMS anfangen.

Hier will man Geld am Helpdesk sparen auf Kosten der Sicherheit.

Umstellen?! Das ist seit >7 Jahren Standard bei mir in FINSEC:

TOTP-Token am Schlüsselbund, Dongle (mit PIN) für Firmen-VPN/Tunnel für Remote-Work. Wer seine 2FA vergisst musste halt bei uns schon immer wieder mit dem Auto nach Hause oder in die Firma, wo die MAs halt ihre Hardware vergessen hatten. Gibt nicht umsonst ISO-Normen.

Wer seine Ausweise am Flughafen nicht dabei hat, hat auch Pech. Ersatz gab es bei uns nur bei Verlust. Dann werden die alten CRTs gesperrt und des gibt eine neue Dongle. Ausnahmen gibt es ohnehin nur für oberes Management, höhö.

Und genau diese Ausnahmen sind das erste, was ein Admin abzuschaffen hat, wenn er wirklich ernsthaft seinen Job macht.

Das Nutzer ihr Passwort vergessen kommt bei uns recht häufig vor. Den Reset an einen PC zu binden ist aber nicht möglich. Wie im Bildungsbereich üblich, teilen sich mehrere tausend Benutzer nur wenige hundert Arbeitsplätze. Einige nutzen dann auch mal ein Jahr oder länger ihren Account nicht. Manchmal wird dann sogar der Benutzername vergessen. Dann wird es mit dem automatisierten Reset sowieso schwierig.

Und das mit den Ausnahmen ist auch gängige Praxis. Was man zum Glück gar nicht mehr findet ist das lokale Adminkennwort des Notebooks, das am Rande des Bildschirms klebt (besonders in den erwähnten oberen Etagen früher üblich).

Also mir ist das Postit am Bildschirm lieber als es in der Cloud in einem Passwort Manager zu sehen

..

Und wenn da 5 postits hängennmit je 3 Passwörtern…happy brute forcing wenn zwischen jedem Fehlschlag 15 Minuten Pause ist.

Auch eine Sache die gerne falsch implementiert wird:

Natürlich darf der Fehlversuch Zähler nicht zurück gesetzt werden, nur weil ein Login erfolgreich war…

Unschwer sich vorzustellen, das die berühmte Putzfrau mit Dipl.Ing. jeden Abend 1 Passwort ausprobiert…

Am nächsten Tag wird der Fehlversuchzähler ja gelöschtm

Natürlich muß man den User vor dem Login informieren, das ein Fehlversuche festgestellt worden ist.

Die IT kann ja nicht feststellen was der Grund des Fehlers war… oder geht das mit KI?

Lokale Adminrechte?

Ich kenne keine Firma, bei der Benutzer auf ihren Geräten lokale Adminrechte haben.

Denn damit kann man das ganze Sicherheitskonzept aushebeln.

Dabei ist die Installation von unerwünschter Software noch das harmloseste.

Ein normaler Benutzer hat nirgenwo, auch nicht lokal, Adminrechte zu haben.

Auch kein CEO (dämliches Denglisch, früher sagte man Geschäftsführer).

Ausnahmen hat es grundsätzlich nicht zu geben, denn die schwächen die IT-Sicherheit.

Was Privatgeräte angeht: Die Benutzung von Privatgeräten für geschäftliche Zwecke ist bei uns grundsätzlich verboten. Egal, ob für Mail, SMS, 2FA oder irgendeinen anderen Zweck.

Für geschäftliche Zwecke dürfen nur von der Firma ausgegebene Geräte verwendet werden. Diese dürfen ausschließlich für geschäftliche Zwecke genutzt werden, Privatnutzung ist verboten.

Und Passwort selbst zurücksetzen?

Das schwächt wiederum die Sicherheit, da auch unbefugte Personen das ausprobieren könnten.

Das lokale Adminkennwort verwaltet man heute per LAPS, ist jetzt nativ in Windows 10/11 und Server 2019/2022 schon integriert, man muss im AD noch eine Schemaerweiterung machen und die passenden Richtlinien erstellen und schon funzt das. Siehe hier ab Step 3: https://www.gruppenrichtlinien.de/artikel/migration-laps-legacy-zu-laps-nativ

"Einige nutzen dann auch mal ein Jahr oder länger ihren Account nicht. "

Bei uns werden solche Accounts nach 3 Monaten gesperrt und nach 6 Monaten gelöscht. Unbenutzte Accounts sind ein Sicherheitsrisiko und kosten teils auch bares Geld (Lizenzkosten für bestimmte Software, z.B. auch im Monitoring-Bereich. Speicherplatz für Userprofile, usw.)

> und nach 6 Monaten gelöscht.

Gesetzliche Aufbewahrungsfristen kennt ihr also nicht. 🤦

ich sehe das auch kritisch. als ob ausgerechnet die Leute, die ständig ihr Passwort vergessen dann ausgerechnet das hilfswort und den Prozess im Kopf haben.

Da gehts um Daten und Emails, nicht um User-Accounts.

> "Bei uns werden solche Accounts … nach 6 Monaten gelöscht. Unbenutzte Accounts … kosten teils auch bares Geld (… Speicherplatz für Userprofile, usw.)"

In den Userprofilen sind keine Daten und Emails?

An Anonymous:

Ja, da sind keine Daten. Die E-Mails liegen auf dem Mailserver und die Dokumente auf dem Dateiserver.

"Ja, da sind keine Daten. Die E-Mails liegen auf dem Mailserver und die Dokumente auf dem Dateiserver."

Das sind leider sehr oft nur "wünsch-Dir-was" Annahmen.

In mehreren Firmen war das auch die Policy, nur leider nicht enforced. D.h. der User konnte sehr wohl lokal neue Ordner anlegen und dort dann Daten hinterlegen. Oder eben auf dem Desktop oder unter Dokumente.

Na klar, ist der User dann selbst schuld, wenn Daten weg sind, aber am Ende hat die Firma die Probleme, wenn sich dort Geschäftsdaten befanden und diese ungeprüft gelöscht wurden (teils mit Kosten von > 100.000€, da die neuesten Pläne nur dort abgeglegt wurden). Wenn der MA gekündigt ist oder hat, kannst auch kaum noch Schadenersatz einfordern, wenn man das Monate später feststellt.

Onboarding schafft jedes Unternehmen, nur im Outboarding ist die Erfolgsquote von notwendigen Tätigkeiten (Übergabe, Austrittsprotokoll, Datenübername, Datenprüfung, Bestätigung dass keine privaten Daten mehr vorhanden sind, etc.) bei <30%

Geschäftliche Dokumente im User Profil gibt es bei euch nicht?

Auf keinen Fall.

"Dazu sind ggf. eine Reihe von persönlichen Fragen zu beantworten"

Das ist bekanntlich keine gute Idee, wie z.B.

Wie lautet der Geburtsname Ihrer Mutter?

Entweder denkt man sich da etwas aus, (und hat das dann vergessen wenn man es braucht) oder nimmt den Richtigen…

Wenn man aber 2FA hat, dann kann man sich damit authentisieren und bekommt einen Link in sein Postfach…uups.

Klartext-Passwörter an User zu schicken ist ziemlich 90er. Wer sagt denn das der User das angefordert hat?

Grundsätzlich eine gute Idee aber aus Sicherheitsgründen im Firmenumfeld absolut nicht zu empfehlen. Gründe sind bereits ausreichend formuliert worden.

Ich finde die Möglichkeit gut und halte das, wenn man das über bebilderte Anleitungen macht, auch für unbedarfte User durchführbar.

Was mich wundert ist die Tatsache, daß wirklich so viele User ihre Paßwörter vergessen. Naja, hier bei uns arbeiten ja auch nur 50 Leute. Ist noch nicht vorgekommen, auch nicht nach der Elternzeit.

Nein.

Wenn ich es richtig verstanden habe, erhält der Benutzer das Codewort beim Ausrollen, also am 1. Arbeitstag in der Firma. Wenn er dann tatsächlich Mal das Passwort vergisst, dann hat er das Codewort sicher schon längst vergessen.

Zudem würde ich solche handgestrickten Spielereien aus mehreren Gründen nicht im Unternehmensumfeld einsetzen, zu den oben genannten kann ich noch ergänzen:

– Negativer Impact auf Performance?

– Der Benutzer wird sich wahrscheinlich nicht erinnern, wie die Rücksetzung funktioniert und kann auch nicht auf die Anleitung zugreifen (mangels Passwort). Er wird also trotzdem im Helpdesk anrufen.

"wo man dann nicht weiss was hier für Lücken beim Netlogon aufgerissen werden" – zusätzlich weiß man nicht, ob das nach dem nächsten Windows-Update noch funktioniert.

Dann noch aus dem Artikel bei administrator.de ganz unten:

"Nochmals: wer ein Kaufinteresse hat, melde sich gerne per PN

Wenn Fragen zum Verfahren bestehen, werde ich diese hier beantworten."

Bastel-Lösung kaufen, per PN? Was ist im Supportfall? Ich meine damit nicht nur, wenn die Bastellösung in der speziellen Umgebung nicht funzt, sondern auch wenn man einen Supportcase bei Microsoft aufmacht, und die entdecken dann dieses Gefuddel. Kein Support.

Besser mal z.B. SpecOps Password Solution ansehen, das checkt auch gleich noch z.B. ob Passwörter mehrfach verwendet werden, gleicht mit HaveBeenPawned und eigenen Blacklists ab, führt ein Belohnungssystem ein, je komplexer das Passwort, um so länger darf man es behalten, usw. und natürlich auch ein Web-Portal wo man sein PW wechseln kann. Ist garnicht mal so teuer.

Finde ich prinzipiell gut. Und ja, bei uns vergessen ständig User die Passwörter. Das passiert vor allem den Leuten, die nur selten am Rechner sind oder wenn, dann mit einem Gruppenaccount dort arbeiten (da wird es nun Leute geben, die sagen das soll nicht sein, sehen wir prinzipiell auch so, aber hat seine leider sehr guten Gründe, die sogar dem sonst sehr strengen DS-Beauftragten genügen). Wir haben dafür ein Tool von Ivanti lizenziert, was ähnliches macht, aber ist noch nicht richtig produktiv. Man kann andere Email Adressen angeben, muss aber nicht die private sein – könnte auch die vom Kollegen sein, dem man diesbezüglich sehr vertraut. Dann gibt es 10 Sicherheitsfragen und davon müssen mehrere beantwortet werden. Das ist auch schon das Hauptproblem an der Sache: Man muss erst mal tausende User dazu bewegen VORHER die Sicherheitsfragen auszufüllen und die sollen dann auch nicht unbedingt trivial sein und dennoch nicht vergessen werden können.

Es gib im Jahr 2023 absolut keinen guten Grund, warum man ein Gruppenkonto benutzten sollte.

Hallo miteinander!

Ich bin der Autor des verlinkten Artikels.

Wenn Fragen dazu bestehen, stellt sie bitte – es scheint ja nicht alles sonnenklar zu sein.

Ich hoffe, es gibt Leute, die sich beteiligen, da sie einen Sinn darin sehen und nicht eher kund tun wollen, warum es Ihrer Meinung nach nichts taugt.

Was es von anderen Methoden unterscheidet, wurde ja herausgestellt, aber bislang ging noch kein Kommentator darauf ein, dass es hier keinen separaten Kontrollserver gibt – das ist hauptsächlich der Mehrwert, neben der Eigenschaft, dass nur Bordmittel benutzt werden.

Zu einigen Anmerkungen kommentiere ich kurz:

-es gibt keinen Impact auf die Performance

-es werden keine Sicherheitsfragen benutzt

-es werden keine Kennwörter per Mail/SMS übermittelt (bitte genauer lesen)

-auch bei dem Szenario "mehrere Nutzer auf dem selben PC" ist durchaus eine Gerätebindung (wenn erwünscht) möglich

-der Nutzer muss den Rechnernamen nicht kennen

-Das System ist flexibel erweiterbar/abrüstbar

-beim Netlogon werden keine "Lücken aufgerissen", da ja den Systemen nichts hinzugefügt wird, keine .dll, nada. Deshalb kann es auch keinen Fall "Microsoft gibt keinen Support mehr" geben.

-die Überlegung, es als Shareware anzubieten, ist noch nicht vom Tisch

"Besser mal z.B. SpecOps Password Solution ansehen" – um dann festzustellen, dass diese viele der genannten Schwierigkeiten besitzt und nebenbei gar keine SmartCard-PIN-Rücksetzung anbietet. Aber gut, ich möchte sicherlich nicht behaupten, dass diese Lösung keine Schwächen hat. Nur bietet sie gerade in punkto Sicherheit durch das verwendete Prinzip "der DC selbst ist der Kontrollserver" einen neuen Ansatz. Allein dessen Vorstellung sollte hier Thema sein. Ich verkaufe das auch nicht über PN, nein, ich schaue zunächst nur, ob es Interesse gibt.

Man kann heute als "Kleiner" einfach keine Software/Methode mehr anbieten, die nicht einem Audit eines Security Experten unterzogen wurde. Wenn das erfolgt ist, kann man damit werben. Mit einer Erklärung per PN fördert man nur Mißtrauen.

Trotzdem viel Erfolg damit, das hätte schon Potential, nur stimmt die (Be)werbung einfach nicht.

Moin T Sommer.

"so einen Ablauf -undokumentiert- merkt sich keiner!" – der Ablauf wird als Anleitung an die teilnehmenden Nutzer ausgegeben, keine Sorge. Wer ihn sich nicht merken kann (ich teile die Meinung, dass das eine Hürde ist), der wird die Anleitung nutzen können, falls er sie aufgehoben hat – wem das wichtig ist, der wird sie aufheben. Auch kann die Mail, die nach Eingabe des Codewortes generiert wird, natürlich auch sämtliche Screenshots des weiteren Vorgehens enthalten – das ist nicht das Problem.

Dass aber schon an der Anmeldemaske steht, wie es geht, ist nun einmal ohne Veränderung des Systems nicht möglich. Was sich jedoch mit Bordmitteln erreichen lässt, wäre so realisierbar: https://learn.microsoft.com/en-us/windows/security/threat-protection/security-policy-settings/interactive-logon-message-text-for-users-attempting-to-log-on was dann so aussieht: https://administrator.de/images/c/2023/05/22/78f64d1ec3ba6d1449f3eec70c30d11a.jpg

Nur käme das eben bei jeder Anmeldung, ob man will, oder nicht.

"Was mich jetzt noch umtreibt, ist das die Skripte doch auf dem DC eingebunden werden müssen um mit der Interaktion so zu laufen? Und wenn es mehrere DCs gibt müssen die Skripte repliziert werden. Oder irre ich mich jetzt?" – ja, die laufen auf dem DC/den DCs und werden dort bei Bedarf in einen Ordner gelegt, der repliziert wird.

"Was passiert, wenn das Codewort mal von einem anderen versehentlich als Benutzer eingeben wird?" – angenommen dein Codewort ist "Glocke" und du bist verunsichert und nutzt "Klingel", weil du es nicht mehr besser weißt, und "Klingel" ist zufällig auch ein Codewort, dann passiert nichts, aber der Admin bekommt eine Nachricht. Bei Bedarf hält das ganze System sofort an, bis der Admin es wieder anwirft. Auch sind den Nutzernamen ähnliche Codewörter ausgeschlossen, damit Vertipper nichts triggern.

"Ein Anruf an der Hotline ist m.E. immer noch die eleganteste Lösung" – sag das bitte dem Außendienstmitarbeiter, der in Südamerika seine PIN zurücksetzen will, aber keine Hotline hat, da die in einer anderen Zeitzone sitzt und die nächsten 6 Stunden noch pennt. Anwendungsfälle gibt es zuhauf, beispielsweise bei Verlust der SmartCard kann dieses System wieder auf andere Anmeldetypen zurückschalten.

Danke für das Feedback!

" ja, die laufen auf dem DC/den DCs und werden dort bei Bedarf in einen Ordner gelegt, der repliziert wird."

Im SYSVOL? Die Scripte liegen da, wo sie JEDER einsehen kann?

Das ist mutig.

Hallo 1ST1.

"Im SYSVOL? Die Scripte liegen da, wo sie JEDER einsehen kann?" – durch Einsichtnahme in die Skripte litte das Konzept nicht, das versichere ich dir. Aber nein, die am DC vorhandenen Skripte führt nur der DC aus und die Rechte sind auch dementsprechend restriktiv.

Wenn die Domäne mit AzureAD verknüpft ist, dann gibt es eine entsprechende Funktion out-of-the-Box. P1 Lizenz und korrekte Konfigurationen des DC vorausgesetzt.

Was Azure-AD kann, ist bekannt. Diese Lösung bietet sich jedoch für reine on-premises Domains an; da bietet Microsoft nichts dergleichen.

Microsoft bietet Identity Manager 2016 an: https://learn.microsoft.com/de-de/microsoft-identity-manager/working-with-self-service-password-reset

Buster, da hast Du zwar Recht, aber ich meinte auch eher: es gibt für on-premises nichts von MS Vorgesehenes/schon Eingebautes, was man ohne Weiteres (und ohne weitere Kosten und weitere Server) nutzen könnte.

Relativ einfache Sache, lokal darf er(User:männliches generalimperativ) das Pwd zurücksetzen, für das AD gilt das natürlich nicht. User dürfte das in Folge für alle Accounts auf die er Zugriff hat, Datenbanken, Quellcodeverwaltungen und alles mehr was vom AD authentifiziert wird.