[English]Microsoft kämpft seit Tagen mit Ausfällen im Bereich seiner Cloud-Dienste (Exchange Online, Outlook.com). Zum 9. Juni 2023 waren die Dienste von Microsoft Azure (wohl weltweit) gestört. Ergänzung: Die Störung bezog sich wohl auf das Azure Portal. Kann technischer Natur sein – es hält sich aber hartnäckig das Gerücht, dass Angreifer mit verantwortlich sein könnten. Eine Cybergruppe Anonymous Sudan behauptet, Microsoft anzugreifen und für die Störungen verantwortlich zu sein.

[English]Microsoft kämpft seit Tagen mit Ausfällen im Bereich seiner Cloud-Dienste (Exchange Online, Outlook.com). Zum 9. Juni 2023 waren die Dienste von Microsoft Azure (wohl weltweit) gestört. Ergänzung: Die Störung bezog sich wohl auf das Azure Portal. Kann technischer Natur sein – es hält sich aber hartnäckig das Gerücht, dass Angreifer mit verantwortlich sein könnten. Eine Cybergruppe Anonymous Sudan behauptet, Microsoft anzugreifen und für die Störungen verantwortlich zu sein.

Die Probleme bestehen schon die ganze Woche. Am 5. Juni 2023 hatte ich im Blog-Beitrag Exchange Online-Störung (5. Juni 2023) – Werk russischer Hacker? über eine Störung von Exchange Online, die sich auch auf Outlook auswirkte, berichtet. Dort wurde auch erwähnt, dass die Hacktivisten-Gruppe Anonymous Sudan einen Angriff auf Microsofts Cloud-Infrastruktur (per DDoS) für sich reklamierte. Am 8. Juni 2023 hatte ich im Blog-Beitrag Outlook.com und OneDrive down – Folge von Cyberangriffen? (8. Juni 2023) über die nächste Störung berichtet.

Am gestrigen 9. Juni 2023 hatte ich mein Büro zu; Familienausflug in den Odenwald war angesagt. Dort gab es zwar einen azur-blauen Himmel und kleine Wolken am Himmel – aber keine Cloud hat mich davon abgehalten in Erbach am Schloss unter Platanen zu relaxen und dem Rauschen der Mümling zu lauschen.

Tero Alhonen hat aber am Freitag in nachfolgendem Tweet auf eine Störung des Azure-Portals hingewiesen, schreibt aber, dass die Statusseite nichts von einer Störung anzeige. Dem Tweet ist aber eine Meldung Microsoft angehängt, dass man dort ein Problem beim Azure Portal untersuche.

Die Nacht habe ich dann bei den Kollegen mitbekommen, dass das Microsoft Azure Portal am 9. Juni 2023 zeitweise gestreikt hat. Nachfolgender Tweet weit auf diesen Artikel hin. Dort ist ein Screenshot des Azure-Portals zu sehen, wo eine entsprechende Störungsmeldung angezeigt wurde – nachfolgend der betreffende Text:

"Azure Portal – Errors accessing the Azure Portal – Applying Mitigation

Impact Statement: Starting at approximately 15:00 UTC on 9 Jun 2023, Azure customers may experience error notifications when trying to access the Azure Portal (portal.azure.com).

Current Status: We have determined a potential root cause and are actively engaged in different workstreams applying load balancing processes in order to mitigate the issue. The next update will be provided within 60 minutes or as events warrant.

This message was last updated at 16:35 UTC on 09 June 2023"

Blog-Leser Sascha hat sich heute in diesem Kommentar gemeldet und schrieb ebenfalls von Problemen:

Wir hatten gestern eine Office 365 Umstellung beim Kunden und hatten Probleme mit dem Exchange. Es wurden bei ein paar Nutzer keine Postfächer angelegt. Erst nach ein paar Neusynchronisation der Benutzerkonten hat es dann geklappt. Outlook.com war auch schwer zu erreichen. Ist mir aber eher nach DNS Problemen vorgekommen.

Blog-Leser Andreas P. hat mir dann am Freitag-Abend noch einen Auszug aus der betreffenden Meldung aus dem Administrator-Portal per Mail zukommen lassen.

Share: Incident: MO579186, impacted service: Microsoft 365 suite, impacted feature: Portal, current status is: Service degradation

Published Time: 09.06.2023 18:55:11

Title: Users may be unable to access Windows 365, Windows Autopatch, or Microsoft IntuneUser impact: Users may be unable to access Windows 365, Windows Autopatch, or Microsoft Intune.

Current status: We're reviewing service telemetry to determine the source of impact.

Scope of impact: This issue may potentially impact any user attempting to access the Microsoft Intune, Windows 365, or Windows Autopatch services.

Next update by: Friday, June 9, 2023, at 6:30 PM UTC

Es war also definitiv was los bei Microsofts Cloud-Diensten. Was mir sofort auffällt: Betroffen waren die Verwaltungslösung Microsoft Intune, das Cloud-Betriebssystem Windows 365 und auch der von Microsoft erst kürzlich freigegebene Windows Autopatch-Dienst. Schöne neue Welt, wenn die Cloud hustet, schauen die Nutzer dieser Dienste in die Röhre.

Was ist da los?

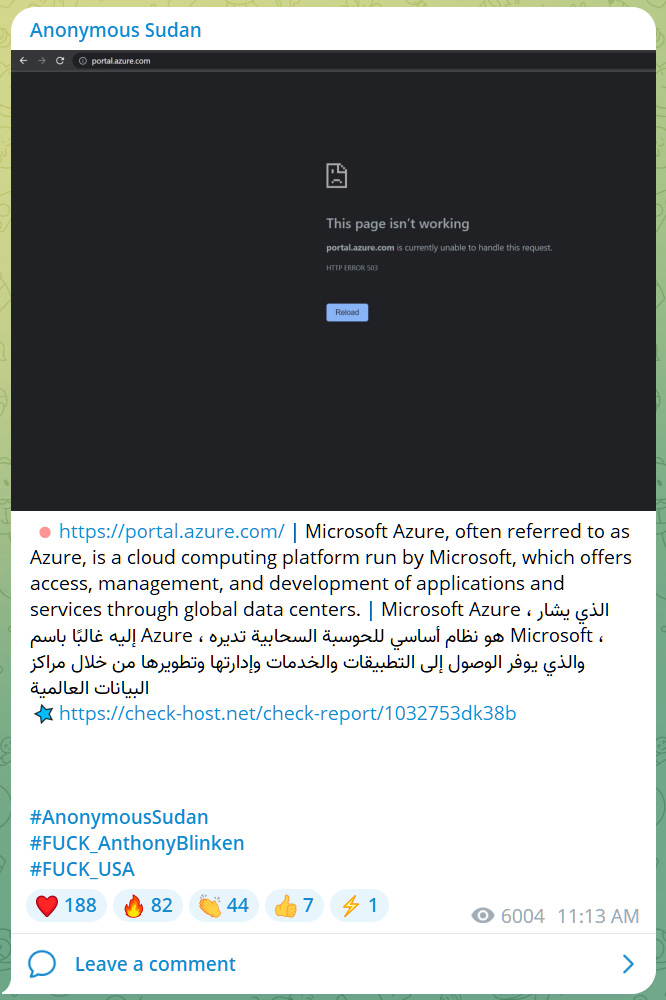

Was ich merkwürdig finde: Microsoft schreibt, dass man die Telemetrie auswerte, um den Grund für die Probleme zu finden. Was auch merkwürdig ist: Die Störungen fanden ja bereits die gesamte Woche statt – und ich hatte in meinen früheren Beiträgen die Hacktivisten von Anonymous Sudan erwähnt, die behaupten, Microsoft anzugreifen und für die Störungen verantwortlich zu sein. Zeitgleich mit dem Ausfall des Azure-Portals hat die Gruppe folgendes gepostet.

Anonymus Sudan Hinweis, Quelle: Bleeping Computer

Auf der in obigem Screenshot angegebenen Webseite werden für viele Länder Timeouts oder Fehler 503 beim Versuch, die Microsoft Azure-Cloud zu erreichen, gemeldet.

In meinen früheren Beiträgen hatte ich geschrieben, dass ich über meine Kanäle bisher nichts gehört habe, was in Richtung Hackerangriff auf Microsoft Azure hindeutet. Aber Microsoft hat gegenüber Bleeping Computer verlauten lassen, dass man die Berichte kenne und auch dieses Szenario untersuche. Aktuell lässt sich aus meiner Sicht nicht sagen, ob Anonymous Sudan nur Trittbrettfahrer oder Akteur ist. Allerdings werfen die Vorfälle die Frage auf, ob die Cloud und die damit einhergehenden Abhängigkeiten für Firmen wirklich eine so kluge Wahl sind. War von euch jemand betroffen? Wie gravierend waren die Beeinträchtigungen?

Ergänzung: Blog-Leser Andreas P. hat mir einen weiteren Auszug aus den Statusmeldungen Microsofts zukommen lassen. Aus dem Text entnehme ich, dass ein "Dritter" plötzlich für erhöhten Traffic verantwortlich war, so dass Nutzer keinen Zugriff auf ihre Dienste hatten.

Published Time: 09.06.2023 21:44:49

Title: Users may be unable to access some Microsoft 365 services

User impact: Users may have been unable to access Windows 365 and Microsoft Intune.

More info: Users could also have reviewed https://azure.status.microsoft/en-us/status for updates on this investigation.

Final status: After a period of monitoring service telemetry, we've confirmed that the services are operating in a stabilized state following our load-balancing procedures, and users are no longer experiencing impact.

Scope of impact: This issue could have affected any user attempting to access the Microsoft Intune and Windows 365 services.

Start time: Friday, June 9, 2023, at 3:10 PM UTC

End time: Friday, June 9, 2023, at 5:30 PM UTC

Root cause: A sudden influx in network traffic reduced the effective capabilities of our request management systems, temporarily resulting in access issues for users attempting to access Microsoft Intune and Windows 365 services and functions.

Next steps:

– We're continuing our active monitoring for evidence of additional impact from this event to ensure swift response and mitigation.– We're working to further refine our traffic balancing systems to more effectively recover from events of this nature.

This is the final update for the event.

Published Time: 09.06.2023 19:55:27

Title: Users may be unable to access some Microsoft 365 services

User impact: Users may be unable to access some Microsoft 365 services.

More info: Users can also review https://azure.status.microsoft/en-us/status for updates on this investigation.

Current status: We've applied load-balancing remediations and our service telemetry indicates that the service is returning to a healthy state. We'll continue to monitor service telemetry relating to this impact and apply further mitigations as necessary to fully resolve this issue.

Scope of impact: This issue may potentially impact any user attempting to access the Microsoft Intune and Windows 365 services.

Start time: Friday, June 9, 2023, at 3:05 PM UTC

Next update by: Friday, June 9, 2023, at 8:30 PM UTC

Published Time: 09.06.2023 18:55:11

Title: Users may be unable to access Windows 365, Windows Autopatch, or Microsoft Intune

User impact: Users may be unable to access Windows 365, Windows Autopatch, or Microsoft Intune.

Current status: We're reviewing service telemetry to determine the source of impact.

Scope of impact: This issue may potentially impact any user attempting to access the Microsoft Intune, Windows 365, or Windows Autopatch services.

Next update by: Friday, June 9, 2023, at 6:30 PM UTC

Ergänzung: Die Kollegen von Bleeping Computer haben im Nachgang in diesem Artikel den Sachverhalt nochmals aufgegriffen. Zitat aus den aktualisierten Statusmeldungen im Azure Portal:

What went wrong and why?

Our internal telemetry reported an anomaly with increased request rates, and the Azure portal displaying a "service unavailable" message in multiple geographies. Traffic analysis showed an anomalous spike in HTTP requests being issued against Azure portal origins, bypassing existing automatic preventive recovery measures and triggering the service unavailable response. We will share more details when our investigation is complete.

Bisher gibt es aber keine Aussage Microsofts, ob dies mit den behaupteten Aktivitäten von Anonymous Sudan zusammen hängt.

MVP: 2013 – 2016

MVP: 2013 – 2016

Microsoft braucht doch keinen Hackerangriff für Störungen. Das schaffen die doch auch ganz allein mit ihrer immer komplizierter werdenden Struktur. Langsam rächt es sich eben immer nur mehr Funktionen und Dienste haben zu wollen aber es im Unterbau nicht funktioniert und keiner mehr durchblickt.

Zum Glück gibt es immer mehr Ausfälle in der besch***** Cloud von Microsoft. Ich warne jeden davor und wenn es doch jemand will, kostet das ganze bei mir 3-4 Mal so viel für den Management Aufwand der einfach um den selben Faktor höher ist. Gratuliere zur Geldverbrennung mit weniger Kontrolle als Resultat. Langfristig werde ich wohl mit Aufträgen zur Migrierung auf lokale Umgebungen überhäuft werden…

Hier gibt es eine Microsoft Stellenanzeige für:

Hallo, betreuen ca. 220 Kunden-Tenant, mit knapp 6000 Anwendern und kein einziger hatte ein Problem gemeldet.

Auch waren durchgehend sämtliche Admin-Portale und entsprechende Tools erreichbar.

Allestörungen.de zeigt immer wieder Störungsmeldungen für Microsoft365 an. Leider unspezifisch, aber offenbar gibt es ja Probleme vom Login, Azure, Exchange usw. die genau so unspezifisch sind

Gibt es immer noch Leute, die den MS Ranz und dann auch noch cloudbasiert einsetzen? Kein Mitleid, Ihr solltet dafür haftbar gemacht werden….

Auch ohne Portalseite können die Anwender arbeiten und darum geht es doch. Wenn einer wieder mal zu dusselig für die Anmeldung ist, kann MS ja nichts dafür.

M365 ist eine super Sache, Millionen Fliegen können auch nicht irren!

Da ist wieder einer der Fanboys. Und die Anwender als zu dusselig hinzustellen ist auch eine Frechheit. Übrigens ging der Spruch von Dieter Hildebrandt: "Leute fresst Scheiße – eine Million Fliegen kann nicht irren.". Wobei wenn man ihn im Zusammenhang mit M365 stellt stimmt es ja wieder.

Azure Ad Connect hat immer wieder Verbindungsprobleme, aber so schlimm wie am 09.06. ist es nicht.

Hatte grad einen Gespräch mit unserem MS-Key Account Manager.

Der ist ziemlich "heiß" auf Meldungen zu Hackerangriffen und hat gemeint, es soll ihm doch jemand Zahlen aus Österreich zu Ausfällen vorlegen. Er betreut 160 Tenants und nicht einer hatte einen Ausfall. Auch seine Kollegen rotieren über die Meldungen, die laut ihm völlig an den Haaren herbei gezogen wären.

Dass es laufend DDoS Attacken auf MS, AWS usw. gibt ist für ihn völlig normal, aber diese hätten zumindest in Österreich zu keinen Ausfällen geführt.

Da wir nur rudimentäre Services in der Cloud haben, kann ich dazu nichts sagen. Wir konnten auf jeden Fall zu jeder Zeit auf alles zugreifen und Azure AD Connect hat laut Log 100% gearbeitet.

Für uns ist die Situation also sehr interessant, da diverse IT-Portale und MS völlig unterschiedliche Versionen präsentieren.

Ich verstehe auch nicht, warum Herr Born Kommentare wie "Gibt es immer noch Leute, die den MS Ranz und dann auch noch cloudbasiert einsetzen? Kein Mitleid, Ihr solltet dafür haftbar gemacht werden…." stehen lässt. Kommentare werden ja manuell freigegeben – was genau bringt so ein Kommentar?

Zum ersten Teil: Beachte meine Ergänzung, basierend auf dem "Preliminary Post Incident Review (PIR) – Azure Portal – Errors accessing the Azure portal" vom 9. Juni 2023 im Statusbereich des Azure-Portals. Microsoft gesteht dort Probleme mit dem Portal auf Grund hoher Anfragelast – ermittelt durch Telemetrie – ein. Also: Egal, was der Key-Account-Manager von Microsoft da erzählt – für mich ist erst einmal relevant, was der Statusbericht aus Redmond sagt.

Zum letzten Absatz: Ist eine persönliche Meinung des Kommentators – muss man nicht teilen, aber a) könnte man ggf. mal drüber nachdenken, ob was dran sein könnte, und b) ist kein reiner Troll-Kommentar. Daher sehe ich keine Veranlassung, den Kommentar (der imho nicht verunglimpft) zu löschen.

Und Hand auf's Herz: Wenn der erste große Daten-GAU bei einer der Firmen über die Cloud passiert – wird über die Haftungsfrage zu reden sein. Das Gleiche gilt für den Fall, dass die "Dienste plötzlich aus irgend einem Grund" für immer oder längere Zeit nicht mehr verfügbar sind. Da müsste schon hinterfragt werden, wer für diese Sachlage verantwortlich zeichnet und ob es einen Plan B gibt.

Zu "diverse Gründe" einfach mal die Fälle "Infrastruktur wegen Cyberangriff/Naturkatastrophe/Krieg ausgefallen", "Untersagung aus DSGVO-Gründen", "politische Einflussnahme" durchspielen. Wenn eine saubere Analyse vorliegt, die Risiken und Gegenstrategien benennt, ist alles paletti – aber ich werde das Gefühl nicht los, dass dies nicht immer so gehandhabt wird.

Die Kommentare werden übrigens nicht pauschal manuell freigegeben. Es gibt hier eine Reihe Filter, die SPAM – sowie Kommentare von bestimmten Pappenheimern, die immer wieder auffallen – und Erstkommentare sowie Kommentare mit Links in die Moderation einsortieren oder in den Papierkorb schieben. Und da nehme ich mir die Freiheit, durchaus mal (vorwiegend anonyme Troll-) Kommentare zu löschen.