[English]Für Nutzer der Managed File Transfer (MFT)-Lösung MOVEit von Progress, die Opfer der im Mai 2023 bekannt gewordenen Schwachstelle wurden, deutet sich Ärger an. Die Clop-Ransomware-Gruppe hat Daten von Opfern öffentlich gemacht. Zudem gibt es seit einigen Tagen ein Proof of Concept, um die Schwachstelle auszunutzen. In den USA wurden wohl zahlreiche Regierungsstellen über die Lücke angegriffen. Und es gibt eine neue Schwachstelle in der Software (seit 15. Juni bekannt). Es kann nur geraten werden, die Software zu deaktivieren.

[English]Für Nutzer der Managed File Transfer (MFT)-Lösung MOVEit von Progress, die Opfer der im Mai 2023 bekannt gewordenen Schwachstelle wurden, deutet sich Ärger an. Die Clop-Ransomware-Gruppe hat Daten von Opfern öffentlich gemacht. Zudem gibt es seit einigen Tagen ein Proof of Concept, um die Schwachstelle auszunutzen. In den USA wurden wohl zahlreiche Regierungsstellen über die Lücke angegriffen. Und es gibt eine neue Schwachstelle in der Software (seit 15. Juni bekannt). Es kann nur geraten werden, die Software zu deaktivieren.

Der MOVEit-Fall im Rückblick

MOVEit ist eine Managed File Transfer (MFT)-Software, die eine Übertragung von Dateien zwischen verschiedenen Rechnern ermöglicht. Entwickelt wird die Software von Ipswitch, einer Tochtergesellschaft des US-Unternehmens Progress Software Corporation. MOVEit ist häufig in Firmen im Einsatz, um Dateien zwischen Kunden oder Geschäftspartnern per Internet auszutauschen. Dabei werden Uploads über die Protokolle SFTP, SCP und HTTP unterstützt, um die Dateien sicher zu übertragen.

Die Software fällt seit Jahren durch (SQL-Injection) Schwachstellen auf – und Sicherheitsforscher halten den Einsatz dieser Lösung für "fahrlässig". Ende Mai 2023 wurde die MOVEit-Schwachstelle CVE-2023-34362 bekannt (siehe Bedrohungsstufe 4: BSI-Warnung vor ausgenutzter MOVEit-Schwachstelle), wobei sich herausstellte, dass diese Sicherheitslücke gezielt durch die Lace Tempest/Clop-Ransomware-Gang (mutmaßlich bereits seit 2021) ausgenutzt wurde (siehe Lace Tempest/Clop-Ransomware-Gang nutzt MOVEit Schwachstelle CVE-2023-34362).

Im Beitrag MOVEit-Schwachstelle tangiert 100 deutsche Firmen, AOKs von Datenabfluss betroffen? habe ich darauf hingewiesen, dass über hundert deutsche Unternehmen/Institutionen durch Datenabflüsse in der MOVEit-Umgebung betroffen sein dürften. Diverse AOKs und die Mainzer Verlagsgruppe VRM sind wohl betroffen. Die Tage habe ich aber bei heise gelesen, dass die AOK keine Hinweise auf einen Datenabfluss von Sozialdaten gefunden habe.

Wenige Tage nach bekanntwerden der SQL-Injection-Schwachstelle CVE-2023-34362 wurde die nächste Schwachstelle bekannt (siehe MOVEit Transfer: Neue Schwachstelle; dringend patchen!). Die Software scheint sicherheitstechnisch nicht beherrschbar und sollte schleunigst deaktiviert werden.

Proof of Concept verfügbar

Ich hatte die Tage bereits mitbekommen, dass Sicherheitsforscher ein Proof of Concept (POC) zum Ausnutzen der MOVEit-Schwachstelle publiziert haben. Die Nacht hat mich Stefan A. per Mail auf den Beitrag MOVEit Transfer customers warned of new flaw as PoC info surfaces hingewiesen. Der Hersteller warnt seine MOVEit Transfer-Kunden vor der neuen Schwachstelle, da PoC-Informationen auftauchen. Im Beitrag MOVEit Transfer Critical Vulnerability – CVE Pending (June 15, 2023) heißt es in der Programm-Community:

Progress has discovered a vulnerability in MOVEit Transfer that could lead to escalated privileges and potential unauthorized access to the environment. If you are a MOVEit Transfer customer, it is extremely important that you take immediate action as noted below in order to help protect your MOVEit Transfer environment.

Progress hat also eine Sicherheitslücke in MOVEit Transfer entdeckt, die zu erweiterten Berechtigungen und potenziell unberechtigtem Zugriff auf die Umgebung führen kann. Um welche Schwachstelle es sich genau handelt, bleibt in diesem Post unklar. Mehr erfährt man in diesem Progress Sicherheitshinweis, wo die bereits bekannten Schwachstellen:

- CVE-2023-35036 (June 9, 2023)

- CVE-2023-34362 (May 31, 2023)

genannt werden. Progress schreibt zwar, dass das Produkt inzwischen "voll gepatcht" sei, empfiehlt aber den gesamten HTTP- und HTTPs-Datenverkehr zur MOVEit Transfer-Umgebung des Kunden von den zuständigen Administratoren deaktivieren zu lassen. Details liefert der obige Sicherheitshinweis des Herstellers.

Ergänzung: Entweder habe ich es überlesen (mir sind nur zwei CVEs im Text erinnerlich) oder es ist erst später hinzugekommen. Im Progress Sicherheitshinweis wird mit Datum 16. Juni 2023 jetzt eine Schwachstelle CVE-2023-35708 (June 15, 2023) aufgelistet, die neu hinzu gekommen ist. Danke an den Leser für den Hinweis in den nachfolgenden Kommentaren.

US-Stellen über MOVEit angegriffen

CNN berichtet in diesem Artikel, dass mehrere US-Bundesbehörden von einem globalen Cyberangriff russischer Cyberkrimineller über die MOVEit-Schwachstelle betroffen seien. Jen Easterly, Direktorin der CISA (Cybersecurity and Infrastructure Security Agency) bestätigt Reportern, dass man mit dem FBI daran arbeite, Bundesbehörden zu unterstützen, die MOVEit verwenden. Die russische Clop-Ransomware-habe eine weit verbreitete Sicherheitslücke ausgenutzt, die anscheinend Dutzende von Einrichtungen gefährdet hat. Einen Überblick, welches US-Stellen konkret angegriffen wurden, hatte man zu diesem Zeitpunkt wohl noch nicht.

Clop-Bande macht Opferliste öffentlich

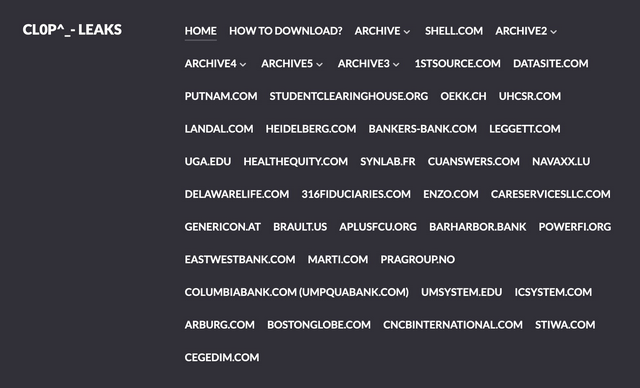

Die Clop-Ransomware-Gang hatte ja angekündigt, Opfer, die sich nicht melden (um über Lösegeld zu verhandeln) bald öffentlich bloßzustellen und erbeutete Daten zu veröffentlichen. Ich hatte Twitter bereits einen entsprechenden Hinweis vom 14. Juni 2023 gesehen, dass Clop nun die Opferliste öffentlich macht.

Das Unternehmen Shell ist ein prominentes Opfer, aber auch weitere Opfer sind bekannt (siehe diesen Artikel). Techcrunch und Bleeping Computer haben einzelne Opfer benannt. Laut Bleeping Computer ist die deutsche Firma "Heidelberger Druck" (gemeint ist wohl die Heidelberger Druckmaschinen AG) Opfer der MOVEit-Schwachstelle. Deren Sprecher Florian Pfitzinger gibt aber gegenüber Bleeping Computer an, dass eine Analyse keine Datenabflüsse ergeben habe. Laut watson.ch sind auch das Versicherungsunternehmen ÖKK (Schweizer Krankenkasse) und die auch in der Schweiz aktive Ferienpark-Betreiberin Landal unter den Opfern. Ergänzung: Inzwischen wurde nachfolgende Liste von Opfern von Clop veröffentlicht.

Weitere Informationen zu SWIFT etc. in diesen Artikel verschoben.

Ähnliche Artikel:

Bedrohungsstufe 4: BSI-Warnung vor ausgenutzter MOVEit-Schwachstelle

Lace Tempest/Clop-Ransomware-Gang nutzt MOVEit Schwachstelle CVE-2023-34362

MOVEit-Schwachstelle tangiert 100 deutsche Firmen, AOKs von Datenabfluss betroffen?

MOVEit Transfer: Neue Schwachstelle; dringend patchen!

MVP: 2013 – 2016

MVP: 2013 – 2016

"Deren Sprecher Florian Pfitzinger gibt aber gegenüber Bleeping Computer an, dass eine Analyse keine Datenabflüsse ergeben habe. " das wird man bald sehen wenn die Opferdaten veröffentlicht wurden.

" will das SWIFT-Netzwerk der europäischen Banken angreifen – soll wohl zum Wochenende passieren, " …

Dann bleibt nur zu hoffen, das die Verantwortlichen EDVer ihre Netze gut abgesichert haben und/oder ggf. Honeypots installiert haben … ?!?!?! 😜

Ach nee … Freitag halb Eins macht jeder seins … sind alle schon im Feierabend, Urlaub, krank …

Wenn da mal nicht ein Maulwurf bei Swift zuviel mit den falschen Leuten geredet hat … ?!?!??! 😒 Ein oder 2 Bier zuviel und die Zunge wird lockerer …

Oder der Maulwurf hat schon eine "Seitentür" von innen vorbereitet … scriptgesteuert natürlich …

Laut heise.de gibt es jetzt schon einen dritten Patch für eine dritte Sicherheitslücke:

Neue kritische MOVEit-Sicherheitslücke – Cybergang Cl0p veröffentlicht Namen

Langsam kommt man mit dem zählen nicht mehr nach.

Die Empfehlung war, das Zeugs abzuschalten und nie wieder anzufassen …

Kein Widerspruch. Ich verfolge das Ganze nur aus der Ferne, da wir die Software MOVEit zum Glück nie verwendet haben. Auch sagte mir der Name Ipswitch bisher nichts.

Interessant war für mich ehr, dass dahinter die Progress Software Corporation steht, welche mir mit OpenEdge schon unter die Augen gekommen sind. Da stellt man sich natürlich die Frage, ob bei Progress alles nach dem Stand der Technik läuft, wenn sich bei Ipswitch solche Abgründe auftun.

Ich kenne Ipswitch noch von der Software WS-FTP.

Habe ich früher für FTP verwendet.

"Deren Sprecher Florian Pfitzinger gibt aber gegenüber Bleeping Computer an, dass eine Analyse keine Datenabflüsse ergeben habe."

Die fachkundige Einschätzung eines Unternehmens, das augenscheinlich die MoveIT-Instanz unfachmännisch, weil direkt am Internet angebunden und ohne klassische bekannten Schutzmaßnahmen wie WAF, RP, MFA betrieben, hatte, und deswegen die die Ausnutzung der SQL-Schwachstelle überhaupt erst möglich gewesen war.

Dass niemand auf die Idee kommt und bei den Betroffenen nachfragt, was andere Nutzer der MoveIT, die nicht angreifbar waren, anders oder besser gemacht haben…