Nachdem ich eine Leseranfrage zur Sicherheit der vielfach in Unternehmen eingesetzten IP-Telefone des chinesischen Herstellers Yealink hier im Blog aufgegriffen habe, gab es ja zahlreiche Rückmeldungen aus der Leserschaft. Die Bandbreite der Rückmeldungen reichte von "nur Spekulation" bis "wir nutzen eigene Firmware" und/oder "wir riegeln die Geräte ab". Mir hatte gestern ein Leser ein Kommunikationslog eines Geräts mit Verbindungen zu diversen chinesischen Servern geschickt. Und ein weiterer Leser, der um die 1.700 Geräte administriert, hat mir einige Informationen zukommen lassen. Nachfolgend bereite ich die neuen Informationen auf.

Nachdem ich eine Leseranfrage zur Sicherheit der vielfach in Unternehmen eingesetzten IP-Telefone des chinesischen Herstellers Yealink hier im Blog aufgegriffen habe, gab es ja zahlreiche Rückmeldungen aus der Leserschaft. Die Bandbreite der Rückmeldungen reichte von "nur Spekulation" bis "wir nutzen eigene Firmware" und/oder "wir riegeln die Geräte ab". Mir hatte gestern ein Leser ein Kommunikationslog eines Geräts mit Verbindungen zu diversen chinesischen Servern geschickt. Und ein weiterer Leser, der um die 1.700 Geräte administriert, hat mir einige Informationen zukommen lassen. Nachfolgend bereite ich die neuen Informationen auf.

Worum geht es bei Yealink IP-Telefonen?

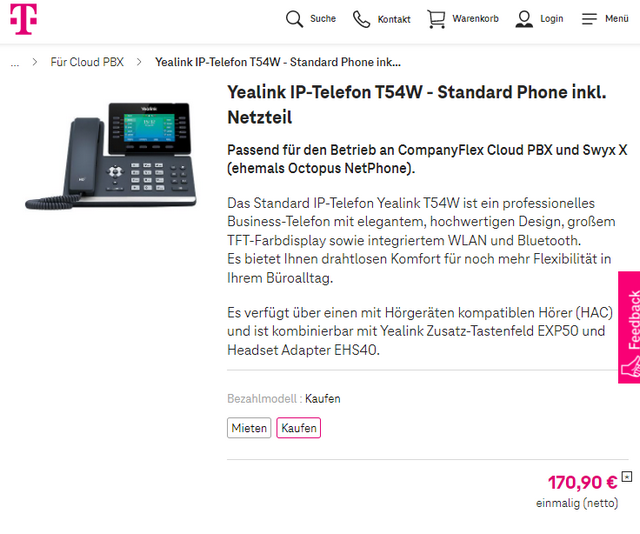

Zur Kommunikation mit Microsoft-Lösungen wie Skype, Teams etc. werden entsprechende Endgeräte benötigt. Gleiches gilt für Telefone in Firmen, die oft an Telefonanlagen hängen. Von Microsoft werden auch Yealink IP-Telefone als "kompatibel" aufgelistet. Und die deutsche Telekom bietet Geräte dieses Herstellers, aber wohl mit eigener Firmware, an.

Ein Blog-Leser hatte sich dann gemeldet und die Sicherheitsfrage gestellt. Denn es gibt einen Bericht einer US-Firma, die ein Yelink-Gerät im Jahr 2022 überprüft hatte und dabei auf eine Reihe Ungereimtheiten stieß. Das reichte von fehlender Zertifikatsabsicherung in der Firmware bis hin zur Entdeckung potentieller Spionagefunktionen und Kommunikationsverbindungen nach China. Ich hatte das Ganze dann im Blog-Beitrag Können IP-Telefone des chinesischen Herstellers Yealink spionieren? aufgegriffen. Das Thema stieß auf reges Interesse und hat viele Kommentare hier im Blog provoziert.

Gibt es "Datenverbindungen" nach China?

In obigem Blog-Beitrag lautete ja eine der Vermutungen, dass die Geräte samt der verwendeten Firmware und der Yealink-Software Device Management Platform (DMP) zur Spionage eingesetzt wurden. Die US-Firma, die das Gerät überprüft hat, konnte entsprechende Anzeichen und Datenverbindungen nach China feststellen. Es gab aber auch die Information, dass die US-Firma Verizon eine modifizierte Firmware für die Geräte verwendet, wo die im Prüfbericht erhobenen Kritikpunkte nicht zutreffen.

Da Yealink IP-Telefone und Geräte aber auch in Deutschland breit über Dienstleister, diverse Anbieter und Telekommunikationsunternehmen (Telekom), aber auch Amazon und eBay vertrieben werden, stellt sich die Frage "wie ist da der aktuelle Zustand in Punkto Sicherheit".

- Mehrere Leser haben sich (u.a. über Facebook) gemeldet und schrieben uniso, dass keine Verbindungen zu fremden Servern bemerkt werden konnten.

- Mich erreichte gestern aber auch eine Information von Fabio, der auf Grund des Artikels die Kommunikation mal mitgeschnitten hat. War ganz erhellend.

O-Ton: Dein Artikel soeben gelesen und mir mal von den letzten 5 Tagen die Logs geholt wohin mein W60B verbunden hat. Beim Yealink W60B handelt es sich um eine DECT IP-Basisstation, die von der Böttcher AG vertrieben wird.

Yealink DECT-Basisstation W60B VoIP von Böttcher AG

Obiger Screenshot zeigt die betreffende Webseite der Yealink DECT-Basisstation W60B VoIP der Böttcher AG Büromarkt AG. Könnte in einigen Firmenumgebungen im Einsatz sein und ermöglicht DECT-Telefone anzubinden. Hier ist der Auszug der Logs:

162.159.200.1 AS13335 CLOUDFLARENET, US (registered Jul 14, 2010) PTR: time.cloudflare.com 162.158.0.0/15

162.159.200.123 AS13335 CLOUDFLARENET, US (registered Jul 14, 2010) PTR: time.cloudflare.com 162.158.0.0/15

84.16.73.33 AS29222 Infomaniak-AS Infomaniak Network SA, CH (registered Jul 02, 2003) PTR: tick.ntp.infomaniak.ch 84.16.73.0 - 84.16.73.63

116.203.151.74 AS24940 HETZNER-AS Hetzner Online GmbH, DE (registered Jun 03, 2002) PTR: a.chl.la 116.202.0.0-116.203.255.255

193.182.111.143 Shenzhen Tencent Computer Systems Company Limited China 119.28.206.0/23

202.118.1.130 China Education and Research Network Center 202.118.0.0/19

185.209.85.222 AS57578 MISAKA-CIS-AS Misaka Network, Inc., US (registered Nov 06, 2017) 185.209.85.0-185.209.85.255 PTR: stratum2-1.ntp.mow01.ru.misaka.io

84.16.67.12 Infomaniak Network SA PTR: tock.ntp.infomaniak.ch 84.16.64.0/19

193.182.111.141 Obehosting AB PTR: ntp1.flashdance.cx 193.182.111.0/24

193.182.111.142 Obehosting AB PTR: ntp1.flashdance.cx 193.182.111.0/24

202.118.1.81 China Education and Research Network Center 202.118.0.0/19

119.28.183.184 Shenzhen Tencent Computer Systems Company Limited China 119.28.206.0/23

119.28.206.193 Shenzhen Tencent Computer Systems Company Limited China 119.28.206.0/23

193.182.111.12 Obehosting AB PTR: ntp1.flashdance.cx 193.182.111.0/24

193.182.111.14 Obehosting AB PTR: ntp5.flashdance.cx 193.182.111.0/24

108.59.2.24 Leaseweb USA, Inc. PRT: ntp.wdc2.us.leaseweb.net 108.59.0.0/20

5.79.108.34 LeaseWeb Netherlands B.V. PTR: ntp.ams1.nl.leaseweb.net 5.79.64.0/18

78.46.102.180 Hetzner Online GmbH PTR: electrode.felixc.at 78.46.0.0/15

111.230.189.174 Shenzhen Tencent Computer Systems Company Limited 111.230.188.0/23

139.199.215.251 Shenzhen Tencent Computer Systems Company Limited 139.199.214.0/23

139.199.214.202 Shenzhen Tencent Computer Systems Company Limited 139.199.214.0/23

39.106.54.244 Hangzhou Alibaba Advertising Co.,Ltd. 39.106.0.0/15

202.112.31.197 CERNET2 IX at Northeast University 202.112.31.0/24

36.110.233.85 IDC, China Telecommunications Corporation 36.110.224.0/19

36.110.235.196 IDC, China Telecommunications Corporation 36.110.224.0/19

Wie schrieb der Leser:

Da läuft einiges mit China. Gut zu Wissen. Sperre jetzt alle diese IP Subnets. Mal sehen wie kreativ mein VOIP Phone ist.. Melde mich mit weiteren Informationen. Sollte noch was erscheinen.

Klasse Dein Artikel.. Krass wie viele Verbindungen gemacht werden, nicht wahr?

Es scheint also von Gerät zu Gerät verschieden zu sein, was dort kommunikativ abläuft. Wer die Möglichkeit hat, kann das Thema ja mal aufgreifen und selbst nachschauen, was die Firmware so macht.

Ergänzende Anmerkung: Einige IP-Adressen, die in obigem Log nach China verweisen, adressieren wohl NTP-Server, die in pool.ntp.org zu finden sind. Ist jetzt kein wirkliches Drama aber auch nicht schön, wenn ntp-Zeitserver aus China kontaktiert werden. Siehe auch meinen Beitrag AVMs Fritz!Boxen und die Zeit-Server Pool-Einstellungen.

Wie schaut es bei der Telekom aus?

Das die deutsche Telekom die Yealink IP-Telefone anbietet (siehe oben), war meine Frage an die Leserschaft, ob dort etwas eigenes an Firmware zum Einsatz kommt. Ein Leser schrieb auf Facebook:

Die Telekom setzt eine eigene Firmware ein und verbindet diese dann mit ihrer CloudPBX-Telefonanlage. Allerdings kann man diese Telefone auch mit der "normalen" Firmware ausstatten und nutzen. Eine Verbindung ins Ausland ist mir bei der Nutzung noch nicht protokolliert worden.

Also auch dort Entwarnung, was Verbindungen ins Ausland angeht. Ein zweiter Blog-Leser hat auf Facebook dann noch einige konkrete Angaben gemacht:

Die Telekom setzt die Telefone [von Yealink] in Verbindung mit der Netphone (Enreach Swyx) ein. Die Telefone holen sich die FW [Firmware] am Swyx Server. DMP [Device Management Platform] von Yealink wird zumindest mal nicht angesprochen. Als Autoprovisioning-Server agiert die Swyx/Netphone.

Man könnte DMP von Yealink vermutlich umgehen, über DHCP Option 66 und 43 eine URL von einem nicht existenten Server vorgeben.

Die obigen Textschnipsel in […] wurden von mir eingefügt. Botschaft ist aber, dass da zumindest eine modifizierte Firmware zum Einsatz kommt – wie weit die von der Yealink-Firmware abweicht, kann ich nicht beurteilen. Die obigen Aussagen fallen aber ins Bild, dass da wohl eine zusätzliche Absicherung (im Vergleich mit den Aussagen des im ersten Blog-Beitrag erwähnten Prüfbericht des US-Unternehmens) besteht.

Wie schaut es bei Microsoft aus?

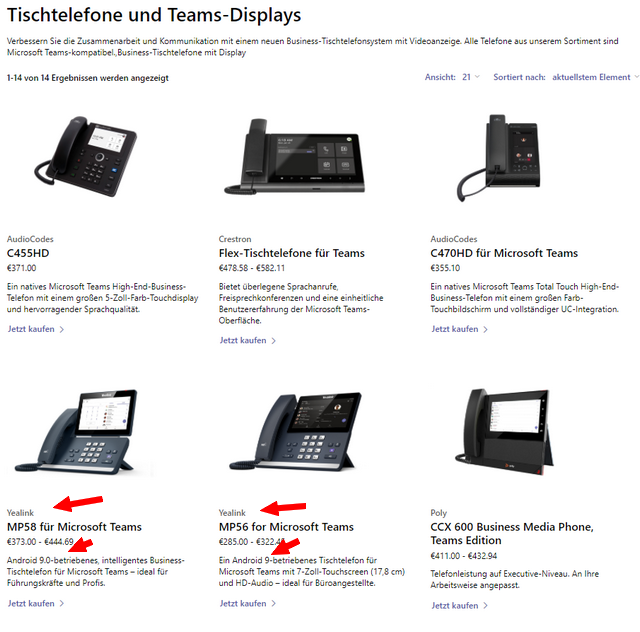

Ein Blog-Leser wies mich darauf hin, dass Microsoft auf dieser Seite eine Reihe Geräte für die Kommunikation mit Teams aufgelistet hat. Da gehören auch Yealink-Geräte dazu (siehe folgender Screenshot).

Auffällig ist, dass die auf obiger Seite angebotenen Modelle inzwischen auf Android 9 als Betriebssystem basieren. Der Leser, der mir den obigen Link schickte, hatte dann noch darauf hingewiesen, dass Geräte von Yealink & Co. seit Jahren von den PBX Telefonanlagen-Anbietern als Bundle angeboten werden und fragt "wer ist jetzt für die Firmware verantwortlich?". In einer Antwort auf Facebook hatte er mir noch folgendes in mehreren Kommentaren geschrieben:

Da kommt doch eh [eine] eigene Firmware drauf …. Entweder OEM oder selbst gebaute.

[…] wir haben ca. 1.700 Stück im Einsatz. Erst mit Skype 4 B. Später dann mit der Teams Firmware, die wird dann z.B. so angepasst das die Geräte ihre Zertifikat runterladen können.

Das Ganze wird mit 802.1X und ACL geregelt, [eine] BlackBox-Rockchip-Nutzung würde bei uns auffallen, weil wir Gen Firewalls und DNS-Security nutzen. Die lassen halt nur UDP / Teams-Komunikation über das SD WAN durch.

Zum Thema Yealink-Geräte in Verbindung mit Microsoft Teams hat er mir dann per Mail noch folgende Informationen zur Verfügung gestellt:

Thema Cloud PBX: Es gibt z. B. von Microsoft eine Liste mit unterstützen Geräten [siehe meine obigen Hinweise]

Dazu bietet halt auch Yealink entsprechendes Software-Tooling an; entweder [aus der] Cloud oder on Prem.

Dieses Tooling ist aber auch Geräte-Typen begrenzt.

Unser Fall: Yealink T42S/G und T48S/G [auf den Geräten] konnte z.B. noch nicht mal mehr die Teams Software installiert werden. Die mussten komplett ersetzt werden und waren auch nicht mehr mit der Device Management Software [von Yealink] kompatibel.

Wir nutzen jetzt z.B. T55a mit dieser Firmware die dann angepasst wird. [GB: An dieser Stelle die Anmerkung, dass diese Firmware von Yealink stammt und inzwischen End-of-Life ist.]

Der Blog-Leser (mir ist das Firmenumfeld, in dem er arbeitet, bekannt), schrieb mir zum Thema aus meiner letzten Anmerkung dann noch folgendes:

Wenn Du das Thema gerade Yealink anschaust, wird Du feststellen, dass neue Telefone auf Android 9-Basis sind… ich bin auf die Modelpflege gespannt.

Da befindet sich aktuell wohl einiges im Umbruch. Fasse ich das Thema zusammen, lässt sich folgendes Fazit ziehen: "Theoretisch könnte natürlich jeder Hersteller eines IP-Telefons 'spionieren', aber im aktuellen Fall scheint praktisch nichts dran zu sein. Die in Teil 1 erwähnte Konstellation eines Yealink IP-Telefons aus den USA scheint in dieser Hinsicht in Deutschland nicht im Einsatz zu sein."

Deutsche Firmen haben es verpennt

Ich bin im Thema PBX und IP-Telefone selbst nicht drin, da es mich praktisch in meiner Umgebung nicht tangiert. Der Leser, der die 1.700 Tischtelefone seines Arbeitgebers betreut, merkte aber in einer Mail noch folgendes zum Thema an:

Dabei spielt das Thema Cloud PBX eine große Rolle. Das eigentliche Thema ist aber die Ablösung von alten TK-Anlagen, die nicht mehr gewartet werden können, weil die Teile fehlen oder einfach nicht mehr im Support stehen.

Product-Lifecycle-Management ist in dem Umfeld ein echtes Problem, da die Telekom hier im Zuge der ALL IP-Umstellung ihren Kunden eben nicht eine native Komplettlösung an die Hand gegeben hat, sondern veraltete Anlangen einfach weiter betrieben hat – z.B. mit MSAN. [Das] ist für mich unverständlich.

So stehen viele alte Anlangen mit einem Media Gateway / SIP-Trunk defacto nackt im Internet.

Also Cloud PBX fähige Endgeräte "Made in Germany" die man im Zuge der all IP-Umstellung hätte verkaufen können, wie zur Einführung zu ISDN-Zeiten waren überhaupt nicht vorgesehen …

Aber das ist dann wohl wieder eine ganz andere Baustelle, es wird gestoppelt auf Teufel komm raus und es schaut so aus, dass deutsche Firmen das Thema komplett aus der Hand gegeben haben.

Absicherung der Geräte erforderlich

Im Rahmen der Kommentare zum ersten Artikel über das Thema haben sich ja einige Leser mit weiterführenden Kommentaren gemeldet. Blog-Leser bon-go hat in diesem Kommentar den Punkt hervorgehoben, der zählt:

Wir verwenden (neben einigen anderen) Geräte dieses Hersteller, speziell auch die T54W u.a. seit Jahren produktiv bei Kunden.

Es bewahrheitet sich wieder, was wir schon immer propagieren und tunlichst umsetzen: VOIP Telefonie gehört in ein eigenes Netzwerk, im ganzen Unternehmen. Wenn möglich auch im privaten Bereich. Das bedeutet auch: kein VLAN direkt im oder hinter dem VOIP Telefon per Software in diesem, sondern davor am Switch. Das bedingt hier und da mehr Kabel. Aber das ist halt so. Damit muss man kalkulieren. Das ist kein Hexenwerk.

Es ist egal wer die Telefone herstellt. Yealink wird hier gerade angeprangert, ist aber keine Ausnahme. Die gehören alle in einen Sack und wenn man drauf haut dann trifft es immer den Richtigen. Die Geräte müssen grundsätzlich nicht nach außen telefonieren. Dass muss nur die PBX und auch der muss man verschiedene Dinge abgewöhnen (prinzipiell fast egal von welchem Hersteller die kommt).

Ja, das fordert Überlegungen bei der Umsetzung und Durchführung der Netzwerke und der Wahl der Komponenten. Das muss nicht teuer sein. Es muss funktionieren, beherrschbar sein und das tun was man will. Das sind generell komplexe Szenarien. War es immer, wird es absehbar lange sein. Das ist eine Aufgabe für Netzwerker.

Auch wenn man den sog. Großen der Branche (Thema Systemtelefonie, oft nur mit eigenen umgelabelten VOIP Telefonen) Goldklumpen bezahlt: die kochen auch nur mit Wasser und wiederholen das Elend von ganz oben. Keiner von denen entwickelt die Firmware allein. Wird fast alles fremd produziert und eben auch entwickelt. Inklusive Software. Die wenigen noch vorhandenen Ausnahmen bestätigen die Regel, werden nicht mehr lange nutzbar sein.

Dem ist nicht mehr viel hinzuzufügen. Fazit: Für die private Umgebung oder Kleinstfirma wird eine FRITZ!Box reichen. Für den Rest muss man sich Gedanken machen, wie das Thema abgesichert wird. An dieser Stelle ein großes Dankeschön an alle Hinweisgeber.

Da fällt mir ein eine Episode aus den 80er Jahren ein, als ich in einem Standardisierungsausschuss für CIM saß und wir in einer Sitzung an einem Punkt angelangt waren, wo wir uns die Köpfe heiß diskutiert hatten. Ein Siemens-Mann tätigte dann den Ausspruch: "Auf der Herfahrt bin ich auf der Autobahn hinter einem Betonmisch-Laster hergefahren. Da war ein Spruch aufgepinselt: Beton, es kommt darauf an, was man damit macht". Passt wohl auch auf obiges Thema.

Rückmeldung aus dem Feld

Ergänzung: Der Beitrag hat ja einige Diskussionen ausgelöst und ich hatte ja explizit um Rückmeldungen der Leute gebeten, die sich mit den Geräten befassen. Ziel meinerseits war erstens, eine Diskussion anzustoßen und zweitens vielleicht Insides zu erhalten – denn bei meiner Websuche bin ich in Bezug auf die Frage "wie sicher sind die Geräte" nicht wirklich weiter gekommen (eigene Tests sind eine Nummer zu groß und mangels Erfahrung auch nicht wirklich sinnvoll). Alles, was ich so im Web gefunden habe, war Stand 2020 bis zum verlinkten US-Beitrag aus 2022. Eine Anfrage bei der Telekom hatte ich erst einmal zurückgestellt, da ich die Befürchtung hatte, dass diese entweder versandet oder von deren Presseabteilung weichgespült mit Standard-Floskeln beantwortet wird.

Als Reaktion auf den Beitrag rief mich nun Joern an, um einige Informationen zum Thema auszutauschen. Er befasst sich seit Jahren sehr intensiv mit Yealink, deren Firmware und dem Provisioning samt dem Einsatz der Geräte. Ich hatte ihn im Telefonat gebeten, bei entsprechenden Erkenntnissen ggf. ein Feedback zu geben – dann haben alle was davon.

Joern hat nun per Mail gemeldet und schreibt, dass er seine Erfahrungen in einem eigenen Blog-Beitrag Skandal: Yealink-Telefone könnten spionieren. Tuns aber nicht. zusammen gefasst habe – ein Feedback als Kommentar wäre zu aufwändig geworden. In seinem Blog-Beitrag befasst er sich mit zwei Themenkomplexen:

- Provisioning, d.h. Bereitstellung einer Konfigurierung der Geräte

- Firmware für die Geräte und deren Update-Absicherung mit Zertifikaten

Ich habe den Beitrag quer gelesen – was er aus seiner Sicht beschreibt, klingt logisch und ich kann nur die Lektüre empfehlen. Punkte, die ich im Telefonat angesprochen habe, wurden von ihm aufgegriffen. So kann sich jeder Leser informieren, was Sache ist und wie sich das Thema aus seiner Sicht darstellt. Auf dieser Basis lässt sich dann eine Abschätzung für oder gegen einen Einsatz treffen (ist ja etwas anderes als "ich habe es gekauft, weil es so schön billig war").

Was mich etwas geschockt hat, war sein Blick über den Tellerrand mit der Erkenntnis, dass es beim Mitbewerb in diesem Bereich nicht besser aussieht. An dieser Stelle mein Dank an Joern für die Rückmeldung mit dem Hinweis auf den obigen Artikel – unter dem Strich ist damit zum Thema Yealink mehr an Informationen zusammen gekommen, als ich gehofft habe bzw. erwartet hätte.

MVP: 2013 – 2016

MVP: 2013 – 2016

Deutschland hat nicht nur verpennt sondern kauft fleißig in China ein um dann die Geräte unter ihrem eigenen Label als vermeintlich Deutsche Geräte doppelt so teuer zu verkaufen. Dazu zählen u.a. Auerswald und Bintec/Elmeg/Funkwerk. Das sind dann SNOM oder Grandstream Geräte. Andere nutzen wie bereits im Artikel erwähnt Yealink.

Aktuelle Eigenentwicklungen aus Deutschland oder Europa sind mir nicht bekannt. Preislich können die dann wohl auch nicht konkurrieren und die Technik wird aktuellen Trends hinterher hinken so das solche Geräte nicht Marktfähig sind.

Etwas aus dem Blick verloren habe ich Alcatel (Frankreich). Da weis ich aktuell nicht was die treiben, da ich die Marke nicht mehr vertreibe. In wessen Händen Gigaset (ehemals Siemens) aktuell ist kann ich auch nicht mehr sagen. Das wäre die einzige Marke, die mir zu Europa noch einfällt.

Bei Alcatel ist es etwas speziell, je nachdem welchen Bereich man betrachtet. Gibt nämlich inzwischen mehrere Firmen mit dem Namen. Die Enterprise Sparte (also TK-Anlagen und Netzwerktechnik) wurde vor mehreren Jahren aus dem Konzern ausgegliedert und firmiert aktuell unter dem Namen "Alcatel-Lucent Enterprise" auch als ALE abgekürzt. Die gehören einem chinesischen Investor namens "Huaxing" (hab das mit Sicherheit falsch geschrieben). Die Entwicklung selbst sitzt aber für Telefonie teilweise in Frankreich und teilweise in Indien. Für Switche sitzt die Entwicklung in Calabasas, USA. Der Konzern Alcatel-Lucent AG hatte noch den ganzen Bereich Mobilfunkinfrastruktur und Richtfunk. Die wurden aber einige Zeit nach der Ausgliederung der Enterprisesparte von Nokia gekauft und sind in deren Namen aufgegangen. Und dann gibt es noch die "nur" Alcatel, die stellen z.Bsp. analoge Telefone, Konferenztelefone und zumindest in der Vergangenheit Handys her. Die wiederum gehören inzwischen auch der chinesischen TCL Technology, der nur die Namensrechte bei Nokia eingekauft hat.

Die Gigaset firmiert nach der Ausgliederung aus dem Siemenskonzern als eigene Firma und vertrieben DECT-Telefone und Handys. Die TK-Sparte von Siemens Enterprise Communication wurde ebenfalls verkauft und musste den Namen zu "Unify" ändern. Soweit mir bekannt ist, gehören die inzwischen zur Firma Atos aus Frankreich.

zumindest bei den Smartphones ist Gigaset fest in chinesischer Hand und die SW-Entwicklung findet auch dort statt. Einfach die Beiträge zu nachfolgendem Thema durchgehen – oder bin ich da jetzt ganz falsch.

Nachtrag zum Malwarebefall bei Gigaset Android-Smartphones

Du hast recht, wie R.S. weiter unten schreibt ist der Hauptaktionär der Gigaset AG ein chinesischer Investor. Das hatte ich so nicht auf dem Schirm. Ich muss auch zugeben, dass ich die Infos zu Gigaset googeln musste und das beim Überfliegen überlesen hatte, ich wusste nur, dass die schon länger nicht mehr zu Siemens gehören. Die Siemens hat ja faktisch die ganze Kommunikationssparte ausgegliedert und verkauft.

Die Alcatel Infos müssten aber soweit passen, bis vor 3 Jahren habe ich noch für ein Systemhaus gearbeitet, die ALE-Partner waren und hatte somit auch direkten Kontakt zu diversen Mitarbeitern der ALE.

Gigaset ist eine AG und derzeit hält der chinesische Investor Pan Sutong 73% der Aktien.

Gigaset produziert aber noch einen Teil der Geräte in Deutschland. Ein Teil stammt aber auch aus China.

Mir fällt da noch Unify ein, auch ehemals Siemens.

Die gehört derzeit der französischen Firma Atos.

Die will Unify aber noch dieses Jahr an eine kanadische Firma verkaufen.

Da gibt es als SIP-Telefone die OpenScape-Serie.

Das wäre dann der dritte Verkauf von Unify innerhalb mMn relativ weniger Jahre. Erst Siemens zu Unify, dann Unify zu Atos, wobei die dabei wenigstens nicht nochmal den Namen ändern mussten. Das war ein Chaos bei den Kunden, zumal es strikte Anweisung von Siemens Enterprise Communications gab, dass diese Geräte auf gar keinen Fall mehr irgendwie mit dem Namen Siemens benannt werden durften.

OpenScape ist übrigens der Name der Unify PBXen (Nachfolger der Siemens HiPath), die Geräte selbst heißen "OpenStage" und sind die Nachfolger der damaligen OptiPoint Telefone. Beide kenne ich persönlich mehr mit der proprietären Software, als SIP-Gerät fand ich die Telefone (neu wie alt) auch immer arg eingeschränkt zu dem was die mit der eigenen Software können.

Nö, die aktuellen Telefone heißen tatsächlich OpenScape.

Z.B. OpenScape Phone CP 700.

Siehe Homepage:

https://unify.com/de/loesungen/telefone-und-clients/tischtelefone

Die OpenStage sind nur für den Anschluß an PBXen, laufen auch an HiPath-Anlagen.

Oh, das überrascht mich jetzt doch. Ich bin zwar seit ca. 3 Jahren raus aus dem Thema, aber damals gabs die OpenStage IP-Telefone mit "Systemsoftware" und als SIP-Variante.

Das die jetzt Telefone herstellen, die den selben "Grundnamen" wie die PBXen haben ist doch wieder pure Kundenverwirrung. Aber gut, wieder was gelernt.

Ist das bei Auerswald wirklich so? Wir setzen die seit Jahren ein (allerdings mittlerweile ältere Geräte, die noch einwandfrei laufen). Immerhin werben die auch aktuell noch mit "unsere Produkte produzieren wir dabei ausschließlich an unserem Hauptsitz in Cremlingen bei Braunschweig.". Die SIP-Telefone werden als "designed, engineered und Made in Germany" bezeichnet. Würde mich daher sehr wundern, wenn das umgelabelte Fremdprodukte sind.

Der Standard NTP Server in den Einstellungen der Telefone ist ein chinesischer und die normalen Firmware-Updates kommen auch dort her. Natürlich gibt es dann Kommunikation nach China…

Die Frage wäre: Was genau wird kommuniziert? Das was eingestellt ist oder doch mehr?

https://www.microsoft.com/de-de/microsoft-teams/across-devices/devices/category/teams-rooms/20?market=de

Diese Teams Geräte (keine Telefone) nutzen Windows

Halb OT:

Na dann schaut euch mal die Verbindungen an die so ein typische Android Smartphone aufbaut. Klar sind da einige dabei die zu Google gehen aber bei mehreren verschiedenen Herstellern ist mir aufgefallen das da Verbindungen zu IPs aufgebaut werden die zu NTT (Japan) gehören. Das betraf die typischen China Phones wie Huawei und Xiaomi aber z.B. auch Samsung.

Nennt mich paranoid aber mein Smartphone liegt üblichweise im Flur und ganz sicher nutze ich es nicht im Bad und das hat nichts mit der bösen 5G Strahlung zu tun :P

Ich wäre auch für mehr Eigentwicklungen in Europa, aber da hat man wohl völlig aufgegeben. In Deutschland fördert man ja auch lieber die Automabilindustrie oder die Stahlindustrie :( Aber die deutsche Bevölkerung findet das ja so auch richtig so. Subventionen für die Stahlindustrie oder Automobilindustrie und alle jubeln. Geld für den Internetausbau oder Subventionen für die Chipindstrie und alle finden es blöd. Klar wäre mir eine Modernisierung ohne Subventionen immer lieber, nur habe ich das Gefühl das wir den Schritt in Richtung neue Technologien in Europa nur noch schaffen in dem wir mittes US Unternehmen Anreize und Möglichkeiten schaffen. Schließlich wird niemand in dem Bereich eine Ausbildung machen wenn er damit später keinen Job bekommt.

Ich bin auch für mehr Eigenentwicklung in Europa. Das würde bei internationalen Konflikten bestimme Risiken reduzieren und man hat auch mehr Kontrolle über die Hersteller. Das löst aber auch nur ein größeres Teilrisiko und es wird nicht mal die Ursache angegangen. Auch bei europäischen Produkten braucht man Jemanden der die Produkte "überwacht". Es ist halt nicht damit getan, dass man in Europa produziert und dann ist gut. Ebenso wie es jetzt auch nicht generell die Lösung ist, dass man alles aus China auf die Abschussliste schreibt, "nur" weil es aus China kommt.

Es gibt keinen sinnvollen Grund warum ein Smartphone von "Werk-Aus" nach Außen telefoniert. Automatische Updates und Co., gehe ich ja noch mit, aber die Produkte KÖNNTEN einfach nichts senden oder man kann es manuell deaktivieren/aktivieren. Da ist so viel Scheiße auf den Geräten, dass muss nicht sein. Für Sicherheitsforscher oder Interessierte ist es ja auch nicht einfach, wenn dann massiv Verbindungen nach Außen sind. Ebenso werden in so kurzen Intervallen "neue Produkte" auf den Markt gebracht. Das ist auch nicht hilfreich, wenn man sich dann mit den Produkten Monate oder Jahre beschäftigt und dann ist schon das Nachfolgeprodukt auf den Markt. Das Grundgerüst ist dann identisch, aber dann wurde hier und da wieder was geändert.

Es muss halt Jemand ordentliche Produkte nachfragen. Es bringt auch nichts gute Produkte auf den Markt zu werfen, wenn dann irgendwelche Billig-Scheiß in den Supermärkten/Discountern gekauft wird. Mit Software und Softwareprodukten/Hardware ist es ähnlich. Man braucht halt schon Kunden/Käufer die sich mit den Produkten Auseinandersetzen und auf bestimmte Sachen Wert legen. Die Sachen aus Europa sind dann logischerweise auch teurer, gibt ja einen Grund warum man in China produziert. Deshalb löst halt die Produktion in Europa das Problem grundsätzlich nicht, wenn der Markt keine "guten Produkte" nachfragt.

AGFEO macht alles in Deutschland und kauft nur die Bauteile in Fernost rein , Montage Entwicklung und Firmware stammt komplett aus Deutschland

Ich habe dazu gerade die Website von AGFEO (www.agfeo.de?) aufgerufen. Die rufen dazu nur noch "maps.googleapis.com" auf …

Man sollte mal die "Settings" kontrollieren, welche Webadressen da eingetragen sind.

"Remote Control", "Action URI"

Action URI allows the IP phone to interact with web server application by receiving and handling HTTP GET requests

support[.]yealink[.]com/en/portal/knowledge/show?id=03d0477da77204eb70693585

"Auto Provisioning" Server-URL

Da kann man eine beliebige Webadresse eintragen, wo das Telefon nach neuen Firmwares oder Config-Dateien sucht:

support[.]yealink[.]com/en/portal/knowledge/show?id=da77440c8134d6bdd62338cc

Mit geänderten Config-Dasteien kann man zum Beispiel in den Developer-Modus umschalten.

Mit "Auto Provisioning" kann man auch den adb-Zugang im Debug-Modus aktivieren ("Instructions on Yealink's SDK for Yealink Phones", pdf auf yealink com).

Damit könnte man die App identifizieren und auf einen PC übertragen, um sie dann dort zu dekompilieren und nachzuschauen, welche URLs aus Asien da eingetragen sind.

Man kann eigene zusätzliche Android-Apps auf dem Telefon installieren:

"How to install the 3rd party APP on Yealink smart media phone"

support[.]yealink[.]com/en/portal/knowledge/show?id=bb784ce1809e77196b643c39

Die aktuellen Versionen des MP58 basieren nicht mehr auf Android 9, sondern auf Android 12:

www[.]yealink[.]com/en/product-detail/microsoft-teams-phone-mp58

Das ROM (Firmware) gibt es da:

support[.]yealink[.]com/en/portal/docList?archiveType=software&productCode=bd2be782c1ab63a1

Yealink dokumentiert sehr viel, man muss sich nur Serviceseiten und die PDFs durchlesen.

Wenn da jetzt jemand (ein chinesischer Hersteller, Rebrander oder Hacker etc) eine der Service-Urls ändert oder eine zusätzliche Abhör-App installiert hat, dann kann er praktisch mithören oder das Netzwerk durchsuchen.

letzte Woche erst eine Telekom swyx/netphone Anlage in Betrieb genommen. die Telekom ist mit den Endgeräten 1.veraltet (trotz yealink Portfolio) und 2. immens überteuert

so haben wir yealink Direktvertrieb in Anspruch genommen und die zwei Telekomtechniker waren hellauf begeistert über die Endgeräte in Geschwindigkeit, Leistungs- und Funktionsumfang

allein die DECT W90 Lösung von yealink ist meiner Meinung nach Konkurrenzlos einfach umzusetzen/günstig und professionell

Deutschland hat leider total Mal wieder den Anschluss verpasst

weiß nicht ob es schon jemand hier erwähnt hat, was uns. bei den Yealink aufgefallen ist:

1. Die Yealink Tischtelefone im Telekom Shop sind alle EOL.

2. Die Geräte haben alle eine von der Telekom modifizierte Firmware. (hat schon jemand erwähnt)

3. NUR mit dieser Firmware kann man sich über NICHT Telekom Internetanschlüsse zur CloudPBX verbinden. Die Telekom ergänzt einen MediaSec Header in SRTP. über NICHT MAGENTA farbene Anschlüsse wird nur SRTP zugelassen, über MAGENTA farbene Anschlüsse darf auch RTP genutzt werden. Hierfür sind dann aber auch die richtigen Telekom DNS Server zu nutzen, sonst kommen nicht alle Optionen mit.

4. Die Telekom Firmware der oben genannten W90 Lösung und der Mobilteile ist veraltet. Die Geräte sind jedoch noch nicht EOL.

Ich finde diesen Artikel sehr alarmistisch und der Ausgangspunkt besteht aus dekontextualisierten Mutmaßungen.

Als Yealink-Partner, der auch andere Marken kennt, sehe ich keinen Grund, aufgrund dieser Feststellungen alarmiert zu sein.

Der Screenshot zeigt einen Dialog mit NTP-Servern, was auf diesem zu sehen ist.

Es ist gut, dass diese Geräte über solche Zeitquellen synchronisieren.

Da diese Telefone in China hergestellt werden, ist es auch normal, dass für eine Werkskonfiguration Server aus diesem Gebiet verwendet werden.

Außerdem können die Zeitquellen geändert werden.

Die weiteren Übertragungen beziehen sich auf das Provisioning. Diese Funktion ermöglicht die Umleitung von ein Satz Telefonen auf den Bereitstellungsserver desjenigen, der sie bereitstellt. Diese erste Interaktion ermöglicht es, die Kontrolle über den weiteren Prozess zu übernehmen. Auch dies ist normal und optional, es kann sein, dass es nicht oder anders genutzt wird.

Davon abgesehen kann auch dieses Verhalten geändert werden. Wenn RPS nicht verwendet wird, werden drei RPS-Anfragen gestellt, dann wird die Verbindung abgebrochen.

Die Anfragen werden in einem https-Stream gesichert, wie es aus Sicherheitsgründen gut beraten ist, dies zu tun.

Es werden nur Daten übertragen, die für das Provisioning nützlich sind. Es werden keine Kundendaten übermittelt!

Was den Verdacht des Abhörens über YMCS/YDMP betrifft, so gibt es tatsächlich eine Funktion, die die Aufzeichnung im Hinblick auf das Qualitätsmanagement in Callcentern und in anderen Kontexten, in denen das Qualitätsmanagement eingesetzt werden muss, ermöglicht.

Diese Funktion ist standardmäßig deaktiviert und kann nur durch eine physische Handlung des Nutzers vor Ort mit einem USB-Stick aktiviert werden.

Viel beunruhigender ist es, die nachgewiesenen Spionagefälle bei Sun Microsystem, Barracuda, CISCO usw. zu betrachten. Und noch viel schlimmer sind die Fakten, die The Guardian auf der Grundlage eines ihm vorliegenden streng geheimen Berichts darüber aufdeckte, dass Microsoft der NSA Zugang zu verschlüsselten Nachrichten seiner Kunden verschaffte. Hierbei handelte es sich nicht um Vermutungen, sondern um Tatsachen, und im letzteren Fall war es unmöglich, die Vertragsbedingungen zu ändern, um die Vertraulichkeit des Datenverkehrs zu wahren.

Ich für meinen Teil werde in diesem Fall nicht polemisch werden.

"Auf wiederhören"