Wie gut schützen eigentlich Antivirus-Programme für Windows? Und wie sieht es mit der Systembelastung durch diese Programme aus. In den letzten Tagen sind mir gleich zwei Beiträge unter die Augen gekommen, die sich mit diesen Themen befassen. Die auf Tests von Antivirus-Software spezialisierte Firma AV-Comparatives hat sich Virenscanner für den Windows-Desktop vorgenommen und geprüft. Auch von AV-Test gibt es einen Bericht, der sowohl die Erkennungsrate der Virenschutzlösungen bewertet als auch die Systembelastung durch die Scanner eingeht.

Wie gut schützen eigentlich Antivirus-Programme für Windows? Und wie sieht es mit der Systembelastung durch diese Programme aus. In den letzten Tagen sind mir gleich zwei Beiträge unter die Augen gekommen, die sich mit diesen Themen befassen. Die auf Tests von Antivirus-Software spezialisierte Firma AV-Comparatives hat sich Virenscanner für den Windows-Desktop vorgenommen und geprüft. Auch von AV-Test gibt es einen Bericht, der sowohl die Erkennungsrate der Virenschutzlösungen bewertet als auch die Systembelastung durch die Scanner eingeht.

Tests von AV-Comparatives

Die auf Tests von Antivirus-Software spezialisierte Firma AV-Comparatives hat sich Virenscanner für den Windows-Desktop vorgenommen und geprüft, wie gut diese bekannte Malware-Beispiele erkennen oder daran scheitern (den Kollegen hier ist der Test aufgefallen). Die Tests fanden alle Tests mit Microsoft Windows 10 Pro 64 Bit statt, wobei die Scanner einen Testsatz von 254 Live-Testfällen prüfen mussten. Es handelte sich um in freier Wildbahn Feld gefundene bösartige URLs, die funktionierende Exploits (d. h. Drive-by-Downloads) ausliefern und aus URLs bestehen, die direkt auf Malware verweisen, heißt es von AV-Comparatives.

Es werden also genau die gleichen Infektionsvektoren verwendet, die ein typischer Benutzer im Alltag erleben würde. Die verwendeten Testfälle decken ein breites Spektrum aktueller bösartiger Websites ab und geben einen Einblick in den Schutz, den die verschiedenen Produkte (unter Verwendung aller ihrer Schutzfunktionen) beim Surfen im Internet bieten.

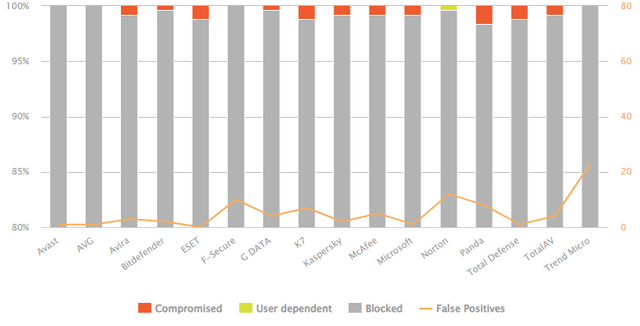

Obiges Diagramm stammt von dieser Seite und zeigt die Erkennungsraten der getesteten Virenscanner – eine Life-Vergleichsgrafik findet sich hier. Im Vergleichszeitraum Juli bis August 2023 gibt es vier Virenscanner, die 100 % der Samples erkennen. Aber es sind auch Produkte (u.a. der Microsoft Defender) im Testfeld, die 1-2 % der Testdateien durchlassen.

Bei den Produkten mit 100% Erkennungsraten sollte man aber wissen, dass sich dies in einigen Wochen wieder ändern kann. Zudem ist dieses Ergebnis keine Gewähr, dass die Produkte wirklich 100 % Schutz bieten – denn es können ja neue Malware-Samples auftauchen, die die Produkte nicht kennen.

Auch AV-Test legt Ergebnisse vor

Ich verfolge die diversen Tests nicht so intensiv, bin aber bei neowin.net darauf gestoßen, dass auch AV-Test ebenfalls einen Report über Tests von 16 Virenscannern für Windows (Zeitraum Mai – Juni 2023) veröffentlicht hat. Neun der 16 getesteten Produkte erkannten alle Angreifer mit einer Erfolgsquote von 100 Prozent in beiden von AV-Test durchgeführten Testphasen. Diese Produkte kamen von AhnLab, Avast, AVG, Avira, Bitdefender, McAfee, Norton, PC Matic und Trend Micro.

Kaspersky, Microsoft und Microworld konnten im ersten Monat die volle Punktzahl im Praxistest erreichen. Im zweiten Monat machten jedoch alle drei Pakete leichte Fehler bei der Erkennung der Malware und erreichten eine Gesamterkennungsrate von 99,3 Prozent. Den Test mit dem Referenzset absolvierten die Pakete wiederum ohne jeden Fehler. Alle 12 genannten Produkte erhielten die vollen 6 Punkte für ihre Erkennungsleistung.

Die Sicherheitslösungen von Protected.net, F-Secure und Malwarebytes leisteten sich in den einzelnen Testphasen immer wieder kleine Fehler. Im Endergebnis erhielten sie daher nur 5,5 von insgesamt 6 möglichen Punkten im Bereich Schutz. K7 Computing hatte in beiden Testmonaten eine Vielzahl von Erkennungsproblemen und erhielt daher nur 5 von 6 Punkten.

Von den Sicherheitspaketen und -suiten für Windows wird erwartet, dass sie nicht nur perfekten Schutz bieten, sondern dabei auch möglichst wenig Systemressourcen verbrauchen. Viele der getesteten Produkte haben bewiesen, dass dies tatsächlich möglich ist. Für seine Tests in dieser Kategorie verwendete das Labor einen normalen Verbraucher-PC und einen High-End-PC. Die Tester führten auf beiden Systemen eine Vielzahl von Aufgaben aus: Kopieren von Dateien, Surfen auf Websites, Herunterladen von Elementen sowie Installieren und Ausführen von Tools. Die für jede dieser Aufgaben benötigte Zeit diente als Referenz, als das Team anschließend alle Aufgaben mit den installierten Sicherheitslösungen wiederholte.

Die Ergebnisse sprechen für sich: 14 der 16 getesteten Pakete benötigten so wenig zusätzliche Ressourcen, dass die Tester ihnen die Höchstpunktzahl von 6 Punkten für ihre Leistung gaben. Lediglich AhnLab und Microworld belasteten das System etwas stärker und wurden daher mit jeweils 5,5 Punkten leicht benachteiligt. Auch wenn diese Tests oft nur Kurzzeitaufnahmen sind, stimmt es positiv, dass die meisten Produkte doch Erkennungsraten besser als 99 % aufweisen und das System nicht komplett ausbremsen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ein Aspekt geht mE bei aktuellen Tests verloren: Die (intransparente) Ausleitung von Files oder Daten zwecks Prüfung.

Bei Quellen und PDFs oben nur sah ich nur bei AV-comparitives im Abschnitt "Scope of the test" Allgemeines zu Cloud-Zugriff & Ausleitung, zB "The products have unrestricted cloud access throughout the test" und "make use of reputation features or other cloud services"

Schon vor Jahren flog bei mir Zonealarm von Systemen – weil in versteckten Upload-Tempfoldern zB persönliche Dateien vom PDF bis zum TIFF-Scan auf Upload zum Hersteller warteten.

Dies ist rechtlich jedoch auch als Ausleitung an Subdienstleister zu bewerten; für ein Unternehmen ohne ADV eher nicht haltbar…

Ähm…. Inzwischen findet sich da nix mehr in den top Suchergebnissen bei Google….

Zone Alarm, den ich auch richtig gut und toll fand(!!!), flog bei mir vor Jahren vom System, nachdem die Meldung aufkam, dass einer der tollen staatlichen Sicherheitsorgane mit drei Buchstaben munter mit bei der Partie war….

Finde leider auf die schnelle keine Quelle mehr, aber das war der Grund, warum ich den zwischen Vista und Windows 7 vom System geschmissen habe.

—Grüße—

Zone Alarm? Die Personal Firewall? Die brauchte man doch wirklich nur, als die Betriebssysteme so etwas noch nicht beinhalteten und man ohne Router online ging. Bei Windows XP also seit 2004 (SP2) obsolet.

Wie wertvoll eine PFW für den eigenen Datenschutz ist merken Sie erst, wenn sie mal eine installieren und konfigurieren (was haben all die nicht-netzwerkbezogenen Programme im Internet zu suchen?!).

Ja, seit XP gibt es eine PFW (konnte die XP-Firewall schon ausgehenden Verkehr blocken?), aber bis heute weist sie eine miserable Usability auf, denn man muss manuell Logfiles auswerten und dann Regeln erstellen.

Wesentlich bequemer/benutzerfreundlicher geht es immerhin, wenn man z.B. WFC* als Frontend benutzt.

* www(.)binisoft(.)org/wfc

Ja, das könnte den einen oder anderen durchaus verunsichern, wenn derjenige denn dann verstehen würde, was er da sieht.

Naja…. und was man von Hersteller XYZ erwarten kann, merkt man meist auch erst wenn mal etwas grundlegendes nicht funktioniert.

So gewesen bei Bitdefender Total Security auf einem Windows 10 Enterprise 22H2 x64 vor exakt einem Monat.

Kommt ein großes Update geflogen….bitte Neustart.

Danach sah alles tutti aus…. Sicherheits – Symbol mit grünem Haken – doch schaute man genauer hin, war das ganze Antivirusgerumpel, etc noch aktiv, aber die Firewall von Windows war aktiv und die Bitdefender Firewall ließ sich mit Geld und guten Worten nicht mehr aktivieren!

Als erstes über Deinstallation Reparatur ausgelöst – alles funktioniert…. kommt ein Update geflogen, Neustart – murks!

Also Google – Bitdefender Support – erstes Ergebnis eine Telefonnummer!!!!

Angerufen, Miteilung gehört das wegen irgendeinem BSI-Bla gerade viel los ist, 15 Minuten Geduld gehabt und schätzungsweise einen Rumänen am Apparat gehabt, der bis auf seinen Akzent sehr tolles Deutsch gesprochen hat (Top!!!).

Problem angerissen E-Mail gekriegt mit einem Link für eine zielführende Datenspende.

Alles top in Deutsch erklärt.

Musste man wenig Plan von der Materie haben.

Nun war ich durch und nach sagenumwobenen 80 Minuten kam ein großes Update (diesmal ohne Neustart) angeflogen und die ganze Sache funktionierte wieder!

Danach einen Tag später eine weitere E-Mail mit Dank für die Datenspende erhalten – mit der Frage ob mein Problem noch besteht.

Auf meine Antwort wie schnell sie das Problem gelöst hatten, bekam ich am Folgetag nochmal eine Mail mit Dank für meine Antwort und wenn noch etwas sei, solle ich nicht zögern mich zu melden.

Man hat sich gegenseitig nett mit Namen angesprochen und Bitdefender war sehr daran interessiert, das der User eine maximal angenehme Erfahrung, bei einem größeren Problem mit ihrem Produkt, mit auf den Weg bekam.

Das war das erste mal nach knapp 7 Jahren, dass ich von denen überhaupt den Support brauchte.

Nach dieser Erfahrung kann sich vielleicht jeder von Euch denken, warum ich persönlich bei Bitdefender bleiben werde ;-)

—Grüße—

genau – und binisoft war dann lange zeit mein Ersatz für Zonealarm. Ein gepflegter Regelsatz für meine Workstations geht dann auch schon mal über 5 oder 10 Bildschirmseiten…

Ich setze schon seit nun schon 4 Jahren Kaspersky Small Office Security ein und bin damit mehr als zufrieden (auch wenn jetzt viele hier einen entsprechenden Kommentar drunter abgeben ;))

Ich habe Kaspersky bei mir privat vor Jahren überall (auch in der Familie) runtergeschmissen, damals die beste Erkennungsrate, aber der hat die Kisten spürbar verlangsamt. Defender reicht zumindestens im Privatbereich völlig und bremste schon damals den PC nicht (spürbar) aus. Ob Kaspersky im Unternehmen noch sicher eingesetzt werden kann, ist umstritten, da das Produkt aus Russland stammt, das ist wahrscheinlich das was Sie mit den erwartbaren Kommentaren meinen. Damals war das umgekehrt, da hatte die Herkunft Russland sogar einen Vorteil, nämlich weil auch viele Viren von dort stammen, in dem Land ist/war also viel Knowhow in dem Bereich vorhanden. Also, die einen vermuten bei westlichen AV-Produkten einen NSA-Bezug dahinter, tja und die anderen halt bei Kaspersky den KGB. Was nun stimmt, können wir nicht beurteilen. Ohne Cloud kommt heute keine der Enterprise-AVs mehr aus. Microsoft muss man beim Einsatz von Windows eh vertrauen, aber es gibt ja noch ein paar echte europäische Hersteller, Avira/Avast, G-Data, Sophos (GB, also nicht mehr in der EU), Bitdefender und ein paar mehr. Aber wenn die ihre Cloud bei Amazon, Google oder MS hosten, wer weiß… Hoffen wir mal mit den neuen USA-DSGVO-Abkommen mal das Beste!

Kaspersky ist doch böse da aus Russland.

Ist Acronis auch böse? Die haben/hatten dich auch Entwickler in Moscow sitzen.

Die Server hat Kaspersky in England

"Microsoft muss man beim Einsatz von Windows eh vertrauen, " nein muss man eben nicht. Auch wenn du diese steile These immer wieder in den Raum stellst sie bleibt falsch. Niemand muss Microsoft trauen. Wenn jetzt noch KI ins Betriebssystem kommt erst recht nicht mehr. Das werden private Daten gesammelt unterm Deckmäntelchen von Sicherheit und KI.

Niemand muss Microsoft oder irgendwelchen Herstellern und Cloud Anbietern vertrauen.

Ausser man hat sich davon alternativlos abhängig gemacht und kann nicht mehr anders als irgendwas zu hoffen, was nie mehr als eine Nebelkerze sein wird.

Das ist dann aber zu 100% selbstverschuldet, Warnungen gab es genug über die Jahre, kein Mitleid.

Genau so ist es. Wer sich in Gefahr begibt kommt darin um oder ist halt auf ewig darin gefangen.

Welchen echten Wert haben solche Tests? Es wird gerne behauptet, dass übliche AV-Software Routinen enthält, solche Tests zu erkennen … So oder so halte ich mich an O'Callahans (ehemaliger FF-Mitentwickler) Empfehlung und bleibe beim Defender, weil:

"Um Dateien zu scannen, versuchten Antivirenprogramme direkt in die Arbeitsweise des Browsers einzugreifen. Das sei fehleranfällig und könne zu ärgerlichen Pannen führen. Zudem würden Sicherheitslücken in der Antiviren-Software auch den Browser unsicher machen. Antivirenprogramme laufen mit hohen Systemrechten, was dazu führt, dass sich Fehler in der Wächter-Software einfach ausnutzen lassen und gravierende Folgen mitbringen."

https://www.faz.net/aktuell/technik-motor/digital/antiviren-software-wirkungslose-waechter-14886195.html

Hier wurde ein ähnlicher Kommentar veröffentlich:

https://www.businessinsider.de/tech/ex-firefox-entwickler-erklaert-warum-er-niemals-ein-antivirenprogramm-nutzen-wuerde-2017-1/

Die Tatsache, dass diese Artikel älter sind, macht mir nichts aus. Denn es werden grundlegende Funktionsweisen kritisiert.

Interessant, vor allem auch diese Aussage: "14 der 16 getesteten Pakete benötigten so wenig zusätzliche Ressourcen, dass die Tester ihnen die Höchstpunktzahl von 6 Punkten für ihre Leistung gaben."

Bei meinem Wechsel von Windows auf Linux vor einiger Zeit war mir aufgefallen, dass Programme unter Linux sehr viel schneller starten, und Programme mit Zugriff auf viele Dateien, z.B. Compiler-Läufe, auch sehr viel mehr Zeit brauchen. Wir reden hier durchaus von einem Faktor von 5 – 10.

Ich hatte bisher gedacht, dass das am Virenscanner (Defender) unter Windows liegt, aber anscheinend ist das dann nicht der Fall?!?

Die meisten Linux-Systeme laufen ja ganz ohne Antivirus, mancheiner installiert höchstens mal den Clam-AV, der realtime scannt, aber Viren gibts ja unter Linux nicht, haha!

Ja genau und weil Linux auch ein ganz anderes Sicherheitskonzept hat ist das auch in Ordnung so. Und das reißt man sich halt auch ungern kaputt. Clam AV wird auch meist auf Fileservern eingesetzt um die Windows Clients zu schützen.

MS Produkte sind und bleiben Ressourcenfresser. Es hat schon seinen Grund, warum große Backendsystem nicht auf Microsoft OS laufen. Thema Sicherheit ist auch nicht verachten, Windows ist wie eine Firewall wo die Default Regel "Allow All"ist, Linux hat dort "Deny all" stehen was deutlich besser ist.

Stimmt beides nicht. Unter Windows muss man genau so die Firewall aufmachen wie unter Linux. Unter Linux ist der ausgehende Verkehr komplett offen und nur der eingehende zu.

Das alles ist aber völlig witzlos, wenn die gesamte Kommunikation über HTTP oder HTTPS läuft – diese Ports werden auf jedem Desktopsystem offen sein, weil der Anwender sonst keinen Web-Browser benutzen könnte.

Unter Linux wird standardmäßig ein Service bzw. ein oder mehrere Ports aufgemacht und dann ist der für alle Programme offen. Das ist ein Sekt oder Selters, ganz oder gar nicht. Die Windows Firefall bietet immerhin die Möglichkeit, die Kommunikation nur für einzelne Programme zu ermöglichen. Doch welcher private Anwender macht davon Gebrauch?

Unter Linux muss sich der Benutzer mit der Thematik beschäftigen und selber Ports öffnen bzw. wird zumindest gefragt. Unter Windows machen das regelmäßig die Installer-Programme und der Benutzer bekommt davon nichts mit.

Für alle Art von ausgehendem Traffic und hier denke ich insbesondere an alles, was Telemetrie und unerwünschte Dateübermittlung an den Hersteller betrifft, kann man die Firewall *in der Praxis* komplett vergessen.

"Unter Linux wird standardmäßig ein Service bzw. ein oder mehrere Ports aufgemacht und dann ist der für alle Programme offen. Das ist ein Sekt oder Selters, ganz oder gar nicht."

Diese Aussage ist falsch, auch Linux kann Ports per App öffnen, man muss es eben konfigurieren.

"Die Windows Firefall bietet immerhin die Möglichkeit, die Kommunikation nur für einzelne Programme zu ermöglichen. Doch welcher private Anwender macht davon Gebrauch?"

Ich, mit WFC ist das ein Kinderspiel.

"Unter Windows machen das regelmäßig die Installer-Programme und der Benutzer bekommt davon nichts mit."

Das gilt nur für eingehenden Verkehr, für Ausgehenden hat das bei mir noch kein Installer versucht (verständlich: Standardmässig ist Windows ausgehend offen wie ein Scheunentor).

Mit WFC kann man aber auch solche unautorisierten Portöffnungen unterbinden.

Man muß etwas unterscheiden.

Es gibt erstmal die AV Filescanner.

Die bilden ein Prüfsumme über jede Datei.

Ist diese als gut bekannt, ist es kein Virus.

Ist sie als Virus bekannt auch gut,Datei wird gesperrt.

Ist sie neu, wird die Datei hochgeladen und beim Hersteller getestet.

Problem ist klar:

Die Virenhersteller benutzen gerne Runtime Packprogramme, so hat jede .exe eine eigene Prüfsumme…das mit der Prüfsumme wird gerne von den AV Herstellern genutzt um sagen zu können:

Jetzt 100000 neue Viren, dabei war nur die Prüfsumme neu.

Aber AV Hersteller sind auch sehr sehr intelligent, wenn nicht sogar die intelligentesten und blocken generell (z.B)UPX gepackte Dateien, da UPX opnesource ist, haben die Viren Hersteller es gerne modifiziert genutzt.

Dann hat jedes bessere Virus Debugging Sperren eingebaut.

Sei es ganz simple die Überprüfung, wohin der Break-Vektor zeigt, oder Tricks mit preloaded Code Caches, was in einer Debugging Umgebung nicht funktioniert.

Aber auch gedongelte Software hat manchmal solche albernen Debugging Sperren.

Auch wird erkannt, ob man in einer Virtuellen Maschine läuft.

Der Hintergrund ist hier, das der Virus eine Analyse vermeiden will.

Das würde aber bedeuten, das auf virtuellen Maschinen weniger Infektionen statt finden. Warum lassen wir dann eigentlich nicht immer alles in einer VM laufen? So viel rechen Leistung kostet das ja heute nicht mehr.

Dies Programme selbst bieten wieder ein mehr an Angriffsfläche (KISS) und müssen dazu noch obendrein noch mit den höchsten Systemrechen laufen.

Das reicht mir schon, keines dieser Tools einzusetzen, egal was solche Tests an Ergebnissen liefern.

Hoffentlich ist wenigstens der Defender an. Ansonsten, bei Befall, Verschlüsselung oder Datenverlust kein Mitleid. Viel Glück!

Das kann ich nur unterschreiben. Schlangenöl vermindert nicht die Gefahr, sondern erhöht sie sogar. Keines der Tools schützt vor Ransomware. Da hilft nur eine Backupstrategie mit echtem "air gap", d. h. Bänder aus dem Taperoboter entnehmen und offsite lagern. Test der Backups nicht vergessen.

Danke, gesunde Einschätzung. Ich vermisse auch bei all diesen (Werbe-)Tests immer wieder Penetrationstests der jeweiligen Systeme.

Die bekannten Suites haben schon in vielen Fällen extreme Sicherheitslücken in das Betriebssystem gerissen und waren letztlich erst genau deshalb angreifbar.

tl;dr

Schad-Erkennung auf potenziell betroffenen Systemen selber ist NIE eine gute Idee. Security kann nur durch Dezentralisierung gewährleistet werden. Sprich: Aufgaben wie diese müssen ZWINGEND durch andere Systeme erfolgen und keinesfalls durch das Nutzersystem.

Gibt es eine Liste mit diesen "254 Live-Testfällen" (bösartige URLs mit funktionierenden Exploits, Drive-by-Downloads)?

Warum werden diese Exploits nicht direkt von Microsoft oder den Browserherstellern gefixt, so dass man dann auch ohne Antivirus dagegen geschützt wäre?

Drive-by-Downloads an sich wären noch nicht ganz so schlimm.

Windows hat aber einen Konstruktionsfehler, durch den ein Benutzer Ausführungsrechte im beschreibbaren Temp- bzw im Download-Ordner hat, so dass der Schädling dann gestartet wird.

Würde man die Ausführungsrechts auf die Ordner beschränken, wo der Benutzer keine Schreibrechte hat, dann würden eventuelle Drive-by-Downloads einfach nur da tot rumliegen, ohne Schaden anrichten zu können.

Da hat Microsoft einen blinden Fleck, denn diese elementare und größte Sicherheitslücke wird seit Jahrzehnten nicht gefixt.

In Linux braucht eine Datei noch ein extra Attribut, damit sie gestartet werden kann. Bei einem Drive-by-Download gibt es dieses Attribut nicht bzw es wird beim Speichern entzogen und die Datei ist dann harmlos, weil sie nicht automatisch gestartet wird.

Damit der Antivirus die angesurften Webseiten analysieren kann, muss er die Transportverschlüsselung aushebeln (https, SSL) und als Man-in-the-Middle agieren.

Das ist selber schon ein zusätzliches Risiko. Die URLs kann der Scanner abfangen und an den Hersteller weiterleiten, der damit dann Userprofile erstellt (AVAST).

Der Antivirus vergrößert die Angriffsfläche, weil sein eigener Programmcode angegriffen werden könnte und im Erfolgsfall hätte der Angreifer dann direkt die selben höchsten Rechte wie der Kernel, statt nur Benutzerrechte bzw Adminrechte, er dürfte also alles und stände noch über den Admins.

Durch das Hochladen von verdächtigen Dateien in die Cloud des Herstellers gibt es ein Datenschutzrisiko und ein Abgreifen von Firmengeheimnissen.

Der Ransomwareschutz des Defenders (Ordnerüberwachung) funktioniert offenbar überhaupt nicht, denn wie sonst kommt es immer wieder zu erfolgreichen Ransomwareangriffen?

Seit 2016 benutze ich keinen Antivirus mehr und hatte seitdem auch keine Probleme.

Ich benutze allerdings auch eine richtig fette hosts-Datei, die vieles abblockt und mehrere Script-Blocker (ublock Origin, uMatrix, AdGuard) im Browser, damit Javascript-Schädlinge abgefangen werden.

(…) Der Ransomwareschutz des Defenders (Ordnerüberwachung) funktioniert offenbar überhaupt nicht, denn wie sonst kommt es immer wieder zu erfolgreichen Ransomwareangriffen?

weil er anders funktioniert als du denkst und er kein OS übergreifendes Software Allowlisting macht. er schützt nur den im "user shell folders" definierten Personal folder und definiert, welche .exe dort Schreibzugriff hat.

die "Ransomware.exe" darf es nicht, das schützt praktisch nur den Endanwender. Ransomware verschlüsselt alle erreichbaren shares.

Off-topic: Wegen der Lösung für css auf den Posteingang bei Thunderbird noch mal in die Thunderbird-Kommentare schauen. :)

merci!

ich habe durch schlauer suchen das Forum gefunden :-)

offtopic @Martin

https://www.thunderbird-mail.de/forum/board/71-manuelle-anpassungen-per-css-oder-script/

Danke, das ist auch eine gute Quelle für Anpassungen. Nur die Lösung, die ich fand, finde ich dort nicht, wenn ich den Code in die Suche eingebe. ;)

"Warum werden diese Exploits nicht direkt von Microsoft oder den Browserherstellern gefixt, so dass man dann auch ohne Antivirus dagegen geschützt wäre?"

Werden sie ja, Chrome/Edge machen deswegen jede Woche Patchday, Windows und Firefox 1-2 Mal pro Monat.

Daher, immer alles zeitnah updaten…

"Windows hat aber einen Konstruktionsfehler, durch den ein Benutzer Ausführungsrechte im beschreibbaren Temp- bzw im Download-Ordner hat, so dass der Schädling dann gestartet wird."

Kann man per "Applocker" / "Software Restriction Policy" abstellen. Der Schutz ist per Default nicht an, weil man sonst wahrscheinlich die Einstiegshürde für Computer-Laien nicht zu hoch legen will, damit die möglichst einfach Programme aus allen Quellen starten und installieren können. Sicherheitstechnisch sicher nicht optimal aber unter dem Gesichtspunkt verständlich. Die "Profis" sichern dann wie oben geschrieben ab, bei der c't gibts ein Tool, mit dem das Privatpersonen (und Firmen) relativ einfach umsetzen können.

"In Linux braucht eine Datei noch ein extra Attribut, damit sie gestartet werden kann. Bei einem Drive-by-Download gibt es dieses Attribut nicht bzw es wird beim Speichern entzogen und die Datei ist dann harmlos, weil sie nicht automatisch gestartet wird."

Auch Windows kann Downloads als Download markieren und warnt dann bei Ausführung, nennt sich "Smartscreen" und lässt sich per Richtlinie einschalten.

"Der Ransomwareschutz des Defenders (Ordnerüberwachung) funktioniert offenbar überhaupt nicht, denn wie sonst kommt es immer wieder zu erfolgreichen Ransomwareangriffen?"

Es gibt diese Funktion, aber auch die muss man erst einschalten. Hab ich vor Jahren mal eingeschaltet, und gleich wieder ausgeschaltet, weil das zu viele False-Positives generiert hat, z.B. mit Irfanview "Batchkonvertierung" wo in einem Rutsch hunderte Bilddateien konvertiert werden können. Dann musste ich erstmal Irfanview wieder aus der Quarantäne holen…

Ich nutze privat seit Jahren Defender, "Hirn 2.0" und Adblock und mir ist auch noch nichts passiert. In der Firma haben wir Applocker aktiv und das hat auch schon einigen Mist abgefangen, wie ich immer aus dem SIEM erfahre.

Mich würde mal interessieren welche der AV Packete den den Benutzer respektieren und möglichst wenig bösartige false positives verursachen.

Sprich nützliche Tools, so wie auch saubere Piraterie Werkzeuge nicht fälschlich als Virus Trojaner oder sonst was brandmarken.

Das wäre doch mal ein Test eine ordentliche saubere Software Sammlung eines Powerusers den AV Lösungen vorsetzen und die dann daran ranken welche die wenigsten flase positives haben, das wäre doch mal nützlich.

"Dualuse" Tools wie z.B. die NirSoft Suite oder teils selbst einige Bestandteile von den SysInternals oder echte Hackertools wie Sharphound sind solche Sachen. Für die muss man einfach einen Ausnahme-Ordner definieren, aus denen man die startet.

Es sind kein DualUse Tools

es sind einfach sehr sehr gute Tools und auch Kriminelle wissen was gut ist. Ende Gelände

Manche Laien(vorallem in Führungsetagen) scheinen den Zusammenhang nicht verstanden zu haben, und glauben z.B. nirsoft sei böse, weil der Viren Scanner das meldet und man mit nirsoft WLAN passörter auslesen kann (kann man auch als normaler User auf der Kommando Zeile eines normalen Windows, ohne nirsoft.).Das ist natürlich absoluter Bullshit.

Etwas Hintergrund von der Trendmicro Seite:

Es scheint nicht sehr bekannt zu sein, das man komplette Einbruch-Kits kaufen kann.

Die hat ein Könner zusammengetragen und verkauft das als Bündel an Kriminelle, ganz legal.

Es sind in diesem Bündel ganz bestimmte Versionen

dieser guten, teilweise unersätzlichen Tools enthalten. Für diese Bundels werden natürlich keine Updates gemacht. Wozu auch? Und wie?

Diese Version bleibt also in diesem bösen Bündel.

Und wenn man so ein Bundle auf seinem Rechner findet ist es (wahrscheinlich) es zu spät oder der Hacker zu blöd gewesen…

Aber es ist dieses Bundle das auf einen Angriff hindeutet und nicht das völlig harmlose ncat.

Manche bessere Virusscanner (Trendmicro z.B.) schlagrn daher nur dann Alarm, wenn sie diese ganz spezielle Version, die in den Einbruchtools eingebunden waren, finden. Die Vorgänger und Nachfolger Versionen werden natürlich ignoriert, man will die Kunden ja nicht mit false Positives nerven, und so konditionieren das er die Warnung irgendwann stumm schaltet (es sei denn er will sich wichtig fühlen, mal wieder die Firma vor dem bösen Hacker in der Entwicklungs-Abteilung geschützt zu haben, der natürlich 8eckig sofort rausfliegt, weil er ja einen ganz ganz gefährliches Virus(nmap!)eingeschleppt hat, weil ja der Virus Scanner gewarnt hat. Das das nur ein Hinweis auf ein PUP ist egal. Wer nmap kennt und benutzen will, ist ein böser Mensch, dem man sofort fristlos kündigen darf, weil er ja das Vertrauen gestört hat und sämtliche 3000 Rechner der Firma gefährdet haben könnte, gäbe es diesen tollen Admin und diesen tollen Virenscanner nicht…(ich weiß das manche das nicht begreifen (wollen). Nun gut. Die Erde ist nun mal eine Scheibe)

Es gibt aber auch schlechte Virenscanner, die möglichst viele Alarme erzeugen wollen, um zu zeigen wie gut sie sind und ihr Geld wert, die, nachdem ein Tool wie nmap oder ncat einmal in so einem Paket gesichtet wurde, alle neuen und alten Versionen dieses Tools sperren. Unser flatearth-Admin freut sich, wie toll dieser Virenscanner doch ist…und dieses hochgefährliche tool elimiert6hat, neben dem nervigen Entwickler der immer solche bösen Sachen haben will. 2999 Kollegen kommen ohne aus…

Ich arbeite nicht für Trendmicro, bin kein Fan von AV, aber die Hintergrund Informationen auf der Trendmicro Seite sind wirklich erstaunlich lesensenswert und nicht nur Marketing Blabla wie bei anderen AV Herstellern (die schreiben, das sie die Bösen nicht schlau machen wollt.

Ach…)

Was das hier zusuchen hat?

Ganz einfach, welchen Wert haben solch AV Tests?

Ist nun Trendmicro der Bessere Scanner, weil er nur dann warnt, wenn diese spezielle Version aus dem böseb Paket gefunden wurde oder ist Sophos besser, der bei jedem finden einer jeden Version von nmap großartig Alarm gibt, obwohl eigentlich gar nichts los ist, außer das ein Entwickler dieses eine Tool in einer aktuellen Version downloaden wollte oder mit seinem Utility-USB-Stick einschleppen wollte?

Nein. Man sollte einen Viren Scanner verwenden,

der keine false Positives macht.

ein ncat ansich ist nichts Böses.

und nein, kein Böser wird die bereits installierten Tools verwenden, sondern immer die eigenen mitbringen. Das wäre sonst naiv von ihm.

Die Gefahr, das der Angriff mit einer anderen Version nicht möglich ist, ist genau so groß, wie die, das was sich ncat nennt, ein Trojanisches Pferd des Admins ist, das ihn ausspioniert.

Also ist das alles Effekthascherei und Wichtigerrei.

"Sprich nützliche Tools, so wie auch saubere Piraterie Werkzeuge nicht fälschlich als Virus Trojaner oder sonst was brandmarken."

Die meisten AV werden so etwas als PUA,PUP, grayware oder so bezeichnen und nicht als Virus. Aber:

Das Problem sitzt vor der konvexen Seite des Bernstein-Monitors, sagte man früher.

Es sind die Admins und Cheffes die eine "null Virus warning" policy "without any thinking" fahren wollen, weil sie so selbst keine Entscheidung treffen müssen, und auch gar nicht wissen müssen, was PUP und PUA bedeuten…

aber 100% sicher… sein wollen, dass sie nichts falsch gemacht haben können (weil die nichts machen) wenn doch zu Bitcoin Zahlungen gebeten wurde.

Das ist so als würde man seinen Code mit der höchsten Warnstufe complieren und aus dem abschließenden "0 Warning(s) 0 error(s) folgern, dass keine Fehler im Code seien…

Warum sollte irgendein Werkstudent der nur Messwerte in eine Tabelle klopfen soll, irgendwas anderes als die Tabellen-Calculation starten dürfen, ja neue Software installieren?

Er könnte ja irgendwas neues erfinden um sich die Arbeit zu erleichtern.

Geht ja gar nicht!

Da kommt so ein junger Typ und will hier was ändern.

So er weggehen. Er wird weggehen. Zu einer anderen Firma. Die sich noch bewegen darf.

Du hast den Nagel auf den Kopf getroffen. Man traut den Nutzern, die oftmals mehr Kompetenz haben als die IT Abteilung, nichts zu und verkauft sie für dumm. Von Personal Computer ist nur noch Computer übrig geblieben. Dafür jede Menge M$ Bloatware, völlig unnützer und unbrauchbarer Mist, aber Software, welche meine Produktivität steigert und meine Kreativität unterstützt darf ich nicht verwenden. Diese Leute sollten sich mal bei Bruce Schneier weiterbilden lassen. Was bleibt schon anderes als dem AG den Rücken zu kehren, aber nicht ohne Angabe der tatsächlichen Gründe.

"Man traut den Nutzern, die oftmals mehr Kompetenz haben als die IT Abteilung…"

Typische Dunning-Kruger-Einstellung, die ich erschreckenderweise auch in sehr vielen Computer-Foren wiederfinde.

Da werden hanebüchene Weisheiten von sich gegeben, ohne das Drumherum und die daraus resultierenden Folgen zu berücksichtigen.

"IT-Abteilung" != 1st-Level-Support am Telefon… die wissen in der Regel SEHR genau, was sie tun.

"Warum werden diese Exploits nicht direkt von Microsoft oder den Browserherstellern gefixt, so dass man dann auch ohne Antivirus dagegen geschützt wäre?"

Gute Frage, hatte ich mir auch schon gestellt,

Weil man so mit gefährlichem Schlangenöl zusätzliches Geld und Ansehen verdienen kann.

Ganz einfach.

Es gibt tatsächlich Software, welche über die Jahre ganz wenige Fixes gebraucht hat und die nie exploited wurde. Könnt ja mal bei FeFe fragen.

Wenn die hersteller für Exploits ihrer Software haften müßten, sehe die Welt ganz anders aus.

Basierend auf meiner 25 jährigen Praxis als Supporter sage ich:

AV Software verursachte mehr Probleme, als sie Nutzen hatte.

Meine Empfehlung ist:

Microsoft Defender und Configure Defender auf high,

sowie µBlockOrigin im Browser.

Auch wenn *ich* den Defender einsetze, gibt es mindestens 2 Dinge sie nicht gut sind.

— Das ggfls Samples ungefragt an MS übertragen werden ( DSGVO)

— Das Quarantäne-Management ist IMHO erbärmlich.

Das es Nutzer "DAUs" gibt die viele Fragen nicht beantworten können oder wollen …geschenkt. Aber mich stört der Defender regelmäßig bei der Arbeit mit seinen Automatismen. Mein Leben wäre einfacher man bei einem Fund "Prompt user" einstellen könnte.

Solche Test sind IMHO immer schwierig.

Ein hohe Erkennungsrate ist scheinbar gut …

++ aber für Ar*** wenn es 23 False positives gibt …und die dann ggfls auch noch System-Dateien wie (damals) winlogon.exe betreffen

++ aber Programme wie Bitdefender die User zwar nicht viel fragen, es aber u.U. nahezu unmöglich ist, unerwünschtes Verhalten abzustellen.

++ aber schwächere Systeme lahm gelegt werden

++ aber Ein Deinstallation ggfls das System zerlegt

++ die Einzeltest gut sind, aber ein Management im größeren Umfeld nicht taugt.

++ aber ein Defender nach jedem 2. Update es als Fehler mokiert, wenn Samples nicht automatisch an MS übertragen werden dürfen … Sch*** auf DSGVO !

Und all die tollen Ergebnisse zeigen ja nur das Verhalten für einen definiertes Test-Set ( … und ich mal nicht darüber nachdenken, ob der ein oder andere Anbieter Vorteile hat, weil er irgendwo Werbung schaltet )

Als ewiger Kistenschieber sind bestimme Marken bei mit verbrannt ( ich werde sie nicht nennen ) und andere ( 2-3) haben uns bis auf einmal über Jahrzehnte überwiegend gut gedient ) …bis auf dieses >>eine Mal<>eine Mal<< kam Ransomware durch ( und zu der Zeit war mein "Lieblingsprodukt" unter den absoluten Top-Produkten )

Und dieses-Eine-Mal hat jedes Produkt früher oder später …. die aktuellen "Gewinner" habe ich über die Jahre zu oft auf dem Tisch zur Reparatur gehabt.

Am Ende ist eine guter Virenscanner nur ein kleiner Teil – wer sich darauf verlässt wird auch die Nase fallen.

OS + Anwendungssoftware muss aktuell sein, Benutzerkontensteuerung am bestens aus und echte User+Admin Konten … und das wichtigste:

Eine funktionierende und regelmäßig überprüfte Backup-Strategie …inkl Offline Komponente.