Heute noch eine kleine Warnung vor einem neuen Phishing-Versuch der auf Kunden die ING-Bank (früher Ing-Diba) zielt. Den Kunden wird suggeriert, dass es eine neue Webseite gebe, die nach monatelangen Tests die alte Version ersetzen soll. Natürlich muss der Kunden "die neue Seite" besuchen, um sicherzustellen, dass die neuen Funktionen auch genutzt werden können. Dabei werden die Opfer auf eine gefälschte Anmeldeseite geleitet und dort werden dann die Zugangsdaten abgezogen.

Heute noch eine kleine Warnung vor einem neuen Phishing-Versuch der auf Kunden die ING-Bank (früher Ing-Diba) zielt. Den Kunden wird suggeriert, dass es eine neue Webseite gebe, die nach monatelangen Tests die alte Version ersetzen soll. Natürlich muss der Kunden "die neue Seite" besuchen, um sicherzustellen, dass die neuen Funktionen auch genutzt werden können. Dabei werden die Opfer auf eine gefälschte Anmeldeseite geleitet und dort werden dann die Zugangsdaten abgezogen.

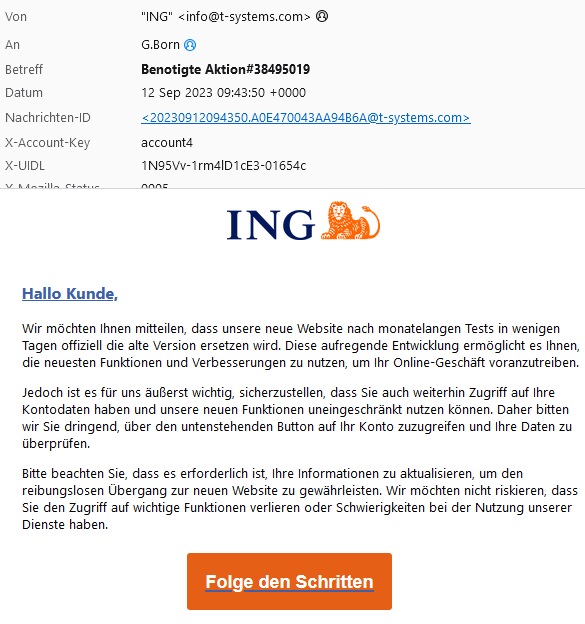

Mir ist die betreffende Phishing-Mail bereits am 12. September 2023 zugegangen und konnte offenbar durch den SPAM-Filter von 1&1 schlüpfen. Ich habe die Mail aufgehoben und zufällig Freitag beim Aufräumen des Posteingangs erneut gesehen. Hier ist der Screenshot der Nachricht.

Witzig, der Link "Hallo Kunde" führt auf die Google-Suchseite, und der Text klingt für mich so, als hätte die Microsoft-Marketing-Abteilung die Meldung über die aufregende Entwicklung einer neuen Webseite verfasst. Der Köder für den Kunden ist die angebliche Überarbeitung der Ing-Webseite, die nach monatelangen Tests in wenigen Tagen offiziell die alte Version ersetzen werde. Als Karotte für "diese aufregende Entwicklung" soll die neue Webseite den Kunden ermöglichen, die neuesten Funktionen und Verbesserungen zu nutzen, um das Online-Geschäft der Ing-Kunden voranzutreiben. Mir ist noch unklar, wie viele Ing-Kunden sich als "Betreiber eine Online-Geschäfts" sehen, aber egal.

Es klingt noch harmlos und fürsorglich, dass die Bank bzw. die Entwickler der Webseite es "für äußerst wichtig erachten, sicherzustellen, dass Kunden auch weiterhin Zugriff auf ihre Kontodaten haben und die neuen Funktionen uneingeschränkt nutzen können". Daher bitten die Absender der Nachricht die Empfänger der Mail dringend, "über den untenstehenden Button auf Ihr Konto zuzugreifen und Ihre Daten zu überprüfen".

An dieser Stelle fällt dem aufmerksamen Beobachter zweierlei auf: Der Hinweis, dass den Entwicklern etwas wichtig im Hinblick auf Kundenbedürfnisse erscheint, ist ein Oxymoron und kommt in der Praxis nicht vor. Entwickler machen und konfrontieren die Kunden ohne große Nachfrage mit dem Ergebnis, egal wie gut oder wie schlecht das ist. Die oben gezeigte Nachricht ist in meinem Kontext Fake, weil Entwickler niemals, auf keinen Fall, so denken und argumentieren. Andererseits würde ein Mitarbeiter einer Bank, so dieser dann ein Rundschreiben an Kunden verfassen würde, niemals von einem Button sprechen – also noch ein Indiz für einen Fake.

Der gewichtigste Hinweis auf eine Phishing-Nachricht ist aber der Absender, der mit ING info[@]tsystems.com angegeben ist. Die Ing-Bank wird erstens keine Mails verschicken und schon gar nicht über tsystems.com. Noch ein Hinweis auf einen Phishing-Versuch. Hier noch der Header der Nachricht.

From - Tue Sep 12 11:46:25 2023 X-Account-Key: account4 X-UIDL: 1N95Vv-1rm4lD1cE3-01654c X-Mozilla-Status: 0005 X-Mozilla-Status2: 00000000 X-Mozilla-Keys: Return-Path: <info@t-systems.com> Authentication-Results: kundenserver.de; dkim=none Received: from t-systems.com ([85.215.162.62]) by mx.kundenserver.de (mxeue002 [212.227.15.41]) with ESMTP (Nemesis) id 1MVbIC-1r7XDG45h6-00NxIi for <g***@***.de>; Tue, 12 Sep 2023 11:43:52 +0200 From: =?UTF-8?B?ItCGTkci?=<info@t-systems.com> To: g***@***.de Subject: Benotigte Aktion#38495019 Date: 12 Sep 2023 09:43:50 +0000 Message-ID: <20230912094350.A0E470043AA94B6A@t-systems.com> MIME-Version: 1.0 Content-Type: multipart/related; boundary="----=_NextPart_000_0012_B550E7B6.C466B295" Envelope-To: <g***n@***.de> X-Spam-Flag: NO UI-InboundReport: notjunk:1;M01:P0:XU0nWc2qEy4=;XeLmODJo/CgjnOFaqi0RTmVqNfB

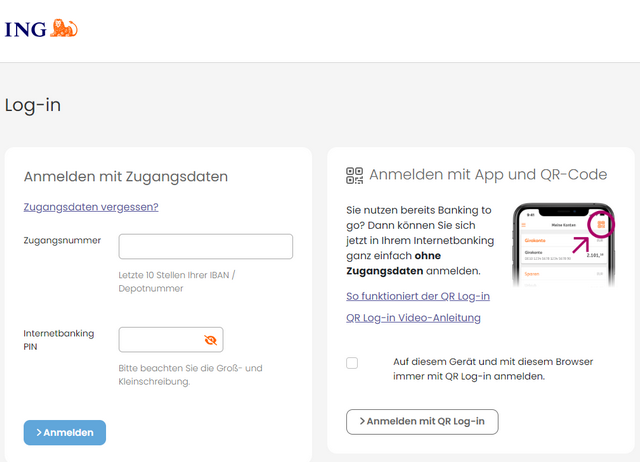

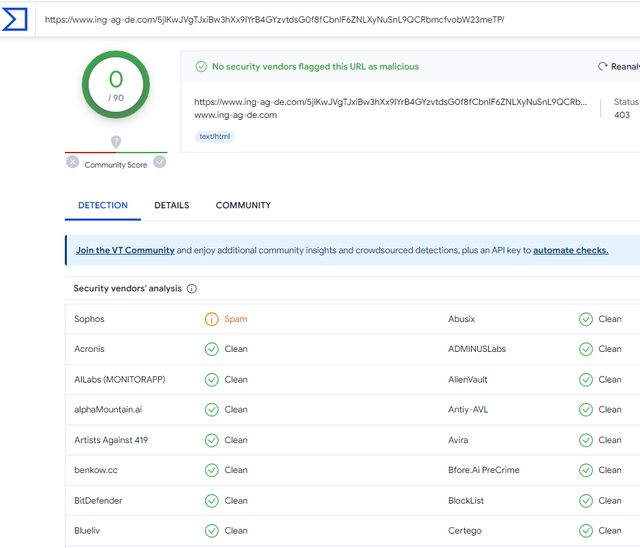

Wählt das Opfer die Schaltfläche Folge den Schritten in der Mail an, wird er auf eine Vorschaltseite *ttps://ind2diba3ag.page.link/u9DC und von dort auf eine Webseite ing-ag-de[.]com weitergeleitet. Beide Seiten werden auf virustotal.com als unauffällig gekennzeichnet und auf der zweite Seite wird ein Captcha abgefragt, um Bots und Analyse-Seiten abzuhalten.

Eine WhoIs-Abfrage ergab, dass die Domain erst am 11. September 2023 bei hostgator in den USA registriert wurde. Nach Eingabe des Captcha-Code gelangt der Nutzer auf eine Eingabeseite (siehe obiges Bild), die der Ing-Anmeldeseite perfekt nachgeahmt ist. Bei der Analyse ist mir aber aufgefallen, dass Links in der Seite wie "Anmeldung mit QR Log-in"nicht funktional waren – aber auf den ersten Blick handelt es sich um eine Seite, wie der Kunde es von der Ing-Anmeldeseite kennt. Nur die URL im Browser ist seltsam und natürlich dient die Fake-Seite dazu, die Anmeldedaten für das Online-Banking abzugreifen.

An dieser Stelle greifen die Sicherungsmaßnahmen der Ing auch nicht, wenn der Kunde die Anmeldung mit einem TAN-Generator oder der Banking-App frei gibt. Eine kurze Prüfung der URL auf virustotal.com ergab, dass zumindest Sophos diese als Phishing erkannte.

Ähnliche Artikel:

Phishing-Mails, die auf Bankkunden (Ing, DKB, Postbank etc.) zielen (Juli 2023)

Volksbankkunden werden mit SecureGo-TAN-Phishing abgezogen

Phishing-Mail: "Registrierung für Mastercard® Identity Check"; kommt über gehackten freshdesk.com-Server

Strato-Phishing: Angebliche Verlängerung SSL-Zertifikat

Warnung: Phishing-Mail zu "nicht zugestellten Mails" zielt auf 1&1-Kunden

Warnung vor Phishing-Mails mit S-ID-Check von Sparkassen (August 2023)

Phishing-Welle mit Facebook-Security Fake-Absender

MVP: 2013 – 2016

MVP: 2013 – 2016

Der Text könnte aus chatGPT kommen.

Die Phish Pages sind genau so aufgebaut und intern benannt wie der Sparkassen Scam der hier neulich erwähnt wurde. Scheint der gleiche Phisher zu sein von dem wir hier in Zukunft sicher noch mehr lesen werden.

Nach der Weiterleitung zu ing-ag-de[.]com blockiert Eset mit der Meldung:

Objektname: *ttps://www.ing-ag-de.com/?js_challenge

Grund: eine Variante von Generik.JAIZCTQ Trojaner

und verschiebt eine Datei mit 16,3 kB in die Quarantäne.

kundendienst-ing.zez-noo523-it.com

wird in Marokko gehostet von

105.128.165.221 6713 (IAM-AS)

https[:]//urlscan.io/result/87df1817-fe23-4bc9-86e4-ab4c61bc29e1/#summary

und wurde bisher von der Security-Community nicht besucht.

Eine Bank würde einen niemals mit "Hallo Kunde" ansprechen.

"Hallo" würde eine Bank niemals schreiben und mit "Kunde" würde eine Bank auch niemanden ansprechen, sonern immer mit vollem Namen, denn den kennt die Bank ja.

Alleine das würde bei mir ausreichen, die Mail zu löschen. Den Rest würde ich gar nicht erst lesen.

Zudem:

Wie hier schon häufer erwähnt wurde, schreibt eine Bank einen niemals per Mail an, sondern nur über das interne Postfach.

Man kann also getrost alle Emails von Banken direkt löschen.

Letzteres liest man zwar immer wieder, aber es stimmt schlicht nicht. Ich bekomme ständig von den Banken, bei denen ich Kunde bin, (echte) Emails. Um mich über die Ausführung einer Transaktion oder den Eingang einer Rechnung zu informieren, mir die neuesten AGB-Änderungen anzuzeigen oder die jährlichen Informationen zur Einlagensicherung zuzustellen, beispielsweise. Oder auch nur, um mir mitzuteilen, dass in meinem bankinternen Postfach Nachrichten warten.

Da würde es dann auch nicht auffallen, wenn in der Email noch ein praktischer Link mit dem Titel „Direkt zu ihrem Konto" oder so enthalten wäre.

Also, ganz so einfach ist es nicht.

Du solltest aber niemals von deiner Bank eine Mail bekommen, wo die relevanten Infos drin sind. Es wird – so kenne ich es von meinen Banken – immer nur drauf hingewiesen, dass eine Nachricht für mich im internen Postfach des Online-Kontos liegt. Das ist der entsprechende Punkt.

PS: Ich habe aber schon von FinTechs entsprechende Mails bekommen, wo sämtliche Sicherheitsvorkehrungen über den Haufen geworfen wurden.

Nein, bekomme ich auch nicht. Aber doch eine Menge Emails, in denen ein Link auf die Anmeldeseite der Bank völlig natürlich wäre und keinen Verdacht erwecken würde.

"Hallo Kunde" wir möchten "Ihnen" "Folge" den Schritten (..) äußerst wichtig (komma) sicherzustellen(komma) (…) erforderlich ist(komma) Ihre Informationen.

Also, wenn die Komiker_innen nicht endlich mal die passenden Sprachen lernen, dann wird das wohl nix. Und duzen/Siezen durcheinander zu würfeln … achmeineGüte.

Ganz, ganz ab von der kompletten Unsinnigkeit der abgeforderten Aktion.

Wer auf so was reinfällt, sollte "Online-Banking" lassen und darauf hinwirken, dass die eigene Bank wieder lokale Services anbietet, anstelle alle Risiken auf die Kund_innen abzuwerfen.