Von AVM gab es zum 4. September 2023 ein Update auf FRITZ!OS 7.57 (oder FRITZ!OS 7.31 bei einigen Modellen), die eine Authentication Bypass-Schwachstelle schließen sollte. Der Hersteller schrieb nur etwas von "notwendigem Stabilitäts- und Sicherheitsupdate". Inzwischen ist klar, dass diese Schwachstelle gravierender als bekannt war, und auf nicht aktualisierten Geräten ein nicht authentifizierter Zugriff auf die Router auch bei deaktiviertem Fernzugriff möglich ist.

Von AVM gab es zum 4. September 2023 ein Update auf FRITZ!OS 7.57 (oder FRITZ!OS 7.31 bei einigen Modellen), die eine Authentication Bypass-Schwachstelle schließen sollte. Der Hersteller schrieb nur etwas von "notwendigem Stabilitäts- und Sicherheitsupdate". Inzwischen ist klar, dass diese Schwachstelle gravierender als bekannt war, und auf nicht aktualisierten Geräten ein nicht authentifizierter Zugriff auf die Router auch bei deaktiviertem Fernzugriff möglich ist.

Authentication Bypass-Schwachstelle in FRITZ!OS

In älteren Firmware-Versionen von FRITZ!OS gibt es eine Authentication Bypass-Schwachstelle, über die Angreifer per Internet die Geräte übernehmen können. Von AVM gab es zum 4. September 2023 ein Update auf FRITZ!OS 7.57 (oder FRITZ!OS 7.31 bei einigen Modellen), wobei der Hersteller nur etwas von "notwendigem Stabilitäts- und Sicherheitsupdate" schrieb.

Im italienischsprachigen Fibra-Click-Forum wurde in einem wöchentlichen Newsletter (hier ist eine übersetzte Version zu finden) ausgeführt, dass die Schwachstelle es Angreifern ermöglichen soll, über Port 443 die Kontrolle über das Gerät zu erlangen. Bei Angriffen auf Nutzer wurden die Internetzugangsparameter gelöscht und der Zugriff auf die FRITZ!OS-Oberfläche gesperrt. Die Meldung aus dem Forum bezog sich auf die FRITZ!Box 7590, die Schwachstelle betrifft aber auch andere Modelle. Ich hatte es im Blog-Beitrag FRITZ!OS 7.57 (7.31) als Sicherheitsupdate schließt schwerwiegende Sicherheitslücke aufgegriffen. Weiterhin hatte ich bei AVM nachgefragt, und um mehr Details gebeten, aber keine Antwort erhalten.

Allerdings muss die Schwachstelle sehr gravierend sein, denn AVM begann in den folgenden Tagen und Wochen ein Update auf FRITZ!OS 7.57 (oder FRITZ!OS 7.31 bei einigen Modellen) breit auszurollen. Selbst für uralte FRITZ!Box-Modelle wie die 7390 und die 7412, die längst aus dem Firmware-Support gefallen sind, steht das Update zur Verfügung. Einige Informationen zum Rollout und möglichen Problemen hatte ich im Beitrag Neues zum FRITZ!OS 7.57 (7.31) Sicherheitsupdate: Breiteres Rollout, mögliche Probleme zusammen getragen.

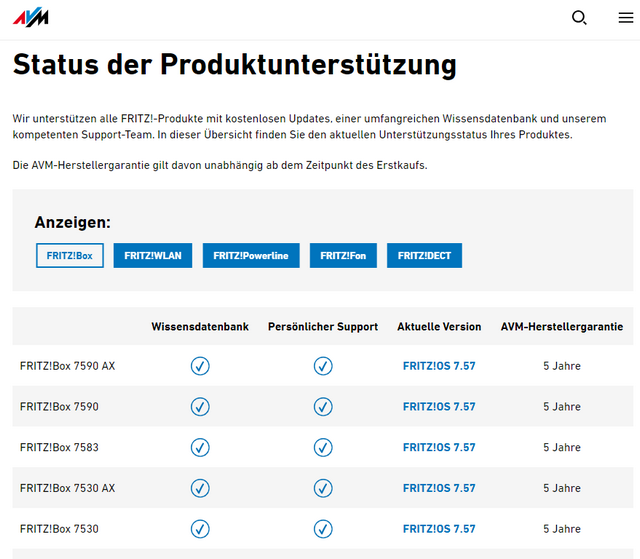

AVM hat auf dieser Webseite einen Hinweis gepostet, dass das Update für sämtliche Modelle verfügbar steht, für die es erforderlich ist. Gegebenenfalls kann das Firmware-Update unter einer anderen Versionsnummer bereitstehen. Die Installation erfolgt auf allen Geräten automatisch, der Patch-Stand lässt sich gemäß diesen AVM-Anweisungen prüfen. Einen Überblick über den Status der FRITZ!OS Firmware-Versionen diverser FRITZ!Box-Modelle findet sich auf dieser AVM-Webseite.

Vom BSI gibt es diesen Sicherheitshinweis, wo der CVSS Base Score mit 7.3 (hoch) eingestuft wird. Aber auch das BSI hält sich bezüglich Details bedeckt und gibt lediglich an, dass ein Angreifer eine Schwachstelle in AVM FRITZ!OS ausnutzen kann, um einen nicht näher spezifizierten Angriff durchzuführen.

Schutz nur per Firmware-Update

Blog-Leser haben im Diskussionsbereich des Blogs sowie auf Facebook auf einen Beitrag von heise hingewiesen. Ein Informant hat sich bei der Redaktion gemeldet und wohl weitere Details bezüglich der Schwachstelle mitgeteilt (die Details bleiben im Dunkeln).

Die Quintessenz aus dem heise-Artikel lautet, dass die Authentifizierungsschwachstelle auch bei deaktiviertem Fernzugriff über den Port 443 angegriffen werden kann. Es ist wohl möglich, den intern in FRITZ!OS laufenden Webserver über eine speziell präparierte Webseite ohne weitere Authentifizierung zu kontaktieren. Die Webseite kann dann ein Redirect oder einen Link auf das FRITZ!OS-Webinterface aufweisen und den Zugriff per Cross-Site-Request-Forgery (CSRF) vornehmen. Es reicht also der Besuch einer solchen Webseite, damit der Webserver kontaktiert und die FRITZ!Box übernommen werden kann.

Einzige wirkliche Lösung, FRITZ!Box-Modelle vor einem Angriff zu schützen, ist ein Firmware-Update auf die aktuelle FRITZ!OS-Versionen mit dem Patch. Ein Problem sehe ich bei FRITZ!Box-Modellen, die durch Internet-Provider mit Firmware-Updates versorgt werden. Laut Nutzerrückmeldungen haben Router bei Vodafone wohl die Updates erhalten. Bei anderen Providern in Deutschland, Österreich oder der Schweiz könnte es anders ausschauen.

Ähnliche Artikel:

FRITZ!OS 7.57 (7.31) als Sicherheitsupdate schließt schwerwiegende Sicherheitslücke

Neues zum FRITZ!OS 7.57 (7.31) Sicherheitsupdate: Breiteres Rollout, mögliche Probleme

MVP: 2013 – 2016

MVP: 2013 – 2016

Man kann in der Fritzbox auch zusätzliche Sicherheit aktivieren, dann muss bei Änderungen an der Konfiguration diese per angebundenen DECT Telefon ein Sicherheitscode bestätigt werden…

und für die "schweren Fälle" gibt es immer noch den Werksreset.

Das ist bei aktuellen Firmware-Versionen standardmäßig aktiviert und lässt sich auch nicht mehr deaktivieren. Hatte man es zuvor deaktiviert, bleibt das auch nach einem Update deaktiviert. Aktiviert man es dann allerdings, oder nach einem Werksreset, kann man es nicht mehr deaktivieren. Ausnahme: Man manipuliert eine Sicherung dahingehend und spielt diese dann wieder ein.

Zwingend DECT?

Ich meine das ich vor einige Jahren, weil ich an einem Remote System etwas ändern musste, was dann den Code verlangt hat, mal irgendwie die FAX/Analog Funktion der Fritzbox so umgebogen habe, das ich dann mit PhonerLite den Code auch aus der Ferne eingeben konnte – selbstredend war für diese krumme Konfiguration keine Code Abfrage nötig.

geht seit 7.5x auch per 2FA APP

Nein, das geht auch mit einem kabelgebundenen Telefon, sowie über die DECT- und WLAN-Tasten an der Box, und sogar mittels beliebiger TOTP-Authenticator App über ein Smartphone.

Wenn man ein IP-Telefon wie PhoneLite (über SIP-Protokoll) angelegt hat geht das auch darüber.

Etwas OT…

Habe seit dem Update meiner 6850 5G auf FRITZ!OS 7.56 keine Verbindung mit 5G-NSA (4xMIMO).

Verbindet sich nur noch mit max. 4G und zwei Antennen.

Hat sonst noch jemand dieses Problem???

Was sagt AVM zu dem Problem? Die haben einen sehr brauchbaren Support.

Ein Update kommt nicht in Frage, weil dann per drive-by andere Funktionalitäten ausgerollt werden. Anstatt Details über die Schwachstelle bekannt zu geben will AVM die Nutzer zwingen die aktuelle Firmware zu installieren.

Ich benötige a) Details zur Schwachstelle um das Risiko zu bewerten und b) einen Fix, der genau diese Schwachstelle behebt und die sonstige Funktionalität unangetastet läßt.

Beides kann AVM nicht liefern. Das bedeutet AVM fliegt definitiv raus und ich setze ein anderes gerät als DSL Modem ein. Sonst macht meine Fritte aus Sicherheitsgründen sowieso nichts.

Warum werkelt dann an Deinem Anschluss überhaupt eine verhältnismäßig teure Fritz!Box, wenn Du die dermaßen kastriert hast? Da wäre doch ein DrayTek Vigor 167 die deutlich günstigere Alternative gewesen, um nur mal ein Gerät zu nennen…

a) diese Info wird wohl demnächst veröffentlicht

b) so weit ich weiß wurde nur diese Lücke in z.B 7.56 > 7.57 geschlossen.

Das selbst sehr alte Fritzboxen das Update erhalten sollte einem den Ernst der Lage klar genug gemacht haben, ebenfalls, dass man sich noch sehr bedeckt hält was die Infos dazu angeht. 7,3 beim BSI ist auch nicht ohne…

Welche "andere Funktionalitäten" sollen denn nicht erwünscht sein? WireGuard ist doch einen echte Erleichterung im IT leben, endlich 2FA statt Telefon oder Tastendruck etc. Für mich ist die Aussage nicht nachvollziehbar.

Bis auf wieder aktiviertes IPv6 nach dem Update gibt es nichts was sich an der bestehenden Konfiguration ändert.

Hauptsache bissl "rumhaten"… Draytek besorgen und keinen Mumpitz verbreiten bitte, Danke.

Punkt B kannst du bei ausnahmslos jedem Hersteller vergessen.

Fixe werden per FW-Update verteilt und die FW enthält dann immer den aktuellen Stand.

Einen Fix für alte Firmwarestände, wenn es neuere Firmwarestände gibt, gibts bei keinem Hersteller.

Wenn es z.B. bei einem Hersteller FW Version 4 und FW-Version 5 gibt, wird der Hersteller nur den FW-Stand 5 fixen, auch wenn er in der 4 vorhanden ist.

Den Aufwand, unzählige FW-Stände für 1 Gerät zu supporten leistet sich kein Hersteller.

Und das Update fixt genau dieses Sicherheitsproblem.

Es setzt auf die neueste FW auf und fixt nur die Sicherheitslücke.

Also 7.57 = 7.56, nur eben mit Sicherheitsfix.

7.31 = 7.30, nur eben mit Sicherheitsfix.

etc.

Und was willst du da an Risiko bewerten?

Ohne Fix kann jemand von Extern, auch wenn der Fernzugriff abgeschaltet ist, auf die Konfiguration der FB zugreifen und diese ändern.

Und da stellt sich die Frage, ob dann über den Weg nicht sogar eine manipulierte FW eingeschleust werden könnte.

AVM hat da gewohnt schnell reagiert.

Bei anderen Herstellern würden aus dem Support gefallene Geräte gar keinen Patch mehr bekommen (mir fällt da z.B. Cisco ein. Gerät hat keinen Support mehr: Pech gehabt! Kauf dir ein neues Gerät!) oder man müsste Wochen- und monatelang auf einen Patch warten.

Frage: Kennt jemand das folgende Phänomen?

Ich habe im Windows-Datei-Explorer eine FTP-Verbindung (natürlich mit vergebenem Kennwort) zum FritzNAS angepinnt. Klicke ich im Explorer auf den angepinnten Ordner, steht in den Ereignissen der FritzBox stets zuerst ein Eintrag über einen fehlgeschlagenen Log-in:

*Anmeldung des Benutzers […] am FRITZ!Box FTP-Dienst von IP-Adresse […] gescheitert (Benutzername oder Kennwort falsch).*

Wenige Sekunden später kommt dann aber stets ein weiterer Eintrag über das erfolgreiche Log-in dazu.

IP ist jeweils die des angeschlossenen Labtops/PCs (das Verhalten ist auf beiden Geräten identisch) und auch der geloggte Benutzer ist korrekt. Ich frage mich, wie das gespeicherte Kennwort jedes Mal zuerst falsch sein soll. Den FTP-Zugang hatte ich in der Registry deshalb schon mal gelöscht, aber geändert hat es nichts. Versucht da der Explorer immer zuerst einen Log-in auf den übergeordeneten Ordner?

Gespeichert ist ja die Adresse: f t p://[Benutzer]@[IP]/FRITZBOX/FRITZ/

Der Vollständigkeit halber: Der Zugriff aus dem Internet ist natürlich nicht aktiviert. Das Log zeigt auch keine solchen Versuche.

Mal die Anmeldedaten für den FTP Zugang aus der Anmeldeinformationsverwaltung gelöscht und dann regulär neu gesetzt? Windows ist da manchmal ein wenig eigensinnig, wenn es darum geht, auf gespeichertes Wissen zurück zu greifen.

Danke für Antwort, aber das hatte ich schon versuchen wollen und war überrascht, dass die in der Anmeldeinformationsverwaltung gar nicht auftauchen. Man kann sie nur über den Registry-Schlüssel

HKEY_CURRENT_USER\SOFTWARE\Microsoft\FTP\Accounts\

löschen, was ich schon gemacht hatte. Als einziger Account existiert dort auch nur dieser. Ich hatte vermutet, dass vielleicht noch ein älterer mit abweichendem Kenntwort gespeichert sein könnte, aber das war nicht der Fall. Mir fällt da irgendwie keine Ursache ein. Da müsste ich mal mit dem Process Monitor aus den Sysinternals schauen, fällt mir gerade ein.

Evtl. versucht er das Login zuerst mit einem Verschlüsselungsverfahren, das die FB nicht kann und deshalb abgewiesen wird und dann wird die Verbindung über ein anderes Verschlüsselungsverfahren aufgebaut.

Beispielsweise anstatt Kerberos dann NTLM.

Microsoft hat da ja mit dem letzten Update diverse Härtungsmaßnahmen eingeführt.

Ich habe jetzt über den *Process Monitor* mit einem Filter auf die IP der Box gesucht und finde da drei Zugriffe auf das Passwort in der Registry.

Die ersten beiden haben als Ergebnis einen *Buffer Overflow*, der dritte Zugriff endet dann mit *Success* als Ergebnis.

Die in meinem beruflichen Umfeld und privaten Haushalt eingesetzte AVM Hardware ist grundsätzlich auf dem aktuellsten Stand, was die Firmware angeht. Zugriff von außen ist grundsätzlich deaktiviert, zudem stellt die Fritz!Box nur die Verbindung zum Internet her. Für alle andere sind die zwischen LAN und Fritz!Box befindlichen Sophos UTM oder Sophos Red zuständig, so dass auch der Nutzer aus dem LAN die Fritz!Box selbst nicht erreichen kann. Physischer Zugriff auf die Fritz!Box ist ebenfalls keinem Nutzer möglich. Ich sah mich deshalb zu keiner Zeit gefährdet.

Die von dir erwähnten FW Sophos dürften für 99,9 % der privaten Nutzer overkill sein.

VG

Definitiv, zum niemand wüsste wie er die System sauber hintereinander koppeln könnte wenn er nicht vom Fach habe.

Habe eine solche Konstruktion 20 Jahre betrieben aber aus Gründen der Vereinfachung jetzt aufgegeben zumal die Astaro UTM ausläuft und ich mit der Sophos UTM nicht wirklich warm werde.

Ja, natürlich. Ich sprach ja auch nicht von den 99,9 anderen Prozent, sondern tatsächlich nur von mir. Man kann durchaus auch im privaten Umfeld die Latte für Scriptkiddies so hoch legen, dass aus einem WLAN mit dem Namen "Jonas, lass das" nicht am nächsten Morgen ein WLAN mit dem Namen "Was denn?" geworden ist.

Und für alle anderen gilt halt: Lasst die Updates an sensiblen Geräte wie dem Router automatisch installieren, sobald der Hersteller etwas bereitstellt, dann ist auch eine Menge gewonnen.

Aha, und wenn ich nach "sophos sicherheitslücke" google findet man ja *ähem* fast rein gar nix. SCNR ;-)

Manchmal verringern zwei Sicherheitssysteme hintereinander die Angriffsfläche nicht sondern vergrößern sie sogar.

Sieht für mich jedenfalls von den Jahreszahlen der Treffer deutlich häufiger aus als der jetzt fast einmalige Fall bei AVM. Wie schnell und umfassend, auch für ältere Systeme Sophos da reagiert und ob die Firewalls bei Verfügbarkeit selber ein schnelles Auto-Update machen wie die Fritzboxen (bei Default-Konfig) habe ich auf die Schnelle jetzt ehrlicherweise aber nicht geschaut.

Joah, und gleiches findet sich für (hier bevorzugtes Antivirusprogramm einsetzen), für Windows und so weiter. Es geht bei dem von mir beschriebenen Konstrukt schlicht darum, den physischen und technischen Zugriff auf den Router seitens des Benutzers eines Geräts innerhalb des LAN zu verhindern. Kann keiner auf die Fritz!Box, kann mir der Angreifer Links bis zum jüngsten Tag schicken, er kriegt keinen Zugriff auf die Fritz!Box. Und das lässt sich nunmal sehr einfach mit (hier irgendein physisches Gerät mit mindestens 2 Netzwerkkarten und entsprechender Software zur physischen und technischen Trennung des LAN zum Router eintragen) verwirklichen, bei dem der Aufruf der Konfigurationsoberfläche des Routers aus dem LAN heraus nicht möglich ist. Sophos ist hier jetzt vorhanden und wurde aus dem Grund von mir genannt. Sollte sich 2025 (Ende Sophos UTM, und XGS will hier derzeit so keiner) was ändern, werde ich aber den Kommentar nicht mehr edieren können :-)

Bei der Sophos UTM meine ich kommen solche Bugfixes nur direkt über die Installation einer neuen Firmware. Das ist der Vorteil beim neuen Sophos Firewall OS, die kann solche Bugfixes on the fly einspielen.

Absoluter Super-GAU (aus Anwendersicht)

Absoluter Jackpot (aus "Dienste" Sicht)

Sicherheitslücke hin oder her, aber wie soll der Zugriff Funktionieren, wenn man z.b. keine IP V4 hat.

Also bei einem Dual Stack Lite Anschluss.

Wie soll ein Angreifer die Fritzbox von Außen erreichen ?

Die Antwort auf diese Frage habe ich hier noch niergends lesen können.

Über IPv6?

Sobald du irgendeine Webadresse aufrufst, wird die IP übertragen.

Das ist technisch nötig, denn der Webserver muß ja wissen, wohin er die Datenpakete senden soll, die angezeigt werden sollen.

Und diese IP (egal ob v4 oder v6) bleibst mindestens so lange gleich, bis es vom Provider eine neue IP gibt (z.B. bei regelmäßiger Zwangstrennung).

Außer, du hast eine feste IP beantragt, dann ändert sich die IP nie.

Entweder habe ich meine Frage nicht richtige Formuliert, oder du hast sie Falsch verstanden. 😊

Bei der Sicherheitslücke heißt es: „Hacker per Remote"

Ohne Fritz Konto und mit DS-Lite Anschluss kann kein Zugriff per Remote geschehen,

weil die Box von „Außen" nicht erreichbar ist.

Eventuell könnte ein Drive-By Angriff (wie von Singlethreaded erwähnt) die Box Manipulieren bzw. Einstellungen Ändern.

Aber dennoch bleibt die Box von Außen nicht erreichbar.

Somit hat der Hacker keinen Nutzen mit einer Box, die einfach Tot ist.

Aber auch dieser Fall sollte eher unwahrscheinlich sein, da Drive-By auch bei Omas Computer nicht mehr Funktionieren sollte.

Die meisten Fritz!Boxen werden im internen LAN die Standard IP 192.168.178.1 nutzen. Auch wird eine Anfrage an fritz.box vom integrierten DNS-Server mit der IP-Adresse der Fritz!Box beantwortet.

Der Angreifer schleust den schadhaften Befehl per Javascript in eine Webseite ein. Das kann z.B. über Werbeanzeigen passieren. Surft der Anwender mit seinem PC im internen Netzwerk z.B. auf bild.de und wird dort die schadhafte Werbeanzeige ausgespielt dann sendet der intere PC den schadhaften Befehl zur Änderung der Einstellungen an die Fritz!Box.

Das Problem ist hier, dass die Fritz!Box den Befehl verarbeitet ohne die Authentifizierung der Anfrage zu prüfen. Änderungen sind auch ohne Anmeldung möglich. Genau diese ungeprüfte Verarbeitung verhindert der Patch.

Klar gibt es Konstellationen in denen das bemerkt werden kann, Firefox + NoScript Add-On z.B., aber das kann man nicht als Default ansehen. Noch problematischer ist natürlich, wenn der Webserver der Fritz!Box direkt aus dem Internet zu erreichen ist. Dann muss der Angreifer nicht über Bande (XSS) spielen und kann direkt Hand anlegen.

Ja, das gute alte Speedport W700V Desaster, da war das Webfrontend von aussen(!) auf Port 8085 erreichbar, inkl. Möglichkeit das Router Passwort zu raten. Telekom behalf sich dann mit globaler Sperre des Ports…

https://www.heise.de/news/T-Online-sperrt-TCP-Port-8085-145755.html

Da gab es noch einen:

https://www.heise.de/news/Warum-eine-komplette-Arztpraxis-offen-im-Netz-stand-4590103.html

Bei der Freigabe von Port 443 wurden auch einfach andere Ports freigegeben ohne dass dies ersichtlich war. Darunter auch SMB.

Das etwas arg penetrante eher negativ konnotierte Erwähnen von "sehr alt", in dem Zusammenhang, scheint mir Abbild eines ziemlich ätzenden Konsumismusses zu sein, den wir doch eigentlich mal überwinden müssen (besser längst überwunden hätten).

Die 7390 ist vor 13 Jahren auf den Markt gekommen. Wenn die Elektrik in dem Teil so lange hält, dann ist lobenswert. Wenn das Gerät noch 7 Jahre mehr schafft, kommen das dem Ziel sinnvoll und nachhaltig näher.

Der geringste Teil des Produkts ist gleichwertig recyclebar. Und selbst 100% Recyclen zerstört die Erde nur weniger, es baut sie nicht wieder auf. Viele der benutzten Stoffe sind nach derzeitigem Stand single-use und sehr deutlich endlich. Je länger Dinge "laufen" um so besser. Wenn das Komfort Nachteile hat, so what? Was liegt denn da auf der anderen Seite der Waage?

1. Kannst Du den ersten Satz deines Kommentars auch in verständlichem Deutsch formulieren …. ich hab zwar vermutlich verstanden, was Du meinst, wird aber nicht jeder Leser können.

2. Du sprichst es an, die 7390 ist vor 13 Jahren auf den Markt gekommen. Da dürfte der Großteil der Exemplare inzwischen defekt sein. Hab selbst eine 7390 hier liegen, die ich mal aufschrauben und sehen will, ob ich einen aufgeblähten Elko finde.

3. Sind für einen Betrieb drei Dinge relevant: Läuft das Gerät noch? Ist es noch sicher? Erfüllt es noch die Anforderungen? Diese Punkte dürften bei vielen Geräten nicht mehr erfüllt sein. Hätte die 7390 ggf. als Repeater für eine Teststrecke eingesetzt – aber auch das ist hier unmöglich.

4. Einem wirtschaftlich arbeiten müssenden Unternehmen ist es imho nicht vorhaltbar, dass er über diese lange Zeit die Firmware weiter wartet. Dass es natürlich gut wäre, wenn ein Gerät 20 Jahre läuft, da gehe ich mit konform – wird aber nicht passieren. Welcher PC aus dem Jahr 2003 ist mit heutigen Anforderungen noch betreibbar? Selbst bei Linux wird es da eher eng.

Ja, heute ist es so. Was Karl anmahnt, ist, nach meinem Verständnis, dass es nicht so bleiben darf, wenn wir ernsthaft über eine zumindest ansatzweise Nachhaltigkeit reden wollen.

Und dem schliesse ich mich an. 10 Jahre alte Geräte sind nicht alt. Ich habe eine ganze Reihe Elektro- und Elektronikgeräte, die über 20, teils über 30, ja sogar über 40 Jahre alt sind und einwandfrei funktionieren. Es ist also offensichtlich möglich, so etwas wirtschaftlich zu bauen und auch entsprechend lange zu benutzen.

Im IT-Bereich tut sich für Normalanwender ohnehin schon lange nicht mehr viel. Mein >15 Jahre alter Laptop kann, mit einer für 30 Euro nachgerüsteten SSD, ohne jede Einschränkung alles, was meine Frau so braucht. Auch mein relativ neues iPhone SE kann eigentlich nicht mehr, als das alte iPhone 6 — ausser dass es noch Updates bekommt.

In der EU wird jeder Kleinkram geregelt — eine Verpflichtung zu, sagen wir, mindestens 10 Jahren Sicherheitsupdates ist da längst überfällig. Sehr lobenswert, dass AVM das von sich aus tut. Aber leider die Ausnahme.

Wobei es bei über zehn Jahren natürlich auch diverse andere Probleme geben wird. Zum Beispiel, dass die Hardware bestimme Standards nicht mehr erfüllen kann.

Ich erinnere mich noch vor Jahren an alte MDEs im Lager, welche zum Buchen von Lagerbewegungen verwendet wurden. Die waren damals noch per WEP im WLAN angebunden.

Der Hersteller hat dann noch ein Update auf WPA entwickelt, aber die Dinger waren mit WPA einfach nicht mehr benutzbar. Die CPU war mehr mit der Crypto beschäftigt, als mit der eigentlichen Aufgabe, da die CPU keine Befehle für die Beschleunigung von AES hatte.

Da WEP damals langsam den Spitznamen "Wireless Encryption Placebo" entwickelte, war der Betrieb eines WEP-Netzwerkes nicht mehr zu vertreten. Inzwischen gibt es selbst das einfache WPA-WLAN nicht mehr.

Will man bei der Hardware wirklich 20 Jahre Nutzbarkeit erzielen, dann müsste sich erstmal die Entwicklung von Software massiv ändern. Weniger Features, mehr Optimierungen, mehr Sicherheit.

Leider glaube ich nicht daran, aber dass es gehen kann zeigen z.B. bestimmte Spielekonsolen oder auch die Raumfahrt, welche mache Sonden Jahrzehnte am Laufen hält. Vielleicht ist das bei der Hardwarevielfalt im Feld aber auch zu viel verlangt.

Naja du missverkennst da einen Punkt: Gaia braucht uns Menschen nicht!

Dem Planeten ist es Scheißegal ob wir existieren oder nicht, dem Planeten ist es auch Scheißegal ob er ein Wasserplanet oder ein Wüstenplanet ist… er geht wie jeder Planet/Stern sowieso den Weg das er irgendwann verglüht… ob zu diesem Zeitpunkt noch Menschen oder andere Lebewesen, Einzeller oder Mehrzeller darauf existieren spielt keine Rolle!

Wir jedoch brauchen diesen Planeten zum überleben, nur verschwenden wir derzeit eine Menge Resourcen etwas aufhalten zu wollen was längst nicht mehr aufhaltbar ist! Wir sollten endlich anfangen uns an die geändertet Situation anzupassen um mit dem kommenden Klima (über)leben zu können.

(naja zumindest unsere Nachfahren ;-P)

Die kommenden Land-/Rohstoffkriege werden sicher sehr interessant werden und die sind so sicher wie das Amen in der Kirche.

Da hilft nur ein dezimieren der Schädlinge (was hier wir sind)

Wenn wir etwas längerfristig denken, kommt die Erkenntnis, dass in ca. 250 Mio. Jahren eh alles egal ist – und davor wird es heftig unlustig mit Erdbeben und Vulkanausbrüchen. Ich hatte das kürzlich drüben im 50Plus-Blog im Artikel In 250 Millionen Jahren stirbt die Erde aus; Hitzekollaps durch Superkontinent thematisiert. Aber hey, dann werde ich wohl eher nicht mehr bloggen.

Ach Günter du bist schon so lange dabei, die "paar" Tage schaffst du auch noch ;P

Das Problem dabei ist aber, das die Firmen irgendwie dafür sorgen müssen, das sie überleben.

Was passiert, wenn Geräte sehr lange haltbar sind und dann Marktsättigung eintritt, das hat man in den 1970er Jahren erlebt:

Da sind sehr sehr viele Haushaltsgerätehersteller pleite gegangen, weil Marktsättigung eingetreten ist. Über 90% aller Haushalte hatten da dann einen Kühlschrank, eine Waschmaschine, etc.

Und wo kein Bedarf da ist, kann auch nichts verkauft werden.

Was machen die Hersteller also inzwischen, damit die langfristig überleben können:

– Haltbarkeit der Geräte künstlich begrenzen

– immer neue Features einbauen und so Bedarf wecken

Und das hat auch weitreichende Folgen, wenn Geräte lange halten:

Es ist zwar gut für die Umwelt, aber was hilft es, wenn die Leute dann arbeitslos sind?

Leute ohne Arbeit bringen keine Steuern, keine Sozialbeiträge, keine Beiträge für die Rentenversicherung etc. etc.

Das Grundübel ist die viel zu große Bevölkerungszahl auf unserem Planeten.

1-2 Mrd. weniger Menschen würden dem Planeten weit mehr helfen als jede noch so ambitionierte Umweltmaßnahme.

"1-2 Mrd. weniger Menschen würden dem Planeten weit mehr helfen als jede noch so ambitionierte Umweltmaßnahme."

Wir hätten die gerade erst von der Natur angebotene Chance nutzen sollen, oder?

Aber nun mal ohne jeden Sarkasmus: Kumpel Heinz hat noch heute eine Ackermann Euracom 182 am heimischen All-IP-Anschluss hängen und versorgt seine Hütte so mit Telefonie an den für ihn neuralgischen Punkten. Früher hing sie halt am NTBA, jetzt hängt sie am ISDN der Fritz!Box.

Ich persönlich halte allerdings wie der eine oder andere Vorredner 10 Jahre für machbar, ohne, dass den Aktionären irgendeines gewinnorientiert betriebenen Unternehmens die Dividende ausgeht, wenn man sich auch in den Chefetagen mal etwas maßvoller verhält, was Gehaltszuwächse oder Bonuszahlungen angeht. Ich finde es deshalb schade, dass das, was vor nicht allzulanger Zeit noch ein Qualitätsmerkmal von "made in Germany" war, heute mit Sollbruchstellen und einem möglichst miesen Reparierbarkeitsindex ausgestattet wird, damit man schneller Neues verkaufen kann.

Zu arbeiten, um etwas zu produzieren, das eigentlich niemand braucht, damit ich Geld verdiene, um mir etwas zu kaufen, das ich eigentlich nicht brauche, ist Unsinn. Und dieser Unsinn wird uns um die Ohren fliegen, wenn in den nächsten 10 Jahren meine Generation in Rente geht und es einfach nicht mehr genug qualifizierte Arbeitskräfte geben wird, um die Dinge und Dienstleistungen, die wir tatsächlich brauchen — von Nahrung über Energieversorgung bis zur medizinischen Betreuung — bereitzustellen.

Wir müssen uns künftig auf des Wesentliche konzentrieren. Aber kein mir bekanntes Land geht die vorhersehbare Katastrophe an — stattdessen wird mit immer neuer Bürokratie der Bedarf für unproduktive Bullshit-Jobs gesteigert statt reduziert. Zuwanderung ist auch keine Lösung, sondern verschiebt das Problem im günstigsten Fall in die Zukunft bzw. verschärft es im weniger günstigen Fall noch.

Nun, als überzeugter Wirtschaftsliberaler kann ich sagen: Der Markt wird es richten.

Es ist vorhersehbar, dass in der nicht allzu fernen Zukunft Altenpfleger mehr verdienen werden als Informatiker. Es wird niemand mehr das Geld haben, sich jedes Jahr das neuste Smartphone zu kaufen. Und dann wird der eingangs erwähnte Unsinn von alleine aufhören. Leider vermutlich von allerhand unerwünschten Nebenwirkungen begleitet.

Dichter und Denker

Jupp, es war einmal..

Aus dem Land der Dichter und Denker ist das Land der Volltrottel geworden, fast alle nur noch aggressiv so wie unter 10000 Volt aber oben brennt kein Licht! Mir egal in ein paar Monaten bin ich auch in Rente und da nix wie ab in den Süden, für die letzen paar Tage/Jahre! 'Goodbye deutschland' :)