Kurze Information für die Leserschaft. Gestern informierte mich ein Blog-Leser, dass sein Download des Software-Pakets WinRAR 6.24 (Deutsch) einen Alarm bei Virustotal ausgelöst habe. Meine Gegenprüfung ergab, dass die betreffenden Downloads nur bei einem Scanner eine Warnung auslösten. Die zweite Gegenprobe durch den Leser ergab erneut Alarme, und je nachdem wie ich vorgehe bekomme ich auch Alarme. Ich dokumentiere den Fall, der ein Fehlalarm sein kann, mal hier im Blog. Aktuell würde ich WinRAR nicht aktualisieren, bis das geklärt ist.

Kurze Information für die Leserschaft. Gestern informierte mich ein Blog-Leser, dass sein Download des Software-Pakets WinRAR 6.24 (Deutsch) einen Alarm bei Virustotal ausgelöst habe. Meine Gegenprüfung ergab, dass die betreffenden Downloads nur bei einem Scanner eine Warnung auslösten. Die zweite Gegenprobe durch den Leser ergab erneut Alarme, und je nachdem wie ich vorgehe bekomme ich auch Alarme. Ich dokumentiere den Fall, der ein Fehlalarm sein kann, mal hier im Blog. Aktuell würde ich WinRAR nicht aktualisieren, bis das geklärt ist.

Das Archivprogramm WinRAR 6.24 wurde ja vor wenigen Tagen freigegeben – die Kollegen von deskmodder haben es zum 5. Oktober 2023 im Beitrag WinRAR 6.24 Final korrigiert 2 Fehler beim Extrahieren thematisiert. Gestern hat mich Stefan K. per E-Mail kontaktiert, weil ihm Freitag, den 6. Oktober 2023 ein Update von WinRAR auf die Version 6.24 angezeigt wurde. Er hat sich daher diese Version in Deutsch von der offiziellen WinRAR-Seite geladen und diese wie immer in Virustotal geprüft.

Virustotal meldet Fehler

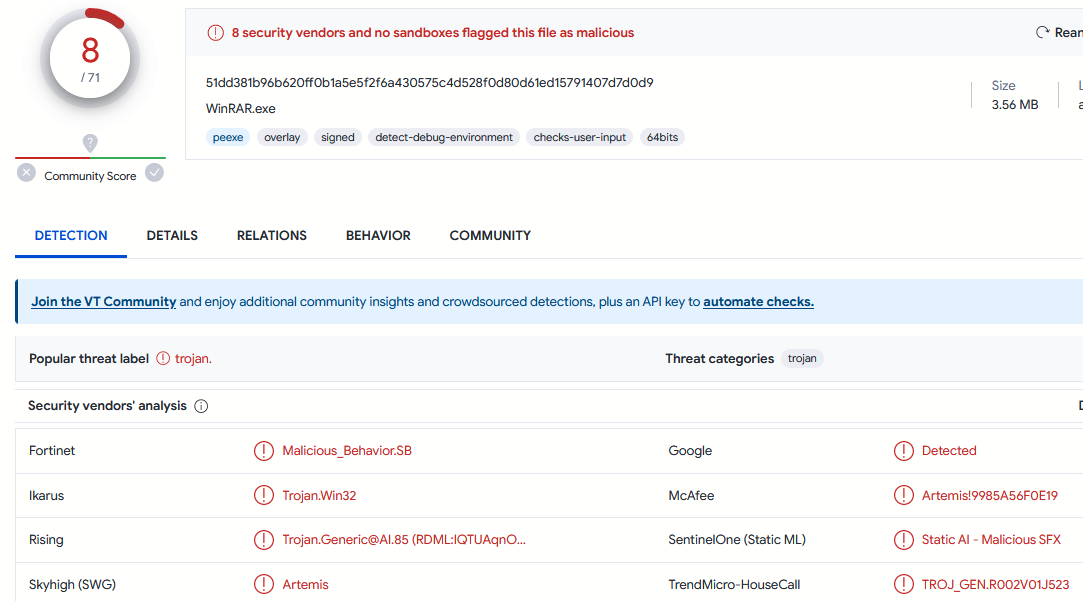

Zu seinem Erstaunen meldeten drei ihm vom Namen her unbekannte Scanner auf Virustotal zu diesem Zeitpunkt einen Befund. Er hat das Update dann einen Tag zurückgestellt und am gestrigen Samstag-Morgen nochmals eine Prüfung gestartet. bei diesem Scan meldeten acht Scanner einen Befund, darunter auch Google, Fortinet, McAfee und Trend Micro. Nachfolgend ist das Ergebnis der Prüfung auf Virustotal zu sehen.

Virustotal meldet WinRAR 6.24 als Infiziert

Er fragte, ob ich vielleicht irgendwo etwas gehört habe, ob das was im Busch sei. Hatte ich nicht. Stefan schrieb dann, dass er die Finger erst einmal vom Update lasse und in zwei / drei Tagen nochmal die Sachlage prüfen werde.

Dürfte ein Fehlalarm gewesen sein

An dieser Stelle ging mir durch den Kopf, dass es sich um einen Fehlalarm handelte, denn zum 30. September 2023 hatten wir ja einen solchen Fehlalarm beim Tor-Paket. Ich hatte im Blog-Beitrag Microsoft Defender löst bei Tor.exe Warnung vor "Trojan:Win32/Malgent!MTB" aus berichtet. Inzwischen ist die Signatur im Defender aktualisiert und Tor wird wieder akzeptiert.

Ich habe mir daher gestern die Seite von RarLab https://www.rarlab.com/ aufgerufen und beide deutschen WinRAR-Download-Links auf Virustotal prüfen lassen. Virustotal listete nur den Scanner URL Query auf, der die Pakete als "suspicious" (verdächtig) anmahnte. Deutete darauf hin, dass ich entweder eine andere Quelle hatte, oder die Virenscanner aktualisiert wurden, um den Fehlalarm zu bereinigen.

Ich habe diesen Befund per Mail an den Leser gemeldet, der erneut testete und mir folgendes schrieb: Er versuchte aus dem installierten Programm WinRAR 6.23 ein Update auf die 6.24 anzustoßen.

Wenn er auf die Schaltfläche Homepage in obigem Dialogfeld klickt, wird er zur Seite:

https://www.win-rar.com/start.html?&L=1

geleitet und der Download erfolgt von

https://www.win-rar.com/download.html?&L=1

Die Deutsche Version zeigt laut der Aussage des Lesers auf die URL:

https://www.win-rar.com/fileadmin/winrar-versions/winrar/winrar-x64-624d.exe

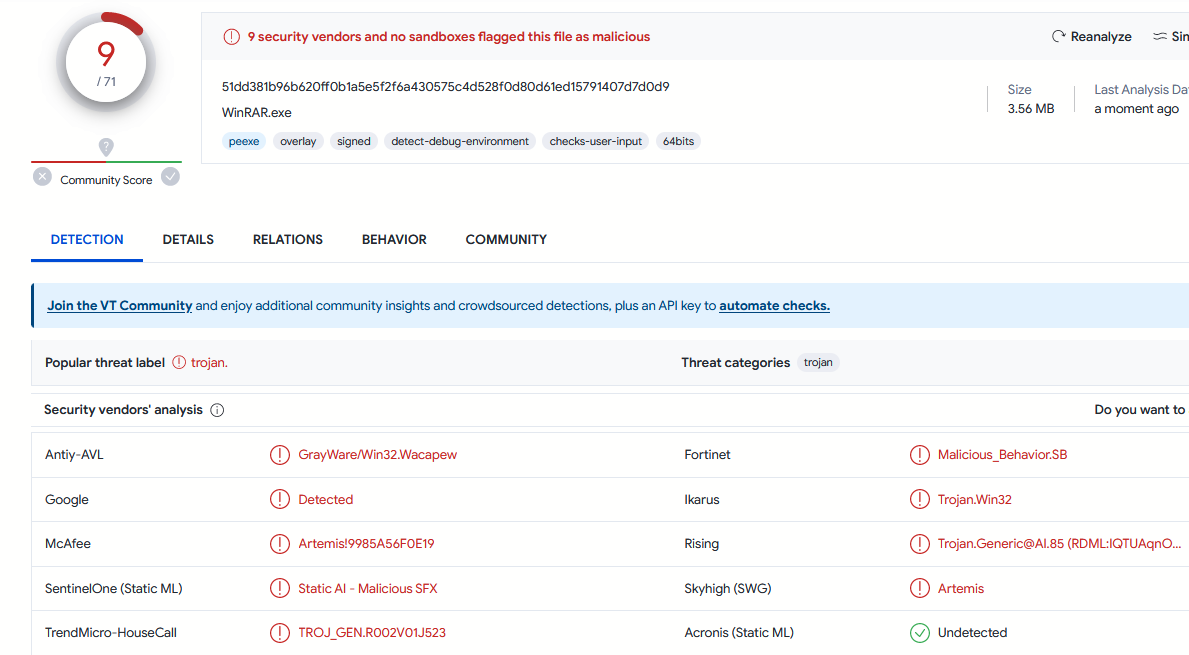

Der Hash der Datei ist der gleiche wie in den vorherigen Downloads, nur wurden Stefan nun Meldungen von neun Scannern angezeigt.

Virustotal meldet WinRAR 6.24 als Infiziert

Stefan schrieb dazu: Gehe ich wie Du über RARlabs liegt der Download unter diesem Link und die Datei hat einen anderen Hashwert:

https://www.rarlab.com/rar/winrar-x64-624d.exe

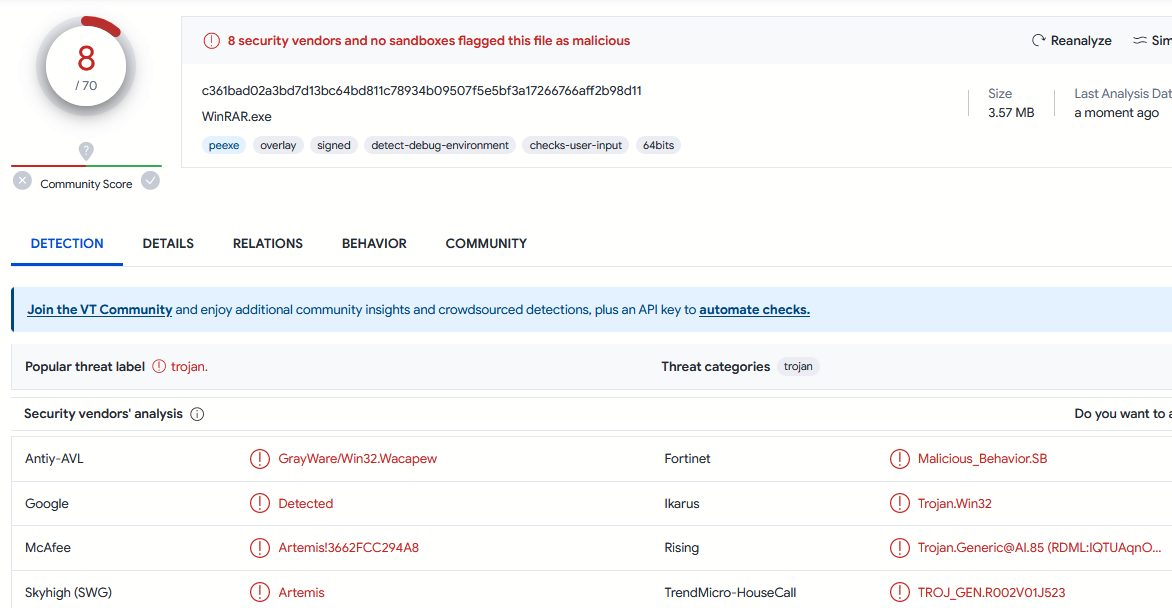

Das Ergebnis von Virustotal sieht dann so aus:

Virustotal meldet WinRAR 6.24 als Infiziert

Ich habe jetzt mal die Probe gemacht, der Download der WinRAR-Installationsdatei wird beim Hochladen auf Virustotal nach wie vor von neun Virenscannern als bösartig mit Trojanern gemeldet. Gebe ich den Download-Link der WinRAR-Installerdatei (64-Bit) von der WinRAR-Seite auf Virustotal an, werden mir entweder ein oder zwei Warnungen angezeigt. Der Upload der Datei von der Download-Adresse zeigt dagegen acht Scanner mit Warnungen.

Das lässt den Schluss zu, dass Virustotal beim Scan einen Unterschied zwischen angegebenen URLs und hochgeladenen Dateien macht. Weiterhin sollten deutsche Nutzer aktuell erst einmal von einem Update Abstand nehmen, bis die Sachlage geklärt ist. Ich gehe von einem Fehlalarm aus – aber sicher kann man nie sein.

MVP: 2013 – 2016

MVP: 2013 – 2016

Was mache ich, wenn ich ins lukrative AV Geschäft einsteigen will aber völlig unbekannt bin?

Ich erzeuge Fehlalarme auf Virus Total, und melde diese an die Presse. Die werden das veröffentlichen (jeder klick zählt) und ich habe gratis Werbung im Redaktionellen Teil.

Diese Masche wird immer häufiger gemacht.

Virustotal ist eine gute Idee, aber wenn da nur einzelne Scanner, die zu dem keinerlei Reputation etwas melden sind das Fehlalarme, was denn sonst? Sollen das besonders geniale programmierte Scanner sein?

Aber es zeigt welche Panik aus Hilflosigkeit und Unwissenheit geschoben wird.

und natürlich zeigt es auch, das niemand ein wirkliches Interesse hat, Viren wirksam zu bekämpfen. Es lassen sich mit der Angst prima Gewinne scheffeln

Ich habe die Infos an Günter als Privatperson weitergegeben und bin beruflich nicht mit irgendwelchen AV-Herstellern verbunden. Es geht hier nicht um Werbung. Auch würde ich ein Produkt das ständig Fehlalarme erzeugt ehr als weniger sinnvoll ansehen. Die Rechnung geht meiner Meinung nach nicht auf.

Das Virustotal nicht perfekt ist weiß man. Einfach auf einem Windows PC Sysinterals Autoruns starten und die Hashwerte aller geladen Programme gegen Virustotal prüfen. Das findet sich immer etwas was mal von irgendwelchen Scanner erkannt wird, meist aber nicht in der Häufigkeit.

Virustotal ist ein Tool, dessen Ergebnisse man interpretieren muss, keine Frage.

Seltsamer Kommentar! Es muss niemand Virustotal nutzen – und eine Meldung über einen Trojaner-Fund in einer Software würde ich eher als "Negativ-Werbung" interpretieren. Die Durchschnittsnutzer behält sich eher "da war doch was mit einer Virusmeldung" im Hinterkopf.

Und die AV-Anbieter auf Virustotal werden mit Sicherheit nicht proaktiv False Positivs generieren – da ist einfach die Zahl der Einreichungen zu hoch. Zudem haben diese Anbieter i.d.R. eine Analystengruppe, die Virenfälle analysiert und das in einem Blog-Beitrag dokumentiert. Meldungen in den Medien sind da sicher – und positiver konnotiert. Wenn ein AV-Anbieter auf VT zu häufig durch Fehlalarme auffällt, dürfte der dann auch irgendwann aussortiert werden.

Es geht im Blog-Beitrag ausschließlich um die Information, dass es eine Meldung auf Virustotal gibt und die Leute, die WinRAR bereits als Kaufversion besitzen, aktuell etwas vorsichtig mit dem Update sein sollten, bis dieser Sachverhalt ausgeräumt ist.

Zweiter Punkt, der für mich nicht so klar war: Es ist wohl ein Unterschied, ob eine Datei oder eine URL auf Virustotal eingereicht wird. Naiver Weise hatte ich angenommen, dass bei einer eingereichten URL die dort hinterlegten Downloads gezogen werden (ist aber wohl nicht der Fall und möglicherweise technisch auch nicht möglich).

Zum Generellen: Wäre ja nicht der erste Lieferkettenangriff – und auch Fehlalarme tauchen immer mal wieder auf. Wer vor dem Sachverhalt steht "VT meldet einen Fund", dürfte durchaus begrüßen, wenn es auf einer Webseite eine Information "hier auch passiert" gibt. Die Zahl der potentiellen "Neukäufer von WinRAR", die auf Grund dieses Blog-Beitrags generiert werden, dürfte sich nach meiner Einschätzung bei ~0 bewegen. Das Gleiche gilt für die bei VT eingebundenen AV-Anbieter.

Vielleicht diese Sichtweise einfach mal durch den Kopf gehen lassen, bevor wilde Theorien gesponnen werden. Danke.

Es geht nicht um die Werbung für die Software in der der angebliche Virus sein soll. Das wäre für wahr Kontra produktiv, im nicht zu sagen Schwachsinn, auch wenn sich manche Software herstellen nicht darum scheren ob irgendwas bei VT anschlägt oder. Niemand muss VT benutzen und schon garnicht den Ergebnissen trauen.

Das gilt für alle AV Produkte und trotzdem werden damit Milliarden umgesetzt, vermutlich weil sie niemand benutzt oder vertraut…

Sauber durch VT zu kommen gehört heute leider zu einem guten Kundenservice, upps, es heißt ja Kundenerlebnis…

Aber das war überhaupt nicht gemeint, das durch der False Positive Reklame für WinRAR gemacht werden sollte durch VT. Das wäre absurd. Stimmt.

Es geht um das Bekanntmachen neuer AV Software durch Fehl Alarme auf VT, die dann aufsehen erregen.

Dazu muss niemand VT benutzt haben, sondern irgendwo gelesen haben.

Es ist zu vermuten, das der Multikationsfaktor durch einen Bericht in einem Blog weit größer ist als ein erster Platz bei VT. Ich verstehe nicht wieso man meine Darstellung so dermaßen falsch verstehen kann. Sorry.

Erstmal ist zunächst nicht klar, das das ein eine Fehlwarnung ist.

Aber der Name des AV steht davor.

"oh, welch tolle neue AV Software, mit einem total guten Algoritmus, der als einziger diesen pöhswilligen Virus in einem seriösen Programm erkannt hat…"

wird wohl hoffentlich niemand denken.

Aber er kennt den Namen schon Mal. Im Gehirn ist das "angebahnt".

Das das aus einem FalsePositiv stammt ist schnell vergessen, weil auch andere AV solche liefern.

Aber die Spur des Namens bleibt.

Es ist natürlich ein Dilemma für jeden Berichterstatter, dass er so missbraucht werden kann.

Zum Trost:

Als VT neu war habe ich auch zunächst einfach die URL hochgeladen…

Aber VT hätte ja viel zu tun, da ja es jedesmal die Datei herunterladen laden müsste um die Prüfsumme berechnen zu können. Auch würde er irgendwann wegen DOS gesperrt werden.

Was man von der URL Reputation durch VT halten soll weiß ich nicht.

Ich hoffe das Missverständnis wer für was Werbung macht ist klarer geworden.

Ich hatte schon verstanden, dass es um AV Programme geht, doch wer würde sich für ein Programm entscheiden, welches durch Fehlalarme auf Virustotal auffällt?

Erstmal ist VT kein Tool, welches in der Breite der Bevölkerung regelmäßig verwendet wird. Die Leute die hier im Blog sind, haben überwiegend einen IT Background und können das einordnen.

Ich glaube nicht, dass man auf diese Weise irgendwelche Leute ködern kann. Auch tauscht man die Systeme in den Firmen nicht mal eben so aus. Meist laufen die Lizenzen über mehrere Jahre und da wird kein Admin ein Jahr Nutzung auf 200 Endpoints verfallen lassen, nur weil ein neues, unbekanntes AV auf VT viele Meldungen erzeugt.

Sorry, aber ich kann da keine Werbewirkung erkennen. Beim besten Willen nicht.

*rofl* Genau Trendmicro und Fortigate sind total unbekannt!

McAfee war auch mal bekannt, ich weiß aber grad nicht zu welcher Butze der gerade gehört.

Ich lese da nichts von "bösartig infiziert"

Ich sehe da Warnungen vor GrayWare und "generic" oder gar das eine AI-erkennung angeschlagen hat.

Das sind alles keine bösartigen Infektionen!11!

Das sind Warnungen m

Virustol hat Unterseiten, auf denen steht, was gefunden wurde.Schon ein falsches Datum kann angemekert werden

Warum sehr gute und seriöse Programme Grayware werden kann auf den Seiten von Trendmicro nachgelesen werden.

Es sind auch immer nur Warnungen, keine Alarme

Aber vielleicht verstehe ich das "GEN" ja falsch, und es bedeutet "bösartig" und nicht "generisch festgestellt "?

Es ist richtig, dass solche GEN Meldungen keine direkte Erkennung eines Virus darstellen. Das sind Treffer, welche auf Grund von Heuristik einem bestimmten bekannten Schema entsprechen. Hier sind Fehlalarme deutlich wahrscheinlicher. Auffällig fand ich aber die Anzahl an Produkten, welche angeschlagen haben. Das waren mir durchaus bekannte Namen bei. Deshalb habe ich die Info einfach mal weitergegeben. Wie der einzelne Anwender damit umgeht, ist eine persönliche Entscheidung.

Es fällt im Text aber das Wort "bösartig Infiziert"

und das kann man bei generische außer Grauware Warnungen nicht sagen, ee ist reißerisch.

Wir gehen konform, das das fakse positives sind.

Aber neulich ist in China ein Sack Reis umgefallen.

Haben wir davon gelesen?

Ich schätzte Günters Blog für seine fairen Überschriften.

Wir gehen konform, dass es möglicherweise false positives sind. Ganz sicher bin ich mir trotzdem nicht und diese Unsicherheit hat mich bisher auch davon abgehalten das Update zu installieren.

Insgesamt ist das Konstrukt mit zwei Webseiten, verschiedenen Binaries und verschiedenen Dateiversionen schon sehr undurchsichtig.

Siehe die Arbeit von Mira Bellenbaum unten oder auch den Hinweis von Günter zum Thema Lieferkettenangriff. Vorsicht ist besser als Nachsicht.

Wie schon geschrieben, wenn jemand den Hinweis für sich als nicht relevant (Sack Reis umgefallen) interpretiert und dann das Update aus einer der Quellen installiert, dann ist das sein gutes Recht.

wenn Virus Total einen anderen Hashwet ermittelt dann deutet das daraufhin, das VT ein anderes Programm bekommen hat.

Das kann daran liegen, das das CDN noch nicht aktuell ist.

mal nach dem Hashwert selbst gesucht?

Die im Beitrag gezeigten Hashwerte passen zu den beiden Download-Links, welche im Artikel verlinkt wurden. Warum die beiden Seiten unterschiedliche Dateien ausliefern kann nicht nicht sagen. Der Dateiname ist identisch, die Größe unterscheidet sich um ein paar Kilobyte. Entsprechend ist auch der Hash schon zwangsläufig ein anderer.

Lade ich eine der Dateien hoch, so wird zunächst lokal der Hash errechnet. Ein Upload wird nur dann angeboten, wenn die der Datei noch unbekannt ist. Ist die Datei bekannt, so wird zur letzten Analyse weitergeleitet. Die direkte Suche nach dem Hash sollte das gleiche Ergebnis liefern.

Um alles noch etwas verwirrender zu machen:

winrar-x64-624d.exe von https://leimer.name/winrar/index.html

sha-256: cdfd2a3c190e8998800e02c29e4856664788066c0194e2356c25bb2577f4b026

Größe: 3,55 MB

https://www.virustotal.com/gui/file/cdfd2a3c190e8998800e02c29e4856664788066c0194e2356c25bb2577f4b026

winrar-x64-624d.exe von https://www.win-rar.com/download.html?&L=1

sha-256: 51dd381b96b620ff0b1a5e5f2f6a430575c4d528f0d80d61ed15791407d7d0d9

Größe: 3,55 MB

https://www.virustotal.com/gui/file/51dd381b96b620ff0b1a5e5f2f6a430575c4d528f0d80d61ed15791407d7d0d9

winrar-x64-624d.exe von https://www.rarlab.com/download.htm

sha-256: c361bad02a3bd7d13bc64bd811c78934b09507f5e5bf3a17266766aff2b98d11

Größe: 3,56 MB

https://www.virustotal.com/gui/file/c361bad02a3bd7d13bc64bd811c78934b09507f5e5bf3a17266766aff2b98d11

Und um eine Gegenprobe zu haben:

winrar-x64-623d.exe von https://www.rarlab.com/download.htm

sha-256: 96be81f04e961fe203674b8ca5dfb0efdf1c348e1c1ab72aa1abd1674c95bf45

Größe: 3,57 MB

https://www.virustotal.com/gui/file/96be81f04e961fe203674b8ca5dfb0efdf1c348e1c1ab72aa1abd1674c95bf45

Michael Leimer ist keine offizelle Quelle für Winrar, er übersetzt nur für Sie aber seine Version zählt hier gar nicht!

Ich weiß, habe sie auch nur für den Vergleich herangezogen,

sie muss sich ja unterscheiden, weil sie eben nicht von Rarlabs verifiziert ist.

Schon mekrwürdig!

Beide Installations-Dateien sind ja nichts anderes als Archive,

die man ja auch einfach entpacken kann.

Hab' ich gemacht und nicht eine Datei darin wird als "bedenklich" markiert,

ABER die WinRAR.exe darin unterscheiden sich!

Größe so wie Hash sind unterschiedlich!!

Ein Mal sha-256: a7814203d7a5124fda5c48e02c2856694d584f458f00bb695d63b61d9c3f9005

Größe: 2.568.856

und die Andere sha-256: d6eb9206a59e2e128898337b3cd9bc6ac46cbac166005c4b22a462a33892612c

Größe: 2.564.760

Man kann beim linken auf 4kB aufrunden.

Es könnte sein, das in diesen 4k unterschiedliches gespeichert war.

Wenn das der Fall ist sollte WinRAR sein Verteilungs- Konzept ändern.

Auch kann es sein, das man eine third-party Installer untergeschoben bekommt.

Passiert z.B. beim Download bei chip.de immer, wenn der Anbieter das nicht verboten hat oder man nicht den manuellen Download nimmt.

es gibt da so einen Kommando Zeilen Befehl

diff. der funktioniert auch bei binaries so leidlich.

ich benutze dazu sehr gerne den Totalcommander zum Vergleichen.

Er synchronisiert sich gut wieder nach Differenzen und man sieht dann z.B. das der Firmen Proxy mitten in das Binary http-Code knallt hat, der sagt, das er den Download gesperrt hat. Echt ätzend so etwas. Aber solcher Schrott wurde und wird verkauft.

Wird hier aber kaum der Fall sein? Da man das Archiv ja auspacken kann

Man kann trotzdem mit diff gucken, worin der Unterschied besteht.

Evtl. ist es nur ein Datum String

Benutze ebenfalls WinRAR. Bei Hilfe, Über, Homepage komme ich auf rarlab.com, was ja auch die offizielle Website ist.

Liegt grundsätzlich erst immer 14 Tage im Honeypot bevor es auf einen PC kommt, hier keine Anzeichen auf einen Virus mit dieser Version.

Blöde Frage, wieso heißt in allen Screenshots das eingereichte Setup "Winrar.exe" und nicht "winrar-x64-624d.exe"? In der installierten Version gibt es in C:\Program Files\WinRAR ja auch eine Winrar.exe mit ca. 2.4 MB im Gegensatz zur Setup-EXE mit ca. 3.5 MB (anhand der Größe sieht man daß in den Screenshots eben das Setup gemeint ist, nicht die eigentliche Programm-EXE). Warum läßt man nicht den originalen Dateinamen des Setups sondern benennt es vor dem Test bei VirusTotal um, mit Verlust der Versions- und Sprachinformation?

Habe ich bei anderer Software (DVBViewer) schon erlebt wo jeder Kunde eine EXE mit eincodierter User-ID, also unterschiedlicher Hash aber jedes Exemplar danach gültig digital signiert erhält. Da gibt es immer mal wieder Fehlalarme auf Virustotal, offensichtlich gibt es grundsätzlich schon mal Minuspunkte wenn Installationsprogramme identischen Namens aber mit unterschiedlichem Hash auftauchen. Wenn also viele das Setup auf Winrar.exe umbenennen und dann englische, französische, deutsche, spanische usw. Setups eingereicht werden macht das scheinbar bei Virustotal verdächtig. Und wenn so die installierte kleinere Winrar.exe und daneben das genauso benannte größere Setup hochgeladen werden dann "riecht" das doch für die Heuristik danach daß ggf. da jemand was hinzugefügt haben könnte.

A propos unterschiedlicher Hash: Windows hängt beim Download an das Setup ja auf dem eigenen Rechner einen im Dateisystem unsichtbaren AlternativeDataStream an mit der Downloadquelle als Zone.Identifier. Kann man mit Tools wie z.B. AlternativeStreamViewer von nirsoft.net extrahieren und erhält dann in meinem Fall (URL mit Leerzeichen absichtlich nicht-anklickbar gemacht):

[ZoneTransfer]

ZoneId=3

HostUrl=https : // http://www.rarlab.com/rar/winrar-x64-624d.exe

Soll heißen, falls dieser ADS-Stream von VirusTotal mit ausgewertet wird (ich weiß es nicht ob der beim Hochladen wieder entfernt wird) wäre dadurch das identische Setup schon mal unterschiedlich je nach Download-URL von verschiedenen Adressen.

VirusTotal interessiert sich nicht um Dateinamen!

Der Hash ist ausschlaggebend.

Es kann sein, dass der Anbieter es seinen Spiegeln einfacher machen will und delas Installer Paket immer WinRAR.exe nennt.

So muss der Spiegel nur gucken ob es ein neues Datum hat und kann es downloaden.

Aus dem Download kann er dann die aktuelle Versions Nummer ziehen und dann daraus den neuen Filenamen ohne den Installer bauen resp. auf seine Web Seite stellen, wenn er mag.

Wenn er nicht mag, hat er trotzdem immer die aktuellste Version

und kann anhand deren Darum dokumentieren.

Eine Spiegelquelle bei der erstmal die Masterseite nach dem aktuellen File-Namen durchsuchen muss will man nicht spiegeln.

Insofern ist es ganz normal, das kein Versions String im Namen des Installer Pakets ist.

Ich gehe mal davon aus, dass die "winrar.lng" geflagt wird; vergleicht man beide Dateien, fällt ein Unterschied im String "IDS_REMINDERINFO" auf. Der von "win-rar.com" sieht meines Erachtens auch dezent suspekt aus. Ich kann jedoch weder das eine noch andere beweisen…

Viele Grüße

Vergleicht man die 3 von Mira Bellenbaum verlinkten Downloaddateien, sind in den entpackten Archiven aller 3 aber weitere Dateien in der Dateigröße und in Datum/Uhrzeit unterschiedlich. Die WinRAR.exe hat in einem der 3 Archive eine andere Größe und ein neueres Datum.

Alle anderen Seiten als die offizielle würde ich auch nicht verwenden.

Wer weiß, was da an payload mit dran hängt.

NTFS ADS / Mac OS X Forks sind ein guter Hinweis, dem man mal nachgehen müsste.

Wobei beim Hochladen zu VT ja eher nicht der ADS mit hochgeladen wird, denke ich.

Ich habe bei reddit noch einen guten Hinweis gelesen.

Man kann ja auch einfach winget oder chocolatey (oder chocolatey-GUI) verwenden oder einfach 7z oder PeaZIP statt WinRAR oder nur den Total Commander, wenn es reicht zum Entpacken.

open cmd winget install winrar.winrar

or just use 7zip and install it by winget install 7zip.7zip

Ich hab mal reingeschaut in die beiden unterschiedlichen *deutschen* Versionen der winrar-x64-624d.exe:

https[:]//www.win-rar.com/fileadmin/winrar-versions/winrar/winrar-x64-624d.exe

https[:]//www.rarlab.com/rar/winrar-x64-624d.exe

In den beiden Archiven stecken vier unterschiedliche Dateien, der große Rest ist identisch. Die Unterschiede stecken in den folgenden vier Dateien:

Order.htm

winrar.lng

uninstall.lng

WinRAR.exe

Alle vier Dateien haben im Download von der *win-rar* Seite ein neueres Datum. Die internen Unterschiede beschränken sich bei den ersten drei Dateien auf Anpassungen in ULRs (rarlabs vs. win-rar).

Wahrscheinlich ist das auch bei der WinRAR.exe so, falls Lizenz-Texte und URLs hardcodiert in den beiden Dateien stecken. Ansonsten ist die WinRAR.exe von win-rar 4k kleiner als die WinRAR.exe von rarlabs. Vielleicht hat ja jemand anderes Lust, die Strings beider Binärfiles mal zu untersuchen und zu vergleichen.

Sollte es so sein, dass die Texte innerhalb der WinRAR.exe zu Hash-Kollisionen mit anderen Bedrohungen führen (es wäre ja wohl nicht das erste Mal), sollte die gesamte Branche mal ihre Verfahren oder zumindest mal ihre verwendeten Algorithmen hinterfragen, welche dann gelinde gesagt für die Tonne sind.

Wie auch Du nun festgestellt hast, sind die Änderungen in den Dateien

Order.htm

winrar.lng

uninstall.lng

irrelevant.

Was die Änderungen in der "WinRAR.exe" betrifft, wäre es schon interessant, zu wissen,

was diese sind.

Jedoch gehe ich nicht davon aus, dass tatsächlich eine "Bedrohung" besteht,

aber es ist schon sehr fragwürdig, dass Rarlabs zwei verschiedene Versionen von ein

und demselben Programm ausliefert, je nachdem über welche Url man diese downloadet.

rarlab.com und winrar.com haben beide unterschiedliche IPs. Ich gehe davon aus, dass für beide Domains automatische Build-Prozesse und Paketier-/Setup-Prozesse existieren, die aus denselben Quellen eben leicht unterschiedliche Setups generieren. Im ungünstigsten Fall sind nicht nur die Konfigurationen der beiden Setup-Ersteller unterschiedlich sondern auch noch die beiden vorgeschalteten Compiler unterschiedlich konfiguriert oder haben selber unterschiedliche Versionsstände und erzeugen daher unterschiedliche Binärversionen derselben EXE-Datei.

Das wäre alles irgendwie nicht schön und auch reichlich missverständlich aber letzten Endes wären trotzdem beide Varianten völlig harmlos. Und wenn ich das richtig sehe, werden ja beide Varianten als (unterschiedlich?) gefährlich eingestuft.

Ich halte von diesem ganzen aktuellen Antivirus-Geraffel wenig bis nichts. Egal welches Ergebnis bei einem Scan heraus kommt, man hat nie die Gewissheit, dass es stimmt. Im Gegenteil, es erzeugt oft noch zusätzliche Verunsicherung.

Ich kann selber ein Lied davon singen, wie der Defender mit einem von mir mittels "Inno-Setup" erstellten Paket umgegangen ist. Ich habe mich doch ziemlich gewundert, dass die fertig erstellte EXE vom Defender unmittelbar als gefährlich eingestuft und in Quarantäne verschoben wurde. Um den Defender ruhig zu stellen, konnte ich entweder zwei Zeilen innerhalb der Konfigurations-Datei (.iss) vertauschen oder ein Zeichen innerhalb eines Textes ändern. Danach war für den Defender alles ok. Ich wollte das zunächst nicht glauben und habe den Buildprozess mehrfach wiederholt, mit ursprünglicher Einstellung landete alles in der Quarantäne, mit kleinsten Änderungen in Beschreibungen war alles in Ordnung. Die Setups waren alle bis auf das Byte identisch groß, hatten aber wegen der Mini-Variation alle eine andere Prüfsumme, was ja auch so sein muss. Aber die Ergebnisse des Defenders waren mehr oder weniger für die Tonne.

Da fällt einem echt nichts mehr zu ein.

Danke für Deine genauere Erklärung, jetzt habe auch ich es verstanden. :D

winrar-624

8 security vendors and no sandboxes flagged this file as malicious

(angeblich) Infected:

WinRAR.lnk

Zip64.SFX

Zip.SFX

Default.SFX

WinCon.SFX

uninstall.exe

99,99%iger „Negativer Falschalarm"!

VirusTotal Jujubox cc68aecc63e45b6f325970d54282b1a3

https://vtbehaviour.commondatastorage.googleapis.com/51dd381b96b620ff0b1a5e5f2f6a430575c4d528f0d80d61ed15791407d7d0d9_VirusTotal%20Jujubox.html?GoogleAccessId=758681729565-rc7fgq07icj8c9dm2gi34a4cckv235v1@developer.gserviceaccount.com&Expires=1696848283&Signature=WHe57c3Z8oMu%2FtHxzY445lCjdr8wRM90GjdhRfG4XRet%2Bvk65Vydx0OAZTBTkO%2BsZ3LHHcMWMAwlnwI6gs9jPsBW%2B6zA4pB6EiRLbOFBBqQy5FLT61f7FwAJ0GPt%2B7vTAxAGMTowk6XloXWQSxXwB9zjp2oZMCdpl%2FRlrAlUTPTAfNAZNpnZ3nr6G1J%2BiyuRHMao2zy8rTyKk4KOkGT7iKlL7gFJ2FykoR4pC4zeuD8N3oWyVai5swZ4QoEBe1BWDT3zkjMmdCk9EjoB7Um6MJrztVCGnMTs7D8lBugkBQJuNPMDsq32Fvu3BoeXb5cJV0tYtIqm4MbQF9vERVKLXg%3D%3D&response-content-type=text%2Fhtml;

Das könnte die PUA-Erkennung sein, das gibts auch bei anderen AVs. Die finden da eine EXE-Datei, die sie sonst nirgends auf der Welt schonmal gefunden haben. Und dann evtl. wenn noch eine Verhaltensanalyse in einer Sandbox ausgeführt wird, und erkann wird, dass diese EXE-Dateien viele Dateien öffnet, liest, schreibt, greift dann die Ransomware-Erkennung zu. Manche Entwickler haben für ihre Build-Verzeichniusse deswegen extra eine Ausnahmeregelung im AV für PUA, Heuristik, Signaturscan, usw. Auch nicht ideal, aber was will man machen, irgendwo müssen neue Programmversionen entstehen?

Jetzt sind es nur noch 6 AVs, die warnen:

https://www.virustotal.com/gui/file/c361bad02a3bd7d13bc64bd811c78934b09507f5e5bf3a17266766aff2b98d11?nocache=1

Google und Icarus haben es sich jetzt anders überlegt und finden WinRAR jetzt ungefährlich.

Sieben! Es sind 7!

https://www.virustotal.com/gui/file/51dd381b96b620ff0b1a5e5f2f6a430575c4d528f0d80d61ed15791407d7d0d9

Wobei es immer noch darauf ankommt, welche Quelle man genutzt hat.

Ganz ehrlich, da hat Rarlab Käse gebaut!

Kann ja nicht angehen, dass die win.rar GmbH eine andere Version von

winrar zum download anbietet, wie rarlab.com

Scheinbar installiert WinRAR ein root-Zertifikat (http://apps.identrust.com/roots/dstrootcax3.p7c), schaut auch bei blake2.net online nach einem Hash (WinRAR: BLAKE2sp is an optional checksum in the RAR 5.0 archive format), evtl. für die 40 Tage Nagware-Aufforderung?

Möglich, dass das Programm in seine eigene exe Datei selbst das Install-Datum schreibt, ist auch nicht unüblich. Solch eine Änderung allein würde einen Heuristik-Alarm auslösen.

Laut hybrid-analysis wird da auch was suspended, was ebenfalls alleine schon einen Heuristik-Alarm auslösen kann (u.a. bei sog. droppern).

Wenn man eine Datei in Windows ändern will, darf sie im Ggs. zu Unix/Linux gerade nicht von einem anderen Programm in Verwendung sein (manchmal will man selbst eine Datei löschen, was nicht immer möglich ist, dann hilft u.a. LockHunter herauszufinden, welcher Prozess Datei xy locked). Eine Möglichkeit ist, die eigene Datei zu ändern ist, einen neuen sub-Prozess aufzumachen, der das eigentliche Programm anhält, Veränderungen daran vornehmen kann, um dann fortzufahren und den sub-Prozess zu schließen.

Nur eine Vermutung, doch das mit dem Datum könnte durchaus Sinn ergeben, wenn es nicht einfach über die registry geschieht. Wenn dem so ist, müsste sich dann 1-2 Tage später die Checksumme der winrar exe ändern. Man kann das mit Sysinternals filemon, regmon usw. auch nochmal alles prüfen oder mit hybrid-analysis oder triage, wer da den Überblick behält bei all den registry Einträgen, IP-Anfragen und Datei-Änderungen.

Irgendwie müssen die 1 Mio. € Umsatz jährlich laut Northdata ja zustande kommen.

Die Nagware-Aufforderung scheint tatsächlich massenhaft Umsatz zu generieren, obwohl die Software ja seit Jahrzehnten ohne Registrierung uneingeschränkt nutzbar ist.

Außerdem werden WinPE Dateien aus einem SFX-Archiv entpackt, u.a. der uninstaller. Wieder ein Grund für einen Heuristik-Alarm.

Und solche Aktionen werden hin und wieder durch die Heuristik als potentiell gefährlich erkannt.

Besser so als anders herum.

Nachtrag: Sebastian hatte sich bereits am 9. Oktober 2023 gemeldet und folgendes geschrieben:

Hallo. Irgendwie habe ich immer noch ein unsicheres Gefühl die offizielle WinRAR Version 6.24 zu installieren. Ich habe eben in der Windows 10 Sandbox WinRAR installiert. Bei Virustotal wird bei Rar.exe (CLI) nichts gefunden. Super. Aber wie bereits klar ist, ist beim SFX was faul. Also habe ich mir den Spass erlaubt und die sfx 64 bit dll mit rar a -sfx zu packen und die sfx datei bei virustotal hochzuladen. Ich bekomme immer noch Virusmeldungen. Unter anderem von Google. Insgesamt 11.

Also was machen? Ist da was oder ALLES nur Fehlmeldungen?

So richtig eine Empfehlung kann ich dir nicht geben – es handelt sich vermutlich um einen Fehlalarm. Hab da aber noch eine "Leiche im Keller", weil ich einem Leser versprochen habe, bei VirusTotal nachzufragen, es aber zeitlich noch nicht geschafft habe. Denn die haben auch noch eine Leiche im Keller, über die ich noch nicht berichten mag, bevor es nicht ein Kontakt mit denen gegeben hat.