Von Sonntag auf Montag (30. Oktober 2023) gab es einen Ransomware-Angriff auf den IT-Dienstleister für Kommunen, die Südwestfalen IT. Seit dem geht in 72 Kommunen in Südwestfalen nicht mehr viel bezüglich IT. Inzwischen liegen einige zusätzliche Informationen vor. Zudem zeigt der Vorfall die Gefahr, wenn IT-Dienste zentral bereitgestellt werden, offenbart aber auch das Dilemma der Kommunen, die sich keine eigene IT leisten können oder wollen.

Von Sonntag auf Montag (30. Oktober 2023) gab es einen Ransomware-Angriff auf den IT-Dienstleister für Kommunen, die Südwestfalen IT. Seit dem geht in 72 Kommunen in Südwestfalen nicht mehr viel bezüglich IT. Inzwischen liegen einige zusätzliche Informationen vor. Zudem zeigt der Vorfall die Gefahr, wenn IT-Dienste zentral bereitgestellt werden, offenbart aber auch das Dilemma der Kommunen, die sich keine eigene IT leisten können oder wollen.

Der Cybervorfall

Ich hatte ja im Blog-Beitrag Stillstand nach Cyberangriffen auf Kommunen in Südwestfalen und Parkhäuser in Osnabrück zeitnah auch über den "Hack" der Südwestfalen IT berichtet, der Kommunen im südlichen Westfalen getroffen hat. Dort gehe nicht mehr viel, die betreffenden Verwaltungen seien nach einem Cyberangriff vom Wochenende offline und weder telefonisch noch per Mail erreichbar

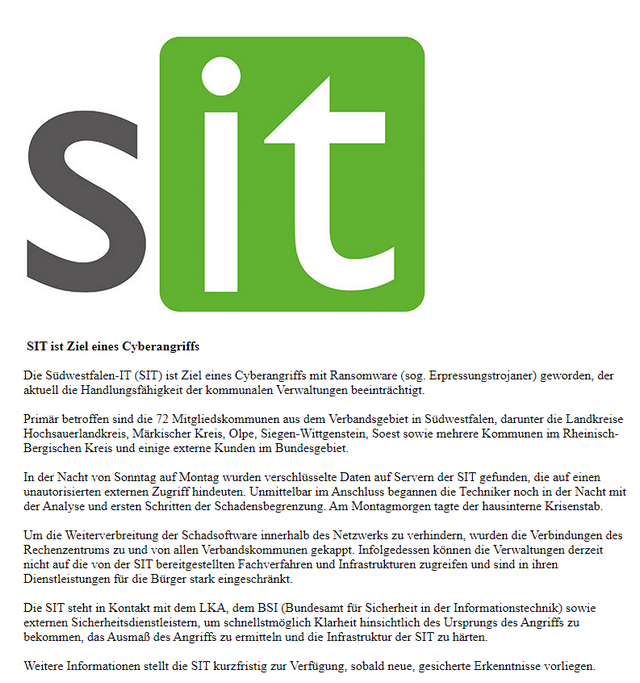

Im Beitrag hatte ich dargelegt, dass die Südwestfalen IT ein kommunaler IT-Dienstleister mit Sitz in Hemer und Siegen ist. Dessen Fokus liegt auf dem E-Government, sprich, der Dienstleister übernimmt die IT diverser Kommunen. Meinen Informationen nach sind um die 70 Kommunen von Arnsberg über Soest bis zur Kreisverwaltung Kreisverwaltung Siegen-Wittgenstein. In diesem Artikel heißt es, dass primär die 72 Mitgliedskommunen aus dem Verbandsgebiet in Südwestfalen, darunter die Landkreise Hochsauerlandkreis, Märkischer Kreis, Olpe, Siegen-Wittgenstein, Soest sowie mehrere Kommunen im Rheinisch-Bergischen Kreis und einige externe Kunden im Bundesgebiet betroffen seien.

Die SIT erklärt sich

Die Webseite der Südwestfalen IT (SIT) war für mich gestern unter sit.nrw nicht abrufbar – inzwischen gibt es eine http-Seite, die man erreichen kann. Patrick hat mich per Mail dann auf diese Webseite hingewiesen, auf der die Seite mit der Stellungnahme der SIT hingewiesen, die auch auf dieser Seite per http-Protokoll eingesehen werden kann.

In dieser Stellungnahme werden auch einige Fragen aufgeklärt, die von der Leserschaft in den Kommentaren zum Artikel Stillstand nach Cyberangriffen auf Kommunen in Südwestfalen und Parkhäuser in Osnabrück aufgeworfen wurden.

- Wann der Angriff auf die IT-Struktur genau startete, ist unklar.

- Was eingestanden wurde, ist die Tatsache, dass in der Nacht von Sonntag auf Montag (29.10 auf 30.10.) bereits verschlüsselte Dateien auf den Servern der SIT gefunden wurden.

- Die eigentliche Infektion muss also im Vorfeld stattgefunden haben.

- Bekannt ist auch, dass es eine Ransomware ist, die die IT-Systeme lahm gelegt hat.

Seit Montag sind die Verbindungen der Nutzer zum Rechenzentrum gekappt, um die Weiterverbreitung der Schadsoftware innerhalb des Netzwerks zu verhindern, so dass die Kommunen die betreffenden Dienste nicht mehr nutzen können.

Der IT-Dienstleister steht zwar mit dem BSI und dem LKA sowie externen Sicherheitsdienstleistern in Kontakt. Aber das wird an der Situation nach meinem dafürhalten kurzfristig nichts ändern. Der Dienstleister muss den Infektionsweg ermitteln, die System säubern und neu aufsetzen und dann schrittweise wieder in Betrieb nehmen. Angesichts der Komplexität dürfte dies eine Mammut-Aufgabe sein. Von der SIT heißt es dann auch, dass man über die Dauer des Ausfalls nichts sagen könne.

In den Kommunen geht nichts mehr

In den betroffenen Kommunen geht nichts mehr – mit drastischen Folgen, wie der WDR berichtet. Anträge in Sozialämtern können teilweise nicht bearbeitet werden, Auszahlungen funktionieren oft nicht (und wir haben Monatsende), in einigen Einwohnermeldeämtern kann man keine Ausweise bekommen, bei manchen Standesämtern funktioniert die Registrierung von Todesfällen oder Geburten nicht. In betroffenen Zulassungsstellen können keine Autos an- oder umgemeldet werden.

Laut WDR seien auch Computersysteme in Krankenhäusern betroffen und funktionieren teilweise nicht mehr. In Haltern und Dorsten bezieht sich der Ausfall hingegen nur auf Teile der Internetseite, in Borken soll die gesamte Internetseite betroffen sein.

Da es sich um eine Ransomware-Infektion handelt, ist der Schadensumfang bisher unklar. Es sollte davon ausgegangen werden, dass auch Daten von Bürgern von den Servern der Südwestfalen IT abgeflossen sind.

Der Angriff auf den IT-Dienstleister erweist sich als GAU für die betroffenen Verwaltungen, zeigt aber auch das Dilemma des Ganzen auf. Einerseits haben die Kommunen oft keine Chance, ihre eigene IT (sicher) zu betreiben. Es ist daher naheliegend, auf Dienstleister zurückzugreifen und es haben sich ja einige kommunale IT-Dienstleister gebildet.

Andererseits sind Angriffe auf IT-Dienstleister inzwischen an der Tagesordnung. Gelingt es einem Angreifer diese Systeme zu hacken, hat er quasi den Jackpot. Denn er bekommt Zugriff auf die Daten der Kunden und kann den Schaden potenzieren. Dann hängt es vom IT-Dienstleister und dessen Sicherheitskonzepten ab, wie groß der Schaden wird und wie lange die Folgen anhalten.

Jens Lange hat übrigens gerade obige interaktive Übersichtskarte mit IT-Sicherheitsvorfällen auf seiner Seite Kommunaler-Notbetrieb veröffentlicht. Der obige Vorfall ist bereits mit einem Eintrag vorhanden (die betroffenen Kommunen sind wohl nicht aufgeführt).

MVP: 2013 – 2016

MVP: 2013 – 2016

Was immer wieder bittet ist das weiter ganz offensichtlich selbst nicht minimale Sicherheitsmaßnahmen wie funktionierende Segmentierung usw. konfiguriert sind.

Über Ursachen zu spekulieren ist müssig aber ich vermute mal das auch da mal wieder arme Schweine sitzen denen klar war das der Einschlag kommen wird und vor alle Wände gelaufen sind.

Wenn man beispielsweise mit einer perimeterbasierten Netzwerksegmentierung arbeitet, dürfte ein interkommunaler Zweckverband schnell mal wegen Aufwand und Kosten in Erklärungsnot kommen.

Ich vermute ebenso, dass die SIT zwischen verschiedenen Interessen förmlich zerrieben wurde und die IT-Sicherheit dadurch eine untergeordnete Rolle einnehmen musste.

Bei etwaigen Diskussionsrunden wird immer abgewogen, wie konkret oder abstrakt eine Gefahr ist. Häufig werden viele Gefahren als zu abstrakt bewertet. Folglich rutscht die IT-Sicherheit immer weiter gen Keller.

Wenn heutzutage schon Netzwerksegmentierung bei Aufwand und Kosten zu Erklärungsnot führt, sollte man es auch nicht umsetzen.

Spiegelt unsere Gesellschaft, auf den IT-Bereich gemappt sehr gut wieder, oben sitzen geld- und machgeile Gestalten, die meist aber auf Kreuzfahrt oder Party sind, aber nie den privaten Hals vollkriegen.

Bitte die Sachen weiter outsourcen und zentralisiert bündeln, so ist immer öfter sichtbar das es der falsche Weg ist. Und dann immer das Gejammer hinterher, ist nur ein Ergebnis von Inkompetenz und Faulheit gepaart mit Geldgeilheit. Die, die es Schuld sind trifft es eh nicht.

Was bringt dir eine Netzwerksegmentierung wenn du gar nicht weißt, was alles kompromittiert ist? Sicher ist das segmentiert, aber wenn die gesamte Infrastruktur erstmal als kompromittiert anzusehen ist läuft gar nix mehr.

Wir hängen selbst an nem RZ, sind aber teilweise on premise unterwegs. Trotzdem wären im Fall der Fälle auch für uns ne Menge Fachanwendungen, Email (Frontend) und Internet tot weil vermutlich auf RZ-Seite abgeschaltet…

Über 140 Gemeinden mit allen ihren Ämtern nicht arbeitsfähig, das ist heftig! Da hängen Einwohnermeldeämter, Passstellen, Zulassungsstelle, Standesämter, Stadthallen, die ganze städtische Veranstaltungsplanung (Märkte, Feste, …), Bauämter, Bauhöfe, Feuerwehr, Kindergärten, Friedhofsverwaltung und teils auch Schulen und vieles mehr mit dran.

Was da wirklich passiert ist, wie es zu so einem riesen Schaden gekommen ist, wird man wahrscheinlich nie erfahren. Herr Born, bleiben Sie bitte dran, aus solchen Stories kann man viel lernen!

Da kann man nur den Kopf schütteln auf welche Netzgebilde sich manche Städte und Gemeinden so einlassen. Der IT Dienstleister meldet Konkurs an und alle schauen in die Röhre.

Es ist kaum zu Glauben, was es so alles gibt. Naja es gibt aber auch viele die meinen das Wissen mit den Löffel gefressen zu haben und absolut keine Ahnung haben.

Da wundert mich nicht, dass Deutschland beim letzten Nato Angriffstest bei 30 Ländern im ltzten Drittel (wahrscheinlich Letzter oder Vorletzter) geworden ist.

"Da kann man nur den Kopf schütteln auf welche Netzgebilde sich manche Städte und Gemeinden so einlassen. Der IT Dienstleister meldet Konkurs an und alle schauen in die Röhre."

Ist ein Zweckverband, also ein interkommunaler Zusammenschluss zum Zwecke des IT-Betriebs, nicht irgendein Dienstleister. Man könnte lapidar auch sagen: das sind die Kommunen.

Denk' ich an Deutschland in der Nacht…

Ach nein, es geht ja schon los!

Die SIT plant derzeit ein Rechenzentrum für Schulen in den Kommunen, die man betreut, und möchte später Anwendungen aus den Schulen in das Rechenzentrum migrieren. Das dürfte Verwaltung wie Unterricht betreffen. Einige Schulen nutzen so beispielsweise Thin-Clients, die an einem lokalen Server hängen. Es ist davon auszugehen, dass auch solche Anwendungen migriert werden sollen, um Kosten zu sparen. Vor dem Hintergrund dieses Ransomware Angriffs werden sich das manche Kommunen vielleicht überlegen.

Das Schlimme ist ja das der Ansatz grundsätzlich Sinn macht weil lokal gar keine sichere IT betrieben werden kann. Ist der Laden eigentlich auch so eine Endlagerstätte für toxisches und inkompetentes Personal inkl. Versorgungsposten für Politiker oder bestehen zumindestens Willen und Bereitschaft die Aufgaben gut zu erledigen?

Der Wille besteht sicherlich. Aber kommunale Rechenzentren bezahlen nach TVÖD, versuch da mal vernünftiges Personal zu finden. Gerade im Bereich Cybersicherheit. Keine Chance, die Bewerber lachen dich aus wenn du Ihnen sagst was das Jahresgehalt wäre.

Und die die den Laden am laufen halten gehen dann in den nächsten Jahren in Rente, das wird noch lustig…

… das kann ich alles aus vollstem Herzen und langjährige Erfahrung absolut bestätigen. Ganz besonders den letzten Satz. 😖

segmentierung, virtualisierung, sowie Lizenzen für passende früherkennungsmechanismen etc … Möglichkeiten gibt es genug, allerdings liegt der Fehker beim investment.

PO/PM/ DevOps u experten die mittels 3-6 monatige Umschulung als branchenfremder quereinsteiger dazu geholt werden und mit marginalen Budget sowie geringem Gehalt das ganze verantworten sollen. Ist mehr als Fahrlässig und sollte keinen wundern.

Grade bei diesem Scenario merkt man doch das der Schaden das Sparpotentual nicht wert ist. ( Wenn kann ich eig als Kunde verklagen weil meine Daten nicht ordentlich gesichert waren? Die SIT oder die gemeine?)

Deine Daten sind nirgends und bei niemandem "sicher". Das sollte eigentlich jedem, der sich einigermaßen mit IT beschäftigt, klar sein. Man kann es dem Angreifer so schwer wie möglich machen, aber wenn der professionell genug ist hat man wenig Chancen. Das ist der Tenor den ich von diversen Cybersicherheits-Veranstaltungen kenne.

Nicht falsch verstehen, man muss natürlich so viel wie möglich tun um solche Vorfälle zu vermeiden, aber passieren wird es immer wieder. Und ich denke (hoffe?) dass bei einem Rechenzentrum der Ransomware-Befall nicht durch eine Email rein kam…

Die Seite geht nicht

https://notfallseite.sit.nrw/

Update:

Die Gemeinden helfen sich selbst so gut es geht. Denn die ganze IT ist lahmgelegt samt den Homepages der Landkreise. Einige bauen bereits intern neue Mininetze auf, nutzen WLAN per Mobilfunkanbieter und verteilen Handys. Einige bauen auch gerade Not-Homepages auf und lassen die Adressen verbreiten. Hier eine kurze Liste von verfügbaren Infoquellen der einzelnen Landkreise. Dort finden sich auch neue Telefonnummern.

https://b2b-cyber-security.de/nrw-cyberattacke-auf-it-dienstleister-legt-70-kommunen-lahm/

Provisorische Lösung: Neue Plattform für Borken

https://heimatreport.de/cyberangriff-legt-stadtwebsite-von-borken-lahm/