Das Kommunen sich mit der Digitalisierung schwer tun, ist allgemein bekannt. Die Tage ging mir, angesichts der neuesten Cybervorfälle der Gedanke "vielleicht auch gut so" durch den Kopf. Der Gedanke hat sich nun verfestigt, denn der IT-Planungsrat von Bund und Ländern hat am 3. November 2023 getagt. Im Beschluss 2023/39 findet sich eine Bankrotterklärung in Sachen IT-Sicherheit. Denn Bund und Länder sollen auf die Umsetzung der EU-NIS-2-Richtlinie verzichten dürfen. Fand, das passt in die Cyber-Security-Folge hinein.

Das Kommunen sich mit der Digitalisierung schwer tun, ist allgemein bekannt. Die Tage ging mir, angesichts der neuesten Cybervorfälle der Gedanke "vielleicht auch gut so" durch den Kopf. Der Gedanke hat sich nun verfestigt, denn der IT-Planungsrat von Bund und Ländern hat am 3. November 2023 getagt. Im Beschluss 2023/39 findet sich eine Bankrotterklärung in Sachen IT-Sicherheit. Denn Bund und Länder sollen auf die Umsetzung der EU-NIS-2-Richtlinie verzichten dürfen. Fand, das passt in die Cyber-Security-Folge hinein.

Stand der Verwaltungsdigitalisierung

Mir ist gerade eine Pressemitteilung mit dem Titel INSM-Studie "Digimeter" zeigt desaströsen Stand der Verwaltungsdigitalisierung in Deutschland zugegangen. Dort fasst man das, was alle wissen, in einigen Sätzen zusammen.

- Die deutsche Verwaltung bleibt weitgehend analog.

- Die Ziele zur Digitalisierung von Verwaltungsvorgänge werden bei weitem nicht erreicht.

Das zeigt die aktuelle Studie "Digimeter" des Instituts der deutschen Wirtschaft (IW) für die Initiative Neue Soziale Marktwirtschaft (INSM). Das Behörden-Digimeter ist ein fortlaufendes Projekt, mit dem die INSM die Umsetzung des so genannten Online-Zugangsgesetz (OZG) überprüft, mit dem die Verwaltung in Deutschland digitalisiert werden soll.

Ursprünglich sollten bis Ende des vergangenen Jahres 575 öffentliche Dienstleistungen online verfügbar sein, um Bürger und Unternehmen von lästigen Behördengängen zu entlasten. Neun Monate nach Ablauf dieser Frist sind nur 145 dieser Angebote deutschlandweit online zugänglich, lediglich neun mehr als im vorherigen Quartal. Damit ist lediglich ein Viertel aller Vorhaben, die bis 2022 hätten umgesetzt werden sollen, heute Realität.

IW-Forscher Klaus-Heiner Röhl sieht die Entwicklung kritisch: „Wenn die Politik in der Geschwindigkeit weiter macht, werden die Ziele erst in zehn Jahren erreicht." Die Bundesländer weisen unterschiedliche Effizienz im Hinblick auf Digitalisierung auf. Bayern führt bei der flächendeckenden OZG-Umsetzung mit 246 online verfügbaren Leistungen, Hamburg (229) und Hessen (222) folgen. Thüringen und Berlin haben ebenfalls über 200 Angebote. Bayern hat seit Jahresanfang 68 neue Angebote, was nur von Hamburg (+70) übertroffen wird.

Zudem droht bereits zum Jahresende die Einführung der EU-weiten Single Digital Gateway-Verordnung" (SDGVO), die einen einheitlichen digitalen Zugang zu Verwaltungsdiensten in der gesamten EU vorsieht. Deutschland steht auch hier bisher schlecht da.

INSM-Geschäftsführer Thorsten Alsleben erklärt: „Der Rückstand bei der Digitalisierung ist peinlich und für Investoren abschreckend. Wir brauchen jetzt die Deutschlandgeschwindigkeit auch bei der Modernisierung der Verwaltung. Mit Faxgerät und Aktendeckel werden wir Deutschland nicht fit machen."

Anders verhält es sich im Nachbarland Österreich, wo erfolgreich föderale und einheitliche Online-Lösungen entwickelt wurden, unterstützt durch eine zentrale Digitalagentur. Im Gegensatz dazu fehlt Deutschland eine solche Institution.

Österreich treibt die SDG-VO-Umsetzung voran, integriert Angebote in das EU-Portal „Your Europe" und erhöht die Digitalisierung von Registern. Die Nutzung der elektronischen Identität (eID) ist fortschrittlicher als in Deutschland, sie wird in vielen digitalen Verwaltungsprozessen genutzt, z.B. Online-Anmeldung einer GmbH.

Die Initiative Neue Soziale Marktwirtschaft ist ein überparteiliches Bündnis aus Politik, Wirtschaft und Wissenschaft. Sie wirbt für die Grundsätze der Sozialen Marktwirtschaft in Deutschland und gibt Anstöße für eine moderne marktwirtschaftliche Politik. Die INSM wird von den Arbeitgeberverbänden der Metall- und Elektro-Industrie finanziert.

Eco zur Digitalministerkonferenz der Länder

Im Kontext dieses Artikels passt auch eine Pressemitteilung der eco (Verband der Internetwirtschaft), die mich ebenfalls erreichte. Unter dem Titel "Digitalministerkonferenz der Länder kann Digitalpolitik auf neues Niveau heben" sieht eco Geschäftsführer Alexander Rabe einen "wichtigen Schritt in Richtung kohärenterer und effizienterer Digitalpolitik auf Landesebene" und fordert, dass die Digitalministerkonferenz von Anfang an agil und lösungsorienteiert arbeiten müsse. Denn keiner brauche eine zweite Kultusministerkonferenz.

Die eco schreibt, dass die Digitalisierung in den letzten Jahren immer stärker an Bedeutung gewonnen habe und ist zu einem zentralen Element unserer Gesellschaft und Wirtschaft geworden sei. Die Hoffnung als Verband der Internetwirtschaft sei es, dass die neue Digitalministerkonferenz dazu beitragen werde, mehr Konsistenz in digitalpolitischen Entscheidungen zu schaffen und offene Fragestellungen mit Länderhoheit in Bereichen wie digitale Bildung, digitale Verwaltung oder auch Datenschutz zu adressieren. Darüber hinaus eröffnet diese Verstetigung des Austauschs auch die Möglichkeit einer intensiveren Kooperation mit dem Bundesministerium für Digitales und Verkehr.

Eco ermutigt die Digitalministerkonferenz und alle beteiligten Akteure, diesen bedeutenden Schritt als Chance zu begreifen und die Gestaltung der digitalen Zukunft unserer Gesellschaft und Wirtschaft aktiv und beschleunigend voranzutreiben. Die eco-Mitglieder appellieren dafür, dass ein neu geschaffenes Gremium wie die Digitalministerkonferenz von Tag 1 an agil und lösungsorientiert aufgesetzt werden muss, um sich adäquat innerhalb des dynamischen Umfelds der Digitalisierung als relevante Player zu positionieren.

Die Länder brauchen fachliche Kompetenz zur Bewältigung unzähliger Aufgaben – vom Definieren länderbezogener Digitalstrategien bis zu den Fragestellungen der digitalen Schlüsseltechnologien wie Künstliche Intelligenz in den Bundesländern – heißt es von eco. Die vergangenen Jahre hätten gezeigt, dass es einfacher wird, wenn die Fäden zusammengeführt werden. Nur so lasse sich das Kompetenzgerangel und die Inkonsistenz der letzten Jahre im Bereich Digitalpolitik vermeiden.

So ganz grob lässt sich die Gedankenwelt der eco ja nicht von der Hand weisen, wenn wir digitalpolitisch und sicherheitstechnisch nicht "in Bullerbü" wären, wo eine beschleunigte Digitalisierung unter den aktuellen Voraussetzung geradezu ins digitale Verderben führt. Wird nachfolgend noch sichtbarer.

Behörden-IT und die Sicherheit

Als ich obigen Text gelesen habe, ging mir so ganz spontan "gut, dass wir nicht vorankommen" durch den Kopf. Denn die Forderungen aus Politik und Digimeter-Studie treffen, in meinen Augen, auf eine überforderte IT-Landschaft der deutschen Verwaltung, die weder fachlich noch noch von den Ressourcen (finanziell, personell) irgendwie geeignet erscheint, nicht nur irgend etwas "zu digitalisieren" und in diesem Kontext IT-Beratern und -Firmen viele Geld rüber zu schieben, damit diese Abhängigkeiten von großen US-IT-Konzernen zementieren.

Diese Landschaft ist auch heillos überfordert, eine sichere IT-Infrastruktur in der öffentlichen Verwaltung aufzubauen und dann über Jahrzehnte zu betreiben. Noch ist ist der Hintergrund unklar, aber der erfolgreiche Angriff der Ransomware-Gruppe Akira auf die Südwestfalen IT hat um die 103 Kommunen in Südwestfalen mehr oder weniger stark getroffen. Ich hatte in mehreren Beiträgen (siehe Cyberangriff auf Südwestfalen IT trifft mindestens 103 Kommunen) auf den Vorfall hingewiesen. Aber auch weitere Fälle wie Potsdam und Anhalt-Bitterfeld (Cyberangriffe auf die Stadtverwaltung Potsdam und auf Sachsen-Anhalt, ein Blick hinter die Kulissen) oder Rodgau (Cyberangriff auf die IT der Stadt Rodgau – Details offen gelegt (April 2023)) zeigen, welche Schäden entstehen, wenn Cyberangriffe auf eine mehr schlecht als recht digitalisierte Verwaltung treffen. Die betroffenen Organisationen sind über Wochen oder Monate nicht arbeitsfähig.

Die NIS-2-Richtlinie

Zur Erhöhung der Cybersicherheit hat die EU die sogenannte NIS-2-Richtlinie erlassen (NIS-2 steht für Network Information Security 2). Die NIS2-Richtlinie ist die EU-weite Gesetzgebung zur Cybersicherheit. Sie enthält rechtliche Maßnahmen zur Steigerung des Gesamtniveaus der Cybersicherheit in der EU. Konkret wurde die bereits 2016 eingeführten Cybersicherheitsvorschriften der EU durch die 2023 in Kraft getretene NIS2-Richtlinie aktualisiert.

NIS-2 modernisiert den bestehenden Rechtsrahmen, um mit der zunehmenden Digitalisierung und einer sich entwickelnden Bedrohungslandschaft für Cybersicherheit Schritt zu halten. Durch die Ausweitung des Anwendungsbereichs der Cybersicherheitsvorschriften auf neue Sektoren und Einrichtungen soll sie die Resilienz- und Reaktionskapazitäten öffentlicher und privater Stellen, der zuständigen Behörden und der EU insgesamt weiter verbessern.

Einige Hinweise sind im EU-Dokument Richtlinie über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der gesamten Union (NIS2-Richtlinie) zu finden. Das Internet hält unter dem Stichwort NIS-2 zahlreiche Dokumente und White-Paper bereit.

Ergänzung: Blog-Leser Andreas hatte mich die Tage per Mail auf NIS-2 hingewiesen und schrieb:

Ich habe vor kurzen durch unseren lokalen Admin-Stammtisch von der NIS 2 Richtlinie erfahren, welche das Cybersicherheitsniveau in den Unternehmen verbessern soll.

Es wurden auch die Schwellenwerte angepasst, so das nun mehr Unternehmen darunter fallen und diese bis Oktober 2024 umsetzen müssen.

Vielleicht wäre es nicht schlicht diese Info bei Ihnen weiter zu streuen, da es bis Oktober 2024 nicht mehr allzu lang hin ist.

Andreas hat folgenden Artikel in seiner Mail verlinkt EU beschließt Stärkung der unionsweiten Cybersicherheit und Resilienz: Rat nimmt neue Rechtsvorschriften an.

IT-Planungsrat der Länder und NIS-2

Dann gibt es noch den IT-Planungsrat von Bund und Ländern, der das politische Steuerungsgremium von Bund, Ländern und Kommunen für Informationstechnik und E-Government ist. Der IT -Planungsrat soll nutzerorientierte elektronische Verwaltungsdienste fördern und einen wirtschaftlichen, effizienten und sicheren IT -Betrieb der Verwaltung gewährleisten. Steht so auf der oben verlinkten Webseite des BMI (Innenministerium).

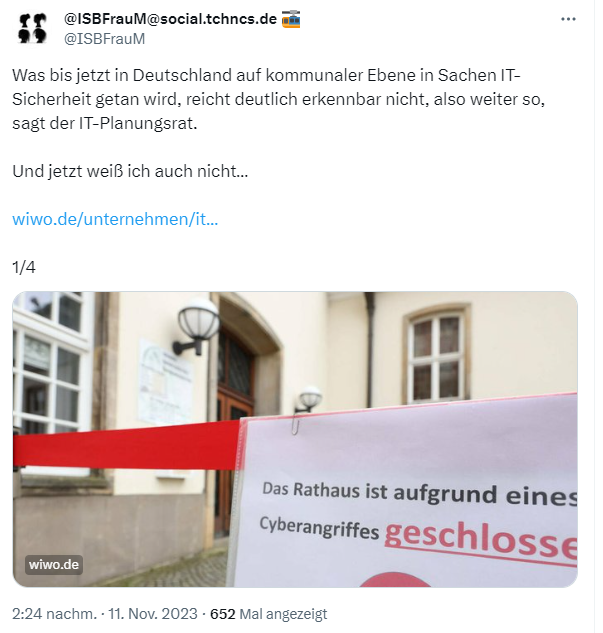

Irgendwie ist der IT-Planungsrat recht unbekannt, dürfte aber ein wichtiges Gremium der Bundesländer sein, wenn es um den sicheren IT-Betrieb der Verwaltung geht. Vor wenigen Stunden ist mir nachfolgender Post untergekommen – der auf eine Bankrotterklärung Deutschlands ins Sachen sicherer Behörden-IT hinausläuft – die WiWo hat es in diesem Artikel aufbereitet.

Denn der IT-Planungsrat hat am 3. November 2023 getagt und dort dann einige Beschlüsse gefasst und dort gemäß Protokoll der 42. Sitzung im Beschluss 2023/39 unter Punkt 2 den Verzicht auf die Umsetzung von NIS-2 festgeschrieben.

- Der IT-Planungsrat beschließt das von der AG Informationssicherheit vorgelegte Identifizierungskonzept der Länder zur Umsetzung der NIS-2-Richtlinie auf regionaler Ebene und bittet die Länder bei der landesrechtlichen Umsetzung der Richtlinie das Identifizierungskonzept einheitlich anzuwenden.

- Er nimmt den Sachstandsbericht der AG Informationssicherheit zur Kenntnis und bittet die Länder und den Bund, von der Option, den Anwendungsbereich der NIS-2-Richtlinie auf Einrichtungen der öffentlichen Verwaltung auf lokaler Ebene und Bildungseinrichtungen zu erstrecken, keinen Gebrauch zu machen.

- Ferner bittet der IT-Planungsrat die AG Informationssicherheit darum, die Abstimmungen zwischen Bund und Ländern insbesondere zu der Frage einer Adressierung von Landeseinrichtungen durch Bundesrecht fortzuführen.

Der gefettete Teil ist eine Bankrotterklärung mit fetter Brisanz. Denn der IT-Planungsrat empfiehlt, die dringend erforderlichen Maßnahmen zu Sicherheit in den Infrastrukturen nicht anzuwenden. Die WiWo hat es etwas umfassender aufbereitet – und dazu fällt mir auch nichts mehr ein.

Abschließende Gedanken

Der Beitrag zeigt jetzt sehr schön das Spannungsfeld auf: Die Verwaltung soll mehr und schneller digitalisieren. Was ich bisher aber noch nicht gesehen habe, ist eine Kosten-Nutzen-Risiko-Abschätzung. Gut möglich, dass eine schnellere Digitalisierung in der Verwaltung – aber auch in der Wirtschaft – uns letztendlich den Todesstoß versetzt. Denn spätestens, wenn KRITIS-Strukturen oder mehr Firmen durch Cybervorfälle lahm gelegt werden, ist Schicht im Schacht.

Beim Uniklinikum Frankfurt beschäftigt der Cyberangriff (siehe Cyberangriff auf Uniklinik Frankfurt entdeckt?) laut diesem Bericht und diesem FR-Artikel (danke an den Leser für den Hinweis) eine dreistellige Anzahl an Fachleuten, die den Vorfall aufarbeiten sollen. Es werde Wochen bis Monate dauern, bis das überstanden sei, heißt es. Und die Frankfurter Rundschau berichtet hier, dass die Frankfurter Uniklinik nach dem Cyberangriff ein neues IT-System braucht.

Wenn ich die Cybervorfälle, die ich hier im Blog aufbereite (ist nur die Spitze des Eisbergs), komme ich zum Schluss, dass die IT weltweit sehr schlecht auf diese Bedrohung vorbereitet ist. Eine Ausweitung der Digitalisierung und Vernetzung (Stichwort "Internet an jeder Milchkanne") generiert zwar Umsätze für die Anbieter solcher Lösungen, vergrößert aber die Angriffsfläche immens.

Betrachte ich, wie schlecht die gängigen Lösungen in Sachen Cybersicherheit gestrickt sind, beleibt nur der ernüchternde Schluss "die IT hat Organisationen und Firmen weltweit in die größte Krise seit Einführung des Computers in diesen Bereichen gestürzt". Und eine Besserung, die mich optimistisch in die Zukunft blicken lässt, kann ich aktuell nicht erkennen.

Artikelreihe:

Cyber-Security I: Massive Sicherheitslücken in deutschen Gesundheitsämtern – keinen interessiert es

Cyber-Security II: IT-Planungsrat empfiehlt Kommunal-IT von NIS-2-Richtlinie auszunehmen

Ähnliche Artikel:

Stillstand nach Cyberangriffen auf Kommunen in Südwestfalen und Parkhäuser in Osnabrück

Cyberangriff auf Südwestfalen IT trifft mindestens 103 Kommunen

Neues zum Cyberangriff auf Südwestfalen IT

Cyberangriff auf Uniklinik Frankfurt entdeckt?

MVP: 2013 – 2016

MVP: 2013 – 2016

"Irgendwie ist der IT-Planungsrat recht unbekannt, dürfte aber ein wichtiges Gremium der Bundesländer sein, wenn es um den sicheren IT-Betrieb der Verwaltung geht."

Dem ist so. Ist teils sogar in Gesetze gegossen, siehe z.B. § 20 EGovG NRW.

Dass die Kommunen nicht unter NIS 2 fallen werden, schien mir auch die allgemeine Erwartung zu sein. Das mag jetzt komisch klingen, aber die Kommunen sind bisher immer und m.W. ausnahmslos von solchen Pflichten ausgenommen worden. Falls hier wer denkt, sie wären zu etwas verpflichtet, wie z.B. wenigsten Grundschutz nach BSI, dann mal die verbindliche Rechtsgrundlage finden, bitte. Denn der Standardantwort "steht nirgendwo" würde ich auch gerne mal mit Argumenten begegnen können, die nicht nur "wäre aber sinnvoll und für nachhaltigen Betrieb erforderlich" lauten.

Hier gibt es eine recht gute Zusammenfassung des aktuellen Referentenentwurfs zum NIS2UmsuCG (NIS2 Umsetzungsgesetz), welcher das EU-Gesetz in nationales Recht überführen soll:

https://www.openkritis.de/it-sicherheitsgesetz/nis2-umsetzung-gesetz-cybersicherheit.html

Dort gibt einen Punkt die betroffenen Betreiber zu definieren:

"Betroffen sind Betreiber kritischer Anlagen (KRITIS) und die neuen besonders wichtigen und wichtigen Einrichtungen (Identifikation über Unternehmensgröße). Ebenfalls betroffen sind Bundeseinrichtungen und einige Sonderfälle."

Ich lese dort immer nur etwas von Bundeseinrichtungen, aber nichts über kommunale Verwaltungen oder Bildungseinrichtungen. Auch gibt es unter den Sektoren keine Verwaltungen oder Bildungseinrichtungen. Am ehesten könnte noch Forschungseinrichtungen passen. Hier werden Bildungseinrichtungen aber explizit ausgenommen:

"Einrichtungen mit dem primären Ziel, angewandte Forschung oder experimentelle Entwicklung für kommerzielle Zwecke, jedoch keine Bildungseinrichtungen"

Ich würde auf der Grundlage erstmal sagen, dass nach dem aktuellen Entwurf die Kommunen wie gewünscht / gefordert nicht von der NIS-2 tangiert werden.

Und was passiert wenn ein Angriff auf Faxgeräte durchgeführt wird und durch den Angreifer solange Faxe geschickt werden bis das Papier leer ist?

…das Einwahlgeräusch des Modems in Dauerschleife wäre auch was feines…

Das wäre dann ein erfolgreicher ddos, um es mal in Form zu gießen. Das aber fand schon in den 80ern regelmäßig statt. Bevorzugt nachts, wenn man das Pech hatte, an seinem neuen ISDN-Anschluss eine Rufnummer zu haben, die früher in irgendeinem Faxverzeichnis stand, fand man dann keinen Schlaf. Und am nächsten Morgen ganz sicher die passende Einstellung, damit das Telefon automatisch von 22 bis 6 Uhr nicht mehr klingelte.

OffTopic: Teamviewer scheint Probleme zu haben/machen, ich kann aktuell (10.40 Uhr) mich nicht anmelden, Remotesitzungen funktionieren auch nicht.

Mr. Bit

So was wäre besser im Diskussionsbereich (Link im Header der Seite) aufgehoben)

Moin,

zur NIS2-Richtlinie. Wenn die Kommunen mit einbezogen würden, müssten die Deutschenland und dann das betroffene Bundesland Strafzahlungen an die EU zahlen, wenn die Richtlinie bzw. das nationale Gesetz nicht angewendet wird.

Es gibt vom BSI die IT-Grund-Absicherung, darunter den IT-Grundschutz-Profil Basis-Absicherung für Kommunen und zum Einstieg den Weg in die Basis Absicherung (WiBA).

Aus Erfahrung kann ich sagen, es müssen die Führungskräfte dabei mitziehen. Ohne, dass die so etwas vorleben, machen die anderen nicht mit. Mitarbeit bei Datenschutz, Informationenssicherheit, BCM/Notfallmamagement, etc. ist dann echt schwierig…

Man könnte noch sehr sehr viel zu OZG schreiben. Hauptproblem, dass die Bundesländer EfA Leistungen entwickeln sollen und viele Systeme parallel entwickelt werden, um kompatibel zu sein oder halt Daten zu überführen.

Auf Bundesebene etwas zu implementieren, wäre einfacher mit weniger Abhängigkeit. Meine Meinung.

MfG,

Blackii

PS: Sollte keine Antwort auf Teamviewer werden 😅

–> Antwort auf Blackii

In der Theorie ist das mit den Strafzahlungen natürlich richtig, aber man sollte sich auch mal die aktuelle Situation vor Augen führen. Das Unternehmen in welchem ich beschäftigt bin, ist mit hoher Wahrscheinlichkeit ebenfalls von der NIS-2 betroffen. Mit hoher Wahrscheinlichkeit, da es ja aktuell kein fertiges Gesetz für die Umsetzung der NIS-2 in Deutschland gibt.

Praktisch gesehen bleibt einer betroffenen deutschen Firma nicht mal mehr ein Jahr Zeit, um konform mit dem noch nicht verabschiedeten NIS2-Umsetzungsgesetz zu werden. Es sind potenziell tausende Unternehmen in Deutschland betroffen, welche ihre aktuelle IT-Landschaft analysieren und in Hinblick auf die NIS2 bewerten müssen.

Nachfolgend müssen dann Maßnahmen erarbeitet werden, um eine Konformität zu erreichen. Das kann die Anpassung bestehender Prozesse, aber auch die Einführung komplett neuer Prozesse und Strukturen sein. Allein der Block Risikomanagement nach §30 umfasst:

– Risikoanalyse und Sicherheit für Informationssysteme

– Bewältigung von Sicherheitsvorfällen

– Aufrechterhaltung und Wiederherstellung, Backup-Management, Krisen-Management

– Sicherheit der Lieferkette, Sicherheit zwischen Einrichtungen, Dienstleister-Sicherheit

– Sicherheit in der Entwicklung, Beschaffung und Wartung, Management von Schwachstellen

– Bewertung der Effektivität von Cybersicherheit und Risiko-Management

– Schulungen Cybersicherheit und Cyberhygiene

– Kryptografie und Verschlüsselung

– Personalsicherheit, Zugriffskontrolle und Anlagen-Management

– Multi-Faktor Authentisierung und kontinuierliche Authentisierung

– Sichere Kommunikation (Sprach, Video- und Text)

– Sichere Notfallkommunikation

Die wenigsten Unternehmen aus dem KMU-Bereich werden hier sagen "CHECK", das machen wir alles schon seit Jahren auf höchstem Niveau. Viele werden Hilfe bei der Ausarbeitung und Umstellung benötigten und da liegt die Krux im System:

– Wer soll das alles machen? Selbst wenn die Firma bereit ist externe Dienstleister zu finanzieren, diese müssen erstmal verfügbar sein. Meine Prognose: Das kann zeitlich gar nicht mehr in der Breite klappen, insbesondere in Unternehmen, welche das bisher ehr steifmütterlich behandelt haben.

– Wer soll das kontrollieren? Hier das gleiche Thema auf Seiten der zuständigen behördlichen Aufsicht. Sicher können einzelne Unternehmen quasi als Stichprobe geprüft werden, aber in der Breite wird das bei der Zahl sehr schwer werden. Das Ganze erinnert mich schon irgendwie an die Einführung der Maßnahmen der DSGVO mit jahrelangen (inoffiziellen) Übergangsfristen.

Zuletzt bleiben natürlich auch noch Unwägbarkeiten, deren konkrete Umsetzung man durchaus diskutieren kann. Der ganze Punkt „Sicherheit der Lieferkette, Sicherheit zwischen Einrichtungen, Dienstleister-Sicherheit" ist für mich so ein Thema, welches aus meiner Sicht schwer in konkreten Maßnahmen zu definieren ist. Ob man hier wirklich alles richtig gemacht hat, findet man hoffentlich nie in einem gerichtlichen Verfahren raus.

Ich finde den grundsätzlichen Ansatz der NIS-2 völlig richtig, auch wenn es eine Menge Arbeit erzeugt und man auch gegen Widerstände wird kämpfen müssen. Strafzahlungen sehe ich so schnell aber nicht. Ich kann mir nicht vorstellen, dass die Behörden in Deutschland im Herbst 2024 quasi einmal den Mittelstand wegen Verfehlungen gegen das NIS2-Umsetzungsgesetz abräumen und hohe Strafzahlungen verhängen. Dafür ist die Wirtschaftsleistung dieser Unternehmen viel zu wichtig und das Geld ist besser in eine verstärkte IT-Security als in Bußgelder investiert.

Strafzahlungen drohen dann wohl ehr richtigen Verweigerern, welche trotz aktiver Ermunterung der Behörden es für nicht notwendig halten sich an die Spielregeln zu halten. Bleibt zu hoffen, dass am Ende keine Parallele zur DSGVO entsteht, wie Günter hier berichtete:

https://borncity.com/blog/2023/11/01/dsgvo-und-die-ohnmacht-der-datenschutzbehrden-gegenber-firmen/

https://borncity.com/blog/2023/11/05/dsgvo-firmen-wgen-bei-datenschutz-chancen-und-risiken-ab-und-begehen-gesetzesverste/

Gruß Singlethreaded

Ne verantwortungsvolle Führung sollte die meisten Punkte dabei aber sowieso schon aus "Eigenschutz" umgesetzt haben.

Solche Gesetze kommen ja nicht um dich zu nerven sondern weil zu viele einfach "schlampen", also zwingt man sie durch Gesetze dazu.

Am schwierigsten ist da immer noch die Lieferkette, ich kann meine Firma sicher halten, aber nicht die der Lieferkette, da muss ich mich mehr oder weniger drauf verlassen das die ihr Handwerk verstehen … und komm mir keiner mit Zertifizierungen, die sind oft das Papier nicht wert auf dem sie stehen!

Ne, nerven lasse ich mich nicht, warum auch. Wie schon festgestellt haben wir ein Interesse daran, dass der Laden funktionsfähig bleibt und versuchen uns so gut wie möglich zu schützen. Perfekt wird es nie sein, dafür ist die ganze Lage zu dynamisch, aber man tut was man kann und passt sich immer wieder den aktuellen Anforderungen an.

Lieferkette ist auch für uns ein Knackpunkt. Verwende ich Mircosoft Produkte, gilt das schon als Lieferkette oder nur, wenn ich z.B. ein OpenJDK in meine eigene Software "verbaue" und die vertreibe? Wie prüfe ich als ganz kleines Licht einen Konzern, welcher im Jahr Milliarden an Umsätzen verbucht? Reden die überhaupt (auf Augenhöhe) mit mir?

Wenn die mir dann sagen sie seien zertifiziert darf ich das glauben? Was ist wenn Mircosoft mal wieder einen Schlüssel für die Cloud verlieren sollte oder Okta Zugänge "verliert"? Konsquenzen? Ich finde es absolut richtig, dass mehr für IT-Sicherheit in Deutschland getan wird, fürchte aber bestimme Limitierungen, welche sich für uns als ITler nur schwer werden auflösen lassen.

Wenn bestimme Player nicht mit einem spielen, dann wird das aber richtig zäh und wenig effektiv.

"und komm mir keiner mit Zertifizierungen, die sind oft das Papier nicht wert auf dem sie stehen!"

Nicht immer, aber ich habe schon harte Dinge erlebt, welche das 1 zu 1 untermauern.

Moin,

es hat mich auch an die DSGVO erinnert. Die Umsetzung von EU Richtlinien in nationales Recht dauert immer viel zu lange. Dann wissen viele, die davon abhängig sind auch nicht, was in der Endfassung steht, obwohl die "Spitzenverbände" vertreten sind.

Ich meine, dass wenn man selbst meint, unter NIS2 zu fallen, man sich beim CERT seines Bundeslandes melden muss (sehr schön, wenn man es selbst auch nicht 100% einschätzen kann).

In Niedersachsen wurden einige Kommunen über einen Dienstleister, der übers Land beauftragt, wurde, in verschiedenen Bereichen überprüft (Cybersicherheitsanalyse):

https://www.mi.niedersachsen.de/download/191644

Das für alle KMUs wäre natürlich utopisch und die wenigsten würden das von sich aus machen 😅

MfG,

Blackii

Hier mal ein Link auf einen ganz interessanten, aktuellen Kommentar diesbzgl.:

https[:]//www.danisch.de/blog/2023/11/12/zum-stand-der-it-sicherheit-in-deutschland/

Er kommt zum Schluss für Deutschland:

"Heißt: Land unter und immer mehr Bedrohungen und Lücken, und kein Verteidigungskonzept. Keine Methode der Ab- und Gegenwehr. Ihnen fällt nichts ein."

Hat aber auch gleichzeitig evtl. passende Lösungskonzepte im Text parat (was ich generell schon mal sehr gut finde, die ich allerdings selbst nicht abschließend beurteilen kann, da zu wenig Fachmann in IT-Dingen)

Moin,

wirklich diese Lösungskonzepte?

"Wenn man seine Dienste ordentlich strukturiert, und über APIs und sorgfältig gebaute Webschnittstellen anbietet, sind die praktisch resistent gegen ransomware, weil die normalerweise die Arbeitsplätze befällt und die Angriffsvektoren auch auf die Arbeitsplätze abzielen. Und (Not-)Arbeitsplätze, die nur einen Browser anbieten, bekommt man ziemlich gut und stabil hin, vor allem mit einer Auswahl an Betriebssystemen. ChromeOS zeigt recht gut, wie so etwas gehen kann. Ubuntu hat für die nächste Release ein (zunächst experimentelles) monolithische und als ganzes Image aktualsiertes Desktop-Image an. Für die Authentifikation gibt es Token, die durch einen verseuchten Rechner nicht kompromittiert werden können. Selbst in einer völlig ransomware-verseuchten Umgebung sollte es damit eigentlich möglich sein, die wesentlichen Funktionen stabil anzubieten. Und das verblüffenderweise sogar mit vergleichsweise billigen Rechnern, denn man braucht nicht viel, um mit einem Browser ein paar Formulare auszufüllen. "

Den ersten Satz bitte langsam lesen und auf der Zunge zergehen lassen, evtl. auch mehrmals.

Die ordentlich stukturierten Dienste, die APIs und sorgfältig gebauten Web-Schnittstellen orte ich jetzt mal einem Server an sich zu. Und über diese Verbindungen greift dann ein Client-Rechner, der mit Ransomware verseucht ist, auf den Server zu, der ja aufgrund der o.a. Aktionen "praktisch resistent" gegen derartige Schadsoftware ist? Geniales Konzept, warum ist noch keiner drauf gekommen?

Also die Kommunalverwaltung braucht nur noch Rechner, auf denen ein Webbrowser läuft, da alle Anwendungen wie Einwohnerwesen, Haushalts- und Kassenwesen, Personenstandswesen, Sozialwesen und nicht zu vergessen Gesundheitswesen, Veterinärwesen, Katastrophenschutz, usw. usw. als Web-Anwendung laufen?

Und besonders Chrome-OS ist ja so sicher (Melden Sie sich mit Ihrem Google-Konto an und schon kann es losgehen) und auch auf Multiuser-Betrieb ausgelegt?

Authentifikations-Token, die auf einem mit Ransomware befallen Rechner erstellt werden, könen nicht kompromittiert werden?

Und die Kommunalverwaltungen brauchen als Ersatz- oder Not-Rechner ja nur einen preiswerten Rechner mit Webbrowser, weil die ja nur Formulare ausfüllen damit?

Ok, Wenn ich nur einen Hammer habe, sieht jedes Problem wie ein Nagel aus, klar!

Da Kommunen sehr wohl kritische Infrastruktur betreiben, z. B. Frischwasserversorgung und Abwasserversorgung, ist es nicht sinnvoll, diese davon auszunehmen. Mit einem Schulterzucken zu sagen „Wir kommen eh nicht hinterher" darf nicht dazu führen, das hier der durchaus notwendige Druck zurückgenommen wird. Vielleicht sollte man der Kommission im wahrsten Sinne des Wortes „mal das Wasser abdrehen". Der Vorschlag, Kommunen auszunehmen, ist zu kurz gedacht.

Trinkwasser Versorger bspw Zweckverbände der Landkreise eben dafür müssen grundsätzlich KRITIS zertifiziert sein und werden dazu spätestens alle zwei Jahre auditiert.

Moin,

es gibt auch viele kleinere Kommunen (Stadt/Gemeinde/Samtgemeinde) ohne diese Einrichtungen.

Da macht es dann der Landkreis oder ein Verband.

MfG,

Blackii

Klar kann man da auf IT Sicherheit verzichten, da geht es ja nur um Daten der Bürger…

die sollen sich mal nicht so haben.

PS die Sarkasmuszeichen habe ich weggelassen sollte offensichtlich sein.

Ähm – daß das überwiegend an Redmond liegt sollte schon klar sein. "Billig" fällt nun auf die Beine. Nun können nicht nur CIA rein, sondern auch Gangs. Es wurde in den letzten 30 Jahren auch nicht mal Alternativen zu Redmond anzudenken erlaubt. MS schmiert in Berlin zu gut.

China z.B. baut sein eigenes staatliches Linux. Und Deutschland? Hängt am Rockzipfels seine ewigen großen Bruders. Dazu noch die schlechte schulische wie universitäre Ausbildung in der Informatik wie schlechte Löhne allgemein in der IT. Was soll da schon Gutes bei heraus kommen – eben.

In der NIS-2 heisst es in Artikel 2 (Anwendungsbereich)

(2) Unabhängig von der Größe der Einrichtungen gilt diese Richtlinie auch für Einrichtungen der in den Anhang I oder II genannten Art, wenn

f) die Einrichtung eine Einrichtung der öffentlichen Verwaltung:

ii) von einem Mitgliedstaat gemäß nationalem Recht definierte Einrichtung der öffentlichen Verwaltung auf regionaler Ebene ist, die nach einer risikobasierten Bewertung Dienste erbringt, deren Störung erhebliche Auswirkungen auf kritische gesellschaftliche oder wirtschaftliche Tätigkeiten haben könnte.

Jetzt kann man drüber streiten, ob es einen Unterschied macht, ob die IT einer Großstadt (>100.000 Einwohner) oder einer Kleinstadt ( keine Budgets -> keine Maßnahmen.

So lässt sich natürlich (vorher) sehr viel Geld sparen und betroffen sind ja immer die Bürger (und ihre Daten), die Stadt-. oder Landkreisverwaltung wird nicht pleite gehen.

Und hinterher hat der Bürger sich mit Identitätsdiebstahl oder nicht zugelassendem Auto rumzuärgern, weil die Verwaltung nicht essentiell ist.

Problem ist doch wie immer:

"Das haben wir schon immer so gemacht"

Habe lange in einer Behörde gearbeietet und das ist der konsens.

Dann noch das Totsparen sämtlicher Fachbereiche und schon haben wir den Salat.

Es ist einfach keine Zeit sich um so etwas (durchweg wichtiges) zu kümmern.

U.a. weil ein Land-/Stadt-/Gemeinderat es ja sowieso besser weiß und man durch die Ausschreibungen ja noch was billigeres gefunden hat als das was die IT empfohlen hat… Da werden dann gerne mal tote Pferde geritten…

Zur Einordnung des IT-Planungsrats in die sog. Staatliche Cybersicherheitsarchitektur gibt es eine schöne Übersicht:

Deutschlands staatliche Cybersicherheitsarchitektur

Da kann m. E. doch kaum noch was schiefgehen…

Autsch.

Also, ich meine eigentlich: habe das Bundesland gefunden, in dem ich arbeite und da kommt demnächst ein Kästchen dazu.

Ich will jetzt mal nicht drauf eingehen, was dann da noch kommunal dazukommen kann.

Jedenfalls zeigt die Übersicht wirklich ganz klar den Status der Cybersicherheitsarchitektur: Autsch²