Über das Wochenende bzw. Ende letzter Woche hat es erneut Opfer von Ransomware gegeben. So wurde die Straßenbahn AG der Hansestadt Rostock durch einen Cyberangriff getroffen. Es kommt in diesem Zusammenhang zu massiven Störungen des Betriebs. Und bei der Stadtverwaltung von Mössingen hat es ebenfalls einen Cyberangriff gegeben, der dazu führte, dass die IT der Verwaltung heruntergefahren wurde und nichts mehr geht.

Über das Wochenende bzw. Ende letzter Woche hat es erneut Opfer von Ransomware gegeben. So wurde die Straßenbahn AG der Hansestadt Rostock durch einen Cyberangriff getroffen. Es kommt in diesem Zusammenhang zu massiven Störungen des Betriebs. Und bei der Stadtverwaltung von Mössingen hat es ebenfalls einen Cyberangriff gegeben, der dazu führte, dass die IT der Verwaltung heruntergefahren wurde und nichts mehr geht.

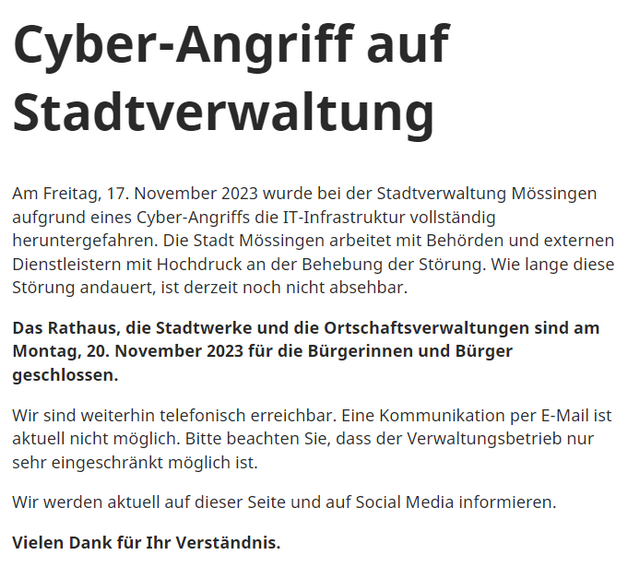

Cyberangriff auf Stadtverwaltung Mössingen

Jens Lange hat auf seiner Seite Kommunaler Notbetrieb einen Cyberangriff auf die Stadtverwaltung Mössingen gemeldet. Am Freitag, den 17. November 2023 wurde ein Cyberangriff bemerkt, worauf die IT-Infrastruktur der Stadtverwaltung Mössingen laut dieser Mitteilung komplette heruntergefahren wurde.

Damit stehen weder die Fachverfahren der Verwaltung noch die Kommunikation per E-Mail zur Verfügung. Die Verwaltung ist allerdings noch telefonisch erreichbar, hat aber den Verwaltungsbetrieb eingeschränkt. Stadt, Behörden und externe Dienstleister arbeiten daran, den Schaden zu beheben.

Mössingen ist eine Große Kreisstadt im Landkreis Tübingen am Fuß der mittleren Schwäbischen Alb, rund 15 Kilometer südlich der Kreisstadt Tübingen. Mössingen besitzt rund 20.900 Einwohner und gehört zur Region Neckar-Alb und zur Randzone der europäischen Metropolregion Stuttgart.

Rostocker Straßenbahn AG lahm gelegt

Auch bei der Straßenbahn AG der Hansestadt Rostock gab es einen Cyberangriff, wie Dani Stoffers in nachfolgendem Tweet mitteilt. Der Stern hat es in diesem Beitrag aufgegriffen – einen weiteren Bericht gibt es heute beim NDR:

Die Rostocker Straßenbahn AG ist wohl Ende letzte Woche oder am Wochenende Opfer des Angriffs geworden. Laut Berichten funktionieren die Fahrkartenautomaten an den Haltestellen und in den Fahrzeugen nicht mehr bargeldlos (per Karte) – Fahrscheine sind nur gegen Barzahlung erhältlich. Ds Online-Portal für Abos (z.B. für das Deutschlandticket) ist wohl betroffen. "Änderungen, Bestellungen, Kündigungen – all das geht derzeit nicht", hieß es am Sonntag von einer Sprecherin.

Mittlerweile ist der Kauf von Fahrausweisen an den meisten Automaten wieder mittels Bargeld, sowohl an den Haltestellen als auch in den Fahrzeugen, möglich, heißt es. Alternativ können Fahrgäste auch die Automaten der Deutschen Bahn oder das Mobile Ticketing nutzen. Bus- und Straßenbahnlinien sowie die Fähre verkehren weiterhin regulär.

Gestört ist auch das Telefonsystem – und von den drei Kundenzentren der RSAG in Rostock soll am heutigen Montag nur das in der Langen Straße öffnen. Dort können lediglich Einzelfahrscheine verkauft werden. Der Stern berichtet von massiven Beeinträchtigungen des internen Betriebs bis hin zur Finanzbuchhaltung. Zahlreiche Mitarbeiter haben am Wochenende versucht, den Betrieb der internen Prozesse (z.B. Schichtpläne etc.) ohne IT-Unterstützung, aufrecht zu erhalten.

Wer die Angreifer sind, ist aktuell unklar – klar scheint aber, dass die Folgen und die Auswirkungen auf den Betrieb wohl länger anhalten. Unklar ist aktuell, ob Kundendaten abgeflossen sind (auch wenn es heißt "nach derzeitigem Stand sind keine Kundendaten abgeflossen").

MVP: 2013 – 2016

MVP: 2013 – 2016

Vermutlich hat wieder das tödliche Trio zugeschlagen. Diversität hilt allerorten und wer UC in AD integriert ist selbst schuld. Zu meiner Zeit als IT Verantwortlichem hatten wir eine separate Telefonanlage (mit CTI) und die war ein Fels in der Brandung. Praktisch keine Ausfälle über viele, viele Jahre. Sorry, kein Mitleid.

tödliches Trio?

Das AD, Exchange oder Office ist nicht das Problem.

Es sind 20 Jahre alte administrationsweisen und ein Mail System. Tausche die Produkte aus, es ist egal.

Java Script im PDF Anhang oder htm/html benötigt weder Office noch einen Exchange oder ein AD, um alle erreichbaren Fileressourcen zu verschlüsseln.

keine Delegation, keine Kontentrennung, kein oder inkonsequentes Attachment blocking, kein Software Allowlisting, keine Netzwerk Segmentierung, keine Abschottung der clients untereinander …

für die Punkte kannst du ein beliebiges OS oder Mailsystem wählen

das MS der größte Anteil ist, ist einfach den Marktanteil geschuldet. Apple ist jetzt auch dabei und es würde sich auch weiter ausbreiten mit Linus, denn auch dort wird ein Benutzer im Netzwerk Schreibrechte bekommen, damit er arbeiten kann.

Aber wer greift schon 2% des Marktes an, wenn er mehr haben kann

Zustimmung zu deinen Ausführungen mit einer Ausnahme zu deinem letzten Punkt: Apache hatte und Nginx hat mit Abstand den größten market share bei Webservern und beide sind im Bereich Sicherheit nicht als besonders anfällig aufgefallen, ganz im Gegensatz zum IIS mit einem sehr kleinen market share. Also die These "Hoher market share, hohe Anfälligkeit" nicht, oder zumindest nicht immer, kausal.

Die Tatsache, dass ein Produkt einen hohen oder niedrigen market share hat, sagt überhaupt nichts über dessen Qualität aus. Die Tatsache dagegen, dass so viele Leute ein Problem mit der Administration von MS-Software haben, ist aber nicht zu leugnen. Ob die Qualität des "Trias der Sünde" gut oder schlecht ist, wissen wir auch gar nicht so richtig, weil closed source.

Das stimmt. Das Marktanteil sagt nichts über die Qualität aus. Der Marktanteil beantwortet die Frage, ob es sich lohnt das System anzugreifen.

Wären wir vor 25 Jahren bei Novell Netware geblieben hätte wir halt heute Probleme mit 20 Jahre alten Novell Netware Grundlagen.

Ja, Microsoft hat massive Problem. Das Fingerpointing auf das Trio ist mir zu einfach. Dann wäre der Administrator ja schuldlos, aber das ist er auf keinen Fall. Er macht es dem Angreifer viel zu leicht.

Wenn der Angriff komplett mit psexec und einer Batch über die C$ Share möglich war, dann ist das Problem nicht alleine auf der Microsoft Seite.

Ich habe ca. zwanzig Jahre lang versch. Novell Netware System administriert. Eines der besten, wenn nicht das beste Netzwerkbetriebssystem "until now". Kein Vergleich zum unübersichtlichen AD, welches ich danach teiladminstrieren durfte. Ob Du es glaubst oder nicht, aber es gibt grosse Qualitätsunterschiede bei solchen Systemen.

Die ersten Systeme, die ich selbst administrieren durfte waren ebenfalls Netware 3.11 bzw. 3.12. Mindestens eines davon hat sich bis weit ins aktuelle Jahrtausend gerettet.

Allerdings wurde damals auch nur jemand mit einem soliden Technikwissen und einer passenden Grundeinstellung (auch zu Sicherheitsfragen) an die Konsole gelassen.

Diese (Auto-)Suggestion, daß man praktisch ohne Kenntnisse ein solches System bedienen kann "weil es ja dasselbe ist wie auf dem Schreibtisch" gab es nicht.

Es wurde längst nicht soviel am "lebenden Objekt" gebastelt wie heutzutage, notfalls hat man eben ein Testsystem aufgesetzt.

Auch die Nutzer waren sich damals ihrer gesetzten Grenzen bewußter als sie es heute sind, es hat niemand selbst an den Netzwerkeinstellungen seiner Arbeitsstation "herumgefummelt", sondern die IT gerufen wenn was nicht paßte.

Wieder mal ein ganz ein Schlauer, mit offenbar ganz viel Hintergrundinformation…. Hut ab vor so viel Kompetenz.

Mark Heitbrink ist ein ganz Schlauer, und was er schreibt, trifft absolut zu!

https://www.gruppenrichtlinien.de/ueber-mark/ueber-mich

Mark ist ein ganz Schlauer, wie bereits geschrieben.

Was Mark über Microsoft schon vergessen hat, können andere kaum noch lernen.

Sinnfreier Kommentar.

Mark hat 110% Recht.

Diese Kriminellen sollte man wie im Mittelalter steinigen. Das kostet alles nur das schwerverdiente Geld der Steuerzahler.

Die IT-Verantwortlichen?!

Fuer den Hungerlohn den man als Administrator bei den Gemeinden bekommt wuerde ich mir kein Bein rausreissen.

Warum arbeitet man dann dort überhaupt?

Man kennt sich ein bisschen aus mit IT und wird dann dazu verdonnert. Wie so oft im ÖD.

Warum ist niemand in der Lage, Hintermänner und Geldverbleib von Ransomware zu ermitteln? Sind NSA und ähnliche Dienste da so hilflos?

Und warum haben sich alle von einer IT abhängig gemacht, die offenbar mit einem einzigen Hebelpunkt komplett in die Knie gezwungen werden kann?

Weil alle alles besser wussten als genau davor gewarnt und weil die Verutrsacher offensichtlich von bestimmten Staaten geschützt werden.

Einmal abgesehen davon, dass "NSA und ähnlich Dienste" sich wohl kaum für das Wohlergehen der Verwaltung einer deutschen Kleinstadt oder die Funktionsfähigkeit von ein paar Fahrkartenautomaten interessieren: Wie stellst Du Dir das konkret vor?

Da findest Du z.B. heraus, dass Angriffe von einer chinesischen IP-Adresse aus durchgeführt wurden. Chinesische Behörde sagt: Völlig ausgeschlossen; kann bei uns nicht vorkommen; nur üble antichinesische Propaganda.

Und dann weiter?

(Für "China" kannst Du genauso gut ca. 150 andere Länder einsetzen; macht es auch nicht gerade einfacher.)

Geldverlauf nachvollziehen, ist doch bei anderen Schurken angeblich klar möglich?

Moin,

"Geldverlauf nachvollziehen.."

Bei Kryptowährungen?

Der war gut.

Krypto ist nicht anonym.

Auch Crypto"währung" (*) wird irgendwann zu richtiger Währung. Vielleicht sehen die Dienste das nicht, vielleicht schon. Vielleicht sehen sie es auch, aber sie behalten die Infos lieber für sich um größere Fische (int. Terrorismus und so) zu fangen. Im Prinzip läuft ein Großteil der Geheimdienstarbeit in den letzten Jahren/Jahrzehnten auf die Verfolgung von Geldflüssen heraus.

(* Die Definition von Währung ist ganz grob, dass man mit ihr Steuern bezahlen kann)

Immer der gleiche "Running Gag" ist zu höhen: "… es sind keine Kundendaten abgeflossen". Die Hacker wollten sich sicherlich nur das beliebte 49EUR-Ticket holen … LOL! Es geht immer um persönliche Daten: Adressen, Kontodaten, Kreditkartendaten. Da stelle ich mir gleich einen ungepatchten Exchange-Server vor der einfach so ins Internet gehangen wird … H@ck th3 P1an3t

@HackIT0

kleiner Widerspruch: Es geht nur um Geld. ich war bei einigen Kunden, wo klar war, das die Daten total egal sind. schnell rein, alles verschlüsseln, Geld her, fertig.

Daten sind ein Teil der Geld Idee :-)

ich hatte Kunden die binnen 2 bis 12 Stunden angegriffen und verschlüsselt wurden.