Es gibt zwar den Spruch: "Aller guten Dinge sind drei" – der hier aber definitiv nicht zutreffen dürfte – zumindest nicht aus Sicht des Opfers Henry Schein. Denn dieser Anbieter von Produkten und Dienstleistungen für Ärzte wurde von der Ransomware-Gruppe BlackCat nun wohl zum dritten Mal verschlüsselt. Schreibt BlackCat zumindest – was auch ein Beleg dafür sein dürfte, niemals Lösegeld zu zahlen.

Es gibt zwar den Spruch: "Aller guten Dinge sind drei" – der hier aber definitiv nicht zutreffen dürfte – zumindest nicht aus Sicht des Opfers Henry Schein. Denn dieser Anbieter von Produkten und Dienstleistungen für Ärzte wurde von der Ransomware-Gruppe BlackCat nun wohl zum dritten Mal verschlüsselt. Schreibt BlackCat zumindest – was auch ein Beleg dafür sein dürfte, niemals Lösegeld zu zahlen.

Die Henry Schein Inc.

Henry Schein, Inc. ist ein im Jahr 1932 gegründeter US-amerikanischer Anbieter von Produkten und Dienstleistungen für niedergelassene Humanmediziner, Zahnärzte und Tierärzte. Zudem werden Dentallabors, Kliniken und andere medizinische Einrichtungen betreut. Das Unternehmen mit Hauptsitz in Melville im Bundesstaat New York beschäftigt weltweit über 21.600 Mitarbeiter und hat etwa 800.000 Kunden. Die Wikipedia gibt den Umsatz mit 12,4 Mrd. US-Dollar an. Der Anbieter taucht hier im Blog im Mai 2016 auf, weil eine von einem Ableger produzierte Dentrix-Software Patientendaten nicht sauber verschlüsselte (siehe diesen Beitrag).

Cyberangriffe am laufenden Band

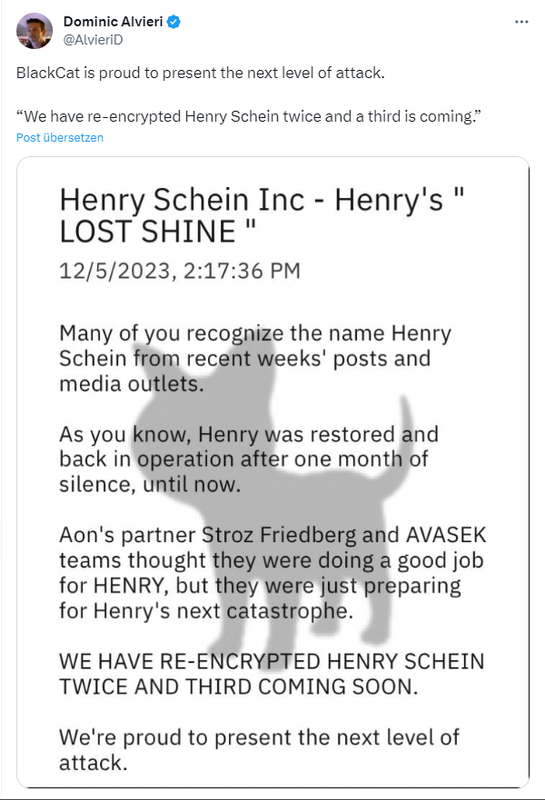

Ende November 2023 hatte ich bei den Kollegen von Bleeping Computer gelesen, dass Henry Schein einen zweiten Cyberangriff binnen eines Monats durch die Ransomware-Gruppe BlackCat/ALPHV eingestanden habe. Die Ransomware-Gruppe wurde bereits im Oktober 2023 in das Unternehmensnetzwerk eingedrungen und hatte dort Dateien verschlüsselt. Weiterhin wurden wohl 35 Terabyte an Daten abgezogen (siehe diesen Tweet von Sicherheitsanalyst Dominic Alvieri).

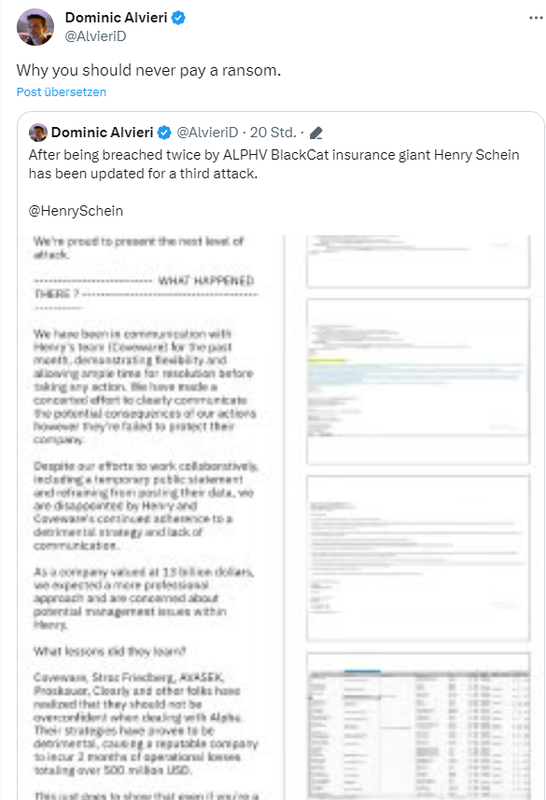

Das Unternehmen hat dann die Systeme von der IT restaurieren lassen, so dass der Geschäftsbetrieb wieder anlaufen konnte. Security Week hat das beispielsweise in diesem Artikel vom 27. November 2023 berichtet und mutmaßt, dass wohl Lösegeld gezahlt worden sei (weil das Unternehmen von der BlackCat-Webseite als Opfer verschwunden ist). Zum 6. Dezember 2023 wurde dieser Beitrag von Cybernews veröffentlicht, aus dem hervorgeht, dass die Verhandlungen zwischen dem Unternehmen und BlackCat wohl gescheitert seien.

Nun hat Sicherheitsanalyst Dominic Alvieri eine Reihe von Nachrichten der Gruppe BlackCat/ALPHV gepostet, die auf weitere erfolgreiche Angriffe hinweisen. In obigem Tweet heißt es, dass Henry Schein (wegen des Cyberangriffs) in den Medien gewesen sei. Deren IT-Dienstleister hätten die IT-Systeme nach dem ersten Angriff wieder restauriert. Stroz Friedberg und das AVASEK-Team seien davon ausgegangen, dass man die IT-Systeme sicherheitstechnisch im Griff habe.

War aber wohl eine Fehlannahme, denn BlackCat/ALPHV brüstete sich in obigem Tweet, dass man die Henry Schein Inc. (oder einen Geschäftszweig von denen) ein zweites mal erfolgreich angegriffen und Dateien verschlüsselt habe. Und der dritte Angriff mit Verschlüsselung komme.

Sicherheitsanalyst Dominic Alvieri hat inzwischen obigen Tweet mit einem Update der BlackCat Ransomware-Gruppe veröffentlicht. Sieht nicht so aus, als ob deren IT so schnell wieder in die Gänge kommt. Und wenn ich den Hinweis von Alvieri sowie diesen Artikel von The Cyber Express richtig deute, liegt der Verdacht nahe, dass zumindest Lösegeld gezahlt worden sein könnte (bestätigt wurde bisher vom Unternehmen nichts).

MVP: 2013 – 2016

MVP: 2013 – 2016

Entweder, wovon ich mal ausgehe ist die Schadsoftware schon sehr lange installiert und wird immer wieder aktiviert wenn die Systeme anfahren oder die IT ist unfähig.

Eigentlich gibt es da keine andere Möglichkeit

Tja, wenn die Schadsoftware immer wieder aktiviert wird, wenn die Systeme hochfahren, ist die IT wohl unfähig oder wird von der GL gezwungen, die Systeme möglichst schnell wieder an Laufen zu bringen ohne das eine Änderung an den Systemen vorgenommen wird.

Denn es reicht nicht, einfach die alten Systeme von einer Sicherung wieder herzustellen, denn in der Sicherung kann die Schadsoftware schon drin sein.

Deshalb sollte man bei so einem Fall die Systeme von 0 auf neu aufsetzen und nur die Konfiguration (dazu sollte das umfangreich dokumentiert sein, was leider oft aus Bequemlichkeit nicht gemacht wird) und Nutzerdaten wieder herstellen. Und das natürlich, ohne das die Systeme eine Verbindung ins Netz haben.

Und dann nebenbei wird auch analysiert, wie die Schadsoftware ins System kommen konnte. Und dann, bevor die neu aufgesetzten Systeme wieder ans Netz gehen, werden die Infektionswege geschlossen und die Konfiguration entsprechend angepasst.

Es hat schon seinen Grund, wenn bei Unternehmen nach so einem Vorfall längere Zeit die IT nicht verfügbar ist. Denn die Analyse der Infektionswege und eine evtl. Neukonfiguration inkl. Test braucht nun einmal Zeit.

Alles schön und gut, aber wenn alles in der Cloud ist oder man selber Cloud-Anbieter ist, kannst nicht ohne weiteres ohne Netz wieder hochfahren. Nur mal so zum Nachdenken.

Wenn du das nicht kannst, dann kannst du Schadsoftware auch nie effektiv vom System entfernen und die Lücken effektiv schließen.

Und die Folge wird sein, das die nächste Infektion schon ganz sicher ist und i.d.R. sogar zeitnah, wie hier jetzt geschehen.

Du kannst bei einem Auto auch nicht den defekten Reifen während der Fahrt wechseln, sondern musst dazu zwingend anhalten, egal, wie hoch der Termindruck auch ist.

Die Systeme mit Netz wieder hochfahren ist, wie mit einem defekten Reifen weiterfahren. Der Unfall ist vorprogrammiert.

Doch, wenn man kein Billigheimer ist und Maschinen mit (auch virtueller) KVM nutzt.

Oder einen Anbieter wählt, der eine externe nutzerkonfigurierbare Firewall anbietet.

Tja wenn sich die Malware in der Firmware festgefressen hat kannst du evtl. die Hardware nur noch wegschmeißen! Ja solche Schweinereien gibt es, auch wenn sie in der freien Wildbahn sehr selten vorkommen.

Und Admins naja sind wir mal ehrlich, da fleucht ne Menge Crap rum in den Firmen… Ich hatte mal nen Admin in der Bewerbung dem musste man sogar ne USV erkläern ;-P

IT im übrigen die einzige Abteilung in meiner Firma wo das Personal öfters (ge)wechselt (wird).

Sonst sind die Mitarbeiter im Schnitt zwischen 10 und 20 Jahren in der Firma. Das sagt schon alles. IT da ist der Fachkräftemangel (an richtig guten Leuten) mal nicht nur vorgeschoben!

Kann ich unterstreichen. Bewerber, die ne Ausbildung zum FiSi gemacht haben und dann nicht wissen was DHCP und DNS ist. Ich gebe ja zu, man muss nicht alles wissen und kann auch nicht mehr alles wissen. Wenn ich so an Microsoft 365 denke, braucht man ja fast ein eigenes Studium. Aber es gibt einfach so Basics, die sollten sitzen. Dann zusätzlich noch ein Gehalt verlangen, was jenseits von Gut und Böse ist. Einfach nein. Ich habe auch bemerkt, dass IT-Administrator immer weniger machen wollen, viele wollen zwar in die IT, aber mehr programmieren oder entwickeln. Aber klar, als Admin hat man es auch nicht immer einfach. Am besten immer abrufbereit, weil der Chef auch am Wochenende arbeitet und alles funktionieren muss. Man ist an allem schuld, wenn etwas nicht klappt. Aber damit muss man leben oder einfach mal die Bremse ziehen. Zum Chef mal sagen, er soll mal zeit für seine Familie nehmen und nach einem Chaosupdate von Microsoft einfach mal die Userbeschwerden direkt an Microsoft leiten.

Tja, da ist es dann ganz hilfreich, wenn man z.B. eine Microsoft Zertifizierung macht, wenn man vornehmlich mit Microsoft Systemen zu tun hat.

https://learn.microsoft.com/de-de/credentials/browse/?credential_types=certification

Kostet zwar Geld, aber man versteht dann die Systeme wenigstens in den Grundzügen.

Klar, multiple choice Test wie bei der Fahrschule. Zudem haben die Zertifikate ein Verfallsdatum. Zudem ändert MS alle 3 Tage was in der Klaud, am OS, noch mit Updates.

Wenn man die Bewerber halt nur nach dem niedrigsten Jahresgehalt sucht, dann ist das halt so :-) Am besten noch jung – dynamsisch wie pisa-erfolglos (mit wenig echter Berufserfahrung) – eher eine Kategorie der VWL/BWLer mit ihren systemischen IT-(Cyber)-Fehlentscheidungen die letzten 30 Jahre. Aber ich bin für deren daraus resultierenden Unterhaltungswert wirklich dankbar.

Früher dachte ich nicht, daß Outlook, Exchange wie AD mal so lustig werden würden.

Gesucht werden Leute, die ein abgeschlossenes Studium haben, 10 Jahre Berufserfahrung, zum Mindestlohn arbeiten und die dürfen auch nicht älter als 25 Jahre sein.

Was die Zertifikate angeht:

Natürlich ändert sich ständig etwas an den MS-Systemen, aber das muß man sich eben dann im Berufsalltag drauf schaffen. Mit dem Detailwissen von vor 10 Jahren fange ich heute nicht mehr viel an, aber die Grundlagen (wie funktioniert ein AD prinzipiell, was ist DNS, DHCP, etc.) sind immer noch die gleichen wie damals.

25 ist schon hart an der Grenze :-) Das Obst hat man auch selbst mit zu bringen, Wasser gibt es eventuell gratis.

In Zeiten von Azure/EntraID,Teams,Intune, und anderen Klaud-Diensten ist die Frage, ob Zertifikate viel Sinn machen, wenn die GUI sich alle Monate ändert.

Klar, wer DNS, DHCP, AD,NTP,TCP,UDP,TFTP,FTP,SSH,HTTPS,CA,SSL,USW nur aus Ankreuztests kennt – ich weiß nicht. Am Ende hat man wieder den "Fachidioten" der nur auf dem Papier gut aus sieht. Solche Spezialisten begegnen mir auch bei vielen Dienstleistern. Die beherrschen vom IT Spektrum meist nur 5%, das dann manchmal gut, aber sind nicht interdisziplinär: " Da muß ich mal meinen Kollegen fragen" – aber der ist gerade in Teams oder im Urlaub.

Ja, früher hab ich mal nebenberuflich MCP-Kurse gegeben.

Da sassen dann vom AA Gesponsorte drin, die kaum wussten, wie die Maus funktioniert. Aber (Respekt!) sie haben gebüffelt und die Scheine gemacht. Und am Ende waren sie MCSE und ich nicht (zu faul), obwohl ich die ganzen Innereien kannte und sie bestenfalls die GUIs.

Wir würden tatsächlich viel Geld bezahlen, wenn die Bewerber faire Gehaltsvorstellungen hätten :-D. Quereinsteiger sind auch Willkommen. Alter egal, unsere Abteilung ist bunt gemischt. Wer aber in einem mittelständischen Unternehmen mit ca. 70 Mitarbeitern als gelernter FiSi 70k als Vorstellung auf den Tisch schmeißt, der sollte zumindest wissen was DHCP und DNS ist.

Oder er kann alles mit einer PS-Zeile abschalten. Haha!

Nur mal so am Rande: Kim Schmitz hat bei mir viel gelernt! :)

Disable-NetAdapterBinding -Name * -IncludeHidden -AllBindings

Get-NetAdapterBinding -Name * -IncludeHidden -AllBindings

PS?

power shell?

Das ist doch dieses schwarze/blaue Fenster in dem man doch nix klicken kann außer einem weißen Rechteck unterschiedlicher Größe?

Wer das benutzt ist ein Hacker und so etwas brauchen wir in unserer Firma nicht!

Cheffe ist überfordert.

Er sortiert (die paar) Bewerbungen nach Anzahl der MS-Zertifikate. Er geht davon aus, dass der aktuelle Arbeitgeber nur den besten seiner Leute solch teuren Kurse finanziert.

Und stellt dann den karrieregeilen, gelackten Vollidioten ein, der die Kurse selbstfinanziert, aber nicht wirklich verstanden hat…

MS gibt ja keine Noten.

Ich wette, die meisten haben die Zertifikate nur irgendwo heruntergeladen :-) Da prüft bestimmt niemand nach, ob die echt sind.

Oder die IT sagt:

Wir müssen alles, wirklich alles neu machen und die Geschäftsführung sagt "nein, zu teuer. Nicht alles und die Hardware bleibt"

Oder halt, es gibt einen exploit in irgendeinem Schlangenöl und sobald diese Software auf Wunsch der GF und gegen den IT aktiviert wird, wird erneut eingebrochen.

Es wäre schön wenn die Welt so einfach wäre

@Thorsten – oh, mir fallen diverse andere Konstellationen ein. Z.B. Wiederanlauf bei nicht ausreichender Klärung des Angriffsvektors und immer noch "offener" ausgenutzter Schwachstelle. Oder schlicht "Übersehen": Dann brech ich durch die selbe Tür auch 3x ein.

Die "Dauer" der Installation allein kann zu unpräzise sein. Die mehrfachen Zeitpunkte "bei 1." oder "vor 2." Einbruch reichen zB für diesen Fall.

Interessant & kritisch wird "Dauer" zB in Sellafield, dem "Atomlager" in UK. Hier geht man von (erkannter?) Schadsoftware evtl. seit 2015 aus ( wie Guardian hier schreibt ) …

BlackCat setzt auch KI ein. Chancen und Risiken: Generative KI und Sprachsteuerung ist für mich ein Ausschlusskriterium ich setze weiterhin in Zukunft auf Menschliche Intelligenz. Künstliche Intelligenz ist nicht empathisch. Alle potenziellen KI Vorteile haben jedoch ihren Preis, KI erhöht die ohnehin wachsende Gefahr durch Cyberrisiken weiter, die bereits eine der größten Bedrohungen für Unternehmen darstellen. KI wirkt sich für Menschen negativ auf die Arbeitsplätze und das Wirtschaftswachstum aus. Künstliche Intelligenz könnte in Zukunft Mensch und Technik manipulieren.