[English]Es ist eine sehr unschöne Situation: Seit Jahrzehnten wird das DICOM-Protokoll zum Austausch von z.B. Röntgenaufnahmen oder Aufnahmen anderer bildgebender Verfahren mit Kliniken und Ärzten verwendet. War auch kein Problem, bis jemand auf die Idee kam, das Ganze in die Cloud zu verlagern. Sicherheitsforscher haben nun festgestellt, dass viele medizinische Einrichtungen die privaten Daten und Krankengeschichten von Millionen von Patienten unbeabsichtigt per Internets zugänglich machen.

[English]Es ist eine sehr unschöne Situation: Seit Jahrzehnten wird das DICOM-Protokoll zum Austausch von z.B. Röntgenaufnahmen oder Aufnahmen anderer bildgebender Verfahren mit Kliniken und Ärzten verwendet. War auch kein Problem, bis jemand auf die Idee kam, das Ganze in die Cloud zu verlagern. Sicherheitsforscher haben nun festgestellt, dass viele medizinische Einrichtungen die privaten Daten und Krankengeschichten von Millionen von Patienten unbeabsichtigt per Internets zugänglich machen.

DICOM als Standard zur Übertragung

Die medizinische Bildgebung umfasst eine Reihe von Verfahren wie Röntgenaufnahmen, CT-Scans und MRTs, die zur Darstellung der inneren Körperstrukturen von Patienten verwendet werden. Zur die Speicherung und Übermittlung dieser Bilder zwischen der anfertigenden Stelle und Kliniken oder Ärzten wird seit Jahrzehnten DICOM als Standardprotokoll eingesetzt.

DICOM steht als Kürzel für Digital Imaging and Communications in Medicine, und wird von fast allen Herstellern bildgebender oder bildverarbeitender Systeme in der Medizin wie z. B. digitales Röntgen, Magnetresonanztomographie, Computertomographie oder Sonographie implementieren den DICOM-Standard in ihren Produkten. Dadurch wird im klinischen Umfeld Interoperabilität zwischen Systemen verschiedener Hersteller ermöglicht. DICOM ist auch die Grundlage für die digitale Bildarchivierung in Praxen und Krankenhäusern (Picture Archiving and Communication System, PACS).

Problem ist die Verlagerung in die Cloud

Die Verwendung von DICOM war lange Zeit kein Problem, da die Daten auf direkten Verbindungen auf lokale Server in Praxen oder Kliniken übermittelt und dort gespeichert werden. Die nun aufgetauchten Sicherheitsprobleme mit DICOM hängen mit der Verwendung von Legacy-Protokollen bei der Übermittlung und Speicherung von Daten zu Cloud-basierten Lösungen zusammen, die zudem noch öffentlich per Internet erreichbar sind. Sprich: Die Stellen, die die bildgebenden Verfahren am Patienten vornehmen, übermitteln die Daten anschließend an die vom Auftraggeber (Klinik, Arzt) angegebene Stelle per DICOM-Protokoll. Als Ziel werden aber immer häufiger Cloud-Speicher angegeben, wo die Ärzte dann per DICOM-Viewer zugreifen wollen. Das führt dazu, dass immer mehr DICOM-Endpunkte ungeschützt per Internet erreichbar sind.

Ich bin bereits gestern über obigen Mastodon-Post, der auf den Beitrag der Kollegen von Golem verweist, auf das Thema gestoßen – und ein Arzt unter der Leserschaft hat mich zudem per Mail auf das Problem hingewiesen. Sina Yazdanmehr und Ibrahim Akkulak sind Sicherheitsexperten bei der Aplite GmbH und haben Recherchen zu per Internet erreichbaren DICOM-Endpunkten, wo Daten gespeichert werden, durchgeführt. Dabei sind sie auf eine großes Problem gestoßen: Eine große Menge an persönlichen Informationen und medizinischen Unterlagen von Patienten, die per DICOM zu Ärzten oder Kliniken übermittelt wurden, sind über die DICOM-Endpunkte (per Internet erreichbare Server und Cloud-Lösungen) ohne weitere Authentifizierung (oder mit Standard-Passwörtern) für unbefugte Dritte abrufbar.

Das Problem: Vielen medizinischen Einrichtungen ist nicht klar, dass sie unbeabsichtigt die privaten Daten und Krankengeschichten von Millionen von Patienten per Internet zugänglich gemacht haben. Bereits im Jahr 2021 wurde in diesem Bericht festgestellt, dass 45 Millionen individuelle DICOM-Dateien auf über 2.140 Servern in 67 Ländern gespeichert und durch Unbefugte per Internet erreichbar waren.

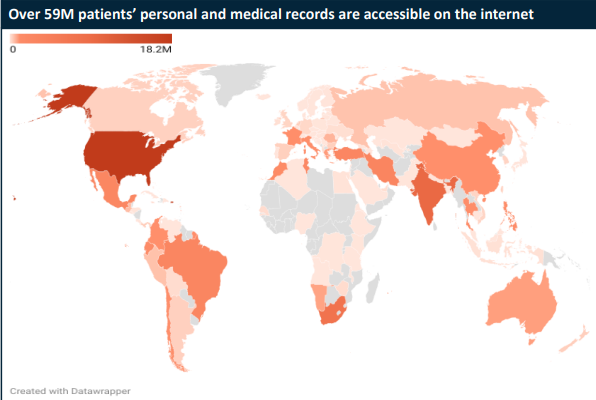

Per DICOM offengelegte Patientendaten, Quelle: BlackHat-Vortrag, Aplite GmbH

Obige Karte stammt aus einem Vortrag der Aplite-Sicherheitsexperten und zeigt die Länder, in denen DICOM-Endpunkt mit Patientendaten per Internet erreichbar sind. Die USA sind mit ihrer Cloud-Orientierung wohl ganz stark mit entsprechenden "offenen" DICOM-Endpunkten vertreten. Aber auch Frankreich und Italien gehören zu den Ländern mit vielen "offenen" DICOM-Endpunkten.

- Insgesamt ließen sich 3.806 DICOM-Server aus 111 Ländern finden, die frei im Internet zugänglich sind.

- 1.159 dieser Server enthalten mehr als 59 Millionen persönliche und medizinische Daten von Patienten.

- Über 73 % dieser Server werden in der Cloud gehostet oder sind über Internet per DSL zugänglich.

- 2.920 DICOM-Endpunkt verwenden keine Authentifizierung, 785 Instanzen sind nur schwach per Authentifizierung geschützt.

- Nur 128 (weniger als 1 %) der DICOM-Server im Internet verwenden eine wirksame Autorisierung.

- Mehr als 39,3 Millionen Gesundheitsdaten auf DICOM-Endpunkten sind von Manipulationen bedroht

Die beiden Sicherheitsforscher haben die Ergebnisse ihrer Nachforschungen im Blog-Beitrag Millions of Patient Records at Risk von Aplite dokumentiert und zudem auf der BlackHat 2023 Sicherheitkonferenz (4. – 7. Dezember 2023 in London) präsentiert. Dort zeigten der Experte und die Expertin von Aplite, wie Hacker die offengelegten DICOM-Endpunkte leicht finden, und darauf zugreifen können. Die Vortragsfolien sind hier abrufbar.

Aber es bleibt nicht nur beim Extrahieren von Patientendaten von den DICOM-Endpunkten, denn über das DICOM-Protokoll lassen sich medizinische Daten sogar verändern. Die beiden Sicherheitsforscher erläutern zudem, wie sie die DICOM-Sicherheitskontrollen umgehen konnten. Alles was benötigt wurde, konnte aus den Angaben von Herstellern und Dienstleistern zur Einhaltung der DICOM-Standards gesammelt werden.

Praktische Empfehlungen zur Sicherung

Die Sicherheitsforscher haben auf der BlackHat-Konferenz sowie in ihrem Blog-Beitrag praktische Empfehlungen für medizinische Einrichtungen, Gesundheitsdienstleister und Medizintechniker gegeben, um diese Sicherheitsprobleme zu entschärfen und die Daten der Patienten zu schützen. Für Einrichtungen in der EU hat das Thema auch DSGVO-Relevanz.

Zu den vorgeschlagenen Maßnahmen gehört sicherzustellen, dass die DICOM-Endpunkte nicht öffentlich im Internet einsehbar (und durch einfache Scans der TCP Ports 104, 11112 und 4242 zu finden) sind. Auch die Sicherung der Verbindung zwischen dem internen Netz und dem entfernten DICOM-Server über einen sicheren Kanal (z. B. IPSec) wurde genannt. Die Sicherheitsforscher schlagen in ihrem Blog-Beitrag Millions of Patient Records at Risk zudem eine Segmentierung der Infrastruktur sowie eine wirksame Zugriffskontrolle der berechtigten Stellen vor.

MVP: 2013 – 2016

MVP: 2013 – 2016

Da graut es einem ja schon vor der elektronischen Patientenakte die alle gesetzlich Krankenversicherten zwangsweise bekommen sollen außer sie widersprechen, wie weiß man noch nicht als Versicherter. Das ist dann sicher auch das gleiche Sicherheitsniveau.

Speichert alles in der Cloud haben sie gesagt, ist alles sehr sicher haben sie gesagt. Wieso dürfen Patientendaten eigentlich in Cloud-Systemen gespeichert werden?

Moin,

hier mal eine kleine "entwarnung" die EPA ist nicht frei im Internet. Sie liegt im geschützten TI Netzwerk.

Aber nichts desto trotz.. die Cloud ist und bleibt einfach nur einer Rechner von jemand anderen…..

und das TI Netzwerk läuft dann auf der Cloud ;-P Sorry die haben sich bisher nicht mit Ruhm bekleckert.

Aber man kann ja wiedersprechen… das erste was ich tun werde sobald möglich.

Widersprechen kannst Du immer und zu jeder Zeit. Einfach per Brief an Deine behandelnden Ärtze und Deine Krankenversicherung. Das ist eine eindeutige Willenserklärung. Auf die Form kommt es gar nicht an.

Ein Widerspruch ist unmöglich, in keinem Fall.

Wurde in der EU jetzt so beschlossen und das ist final.

OHNE Ausnahmen!

Leider nicht überraschend, die Präsentation bei der Blackhat hier ist sehr schön.

Die Vielzahl der Probleme lassen sich mit Audit, Anpassung oder den og genannten Punkten lösen. Richtig: DB, Instanz oder DICOM selbst gehören nicht ungeschützt ins Netz. DICOM als Protokoll scheint mir dabei eher ein Teilproblem oder "Metabegriff": Architektur , vorhandene Planung und Betrieb weisen mE größere Risiken auf.

Bei möglichen Haftungsrisiken wird mir schwindelig: "Klinikverbund mit Bußgeld auf 2% Jahresumsatz pönalisiert". An meine "sich regelrecht zart darstellende Niere" auf dem Röntgenbild mit Name, Datum, Geb.Dat. gar nicht zu denken…

Ich stehe gerne für Fragen, Lösungen oder Beauftragung zur Verfügung.

Bitte bitte bitte meldet das den Datenschutzbeauftragten! Es wird Zeit, das diese angeblichen IT-Firmen, die sowas verbrechen auch mal zur Rechenschaft gezogen werden :(

Danke ;)

Gibt wirklich schlimmeres. Kein Grund ein Drama daraus zu machen.

Wenn Dich der Arbeitgeber aussortiert oder die Bank keinen Kredit geben will oder Lebensversicherungen Dich ablehnen ö.ä. und Du dann irgendwann rausfindest, dass sie irgendwie wohl Zugang zu Deinen Gesundheitsdaten hatten, dann wirst auch Du ein Drama draus machen.

Alles noch die "harmlose" Variante. Wenn deine Gesundheitsdaten öffentlich einsehbar sind und sich die Organmafia draufstürzt, hast du ein echtes Problem! Wenn Herz, Niere, Leber etc. für den gut situierten Millionär interessant sind.

Da ja auch angedacht ist Organspende für alle verpflichtend OptOut zu machen… ein Schelm wer phöses dabei denkt.

Werden sich dann die tödlichen Autounfälle auf dem Weg zu Arbeit wohl häufen ;-P

/edit/

all die angestrebten Änderungen lassen nur einen Schluss zu: die Mißbrauchs (Geldgier) Schleussen sollen wohl vollständig geöffnet werden.

Wenn die Nachteile massiv die Vorteile überrollen –> macht man es einfach nicht!

Aber der Mob lässt sich ja leicht ködern. Nen Lemming ist da noch intelligenter.

Daher als Patient grundsätzlich keiner Datenübermittlung, weder per Fax, Brief oder DfÜ zustimmen. Man kann die Diagnosedaten immer noch per DVD selbst zu einem anderen Arzt tragen. So behälst Du die Hohheit über Deine Gesundheitsdaten. Es soll z. B. Radiologen geben, die für die DVD extra Geld haben wollen. Das ist aber soweit ich weiß unzulässig und jeder Arzt hat mir das dann kostenlos ausgehändigt.