[English]Kurzer Informationssplitter in Sachen Sicherheit. Vor Weihnachten poppte eine Warnung vor einer Denial of Service-Schwachstelle im Windows Local Session Manager (LSM) auf. Diese DoS-Schwachstelle mit der CVE-Kennung CVE-2022-44684 ist allerdings recht "merkwürdig". Die Kennung weist darauf hin, dass die Schwachstelle im Jahr 2022 bekannt wurde. Bei meiner Recherche habe ich auch gesehen, dass Microsoft dazu im Dezember 2022 sowie im Januar 2023 etwas publiziert hatte – das ist inzwischen aber alles gelöscht. Ich habe mal einige Informationen zusammen getragen. Und ich füge mal eine interessante Beschreibung zu gepatchten Outlook-Schwachstellen hinzu, die sich ebenfalls zu einem Angriffsvektor kombinieren lassen.

[English]Kurzer Informationssplitter in Sachen Sicherheit. Vor Weihnachten poppte eine Warnung vor einer Denial of Service-Schwachstelle im Windows Local Session Manager (LSM) auf. Diese DoS-Schwachstelle mit der CVE-Kennung CVE-2022-44684 ist allerdings recht "merkwürdig". Die Kennung weist darauf hin, dass die Schwachstelle im Jahr 2022 bekannt wurde. Bei meiner Recherche habe ich auch gesehen, dass Microsoft dazu im Dezember 2022 sowie im Januar 2023 etwas publiziert hatte – das ist inzwischen aber alles gelöscht. Ich habe mal einige Informationen zusammen getragen. Und ich füge mal eine interessante Beschreibung zu gepatchten Outlook-Schwachstellen hinzu, die sich ebenfalls zu einem Angriffsvektor kombinieren lassen.

Ein Leserhinweis

Blog-Leser 1ST1 hat das Ganze in einem Kommentar hier im Blog publiziert (danke dafür). Ich ziehe seinen Kommentar mal hier in den Text, da dieser an der betreffenden Stelle off-topic ist.

Hallo Herr Born, hier scheint sich die nächste größere Sicherheitslücke in Windows anzubahnen (Link CERT-Bund):

"Ein entfernter, authentisierter Angreifer kann eine Schwachstelle im Microsoft Windows Local Session Manager (LSM) ausnutzen, um einen Denial of Service Angriff durchzuführen."

Der Leser hat dann noch das Advisory Windows Local Session Manager (LSM) Denial of Service… auf Github verlinkt, was aber wenig bis nichts hergibt. Der CVSS 3.1-Index ist auf 6.5 (von max. 10) festgelegt. Die Komplexität des Angriffsvektors wird als niedrig angegeben, und es braucht für den Angreifer nur eingeschränkte Privilegien. Dieser könnte über Netzwerk das System quasi durch Anfragen unbrauchbar machen, ohne dass der Windows-Nutzer irgend etwas dazu tun muss.

Die Merkwürdigkeiten

An dieser Stelle wollte ich dann mal recherchieren und habe sofort gestutzt. Ich mag falsch liegen, aber eine CVE-Nummer mit 2022 am Anfang deutet doch darauf hin, dass die Schwachstelle bereits im Jahr 2022 gemeldet wurde und dann eine CVE-Nummer zugeteilt erhielt. Nist.gov schreibt hier zum 20. Dezember 2023, dass die Schwachstelle einer Analyse harrt. Und es gibt eine "versteckte" Änderung über den zeitlichen Verlauf.

Alle Referenzen, die ich gefunden habe, verweisen auf einen MSRC-Eintrag im Web, der aber einen Fehler 404 liefert. 1ST1 vermutet, dass Microsoft den Beitrag noch nicht angelegt habe. Die Spekulation läuft darauf hinaus, ob da was zum nächsten (Januar 2024) Patchday geschlossen wird. Lasse ich einfach mal so stehen.

Ich bin dann aber, ob der oben angerissenen Ungereimtheiten, neugierig geworden. Die Wayback-Machine kennt genau drei Snaps, die zwischen dem 22. Dezember 2022 und dem 2. Januar 2023 durchgeführt – inzwischen aber wieder gelöscht – wurden.

Auf X bin ich dann u.a. auf die obigen Tweets von Anfang Januar 2023 gestoßen, die mitteilen, dass Microsoft wohl für den Dezember 2022 Patchday die CVE-2022-44684 vergeben hat. Details wurden aber nicht veröffentlicht – was irgendwie schon "riecht". In den Weiten des wilden Web habe ich noch ein Schnipsel der Art "This CVE is in CISA's Known Exploited Vulnerabilities Catalog ; Microsoft Defender SmartScreen Security Feature Bypass Vulnerability, 12/13/2022" gefunden – wobei die Seite heute meint: "This vulnerability has been modified since it was last analyzed by the NVD. It is awaiting reanalysis which may result in further changes to the information provided."

Ich hatte Im Blog-Beitrag Microsoft Security Update Summary (14. März 2023) und im Beitrag Microsoft Security Update Summary (14. November 2023) etwas zu Windows Defender SmartScreen-Schwachstellen geschrieben – die aber andere CVE-Nummern haben. Auf CVE.org habe ich noch diese Information gefunden, nach der die Schwachstelle CVE-2022-44684 folgende Windows-Versionen betreffen soll:

- Windows 10 Version 20H2 (vor Build 10.0.19042.2364)

- Windows 10 Version 21H1 (vor Build 10.0.20348.1366)

- Windows 10 Version 22H2 (vor Build 10.0.19045.2364)

- Windows Server 2022 (vor Build 10.0.20348.1366)

Dazu finde ich aber einige Einträge im Beitrag Patchday: Windows 10-Updates (13. Dezember 2022) – die Schwachstelle müsste als nach diesen Ausführungen bereits im Dezember 2023 geschlossen worden sein.

Die "Santa Claus"-Schwachstelle

Halten wir also fest: Seit Dezember 2022 ist die CVE-2022-44684 vergeben, der MSRC-Eintrag ist zwischenzeitlich verschwunden, und das Ganze Ding ist bis zum 20. Dezember 2023 "in der Versenkung verschwunden". Ich hab dann mal meine Enkelkinder befragt, die sind ganz pfiffig. Für die war ganz klar: Das ist die "Santa Claus-Schwachstelle", taucht kurz vor Weihnachten auf, um dann wieder für ein ganzes Jahr zu verschwinden. Ich gestehe, momentan kann ich da nicht wirklich viel gegen diese Argumentation dagegen setzen. Oder anders ausgedrückt: Einfach mal abwarten, was der Januar 2024 bringt oder eben nicht.

Noch eine Schwachstelle gefällig?

Die Schwachstelle CVE-2022-44684 in Windows wurde mit dem Dezember 2022-Sicherheits-Updates geschlossen. Aber die Sicherheitsforscher von Akamai haben noch was ausbaldovert, was aber Outlook betrifft. Ich hatte das Thema seit "vor Weihnachten" auf der Agenda.

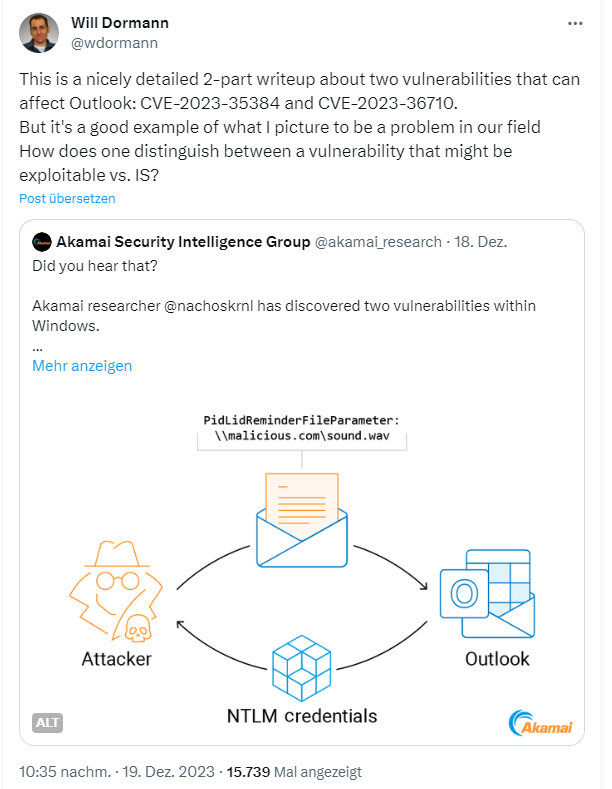

Will Dormann weist zum 19. Dezember 2023 in diesem Tweet auf eine neue Erkenntnis hin. Die Sicherheitsforscher von Akamai haben zwei Sicherheitslücken (CVE-2023-35384 und CVE-2023-36710), die Outlook betreffen können, kombiniert und diesen, aus zwei Teilen bestehenden Artikel darüber veröffentlicht. Die Schwachstellen betreffen zwar Outlook und es gibt seit Frühjahr und August 2023 bereits Patches.

Aber Akamai-Forscher Ben Barnea hat herausgefunden, dass die zwei Sicherheitslücken CVE-2023-35384 und CVE-2023-36710 in Microsoft Windows kombiniert werden können, um einen vollständigen Zero-Click-Remote-Code-Execution-Exploit (RCE) gegen Outlook-Clients zu erstellen.

- Die erste Sicherheitsanfälligkeit liegt in der Analyse eines Pfads durch die Funktion MapUrlToZone. Um diese Schwachstelle auszunutzen, muss eine manipulierte E-Mail an einen Outlook-Client gesendet werden, der daraufhin eine spezielle Sounddatei von einem vom Angreifer kontrollierten Server herunterlädt.

- Die zweite Sicherheitslücke liegt im Audio Compression Manager (ACM). Diese Schwachstelle wird ausgenutzt, wenn die heruntergeladene Audiodatei automatisch abgespielt wird, und kann zur Ausführung von Code auf dem Opfercomputer führen. Diese Sicherheitslücke wird in Teil 2 dieses Blogbeitrags ausführlich beschrieben.

Die Sicherheitslücken wurden Microsoft mitgeteilt und an den Patch-Dienstagen im August 2023 und Oktober 2023 behoben. Windows-Rechner, auf denen das Software-Update vom Oktober 2023 installiert ist, sind vor diesen Sicherheitslücken geschützt. Außerdem sind Outlook-Clients, die Exchange-Server verwenden, die mit dem Software-Update vom März 2023 gepatcht wurden, vor der missbrauchten Funktion geschützt.

MVP: 2013 – 2016

MVP: 2013 – 2016

dieser Link spuckt was bei MS aus

https://web.archive.org/web/20230315093129/https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-44698

Uuups falsche CVE

Danke auch, das Ganze ist in der Tat verwirrend und leider bestätigt ihre Recherche diese Merkwürdigkeiten. Was mich auch wundert, einerseits wird da von einem Netzwerkanbgriff auf den Microsoft Windows Local Session Manager (LSM) geschrieben, und andererseits wird "Mark the Web" Smartscreen erwähnt, zwei völlig verschiedene Sachen, letzteres ist ein erweitertes Dateiattribut in den Extended Datastreams im NTFS-Dateisystem, welches vom Internet heruntergeladene Dateien markiert, deren Ausführung dann von Defender-Smartscreen geprüft und ggf, verhindert wird. Mal sehen, wie sich das alles aufklärt.

Das automatische Nachladen von Mailinhalten (Grafik, Sound etc.) kann man aber in Outlook abschalten. Und es sollte auf jeden Fall immer abgeschaltet sein!

Es ist nie eine gute Idee, wenn ein Mailclient Inhalte aus dem Web nachlädt.

Deswegen ist das bei seriösen MUAs auch per Definition aus und muss nicht erst abgeschaltet werden.

Vermutung: Die Lücke wird derzeit aktiv für Exploit-Chains irgendwelcher Dienste-Backdoors benötigt, das verlangsamt dann eine Aufklärung/Behebung auf wundersame Weise.

https://vuldb.com/?id.217945

die Schwachstelle 2022-44684 wird unter dem obigen Link auch unter CWE-404 geführt.Gruss

Moin,

gibt es hier schon neue Informationen?

Mein Google-Fu lässt mich hier leider im Stich.