Die letzten Tage wurden eine Reihe Schwachstellen in verschiedenen Produkten bekannt. Von den "dreckigen Drei" (Citrix, Fortinet und Ivanti) mussten zwei Anbieter Remote Code Execution (RCE) Schwachstellen in ihren Produkten patchen bzw. Warnungen herausgeben. Daneben gibt es weitere Produkte mit schweren Schwachstellen. Hier ein Überblick über diese Sicherheitslücken.

Die letzten Tage wurden eine Reihe Schwachstellen in verschiedenen Produkten bekannt. Von den "dreckigen Drei" (Citrix, Fortinet und Ivanti) mussten zwei Anbieter Remote Code Execution (RCE) Schwachstellen in ihren Produkten patchen bzw. Warnungen herausgeben. Daneben gibt es weitere Produkte mit schweren Schwachstellen. Hier ein Überblick über diese Sicherheitslücken.

Mir ist nachfolgender Tweet zu RCE-Schwachstellen in Produkten der "dreckigen Drei", wie ich sie bezeichne, die Tage untergekommen. Der Tweet transportiert die Botschaft, wer Citrix, Fortinet und Ivanti einsetzt, muss mit Remote Code Execution-Schwachstellen (RCEs) rechnen.

Gut, zu Citrix habe ich für Januar 2024 keine neuen Sicherheitsmeldungen gefunden. Aber Ende 2023 waren Produkte wie der Citrix ADC Netscaler Einfalltor für Cyberangriffe (siehe auch diesen Report aus Januar 2024). Dafür hat Cisco aber ein Problem, dass ein kritischer Fehler in Unity Connection Angreifern die Möglichkeit gibt, Root-Rechte zu erlangen. Die Kollegen von Bleeping Computer haben hier die Informationen zusammen getragen.

Schwachstellen bei Ivanti

In älteren Versionen von Ivanti Connect Secure und Ivanti Policy Secure Gateway gibt es die Schwachstellen CVE-2023-46805 (Umgehung der Authentifizierung) & CVE-2024-21887 (Befehlsinjektion). Der Hersteller hat zum 10. Januar 2024 den Forenbeitrag CVE-2023-46805 (Authentication Bypass) & CVE-2024-21887 (Command Injection) for Ivanti Connect Secure and Ivanti Policy Secure Gateways veröffentlicht.

In Ivanti Connect Secure (ICS), früher als Pulse Connect Secure bezeichnet, und Ivanti Policy Secure Gateways, wurden die obigen Sicherheitslücken entdeckt. Diese Sicherheitslücken betreffen alle unterstützten Versionen – Version 9.x und 22.x (siehe Granular Software Release EOL Timelines und Support Matrix für unterstützte Versionen).

Wenn CVE-2024-21887 in Verbindung mit CVE-2023-46805 verwendet wird, erfordert die Ausnutzung keine Authentifizierung und ermöglicht es einem Bedrohungsakteur, bösartige Anfragen zu erstellen und beliebige Befehle auf dem System auszuführen. Die Schwachstellen wurden mit einem CVSS-Wert von 8.2 und 9.1 versehen, sind also kritisch.

Die Patches werden in einem gestaffelten Zeitplan veröffentlicht, wobei die erste Version den Kunden in der Woche vom 22. Januar und die letzte Version in der Woche vom 19. Februar zur Verfügung stehen soll. Kunden finden in diesem KB-Artikel Maßnahmen zur Entschärfung der Schwachstellen.

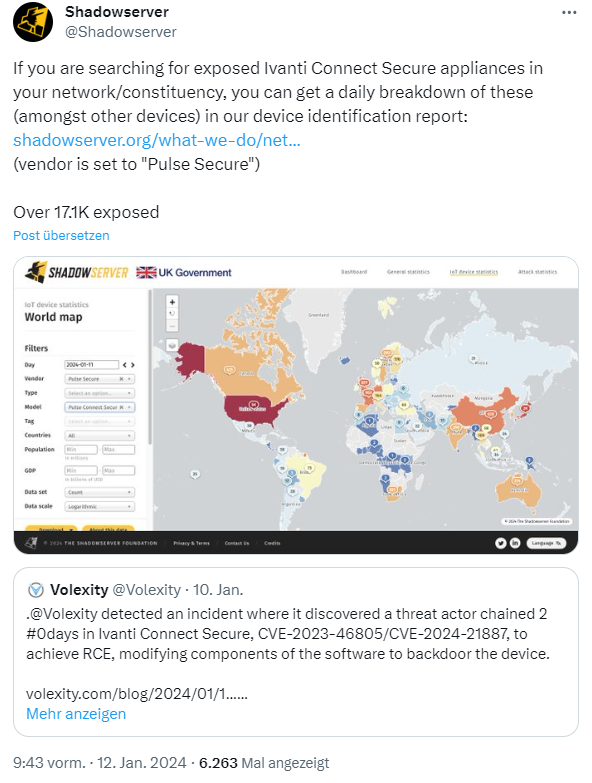

CERT-Bund (BSI) warnt in obigem Tweet sowie in diesem Artikel vor den Schwachstellen, die in verschiedenen Angriffen bereits ausgenutzt wurden. Shadowserver zeigt in nachfolgendem Tweet, wie viele Systeme weltweit angreifbar sind.

Sicherheitslücke in FortiOS

Christoph hat mich diese Woche per Mail darauf hingewiesen, dass es in den Firewalls von Fortigate eine Sicherheitslücke gibt. Die Sicherheitslücke erlaubt es Angreifern die Ausweitung der Rechte. Ein Update soll bereits verfügbar sein und dessen Installation wird dringend empfohlen. Fortinet hat diese Sicherheitswarnung dazu herausgegeben. Bei heise ist der Beitrag Fortinet: Sicherheitsupdate gegen Rechteverwaltungsfehler in FortiOS und -Proxy erschienen.

Weitere Schwachstellen

An dieser Stelle noch eine kurze Übersicht über weitere Schwachstellen in diversen Produkten, die mir die Tage unter die Augen gekommen sind.

CVE-2023-26360 in Adobe Coldfusion

Nachfolgender Tweet weist auf die RCE-Schwachstelle CVE-2023-26360 in Adobe Coldfusion hin. Securelayer7 hat in diesem Artikel die Details zu dieser Schwachstelle veröffentlicht. CVE-2023-263060 wurde bereits in freier Wildbahn ausgenutzt.

Die Schwachstelle betrifft sowohl die Versionen 2018 als auch 2021 und ermöglicht Angreifern die Ausführung von nicht authentifiziertem RCE (Remote Code Execution) ohne Benutzerinteraktion über nicht vertrauenswürdige JSON-Daten. Bedrohungsakteure nutzen diese Sicherheitslücke, um in US-Regierungsbehörden (Federal Civilian Executive) einzudringen und sich einen ersten Zugang zu verschaffen.

Akira-Ransomware verschlüsselt NAS

Das finnische Nationale Zentrum für Cybersicherheit (NCSC-FI) informiert über eine verstärkte Aktivität der Ransomware Akira, die im Dezember 2023 Angriffe auf NAS-Geräte und Bandlaufwerke durchgeführt und die Speichermedien verschlüsselt haben. Die Kollegen von Bleeping Computer haben die Details in diesem Beitrag zusammen getragen.

Von heise gibt es diesen Artikel, demzufolge Synology eine Warnung vor einer Sicherheitslücke im DSM-Betriebssystem für NAS-Systeme herausgegeben habe. Updates stehen seit längerer Zeit bereit.

Juniper warnt vor Bug in Firewalls und Switches

Netzwerkausrüster Juniper hat eine Sicherheitswarnung vor einem kritischem RCE-Bug in seinen Firewalls und Switches veröffentlicht. Die Kollegen von Bleeping Computer haben die Details in diesem Artikel zusammen getragen. Bei heise gibt es diesen Beitrag, der sich mit Patches für Schwachstellen in Juniper-Produkten auseinander setzt.

BIOS-Schwachstellen bei Dell und Lenovo

Benutzer von Systemen von Dell und Lenovo erhalten BIOS-Sicherheitsupdates für Produkte dieser Hersteller. Die Kollegen von heise haben die Details in diesem Artikel zusammen getragen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Also das Update für die Fortinet gibt es seit September 2023

Wer das noch nicht installiert hat, dem ist sowieso nicht mehr zu helfen.

Oder er hat kein Abo und kann daher keine Updates runterladen ;) Gibt es häufiger als man glauben würde

Auf welches Update beziehst du dich?

Die 7.4.2 gibt es erst seit 20.12.2023.

Sorry, ich bin noch im 7.2. Zweig und bezog mich auf 7.2.6

Da hätte ich vielleicht vor meinem Kommentar auch noch die anderen möglichen Updates checken sollen. Nichts für ungut.

Keine Sorge Herr Born, Citrix ist für Januar auch dabei:

https://support.citrix.com/article/CTX584986/netscaler-adc-and-netscaler-gateway-security-bulletin-for-cve20236548-and-cve20236549

Siehe NetScaler ADC und NetScaler Gateway Schwachstellen CVE-2023-6548 und CVE-2023-6549

Ahh :) Sie waren wie immer schneller :)

Danke für Ihren super Informationsblog.

Nachtrag: Ich finde es schon recht schwach von der Firma Fortinet, eine Schwachstelle zum Anlass zu nehmen, um einen Kostenpflichtigen Service zu aktivieren. Bis zu der Version 7.0.13 war die Verwaltung der Firewalls über die Cloud in den bereit 4-Stelligen Lizenzen inkludiert….. Ab Version 7.0.14 wird als "Neuerung" dies beiläufig erwähnt:

https://docs.fortinet.com/document/fortigate/7.0.14/fortios-release-notes/648157/remote-access-with-write-rights-through-fortigate-cloud