[English]Wie stellt man fest, dass der Windows Defender und seine Konfiguration korrekt implementiert ist und funktioniert? Ich bin gerade auf eine Demonstratrations- und Testseite von Microsoft gestoßen. Microsoft stellt dort verschiedene Dateien und Informmationen zur Verfügung, um die Defender-Regeln für ASR, PUA, SmartScreen usw. zu demonstrieren, zu testen und zu validieren.

[English]Wie stellt man fest, dass der Windows Defender und seine Konfiguration korrekt implementiert ist und funktioniert? Ich bin gerade auf eine Demonstratrations- und Testseite von Microsoft gestoßen. Microsoft stellt dort verschiedene Dateien und Informmationen zur Verfügung, um die Defender-Regeln für ASR, PUA, SmartScreen usw. zu demonstrieren, zu testen und zu validieren.

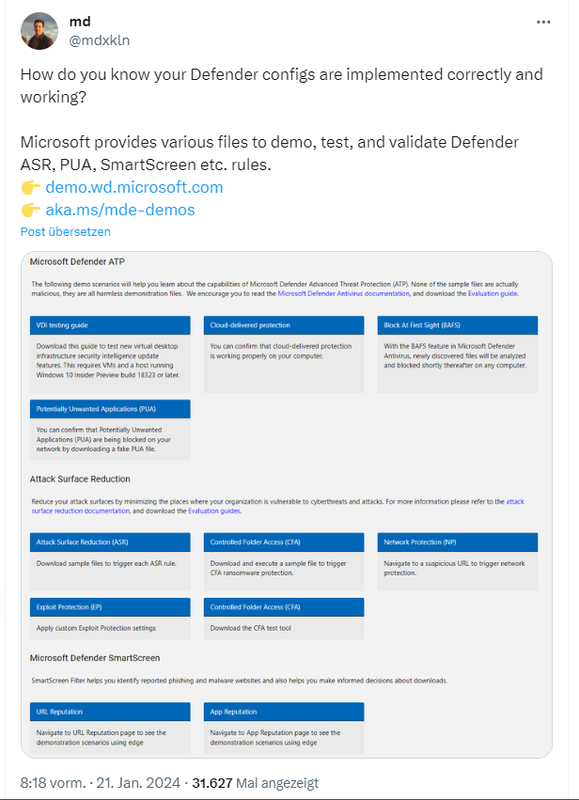

Der nachfolgende Tweet greift das Thema auf und verlinkt auf die beiden Microsoft-Seiten Microsoft Defender ATP und Microsoft Defender for Endpoint : Demonstrationsszenarien.

MVP: 2013 – 2016

MVP: 2013 – 2016

Der Defender ist für mich unbrauchbar. Zu wenig Konfigurationsmöglichkeiten um ordentlich damit zu arbeiten. Außerdem spuckt er regelmäßig False Positives aus… bei fast jedes selbstgeproggdes (weil hardwarenah oder mit der Begründung das es nicht weit verbreitet ist und somit als Risiko eingestuft wird) False Positives kann man zwar Ausnahmen setzen, die sind mit jedem Definitions Update aber wieder für die Katz!

Tatsächliches dagegen lässt er schon mal durch weil er es nicht kennt.

Sorry, aber so nicht! Unfähigkeit zum Quadrat!

/Edit/

PUA ist auch so ne Sache, was für den einen unerwünscht ist für den anderen erwünscht (er darf da ja gerne ne Warnung bringen aber das in die Quarantäne setzen geht gar nicht) und die Behavior ist auch so ein Witz (gerade wenn man sehr hardwarenah arbeitet)!

MS setzen Sechs!

nein. MS darf stehen bleiben. du musst deine Ausnahmen ordentlich bauen.

Exoten sind pauschal erst einmal suspekt, kommt dann noch alte programiertechnik dazu kann es kritisch sein, siehe EMET (Win7), jetzt Exploid Guard.

smart screen per gpo ausschalten, auch aus Gründen des Datenschutzes ist seit XP ein Mittel der Wahl, zu Lasten der Sicherheit.

der Defender macht für den Heimanwender einen sehr guten Job, die die Firma ist es deine Aufgabe als Admin den guten Job zu machen. Du kennst deine Ausnahmen

Dies kann ich bei uns nicht bestätigen. Wenn ich es per Pfad ausschliesse, ist eine Software auch noch ein halbes Jahr später ausgeschlossen. Anders sieht es mit dem Ausschluss via Hash aus, da die Leute da jeweils wieder Änderungen vornehmen, ändert sich logischerweise auch der Hash und die Ausnahme ist für die Katz.

das Frontend ist allerdings durchwachsen, nicht selten ist der Verlauf komplett leer, das kommt relativ häufig vor. Auch der Fix dafür ist nicht so einfach.

Der Ransomware Schutz ist so simpel wie wirksam, bei einer Vielzahl von Anwendungen im Unternehmen allerdings mühsam zu managen.

bei PUA sei daran erinnert das man im Netz fertige Pakete kaufen kann um fremde Systeme zu übernehmen.

Das sind dann oft die bekannten sehr gute Open source tools oder gecrackte Lizenzen.

Diese Pakete werden nun nicht alle 4 Wochen erneuert, wohl aber wird die die Software erneuert.

D.h. ein "guter" Virenscanner wird beim Auftreten der Version aus dem Paket sehr laut Alarm geben. Bei anderen Versionen natürlich nicht.

Denn Nmap oder so ist ja nun mal keine böse Software perse.

Wer kommerzielle Software programmiert sollte sie ohne Ausnahmen installieren koennen. Ich habe in einem Reisebuero fuer deren Software so viele Ausnahmen angelegt, dass nun die Sicherheit unterirdisch ist. Die Programmierer der Software hat es nicht interessiert. Aber jedes Reisebuero muss Ausnahmen installieren. Von daher ist es Aufgabe der Programmierer alle Probleme mit dem Virenscanner auszumaerzen und nicht so dumme Ratschlaege wie z.B. Ordner zu ignorieren oder andere Ausnahmen dem Virenschutz hinzuzufuegen.

Anders herum hat es MS schon geschafft, dass eine Delfi 7 und 10 Progrmmierumgebung durch einen Fehler in den ASR-Regeln unbrauchbar gemacht wurde. Es mussten alle Programmierer mit den aktuellen Virendefinitionen komplett das Programm neu installieren. Ausfall: 15 Manntage. So etwas duerfte nicht passieren.

Hehe, kenne ich. Mir hat auch ein Software Hersteller geschrieben was ich alles excluden soll. Hab Ihm dann erklärt, ich exclude gar nichts. Bring deine Software in Ordung. (Sie läuft ohne Exclude und ohne das er etwas geändert hat…).