[English]Apple hat am gestrigen 22. Januar 2024 das erste Update, iOS 17.3 für iPhones und iPadOS 17.3 für iPads, veröffentlicht. Neben einer Funktion "Device Protection" wird auch der erste 0-day-Bug im Betriebssystem gefixt. Hier ein kurzer Überblick über dieses Update.

[English]Apple hat am gestrigen 22. Januar 2024 das erste Update, iOS 17.3 für iPhones und iPadOS 17.3 für iPads, veröffentlicht. Neben einer Funktion "Device Protection" wird auch der erste 0-day-Bug im Betriebssystem gefixt. Hier ein kurzer Überblick über dieses Update.

iOS 17.3 und iPadOS 17.3

Gemäß diesem Apple-Dokument soll das neue Betriebssystem über die Funktion Stolen Device Protection einen Diebstahlschutz für iPhones bieten.

Ist die Funktion aktiv, überwacht das iPhone den Ort, an dem es sich befindet. Befindet sich das Gerät an einem Ort, der keinen vertrauten Orten wie zu Hause oder am Arbeitsplatz entspricht, gelten für einige Funktionen und Aktionen zusätzliche Sicherheitsanforderungen. Diese Anforderungen verhindern, dass jemand, der Ihr Gerät gestohlen hat und Ihren Passcode kennt, wichtige Änderungen an Ihrem Account oder Gerät vornimmt.

- Biometrische Authentifizierung mit Face ID oder Touch ID: Einige Aktionen wie der Zugriff auf gespeicherte Passwörter und Kreditkarten erfordern eine einzige biometrische Authentifizierung mit Face ID oder Touch ID – ohne Passcode-Alternative oder Ausweichmöglichkeit – damit nur Sie auf diese Funktionen zugreifen können.

- Sicherheitsverzögerung: Bei einigen Sicherheitsmaßnahmen wie dem Ändern Ihres Apple ID-Passworts müssen Sie eine Stunde warten und dann eine zweite Face ID- oder Touch ID-Authentifizierung durchführen.

Wurde das iPhone gestohlen, soll die Sicherheitsverzögerung einen Dieb daran hindern, kritische Aktionen durchzuführen. Dies soll dem Geräteeigentümer die Möglichkeit geben, das Gerät als verloren zu markieren. Zudem soll es sicherstellen, dass der Apple Account des Bestohlenen sicher ist. Weitere Details lassen sich im verlinkten Dokument entnehmen. deskmodder gibt hier noch einige Hinweise auf Neuerungen – ähnliche gilt für den The Hacker News Artikel hier.

Gefixte Schwachstellen

Gemäß diesem Apple-Dokument enthält iOS und iPadOS 17.3 eine ganze Reihe an Sicherheitsfixes.

- CVE-2024-23212: Schwachstelle in der Apple Neural Engine iPhone XS und neuer, iPad Pro 12,9" 3. Generation und neuer, iPad Pro 11" 1. Generation und neuer, iPad Air 3. Generation und neuer, iPad 8. Generation und neuer und iPad mini 5. Generation und neuer. Die Schwachstelle ermöglicht die Ausführung beliebigen Codes mit Kernel-Privilegien.

- CVE-2024-23218: Schwachstelle in der CoreCrypto-Bibliothek, ermöglicht einem Angreifer möglicherweise veraltete RSA PKCS#1 v1.5-Chiffretexte zu entschlüsseln, ohne den privaten Schlüssel zu besitzen. Betrifft Phone XS und neuer, iPad Pro 12,9 Zoll 2. Generation und neuer, iPad Pro 10,5 Zoll, iPad Pro 11 Zoll 1. Generation und neuer, iPad Air 3. Generation und neuer, iPad 6. Generation und neuer und iPad mini 5. Generation und neuer.

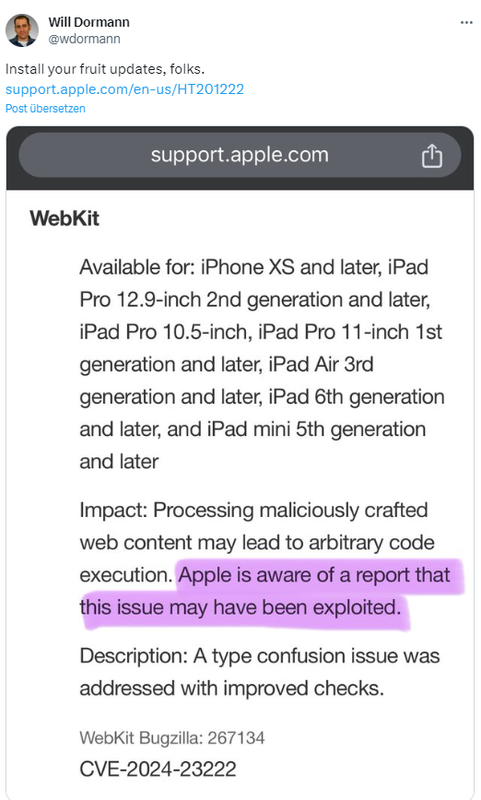

- CVE-2024-23222: Schwachstelle im WebKit auf Grund eines Typverwechslungsproblems, kann über bösartige Webseiten zur Ausführung von beliebigem Code führen. Apple ist ein Bericht bekannt, wonach dieses Problem ausgenutzt worden sein könnte. Der Fix betrifft Phone XS und später, iPad Pro 12,9 Zoll 2. Generation und später, iPad Pro 10,5 Zoll, iPad Pro 11 Zoll 1. Generation und später, iPad Air 3. Generation und später, iPad 6. Generation und später und iPad mini 5. Generation und später.

Die letztgenannte Schwachstelle ist ein möglicherweise in freier Wildbahn ausgenutzter 0-day. Will Dormann weist in nachfolgendem Tweet auf diese 0-day-Schwachstelle hin.

Gemäß diesem Apple-Dokument beheben iOS 17.3 und iPadOS 17.3 eine Reihe weiterer Schwachstellen in verschiedenen Betriebssystemkomponenten.

MVP: 2013 – 2016

MVP: 2013 – 2016

Moin Günter,

vielen Dank für die sehr gute Zusammenfassung des Updates. Puh, die CVEs klingen heftig – allein der WebKit-Bug. Das ist halt super fies, da im Grunde bereits ein bösartiges Werbebanner auf einer ansich gutartigen Webseite für eine Infektion ausreichen kann…

Auf den Schreck erstmal eine Tasse Bier äääääh Kaffee, es ist ja noch nicht vier… ;-)

Viele Grüße,

Martin

Zumal es auch nicht geholfen hätte, einen anderen Browser zu nutzen, da ja im IOS alle auf das WebKit aufsetzen müssen.

selbst iOS 15 hat noch ein Update bekommen

Der Verkacker von Apple muss mal wieder episch gewesen sein, wenn sogar ein iPhone 6s mit iOS 15.8 auf einmal ein Update auf 15.8.1 angeboten bekommt.

Ich hatte erst letzte Woche eine Diskussion, mit einem Kollegen (nicht aus dem Bereich IT), der mir argumentierte:

„Mit dem iPhone kann mir doch nix passieren, wenn ich einen Link anklicke".

Kann man sich den Mund fusselig reden bei solchen Kollegen…

Daher finde ich diese Anmerkung in den Release Notes sehr passend:

The zero-day fixed today is tracked as CVE-2024-23222 [iOS, macOS, tvOS] and is a WebKit confusion issue that attackers could exploit to gain code execution on targeted devices.

Successful exploitation enables threat actors to execute arbitrary malicious code on devices running vulnerable iOS, macOS, and tvOS versions after opening a malicious web page.

"Processing maliciously crafted web content may lead to arbitrary code execution. Apple is aware of a report that this issue may have been exploited,".

Heise hat jetzt auch nen Artikel dazu online:

https://www.heise.de/news/Sicherheitsfixes-Apple-aktualisiert-aeltere-Systeme-und-raeumt-Zero-Days-ein-9605294.html

Gruß

Martin

iOS 17.3.1 ist da.