[English]Das Thema Sicherheit in Ivanti-Produkten lässt uns nicht los. Im Januar 2024 musste der Anbieter zwei neue Sicherheitslücken in Ivanti Connect Secure öffentlich machen. Es geht um CVE-2024-21888 (privesc to admin) und CVE-2024-21893 (SSRF zum Zugriff auf "eingeschränkte Ressourcen"). Bisher gab es nur Maßnahmen zur Abschwächung – vor einigen Stunden hat Ivanti aber Sicherheitsupdates bereitgestellt.

[English]Das Thema Sicherheit in Ivanti-Produkten lässt uns nicht los. Im Januar 2024 musste der Anbieter zwei neue Sicherheitslücken in Ivanti Connect Secure öffentlich machen. Es geht um CVE-2024-21888 (privesc to admin) und CVE-2024-21893 (SSRF zum Zugriff auf "eingeschränkte Ressourcen"). Bisher gab es nur Maßnahmen zur Abschwächung – vor einigen Stunden hat Ivanti aber Sicherheitsupdates bereitgestellt.

Ich hatte im Januar 2024 gleich mehrere Artikel zu Schwachstellen in Ivanti VPN-Appliances im Blog und auch berichtet, dass diese angegriffen werden (siehe Beitrag Massive Angriffswelle auf Ivanti VPN-Appliances; Warnung, Konfigurations-Pushes kann Härtungsmaßnahmen gefährden und die Links am Artikelende). Nun sind neue Schwachstellen CVE-2024-21888 und CVE-2024-21893 in Ivanti Connect Secure bekannt geworden.

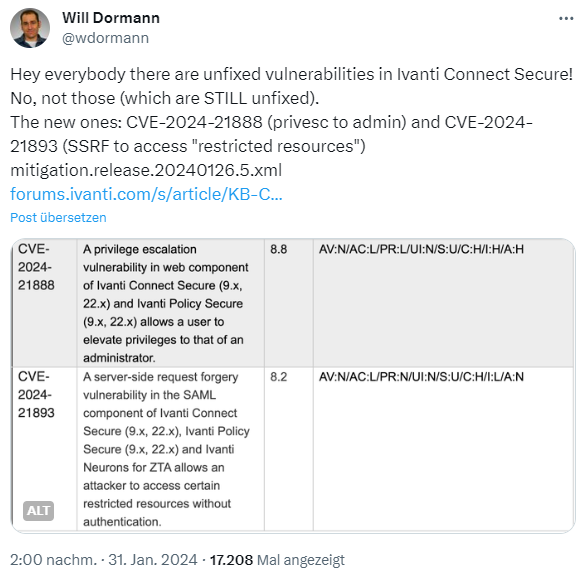

Ich bin die Nacht über obigen Tweet von Will Dormann auf den Sachverhalt gestoßen. Ivanti Connect Secure bietet eine SSL-VPN-Lösung für Remote- und mobile Benutzer, die von jedem webfähigen Gerät aus auf Unternehmensressourcen zugreifen können. Ivanti hat zum 31. Januar 2024 den Supportbeitrag KB CVE-2023-46805 (Authentication Bypass) & CVE-2024-21887 (Command Injection) for Ivanti Connect Secure and Ivanti Policy Secure Gateways vom 10. Januar 2024 aktualisiert.

In den Gateways Ivanti Connect Secure (ICS) (früher bekannt als Pulse Connect Secure) und Ivanti Policy Secure wurden Sicherheitslücken entdeckt und bereits Anfang Januar 2024 offen gelegt. Diese Schwachstellen betreffen alle unterstützten Versionen – Version 9.x und 22.x.

Angreifer könnten durch Ausnutzung von CVE-2024-21887, in Verbindung mit CVE-2023-46805, die Authentifizierung umgehen, und bösartige Anfragen erstellen sowie beliebige Befehle auf dem System ausführen. Die Restriktionen zur Ausnutzung dieser Schwachstelle sind im Ivanti-Supportbeitrag genannt. Zum 31. Januar 2024 wurden dann ein Patch für die betroffenen und noch im Support befindlichen Ivanti-Produkte veröffentlicht. Administratoren betroffener Ivanti-Produkte finden Details im betreffenden Supportbeitrag. Ergänzung: Im Beitrag Cyberangriffe: Landratsamt Kelheim; Caritas-Klinik Dominikus in Berlin; Datenfunde im Darknet weise ich darauf hin, dass die CISA US-Behörden angewiesen hat, Ivanti Connect Secure (ICS) bis zum 3. Februar 2024 außer Betrieb zu nehmen.

Ähnliche Artikel:

Warnung vor Schwachstellen; Fortinet, Ivanti und mehr (Januar 2024)

Tausende Geräte per Ivanti VPN-Schwachstellen angegriffen – mind. 19 in Deutschland

Massive Angriffswelle auf Ivanti VPN-Appliances; Warnung, Konfigurations-Pushes kann Härtungsmaßnahmen gefährden

MVP: 2013 – 2016

MVP: 2013 – 2016

Reichlich unsympatisch, seinen Client hinter einer Loginmaske zu verstecken, auf die nur Kunden Zugriff haben. Wir haben aktuell den Fall, dass wir eine Firma bei einer Maschine per VPN unterstützen müssen und deswegen den Client installiert. Wie sollen wir jetzt hier das Update bekommen (als NICHT-Kunde)?

Hab sowas bis dato noch nicht gesehen, Heise schreibt hier über den Abschaltbefehl von Ivanti Devices.

Werte dies jedoch als völlig legitim, ein "angeordneter Notbetrieb" …

Ich finde das hier sagt alles dazu:

Abschaltbefehl: US-Behörden müssen Ivanti-Geräte vom Netz nehmen

https://heise.de/-9616260