[English]Der erfolgreiche Cyberangriff auf den Anbieter von Fernwartungssoftware, die Firma AnyDesk GmbH, hat ja ziemliche Wellen geschlagen. Ein Problem für Nutzer von AnyDesk ist – zumindest in meinen Augen – dass sich der Anbieter arg bedeckt bezüglich Details hält. Wir wissen nicht was passiert ist, wir wissen nicht, wann etwas passiert ist. Aus der Leserschaft gibt es aber immer wieder Informationsbröckchen, die bei mir wie Teile in ein Puzzle fallen. Nachfolgend versuche ich, dieses Bild zu vervollständigen, speziell, nachdem AnyDesk wohl auch vor Stunden eine FAQ veröffentlicht hat. Ergänzung: Die FAQ wurde zum 7. Februar 2024 aktualisiert und bestätigt diverse Vermutungen in meinen Artikeln.

[English]Der erfolgreiche Cyberangriff auf den Anbieter von Fernwartungssoftware, die Firma AnyDesk GmbH, hat ja ziemliche Wellen geschlagen. Ein Problem für Nutzer von AnyDesk ist – zumindest in meinen Augen – dass sich der Anbieter arg bedeckt bezüglich Details hält. Wir wissen nicht was passiert ist, wir wissen nicht, wann etwas passiert ist. Aus der Leserschaft gibt es aber immer wieder Informationsbröckchen, die bei mir wie Teile in ein Puzzle fallen. Nachfolgend versuche ich, dieses Bild zu vervollständigen, speziell, nachdem AnyDesk wohl auch vor Stunden eine FAQ veröffentlicht hat. Ergänzung: Die FAQ wurde zum 7. Februar 2024 aktualisiert und bestätigt diverse Vermutungen in meinen Artikeln.

Fehlende Transparenz als Problem

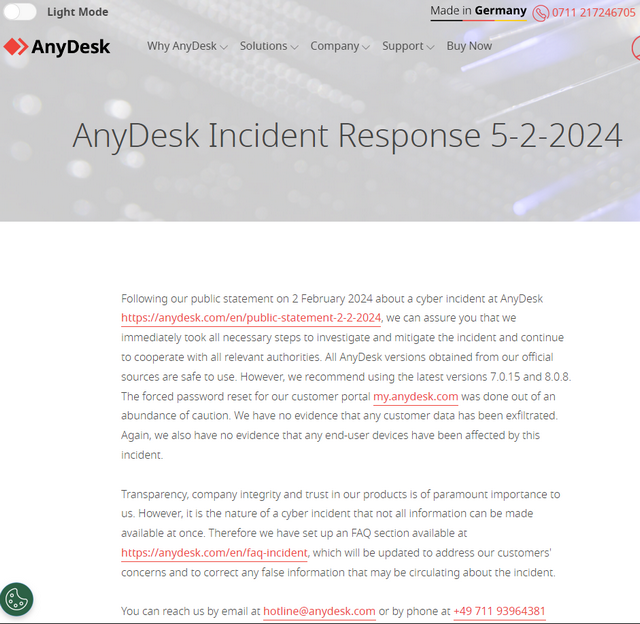

Bis heute hat der Anbieter außer einer dünnen Mitteilung zur Bestätigung des Hacks (siehe nachfolgendes Bild) von Freitag, den 2.2.2024, nichts an Verlautbarungen für die breite Öffentlichkeit herausgegeben, geschweige denn, einen Forensik-Bericht.

Details habe ich im Artikel AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen (Teil 1), soweit der Anbieter diese offen gelegt hat, sowie einige Hintergründe (aus meiner Sicht) aufbereitet. AnyDesk schreibt dann nur noch, dass man keine Hinweise darauf habe, dass Endgeräte betroffen sind. Zudem bestätigt man, dass die Situation unter Kontrolle ist und AnyDesk sicher verwendet werden kann.

Einen Forensik-Bericht, der Details verraten könnte, kennt die Öffentlichkeit nicht. Den Bericht müsste es geben, da AnyDesk ja in obigem Text mitteilt, dass man mit Hilfe der Sicherheitsexperten von CrowdStrike einen Aktionsplan mit Gegenmaßnahmen eingeleitet und erfolgreich abgearbeitet habe. Einziges Fakt, das man in obigem Text festmachen kann: AnyDesk schließt Ransomware als Ursache aus. Und man schreibt, dass man die notwendigen Zertifikate ausgetauscht habe und austauschen wird.

Neue Informationen in Form einer FAQ

Mehrere Blog-Leser haben mich darauf hingewiesen (danke dafür), dass es eine Aktualisierung des Incident Response-Reports mit Stand 5. Februar 2024 gibt, der auf eine FAQ von AnyDesk verlinkt, die einige Antworten auf Fragen liefert.

Die FAQ ermöglicht mit Kenntnis des Gesamtkomplexes einige Vermutungen zu bestätigen bzw. konkretisiert das Gesamtbild. Ich fasst mal einige Punkt für die Leserschaft zusammen, die sich nach meinem Verständnis jetzt heraus kristallisieren.

Was bedeutet Angriff auf Produktivumgebung?

Im ersten Bericht von AnyDesk heißt es, dass es "Hinweise auf einen Vorfall in einigen der eigenen Systeme" gab. Ein sofort durchgeführter Sicherheitsaudit lieferte dann "Hinweise auf gefährdete Produktionssysteme".

- In der FAQ vom 5. Februar 2024 findet sich erstmals der Hinweis, dass der "Vorfall" Mitte Januar 2024 stattgefunden habe. Eine Sicherheitsprüfung fand Beweise für kompromittierte Produktionssysteme.

- In dieser FAQ findet sich der Hinweis, dass zwei AnyDesk Relay-Server aus Europa (konkret Spanien und Portugal) von dem Vorfall betroffen waren.

- AnyDesk schreibt, dass Kunden, die sich über Relay-Server außerhalb Europas (z.B. USA, Asien, Afrika, Australien, Südamerika) und außerhalb der betroffenen Standortzone (Spanien und Portugal) über Server verbunden wurden, nicht vom Vorfall betroffen sind.

AnyDesk schreibt, dass Verbindungen zum Kundenportal "my.anydesk.com I" explizit nicht betroffen sind. Waren Anmeldedaten bereits im Client gespeichert, d. h. sie wurden nicht manuell vom Nutzer eingegeben, sind diese Systeme ebenfalls nicht vom Vorfall betroffen.

Warum der Passwort-Reset beim Kundenportal?

AnyDesk speichert keinen privaten Schlüssel, Sicherheits-Tokens oder Passwörter der Kunden auf seinen Systemen. Nur bei der Eingabe eines Kennworts zur Anmeldung werden diese Anmeldedaten per TLS/SSL-Verschlüsselung über Relay-Server an den AnyDesk-Server übertragen. Für die Remote-Zugriffe zwischen AnyDesk-Clients verbinden sich diese nur mit dem Server des Kundenportals "my.anydesk.com II".

Die Auswertung des Cybervorfalls ergab, dass ein theoretisches Risiko bestand, dass die Zugangsdaten kompromittiert hätten werden können. Die Randbedingungen sind in der FAQ beschrieben. Als Vorsichtsmaßnahme ist dann beschlossen worden, die Kundenkennwörter für das Kundenportal zurückzusetzen.

Die obigen Erläuterungen bringen auch Klarheit, warum nur Kunden, die sich am Wochenende am Kundenportals "my.anydesk.com II" anmeldeten, zum Passwortwechsel aufgefordert wurden, während dies beim Kundenportal "my.anydesk.com I" nicht der Fall war. Inzwischen scheint man die Kennwörter aber auch beim Kundenportal "my.anydesk.com I" zu wechseln, wie diverse Leser berichteten.

Was wurde an Zertifikaten getauscht?

Es gab ja hier im Blog heftige Diskussionen zur Aussage "We have revoked all security-related certificates and systems have been remediated or replaced where necessary." bedeutet. Auch hier ergeben sich nun einige Klarheiten, Nutzer Pau1 hat da in diesem Kommentar einiges skizziert (danke dafür):

- Die sicherheitsrelevanten Zertifikate auf den AnyDesk Relais-Servern und Servern wurden sofort getauscht, um diese Infrastruktur abzusichern.

- Es gibt aber noch die Zertifikate, mit denen die AnyDesk-Clients digital signiert sind. Dort wurde das Zertifikat für die Client-Version 8.0.8 sowie die Client-Version 7.0.15 ersetzt.

Es heißt, dass alle AnyDesk-Versionen, die von den offiziellen Quellen des Herstellers bezogen werden, sicher zu verwenden sind. Die Verwendung der oben genannten, neuesten Client-Versionen wird empfohlen. AnyDesk hat alle sicherheitsrelevanten Zertifikate (der Server) wiederrufen. Das Code-Signing-Zertikat für die Binärdateien wird erst in Zukunft widerrufen – wohl, wenn sicher gestellt ist, dass alle Clients aktualisiert wurden.

Keine Malware, kein Missbrauch

Was aus der FAQ hervor geht, ist auch die eindeutige Aussage von AnyDesk, dass mit den Client-Versionen von den AnyDesk-Servern keine Malware verbreitet wurde und es keinen Missbrauch gegeben habe. Damit zerfällt die Theorie, dass die Client-Version 8.0.7, die ja nur wenige Stunden verfügbar war, infiziert gewesen sein könnte. Und AnyDesk gibt auch an, dass ein Session-Hijacking extrem unwahrscheinlich sei. Damit sind viele offene Fragen bereits beantwortet.

Mysteriöser Fall aus dem Leserkreis

Von einem Leser habe ich eben per Mail den Hinweis bekommen, dass bei einem Kunden "Auffälligkeiten" festgestellt worden seien. Der Leser schreibt, dass die bei Hetzner hinterlegte E-Mail Adresse des Kunden geändert wurde. Und ein Anydesk-Rechner eines Kunden habe Links aufgerufen, die vom Bitdefender geblockt wurden – und der Kunde war es nicht. Da AnyDesk auch bei Hetzner gehostet wird, sei möglicherweise mehr im Busch, vermutet der Leser.

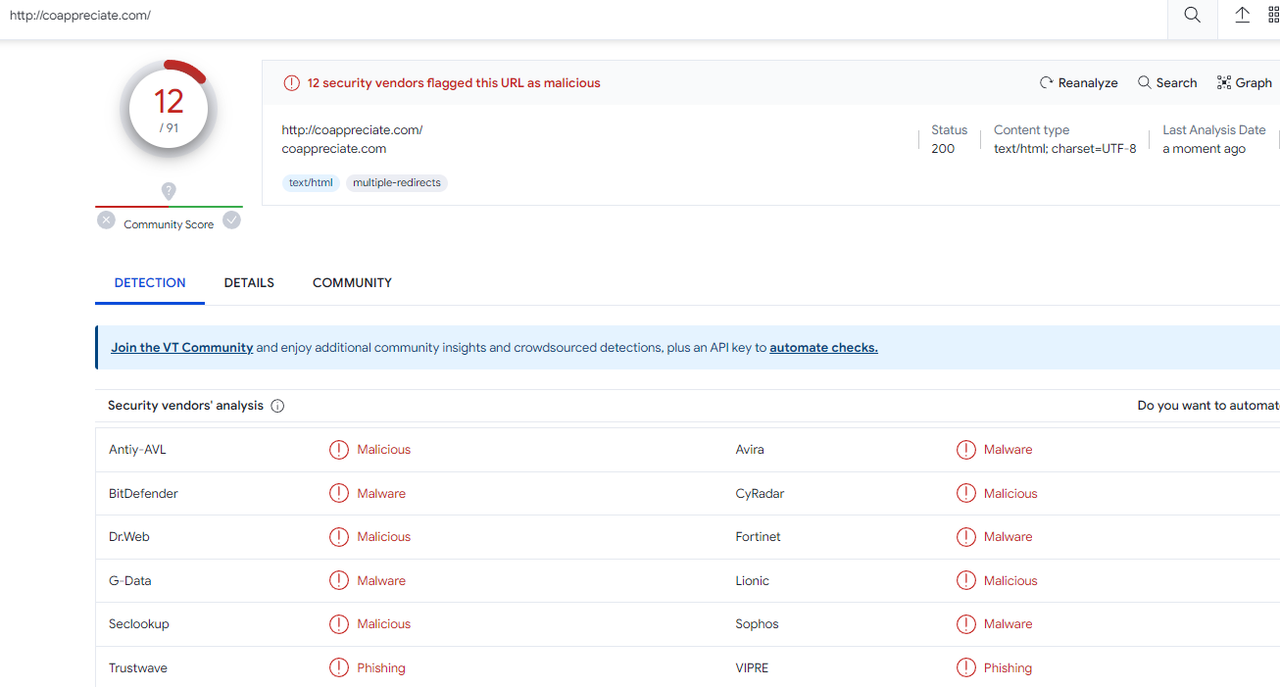

Nachfolgend sind die Meldungen der Virustotal-Virenscanners zu sehen, die beim Aufruf der Zielseite gemeldet werden. Dieser Fall lässt sich in meinen Augen aber nicht auf die Verlautbarungen auf den obigen Sachverhalt beziehen.

Es müsste geklärt werden, ob die Systeme des Kunden ohne Infektion sind und ob da ein AnyDesk-Client läuft, der von AnyDesk bezogen wurde. Beides ist für mich aktuell offen. Ergänzung: Der Leser schreibt, dass der besagte Anydesk Rechner vollständig vom Bitdefender überprüft und es nichts gefunden wurde. Von Hetzner gibt es noch keine Rückmeldung – aktuell ist nicht erklärbar, warum die Kunden-E-Mail-Adresse geändert werden konnte.

Aktualisierte FAQ vom 7. Februar 2024

Ergänzung 2: AnyDesk hat seine FAQ am 7. Februar 2024 aktualisiert und schreibt, dass nach einer Untersuchung der Vorfall "Ende Dezember 2023" begann. Es wird also bestätigt, was ich bereits am 6. Februar 2024 auf Grund von Leserhinweisen und nachfolgendem CERT-FR-Dokument angedeutet und in Teil 9 präzisiert habe.

Detaillierte Empfehlungen des CERT-FR

Ein Blog-Leser hat in diesem Kommentar auf die französische CERT-Meldung vom 5. Februar 2024 hingewiesen. Dort heißt es, dass die französische ANSSI (CERT FR) am 29. Januar 2024 vom BSI darauf aufmerksam gemacht wurde, dass der Softwarehersteller AnyDesk Software GmbH Opfer eines Datenlecks geworden ist. Der Quellcode der von dem Herausgeber entwickelten Anwendungen sowie Zertifikate und private Schlüssel könnten entwendet worden sein.

Nach Angaben des Unternehmens AnyDesk, so die Franzosen, könnten die exfiltrierten Daten potenziell für weitere Angriffe auf Benutzer von AnyDesk-Lösungen wiederverwendet werden.

- Von den Franzosen wird empfohlen, alle Systeme zu identifizieren, die AnyDesk-Clients beinhalten (es wird auf Mobilgeräte explizit hingewiesen).

- Nach dieser Bestandsaufnahme sollten die Ergebnisse gesichert werden, um mögliche zukünftige Untersuchungen zu erleichtern.

- Verantwortliche sollten überprüfen, ob AnyDesk-Clients im Rahmen einer legitimen, bekannten und intern bestätigten Aktivität der Organisation installiert wurden.

- Es wird zur Ermittlung der Sensibilität der Maschinen, Arbeitsplätze und Server, die diese Tools verwenden, und der mit ihrer Verwendung verbundenen geschäftlichen Einschränkungen aufgefordert.

- Verantwortliche sollen im Rahmen einer Risikobewertung die Auswirkungen, die ein Vorfallszenario haben könnte, das eine potenzielle Kompromittierung eines oder mehrerer dieser Geräte beinhaltet, identifizieren.

Führen Sie auf der Grundlage Ihrer Risikoeinschätzung und zur Vorwegnahme potenzieller zukünftiger Verdachtsmomente eine digitale Untersuchung aller betroffenen Maschinen durch und beschlagnahmen Sie diese, heißt es. Wenn dies nicht global geschehen kann, empfiehlt ANSSI, mit den kritischsten Maschinen zu beginnen. Dann gibt es, abhängig von der Risikoeinschätzung und den geschäftlichen Einschränkungen weitere Empfehlungen.

- Erwägen Sie die Deinstallation der AnyDesk-Lösung und die Verwendung einer alternativen Lösung.

- Für Windows-Umgebungen: Aktualisieren Sie die AnyDesk-Lösung auf Version 8.0.8 (das Update muss unbedingt von der offiziellen Website des Herausgebers heruntergeladen werden).

- Sobald der Bestand auf diese neue Version migriert ist, sollten, im Rahmen des Möglichen, Maßnahmen getroffen werden, alle Anwendungen zu erkennen/zu blockieren, die mit dem aufgelisteten Zertifikat der philandro Software GmbH signiert sind.

Das sind deutlich weitergehende Anweisungen als das BSI in seinen "Warnungen" präsentiert. Das französische CERT gibt noch weiter Hinweise, u.a. auf Netzwerkebene nach Verbindungen zu *.net.anydesk.com zu schauen. Das deutet auf die Anwesenheit von AnyDesk hin. Und dann gibt es die konkrete Anweisung, auf den Maschinen nach verdächtigen Aktivitäten ab dem 20.12.2023 zu suchen.

Unklarheit über Datum des Angriffs

Damit sind wir beim letzten Punkt, der mir aktuell im Kopf herum spukt. Mir lag eine Lesermeldung vor, die sich auf eine BSI-Mitteilung bezieht, die bisher nicht öffentlich ist und den AnyDesk-Cybervorfall samt Meldung vom 2. Februar 2024 adressiert. Dem Leser ist aufgefallen, dass das BSI-Dokument einen Zeitangabe "20. Dezember 2023" trägt. Könnte eine Nachlässigkeit des BSI-Mitarbeiters sein, der ein altes Dokument verwendete und dann dessen Text austauschte. Es könnte aber auch ein Indiz sein, dass das ein Zeitpunkt war, wo der Verdacht auf eine Kompromittierung bei AnyDesk vorlag.

heise hat die BSI-Mitteilung von gestern in diesem Beitrag aufgegriffen und auch bzgl. der Gerüchte zu obigem Verdacht nachgefragt. heise zitiert einen BSI-Sprecher mit "Eine Kenntnis des BSI seit Ende Dezember kann das BSI nicht bestätigen" – was einem Dementi entspricht. Hätte das jetzt abgehakt, wenn ich nicht kurz darauf das oben zitierte CERT FR-Dokument zur Kenntnis bekommen hätte, wo genau dieser 20. Dezember 2023 genannt wird. Das kann alles Zufall sein – und ich möchte keine Verschwörungstheorien befeuern. Aber dieser "Zufall" wirft bei mir dann doch einige Fragen auf – zumal das französische ANSSI ja vom BSI informiert wurde. Keine Ahnung, wie ihr das so seht.

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen (FAQ) vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Ähnliche Artikel:

Störung bei AnyDesk, jemand betroffen?

AnyDesk und die Störungen: Es ist womöglich was im Busch

Leidiges Thema AnyDesk, die Lizenzen und deren 7.1-Client …

AnyDesk-Probleme: Stellungnahme des Herstellers und weitere Insights

Nach AnyDesk Ärger nun RustDesk offline?

Fernwartungssoftware-Anbieter Anydesk gehackt (Artikel bei Golem)

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 1

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 2

Golem-Artikel: Erkenntnisse zum Cybervorfall bei Südwestfalen-IT

MVP: 2013 – 2016

MVP: 2013 – 2016

du schreibst doch selber, dass wenn der Ruf ruiniert ist…. und das gilt es auf Teufel komm raus zu verhindern, egal wie… da hilft doch kein schweigen weil es automatisch passiert wenn keine Transparenz herrscht, dem softwarehersteller kann man nicht mehr vertrauen…

Das ist lustig, denn die 7.0.15 steht immer noch nicht zur Verfügung, warum das dort so lange dauert für die Custom Builds ist fraglich.

abgesehen davon habe ich nun gehärtete Configs für Custom Clients an nur wenige ausgewählte user verteilt, der Rest bleibt vorerst Mal deinstalliert und wir werden das Ganze strenger beobachten.

laut Support von Anydesk kann man beim Bauen der MSI im Bereich einen Schalter mitgeben, mit dem ich die Version vorgeben kann.

Der Schalter lautet:

_module=anydesk-8.0.3

und die 8.0.3 ist laut Support-Mitteilung vom 5.2.24, 8:50, die aktuellste für die Erstellung einer Kundenversion.

Im Wesentlichen ist auch das FAQ nur Blabla und die Nutzer sollen Anydesk bitteschön blind vertrauen. Informationen wonach ich mir ein Bild machen kann, was genau passiert ist, fehlen immer noch. Dieser Hersteller ist nicht (mehr) vertrauenswürdig und seine Produkte kommen nicht mehr in Frage. Allerdings ist das ein grundsätzliches Problem und beim Maktbegleiter Teamviewer ist das auch nicht besser.

Wenn ich überlege wie viele Stunden ich jetzt nur mit dem lesen der Informationen hier im Blog verbracht habe um dann zu entscheiden, wie wir vorgehen, bekomme ich richtig schlechte Laune. Ich finde Anydesk hat den Untergang verdient, für diese Paradebeispiel an "Made with Passion"….

Ganz herzlichen Dank an Günter für die wirklich perfekten Zusammenfassungen. Das hat mir ziemlich viel Zeit gespart. Danke!!!

Ich bin mir auch sicher, dass es schon deutlich länger bekannt ist. Alleine das neue Codesigningzertifikat ist vom 24.01. Das orderst Du doch als Anydesk erst, wenn klar ist, das es nötig wird oder eine Kompromittierung nicht ausgeschlossen ist und dann dauert es auch noch, bis es kommt.

"dass das BSI-Dokument einen Zeitstempel vom 20. Dezember 2024 trägt"

Wow! Da ist wohl noch eine kleine Korrektur nötig.

Ich suche übrigens immer noch nach einer Exe-Datei von Anydesk mit dem alten Zertifikat ausgestellt durch philandro , womit ich Applocker mal impfen könnte.

Nebenbei, bei Winfuture kann man den Anydesk-Client(mit dem Anydesk GmbH Zertifikat) an der Anydesk-Webseite vorbei (also ohne Registrierung,w as ich hier als Nichtkunde sehr nützlich finde) runterladen, solange man den nur nutzt, um Applocker zu impfen, ist das Ok. Starten würde ich den nicht, auch wenn Winfuture seriös ist.

Beim französischen Cert kann das BSI dann noch was lernen. Allerdings:

"nach Verbindungen zu *.net.anydesk.com zu schauen"

Wenn ein manipuliertes (und mit dem gestohklenen Key signiertes) anydesk.exe im Umlauf ist, könnte das auch andere Stellen anfunken. Ist zwar ein guter Hinweis, aber kein 100%iger.

Ich suche übrigens immer noch nach einer Exe-Datei von Anydesk mit dem alten Zertifikat ausgestellt durch philandro , womit ich Applocker mal impfen könnte.

Falls es Dir hilft, hier sind drei Versionen mit drei verschiedenen Zertifikaten:

Und soweit ich das mit dem Code-Signing-Cert verstanden habe, kann ich damit als Angreifer doch eine beliebige Exe signieren, solange es nicht revoked wird?

Ja, ich kann die Exe-Datei aber in Applocker einlesen so die Signatur des Herausgebers und auf Deny stellen, dann kann kein gewöhnlicher Benutzer mehr das starten.

Beispielbildchen dazu:

https://1.bp.blogspot.com/-j70SXTWIPkw/XDtPmu2WXpI/AAAAAAAAcEw/cqYo4w0l77E49rr1XUrowWtbkFEKd7S4wCLcBGAs/s1600/20.png

https://www.cgm.com/deu_de/allgemein/anydesk.html

Dankeschön euch beiden!

Diese Datei ist auch Version 7.0.14, aber diesmal nur mit dem alten sha256-Zertifikat signiert, ohne sha1.

Die 7.0.14 gibt es also bisher in 3 verschiedenen Zertifkatvariationen:

1. nur mit sha1 signiert (Link von David, Datei "AnyDesk_Kunden_SupportClient.exe")

2. nur mit sha256 signiert (Link von Anonymous)

3. sowohl mit sha1 als auch mit sha256 signiert (mein Link)

Die Seriennummer ist aber identisch und ist die "berüchtigte".

Die Seriennummer des Zertifikats der Datei AnyDesk.exe (v 7.0.4.0) von David weicht ab, ist aber auch ein altes und bereits abgelaufenes Zertifikat.

AnyDesk 7.0.14 mit den beiden alten philandro-Zertifikaten (sha1 und sha256)

www[.]fileeagle[.]com/software/2070/AnyDesk/7.0.14

Seltsamerweise ist die "AnyDesk_Kunden_SupportClient.exe" aus dem obigen Link von David auch die Version 7.0.14, aber nur mit sha1 und nicht zusätzlich mit sha256 signiert.

das obengenannte, offizielle PDF vom BSI enthält keine digitale Signatur..finde ich persönlich nicht von Vorteil, woher weiß ich, dass das BSI das Dokument ertsellt hat oder es modifiziert worden ist ???

das TLP-Dokument in PDF-Format hatte bestimmt ein digitale Signatur mit Zeitstempel. Der qualifizierte Zeitspemel ist zertifikatsbasierend gültig. Die Uhrzeit spiegelt die Zeit wieder, quasi das Datum der digitalen Signatur.

Wenn der Zeitstempel z.B. 20.12.2023 16:03:14 ist, dann wurde das Dokument, um genau diese Uhrzeit signiert. Da man auch nix tricksen…

wenn die Infos zu dem BSI-Dokument einen Zeitstempel 20.12.2023 stimmen, dann muss der Vorfall ja schon viel früher bekannt gewesen sein, da hatte ja das BSI den Vorfall schon bearbeitet…so hab ich mich vertan ?!?!?

"Ein Time-Stamp (Zeitstempel) ist eine spezielle Form der digitalen Signatur, welche eine zuverlässige Zeitinformation enthält und damit den genauen Zeitpunkt der Erstellung von einer digitalen Signatur (Unterschrift) bestätigt."

kostenlose Prüfsoftware für digitale Signaturen in PDFs:

https[://]www[.]secrypt[.]de/produkte/digiseal-reader/

Die Software erstellt auch ein prüfprotokoll zur Verfügung, dort steht dann detailliert drinne dass auch die zertifikatsketten und alles in Ordnung istund dass ich das Dokument noch im original Zustand befindet, also keine multiplifikation durchgeführt worden sind

man sollte beim 20.12.2023 daran denken, das das die Woche vor der Weihnachts Pause war.

Ich vermute mal, das ein groß Teil des BSI die Brückentage genommen hat.

Aber macht ja nichts. Wir wissen ja auch das Cyberkriminelle möglichst nicht an Wochenenden und Feiertagen zuschlagen. Sind auch alles Menschen die ihre Erholung brauchen.

"Neither are customers in countries that connect via relay servers outside Europe (e.g. USA, Asia, Africa, Australia, South America) and outside the affected location zone of those two servers (i.e. Spain and Portugal)."

Ich interpretiere diese schwurbelige Erklärung mit doppelter Verneinung so, daß sich "z.B. Spanien und Portugal" außerhalb der Location Zone der betroffenen Server befinden.

Mag Erbsenzählerei sein, nur sagt es das Gegenteil von dem Punkt oben "In dieser FAQ findet sich der Hinweis, dass zwei AnyDesk Relay-Server aus Europa (konkret Spanien und Portugal) von dem Vorfall betroffen waren.", insbesondere das nicht aufgelistete Deutschland könnte sehr wohl ebenfalls betroffen sein.

Könntest Recht haben, doppelte Verneinung ist mir heute Abend zu komplex.

"… are explicitly not involved. Neither are customers …"

Also das "Neither are" steht doch für "Auch nicht".

D. h. heißt IMHO, dass nur Kunden betroffen sind, die einen der beiden betroffenen Relay Server in Spanien bzw. Portugal benutzt haben. Mit "outside the affected location zone" ist vermutlich eine IP-Adresse gemeint, die nicht aus einen dieser beiden Länder stammt.

Da gibt es keine doppelte Verneinung.

Neither bedeudet "auch nicht" (betroffen).

– Betroffen sind nur die beiden Releay-Server in Portugal und Spanien

– Nicht betroffen ist das Portal "my.anydesk.com 1".

– Betroffen ist das Portal "my.anydesk.com 2".

– Nicht betroffen sind auch alle Kunden, die sich über Relay-Server verbinden, die außerhalb Europa stehen (also USA, Asia, Africa, Australia, South America)

(Wichtig ist nicht der Standort der Kunden, sondern der Standort der Relay-Server.)

– Nicht betroffen sind alle Kunden, die sich innerhalb Europas, aber außerhalb der betroffenen Zone mit einem Relay-Server verbunden haben

(Wichtig ist nicht der Standort der Kunden, sondern der Standort der Relay-Server.)

– Das Problem:

Woher weiß ein Kunde, wo der Relay-Server steht, mit dem er sich verbindet?

Der Kunde selber muss doch nicht unbedingt im selben Land sein, wo der Relay-Server steht.

Wenn sich ein deutscher Kunde über einen der beiden betroffenen Relay-Server in Portugal oder Spanien verbunden hat, dann ist er betroffen.

P1)

Vermutlich gibt es bei Anydesk doch ein Load-Balancing, so dass Kunden an andere Relay-Server vermittelt werden, wenn der eigentlich nähere Relay-Server überlastet ist.

P2)

Falls ein Kunde ein VPN einsetzt, das einen Endpunkt in Portugal oder Spanien hat, dann wird anydesk.exe zuerst in das VPN senden, die Daten erscheinen dann am spanischen Endpunkt des VPN und gehen von dort dann an den spanischen Relay-Server.

Anydesk müsste die IP-Adressen oder die ID-Nummern aller Kunden sammeln, die diese beiden betroffenen Relay-Server benutzt haben in dem betreffenen Zeitraum und diese Kunden dann informieren.

Das betrifft mit Sicherheit nicht nur Spanier und Portugiesen.

AnyDesk benutzt so weit ich gesehen habe CDN Provider/Netze. Da wird's load balancer geben.

Das ist eine echte Gelddruck-Maschine, die aber auch heftig Kosten verursacht.

Diese Kosten sieht der normale Anwender gar nicht, ärgert sich aber über den hohen Preis und erwartet aber im hintersten Busch top Performance.

Die haben angeblich 170000 zahlend Kunden, aber auch Mal bis zu 600000 nicht-zahlende.

Bei Teamviewer sind mir 2,2 Milliarden User erinnerlich. Mag ich kaum glauben. Vergleiche das mal mit Facebook… Da waren die 1,1 Mrd Dollar die Teamviewer gekostet haben soll ja ein Schnäpchen.

Nach dem Lizenztheater vom Herbst jetzt das. Danke AnyDesk. Bei kritischen WinClients habe ich heute AnyDesk überall deinstallieren lassen. Aktuell habe ich noch 2 Linuxserver die mich ratlos machen da ich da nicht direkt dran komme. Erst mal wurde dort jetzt der Login von AnyDesk auf wenige IDs begrenzt und das AnyDesk-Passwort geändert. Ferner wurden auch die Linux-Logins geändert. Meint ihr das reicht für die nächsten Tage?

*.net.anydesk.com

sind das die relay(proxy, vermittlungs) Server oder "nur" die Telemetrie oder Lizenz-server?

Da müssten doch jetzt ganz frische TLS certificate zu sehen sein? (tlscheck oder opentls? haben die Möglichkeit die Zertifikate komplett herunter zuladen

239.255.102.18

203.17.244.57 relay-f2a0407b.net.anydesk.com

Wenn da weiterforschen will,

https://www.netify.ai/resources/applications/anydesk

führt da einiges auf.

Schon interessant wie die das gebaut haben.

Es ist abartig das man als Kunde seinem Hersteller hinterzocher schnüffeln muß.

Hm, mich würde mal interessieren, was mit den Linux Versionen ist. Da reden wir nämlich von der Version 6 als neueste Version… Davon ist aber nirgends die Rede…

Wenn da kein Zertifikat gestohlen wurde, ändern die möglicherweise nichts.

ich vermute Mal, das die nur die Schüssel rumliegen haben die sie aktuell brauchen. Und an den Linux,MacOS, Android Versionen wurde auf im korruptierten Bereich vermutlich wohl nicht gearbeitet und so können da keine Schlüssel verschwunden sein.

Aber wer weiß das schon so genau?

relay-f2a0407b.net.anydesk.com

da ist ein altes ssl cert von philandro zusehen.

Laufzeit: 10 Jahre.

ssllabs ist z.Zt. überlastet.

sslshoping liefert noch Infos.

das Paket openssl hilft auch.

Was machen wir hier eigentlich?

Vertrauen sieht so aus?

Beim Bundesanzeiger sollten GmbHs ihre Bilanzen veröffentlichen. Ist zwar immer etwas abgegangen, aber manchmal sehr interessant wer wo überall Geschäftsführer ist und wo nicht mehr.

Naja alles sehr wild die Tage, glücklicherweise gibts ja diesen Block mit, man muss es so sagen, exklusiven Infos hier, vielen Dank für die, ich denke mal sehr harte Arbeit hier an den Verfasser ;)

Was das Thema betrifft ist alles was AnyDesk heisst unbefristet verbannt, Ersatz für die Mitarbeiter beschafft die es nutzten, wenngleich es eh nur via Jumphost intern weiter ging mit eigenen Instanzen, diese Intransparenz ist fats schlechter als der eigentliche Vorfall … meine Meinung

…und bis heute keine Info von Anydesk direkt an die Kunden, das finde ich so traurig daran.

Man versucht es unter den Teppich zu kehren – anders kann ich so ein Verhalten nicht deuten.

Jeder kann heutzutage gehackt werden – auch MS und andere global Player.

Warum geht man nicht einfach mit den Infos offensiv nach vorne?!

Das würde dem Anbieter viel besser zu Gesicht stehen.

So rückt er sich selbst in ein unseriöses Licht. Schade!

Hallo, wir haben auf Anfrage bei AnyDesk direkt innerhalb 1. Tages auch ordentliches Feedback (in unseren Augen) bekommen.

Reden wir hier von einem(!) Folgebetroffene aktuell? War das ein lohnendes Ziel für die Arbeit, die hier dahinter steckt. ich zweifle irgendwie und empfehle dem Betroffenem deutlich auch andere Einfallstore zu prüfen.

Kommunikation von Anydesk ist natürlich weiter unterstes Niveau.

Also nicht falsch verstehen, aber ich habe den Eindruck, hier werden aktuell andere Einbrüche irgendwie auf AnyDesk zugerechnet, die möglicherweise gar nichts wirklich damit zu tun haben, sondern andere Fehler (z.B. Phishing) vorher passiert sind. Es kann natürlich auch wie vermutet sein, aber irgendwie ist mir das in der Anzahl zum Aufwand der betrieben wurde, irgendwie nicht passend. kann natürlich auch sein, dass man sehr früh gestört wurde.

An dieser Stelle mal ein großes Dankeschön an Günter und alle, die zur Aufklärung beitragen!

Der Fall ist seitens AnyDesk und auch BSI ein gutes Beispiel, wie Kommunikation NICHT laufen sollte.

Ohne die ganzen Freiwilligen würden wir immer noch im Nebel stochern und müssten mit den verteilten Brotkrumen leben…

Wenn Günter nicht wäre hätte wohl niemand das mitbekommen, wie damals bei TeamViewer.

Auch der Verkauf von Teamviewer verlief,sagen wir Mal, konspirativ.

Die Kunden merkten es nur an den neuen,höheren Preisen.

Muss man ja auch nicht sagen.

Interna.

Wenn angenommen der private Schlüssel des Code-Signing-Zertifikats geklaut wurde und AnyDesk das System nur schlecht und nicht komplett stümperhaft gesichert hat, deutet das für mich darauf hin, dass ein Angreifer viel Zeit im Netzwerk hatte.

Und wenn man davon ausgeht, dass es nicht nur einen Perimeter-Schutz bei AnyDesk gab, also nicht nur die Hürde, in das Netzwerk zu kommen, sondern wenn sie, wie sich das gehört, auch alle Applikationen ordentlich und bestenfalls mit Mehrfaktorauthentisierung auch intern gesichert hatten, würde das darauf hindeuten, dass sich der/die Angreifer wirklich wussten, was sie tun.

Das würde aber auch bedeuten, dass die ganze Aktion ein Ziel hatte und dass dieses Ziel möglicherweise erreicht wurde. Das bleibt die Spannung der nächsten Tage/Wochen/Monate.

Und wenn jetzt "nur" intensive Fehlersuche seitens der Angreifer im Quellcode betreiben wird, um Schwachstellen auszunutzen, ist da auch eine Frage der Zeit, bis es kracht.

Alternativ – es waren interne Anwendungen und Systeme nur unzureichend gesichert gewesen und die hauptsächliche Hürde war nur der Perimeterschutz. Das würde ein schlechtes Bild auf die Firma werfen und die Hoffnung, dass die Angreifer nicht so viel Ahnung hatten und dass das damit tatsächlich ausgestanden ist.

Wir waren über Jahre AnyDesk-Kunde, seit den ersten Versionen, und konnten mit ansehen, wie sich das Unternhemen verändert hat. Der Support wurde immer schlechter, die Abrechnung war eine Katastrophe, im Sinne von buggy.

Für uns hat das Produkt ein Risiko dargestellt, als wir mitbekommen hatten, dass Mitgründer wie Andreas Mähler verschwunden sind und dafür mehr Investoren aufgetaucht sind. Risiko deswegen, weil bei uns dadurch die Furcht entstand, dass mehr Fokus auf Expansion als auf Sicherheit gelegt wird und deswegen haben wir unsere Lizenzen vor etwa einem Jahr nicht mehr verlängert und sind auf ein On-Premise-Produkt umgestiegen.

So oder so, schade, dass das passiert ist, uns betrifft es nicht mehr.

Und die Spekulationen darüber, ob das nun durch grobe Fahrlässigkeit, durch Leichtsinnigkeit, duch Nichtbeachtung von Best Practices, durch 3rd-Party Softwarebugs oder was auch immer entstanden ist, muss sich AndyDesk wohl gefallen lassen, wenn sie sich dafür entscheiden, alle relevanten Informationen zu diesem Vorfall weiterhin zu verheimlichen.

"Wenn angenommen …

Und wenn man davon ausgeht, dass…sondern wenn sie, …würde das darauf hindeuten, dass …Das würde aber auch bedeuten, dass . möglicherweise erreicht wurde. .

Und wenn jetzt "nur" … ist da auch eine Frage der Zeit, bis es kracht.

Alternativ – …Das würde …"

->Wenn…vielleicht…würde…und immer das Schlechteste vermuten…vielleicht trifft Sie mal so ein Vermuten mit lauter Konjunktiven…

…da wird mir ja schlecht.

"Für uns hat das Produkt ein Risiko dargestellt, als wir mitbekommen hatten, dass Mitgründer wie Andreas Mähler verschwunden sind und dafür mehr Investoren aufgetaucht sind. Risiko deswegen, weil bei uns dadurch die Furcht entstand, dass mehr Fokus auf Expansion als auf Sicherheit gelegt wird…"

->Sie setzen also kein Microsoft mehr ein? u.a.

"…Und die Spekulationen darüber, … muss sich AndyDesk wohl gefallen lassen,…"

->…nein…aber es werden leider, auch solche wie diese hier, gemacht werden…

Ich sage es mal so: Unsere Altvorderen hatten keine Ahnung von IT, aber viel Lebensweisheit. Da wurde der Spruch "Vorsicht ist die Mutter der Porzellankiste" erfunden. Wenn ich so mal diverse Security-Incidents durchgehe, wäre a bisserl Vorsicht und immer das Schlechteste annehmen, irgendwie ganz clever gewesen.

Gehe ich auf die Herstellerseite, ist dort von "Sicherheit" und "Vertrauen" die Rede. Ich bin nun schon etwas älter, da macht das "Gesamtbild" den Unterschied und nicht das, was man mit "rauchendem Colt" beweisen kann. In diesem Kontext ist die Aussage des Vorposters zu stellen. Aber jeder trifft halt seine Entscheidungen selbst.

PS: Ich hätte auch noch ein paar Kryptoinvestitionen im Angebot, bombensichere Sache, Du wirst reich … wie wäre es, willste nicht mal ne Mille investieren ;-). Du hast grad keine Million flüssig? Kein Problem, geh zu deiner Hausbank, mache auf "treue Augen" und fragt nach der Million als Kredit, kriegste mit Sicherheit, denn die "glauben ja alles, was Du denen erzählst".

FWIW: (Ei)ne Mille ist 1.000 (€).

"Ich sage es mal so: Unsere Altvorderen hatten keine Ahnung von IT, aber viel Lebensweisheit. Da wurde der Spruch "Vorsicht ist die Mutter der Porzellankiste" erfunden. Wenn ich so mal diverse Security-Incidents durchgehe, wäre a bisserl Vorsicht und immer das Schlechteste annehmen, irgendwie ganz clever gewesen."

->Ich weiß zwar nicht, warum Sie auf eine Antwort von mir an einen Poster antworten, aber in jedem Falle haben Sie nicht verstanden, worum es mir geht:

Es geht mir hier in meinem Post überhaupt nicht um Vorsicht oder nicht-Vorsicht in Sachen IT, sondern um Vorsicht bez. dessen was man sagt oder in den Raum stellt.

"Gehe ich auf die Herstellerseite, ist dort von "Sicherheit" und "Vertrauen" die Rede. Ich bin nun schon etwas älter, da macht das "Gesamtbild" den Unterschied und nicht das, was man mit "rauchendem Colt" beweisen kann. In diesem Kontext ist die Aussage des Vorposters zu stellen. Aber jeder trifft halt seine Entscheidungen selbst."

->Ebenso Ü50.

Die erwähnten Schlagworte findet man heute bei jedem IT-Produkt, und bez. Vermutungen muß man schon aufpassen, was man sagt, weil einmal gesagtes nie wieder zurückgeholt werden kann, v.a. wenn schon jemand am Boden liegt und gerade zu kämpfen hat, wie in diesem Falle. Der Poster zählt als Grund Gefühle an, weil Anydesk Investoren bekam und einer der Gründer das Schiff verließ. Danach bemessen muß man jedes erfolgsorientierte Unternehmen meiden. Und wenn IT-Vorsicht eine Rolle spielen würde, dann wäre Microsoft nach seinen Breaches, Fehlern usw. und dem Umgang damit als erstes zu meiden. War mir daher als Argument für ein so einseitiges Niedermachen einfach wertlos.

"PS: Ich hätte auch noch ein paar Kryptoinvestitionen im Angebot, bombensichere Sache, Du wirst reich … wie wäre es, willste nicht mal ne Mille investieren ;-). Du hast grad keine Million flüssig? Kein Problem, geh zu deiner Hausbank, mache auf "treue Augen" und fragt nach der Million als Kredit, kriegste mit Sicherheit, denn die "glauben ja alles, was Du denen erzählst"."

->…puuuuh…ist das, so ein überhaupt nicht passender Vergleich, wirklich Ihr Niveau?…oh man, da haben Sie gerade das gesamte Vertrauen bez. Ernsthaftigkeit und Seriösität bei mir erstmal verspielt…

Die Formulierungen sind dem geschuldet, dass man keine Behauptungen aufstellt, ohne sie beweisen zu können.

Gedacht habe ich mir: Wenn jemanden Quellcode und privater Schüssel und Kundendaten geklaut werden, hat man es ordentlich vermasselt, weil diese Systeme, die nach best practices und getrennt werden (nicht nur physisch/logisch, auch seitens der Authentisierung getrennt) und in gängigen Normen im Bereich der IT-Sicherheit (z. B. ISO 27oxx) auch getrennt zu betrachten sind, eigentlich unmöglich gemeinsam betroffen sein können, sollte man es eben nicht vermasselt haben.

Daher war unsere Entscheidung vor einem Jahr nicht schlecht und ich habe in der Vergangenheit IT-Abteilungen von kleinen, stark Investorengetriebenen Unternehmen beraten und ja, ich konnte eine gewisse Tendenz sehen, was IT-Sicherheit anbetrifft. Und das gibt einem, als alten Hasen, ein Gefühl, und dieses Gefühl war bzgl. AnyDesk bei mir nicht gut.

Aber sowas schreibt man halt normalerweise nicht, weil das schnell als Unterstellung oder Tatsachenbehauptung gewertet werden kann, was sowohl mich als auch den Blogbetreiber in Bedrängnis bringen kann.

Daher ist das in diesem Post nur das was ich denke, aber ich behaupte keinesfalls, dass AnyDesk es vermasselt hat und ich habe weder Anhaltspunkte, noch Beweise dafür.

Willkommen im Konjunktiv. :-)

Falls hier jemand Fortigate von Fortinet einsetzt, dann mal subito auf COATHANGER testen.

Chinesische stealthy Malware, die auch nach dem Patchen der Sicherheitslücke CVE-2022-42475 aktiv bleibt, warnen heute der niederländische Militärgeheimdienst und das niederländische "Nationale Zentrum für Cybersicherheit" (siehe Beitrag hier in "Diskussion").

Das hat zwar mit AnyDesk nichts zu tun, ist aber wichtig, denn diese Malware wurde sogar im NL Verteidigungsministerium gefunden und die werden wohl in Sachen Sicherheitslücken auf Zack sein.

Guten Morgen.

Wir haben als Alternative einen Rustdesk Server (AnyDesk haben wir in dem jetzigen Durcheinander abgeschafft) und der läuft auch super, so dass wir uns entschieden haben auf die Pro Version zu wechseln.

Nun wird der Client von unserer Sophos Endpoint Protection als Malware erkannt und auch Virus Total meldet beim Installer (Version 1.2.3) 16 Treffer.

Hat jemand ähnliches festgestellt oder weiß genaueres?

auch Trendmicro WFBS erkennt Rustdesk es als Risiko, Ausnahme anlegen.

Malware oder "PUA"?

Jedes dieser Tools kann missbraucht werden, deswegen werden sie gerne unter PUA einsortiert.

Am 6.2.2024 gab es Update AnyDesk 8.0.0 für MacOS

anydesk[.]com/de/changelog/mac-os

auch hier steht:

Security update:

Exchanged code signing certificate. The previous certificate will be invalidated soon.

Exakt das haben wir gerade in der Testphase auch festgestellt:

https://www.virustotal.com/gui/file/23b661d7bc171cd500d5096456905283ffe06479582b62d3bd5066633935d43e?nocache=1

Weiß hier jemand mehr?

Nicht, dass wir den Teufel mit dem Beelzebub austreiben…

nochmal mein Senf zu den hier verlinkten AnyDesk Standart und Custom Clients:

– der "Normale" Client (7.0.14) hat immer eine sha1 und sha256 Signatur (Kompatibilität zu alten OS'en)

– Custom Clients haben nur eine Signatur: vor 2023 sha1 , ab 2023 sha256

(wohl wegen https://www.globalsign.com/de-de/ssl-information-center/uebergang-zu-sha256)

Nach meinem dezeitigen Wissensstand sehe ich die alte 7.04 mit dem alten 1/2022 abgelaufenen philandro Zertifikat als unkritisch an.

Weiß jemand zufällig den Hash des Zertifikats nach dem man Ausschau halten sollte?

Das Zertifikat hat die Seriennummer: 0DBF152DEAF0B981A8A938D53F769DB8

das selbe Zertifikat hat den Fingerprint:

9CD1DDB78ED05282353B20CDFE8FA0A4FB6C1ECE

Weiter oben hier im Strang findest du auch mehrere Downloadmöglichkeiten der Dateien mit dem alten Zertifikat.

unterhalb des Beitrags von "1ST1" 6. Februar 2024 um 16:42 Uhr

www[.]borncity[.]com/blog/2024/02/06/anydesk-hack-weitere-informationen-vom-5-februar-2024-teil-8/#comment-171978

Man kann in My Anydesk auch einen Custom Client mit einer höheren Version erstellen

Dazu muss man in den Overwrite Settings "_module=anydesk-8.0.6" setzen.

Das führt dazu, dass ein Custom Module mit der Version V8.0.6 erstellt wird. Standheute ist Anydesk auf V8.0.8 (normaler Download) – als Custom geht z.Z. nur die 8.0.6.

Warum man das über die Overwrite Settings macht, kann ich nicht sagen. Ich hab die Info wie es geht vor einiger Zeit vom Support auf Nachfrage erhalten.

Was meine Lizenz angeht – ich habe eine "alte" Performance Lizenz. (1 User, 3 gleichzeitige Verbindungen, Clients: unlimited, Shared Address Books: Unlimited

Address Book Items: Unlimited, eigener Namespace)

Eben probiert – die Custom Clients sind mit einem neuen Zertifikat signiert