Anfang Januar 2024 hat mich ein Blog-Leser auf eine potentielle Sicherheitslücke in der Tibros-Online-Plattform aufmerksam gemacht, die IHKs (hier konkret die IHK-Oldenburg) für Abschlussprojekte bei der Ausbildung in IT-Berufen einsetzen. Der Leser befand sich in einer Zwickmühle, da er das Portal nutzen musste, aber die Schwachstelle nicht melden wollte, weil er Nachteile befürchtet. Ich habe dann den Kontakt zur IHK Oldenburg aufgenommen, um das Problem zu melden. Nachdem die IHK reagiert hat, lege ich den Sachverhalt nun offen.

Anfang Januar 2024 hat mich ein Blog-Leser auf eine potentielle Sicherheitslücke in der Tibros-Online-Plattform aufmerksam gemacht, die IHKs (hier konkret die IHK-Oldenburg) für Abschlussprojekte bei der Ausbildung in IT-Berufen einsetzen. Der Leser befand sich in einer Zwickmühle, da er das Portal nutzen musste, aber die Schwachstelle nicht melden wollte, weil er Nachteile befürchtet. Ich habe dann den Kontakt zur IHK Oldenburg aufgenommen, um das Problem zu melden. Nachdem die IHK reagiert hat, lege ich den Sachverhalt nun offen.

Sicherheitslücken in Tibros-Online

Der Blog-Leser ist selbst in einer Ausbildung in einem IT-Berufe und stand vor der Situation, seinen Projektantrag für das Abschlussprojekt für seine Ausbildung in einem IT-Beruf zu entwerfen und dann bei der zuständigen IHK einzureichen. Bei einem angehenden Industrie-Informatiker muss eine IHK davon ausgehen, dass die Leute vielleicht mal genauer hinschauen (sozusagen ihr "Gesellenstück" im Vorfeld abliefern und zeigen, was sie so drauf haben).

Ich mache mal einen Antrag

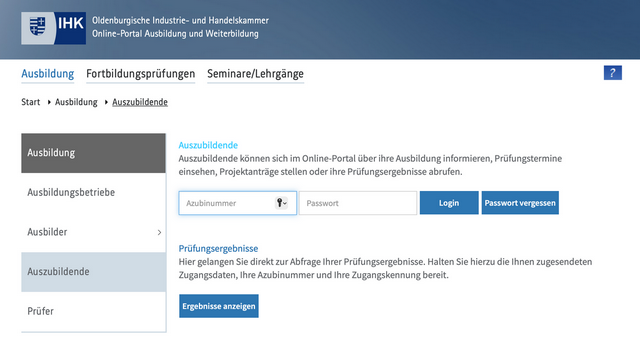

Der Leser hatte die Aufforderung, seinen Antrag online mit den "Azubi-Zugangsdaten" und einem PIN geschützt, auf dem IHK-Portal einzureichen. Vom Ausbilder musste das Ganze per PIN bestätigt und anschließend für die IHK freigegeben werden. Wie schrieb der Leser: "So weit technisch alles nicht optimal, aber für angehende IT-ler machbar." Nun ja, die IHK-Leute sichern das doppelt und dreifach ab.

Den Auszubildenden wurde dann in den zugestellten Dokumenten mitgeteilt, dass das Portal angeblich unter www.ihk-oldenburg.de/pao zu erreichen sein soll. Ruft man die Seite auf, erfolgt eine Umleitung zu einer IHK-Seite mit Informationen zum Thema "Prüfungsantrag und -dokumentation online" (PAO).

Elchtests beim Antrag

Der Leser schrieb mir aber, dass das (regionale) Portal unter der URL https://tibros-online4.de/161/tibrosBB/projekteLogin.jsp erreichbar sei. Und weil die IHK in Sicherheit denkt, oder sich vor dem Upload infizierter .doc(x) und .pdf-Dateien schützen möchte, müssen die Textfelder der Prüfantragsseiten in den einzelnen Schritte durch Copy & Paste gefüllt werden – ohne das Formatierungsmöglichkeiten bestehen. "Sieht furchtbar unübersichtlich aus und wird den Prüfern das Lesen des Antrages nicht leichter machen." meinte der Leser. Aber der junge Mann will seine Abschlussprüfung absolvieren, also gilt es nicht zu murren, und die geforderten Angaben per Copy & Paste in die Antragsseiten zu kippen.

Mal genauer geschaut

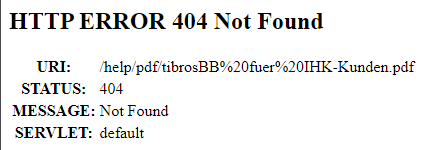

Da die Anleitungen, die den Prüflingen zugestellt wurden, nicht den Links im Portal entsprechen, muss sich der angehender ITler ein wenig selbst durchklicken, um überhaupt zu seiner Antragsseite zu gelangen. Aber von der IHK wird eine integrierte Hilfe angeboten. Mit dem Klick auf das Fragezeichen oben rechts in der Ecke der Portalseite gelangt der Prüfling zu einer Übersichtsseite Hilfe. Ein weiterer Klick auf "PDF-Dokumentation" und man landet bei der URL , die ein Dokument hervorzaubern soll.

Aber im Sinne "wir machen einen Elchtest für IT-Azubis" zeigt der Browser einen HTTP Error 404 Not Found an. Den Elchtest habe ich sogar als nicht ITler geschafft, denn kürzt man das Ganze auf die URL https://tibros-online.de:9443/help/pdf/ wird es interessant. Es erscheint dann diese Anzeige:

die nicht nur die Dokumente anbietet, sondern auch die Navigation in der Parent-Directory verspricht. Da juckt es einen doch direkt in den Fingern, was da wohl alles zu finden ist?

Das Ganze war im aktuellen Fall nicht so wirklich wild, da im übergeordneten Verzeichnis lediglich die Handbücher für das tibros-System lagen. Da konnte man die PDF-Dokumente abrufen. Ich hätte mich an der Stelle längst ausgeklinkt, aber ein angehender ITler klickt mal ein wenig herum. Einige Links führen zu Online-Hilfeseiten, aber der Link Release Notes schreit geradezu danach inspiziert zu werden.

Humor haben sie ja, die Designer der betreffenden Webseiten: Einfach mal den angehenden IT-Azubis zeigen, was es alles für lustige Fehlermeldungen in diesem wilden weiten Web so gibt. Dieses Dienstlein will nicht mehr und ist unavailable, heißt es ganz schnöde. Aber ein angehender ITler interessiert sich weniger für den Error 503, sondern wird von so kryptischen Angaben der Art Powered by Jetty:// 9.4.28.v20200408 getriggert.

Wer oder was ist Jetty?

Wenn nix mehr funktioniert, das "Powered by" klappt immer, und auf der Zielseite erfährt der staunende Azubi, dass "The Eclipse Jetty Project" unter dem Namen "Jetty" einen Webserver und einen Servlet-Container bereitstellt, der zusätzlich Unterstützung für HTTP/2, WebSocket, OSGi, JMX, JNDI, JAAS und viele andere Integrationen bietet. Diese Komponenten sind Open Source und für die kommerzielle Nutzung und Verbreitung frei verfügbar.

Jetty wird in einer Vielzahl von Projekten und Produkten eingesetzt, sowohl in der Entwicklung als auch in der Produktion. Jetty ist seit langem bei Entwicklern beliebt, da es sich leicht in Geräte, Tools, Frameworks, Anwendungsserver und moderne Cloud-Dienste einbinden lässt. Ein normaler Azubi denkt sich "was soll der Scheiß" oder wäre erst gar nicht so weit vorgedrungen.

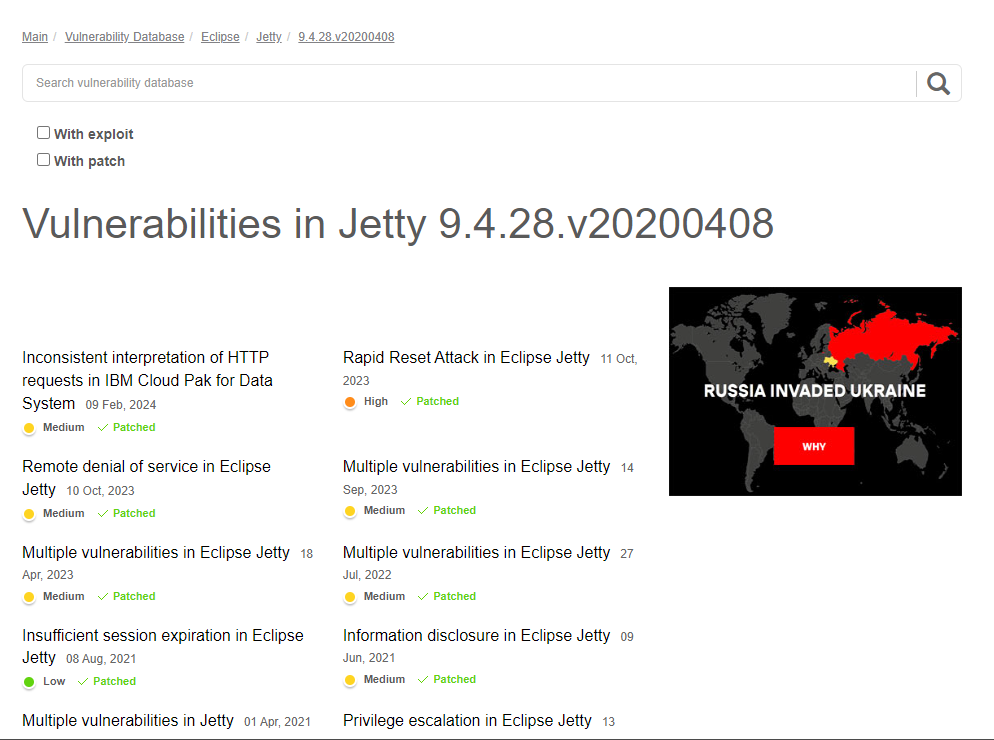

Was weiß das Web über Jetty 9.4.28.v20200408?

Der angehende IT-Azubi, kurz vor der Abschlussprüfung macht aber etwas anderes und zeigt, dass er auch eine Suchmaschine bedienen kann. Die Frage nach "Jetty 9.4.28.v20200408 vulnerable" fördert z.B. die Seite Vulnerabilities in Jetty 9.4.28.v20200408 zum Vorschein, bei dem es einem etwas übel werden könnte.

Nein, ich habe mich nicht über "Russia invaded Ukraine" erschrocken, sondern über die vielen Schwachstellen, die dort für diese Jetty-Version aufgelistet wurden. Auf der Webseite des Jetty-Projekts habe ich gesehen, dass die Version 12.0.x wohl aktuell ist. Die IHK verwendet also eine uralte und mit Schwachstellen durchsetzte Jetty-Version für Tibros-Online.

Waren die IHKs nicht kürzlich Opfer eines Cybervorfalls? Der IT-Azubi war natürlich jetzt in einer doofen Situation: Er soll seine Projektvorschläge für die Abschlussarbeit in einem Online Portal einhacken, welches auf einer mit Schwachstellen durchsetzte Software basiert. Habe ich eben im Satz "hacken" geschrieben – gefährlich, Hacker werden in Deutschland verknackt, wie der Modern Solutions-Fall zeigt. Motzt der Azubi über das unsichere Portal, kriegt er möglicherweise einen auf den Deckel. Kreuzt er mit "ich weiß was, ihr seid hackbar" auf, kriegt er möglicherweise gleich zwei Mal einen auf den Deckel. O-Ton aus der Mail:

Das alles ist mir nur aufgefallen, weil ich versucht habe, meinen Antrag hochzuladen. Ich war kurz davor, es der IHK selbst zu melden aber befürchte dann Konsequenzen für meine Abgabe bzw. den Zorn meiner Mitschüler:innen auf mich zu ziehen, dass die IHK wieder Probleme hat und ihr System offline nimmt bzw. unsere Abgaben nicht erfolgen können.

Gut, perfekt gegendert, auch wenn das "divers" noch fehlt. Und clever über Bande gespielt, denn der Leser schrieb: Vielleicht ist das interessant für Sie, da Sie sonst auch immer sehr kompetent mit datenschutz- und sicherheitsrelevanen Themen wie etwa der Bauhaus-App umgehen. Ich habe nicht weiter nachgeforscht, ob dies jetzt ein Problem von Tibros-Online oder der IHK ist und ob es nur die IHK Oldenburg betrifft. Ich denke aber, dass es eine Kombination ist und mehrere IHK dieses System nutzen. Ging natürlich runter wie Öl, in Inkompentenz bin ich kompetent und nachfragen könnte man ja mal.

Ich frag mal nach

Ich habe den Sachverhalt anonymisiert aufbereitet und der IHK-Oldenburg als E-Mail zukommen lassen. Dabei bat ich um Stellungnahme und kündigte eine Offenlegung im Februar 2024 an. Die IHK hat dann auch zügig geantwortet und mir nachfolgend geschildert, dass das keine Sicherheitslücke sei und das man reagiert habe.

WG: Unsichere Tibros-Variante für Prüfungen der IHK?

Guten Tag, Herr Born,

wir haben uns nach Eingang Ihrer Mail mit unserem Dienstleister ausgetauscht. Hier die Stellungnahme des Dienstleisters dazu:

Unter https://tibros-online.de:9443/help/ sind die Anleitung für die tibros Fachanwendungen abgelegt. So wie bei jeden anderen Softwarehersteller auch das "Handbuch" welches kein Geheimnis ist. Da dort nur auf einem extra Server PDF-Dateien abgelegt sind, ist es auch nicht tragisch, dass dies auf einer alten JEtty Version läuft. Schön ist das selbstverständlich nicht.

Wir haben die Seite offline genommen und werden diese zukünftig nur im Intranet der IHK bereitstellen und natürlich die Jetty Version auf den neusten Stand bringen.

Bei den Anleitungen handelt es sich für eine auf dem freien Markt erwerbbare Software im Internet erreichbare Handbücher. Daraus läßt sich jedoch kein Sicherheitsrisiko für die IHK oder für die Daten von Prüflingen ableiten.

Die Daten lagen auf einem extra Dedicatet Linuxsserver. Zudem handelt es sich um Hilfe-Dateien (PDF-Dateien) die vom Dienstleister dort gehostet werden.

Ein Sicherheitsrisiko für die IHK oder Möglichkeiten des unerlaubten Zugriffs auf Prüflingsdaten bestand nicht.

Dass die PDF-Dateien, die auf dem Server abrufbar waren, kein Sicherheitsrisiko darstellen, ist klar (wenn man mal davon absieht, dass PDF-Dokumente per se ein Sicherheitsrisiko darstellen). Auch die Möglichkeit zum Navigieren in der Ordnerstruktur scheint wirklich nur auf das PDF-Dokumentverzeichnis zu führen. Zumindest konnte ich auf die Schnelle mit einigen URL-Varianten nur bis zur index.jsp des Systems zurück springen.

Immerhin hat man am 23. Januar 2024 angegeben, dass man nun die Seite offline genommen habe und nur noch per Intranet Zugriff gewähre. Auch will man die Jetty-Version auf den neusten Stand aktualisieren. Die tibros-online-Seite ist aber nach wie vor auf der alten Version – spricht nicht für den tibros-Dienstleister.

Dabei wirbt die IHK-Oldenburg in der Signatur der E-Mail mit "JETZT #KÖNNENLERNEN – Ausbildung macht mehr aus uns" – finde ich gut. Schicken wir den tibros-Dienstleister mal zum IHK-Kurs? Etwas gezuckt habe ich über die obigen Angaben, wo die IHK alles vertreten ist – so ganz spontan habe ich noch WhatsApp "vermisst". An Meta und Microsoft kommen wir wohl nicht mehr vorbei – Datenschutz und DSGVO wird bei Institutionen eh überbewertet, wir müssen die Leute da in der Ausbildung abholen, wo sie beim Facebook oder LinkedIn herumlungern.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ein Klassiker.

Warum hat wohl apache einen Schalter Systeminformationen auf Statusseiten nicht einzublenden?

Es ist unglaublich vielen Leuten nicht klar das kleinste Informationsschnippsel schon reichen komplette Netze zu zerlegen.

Gruß und danke das ich beim Lesen vor Grinsen meinen Kaffee verschüttet habe.

So muss ein Sonntag beginnen.

Und Du bist sicher, dass "security through obscurity" der richtige Weg ist? _Ich_ würde die Hersteller von Software dazu zwingen, grundsätzlich und überall die Versionsnummern ihrer Saftware einzublenden. Ich bin davon überzeugt, dass plötzlich viel mehr Zeit in Softwarepflege seitens derer aufgewändet würde, die zu verantworten haben, wenn der Laden zumachen muss, weil man wieder einmal zu faul zur Aktualisierung war.

Anders herum.

Es gibt keine Sicherheit durch Geheimhaltung.

Die Angreifer brauchen keine Status Infos, die hauen einfach alles raus was passt.

Die wollen nicht Dein System angreifen.

Wenn es diese Statuszeile nicht gegeben hätte, wäre das Problem keinem aufgefallen und das angreifbar System bliebe unenddeckt.

Ich wäre nicht so ruhig, ach kann ja nix passieren, ist ja ein dezidiertes System, und dann noch Linux. und nur ein paar PDFs.

Da kann sich doch ruhig ein Dritter drauf rumtreiben und seine Warez bunkern und verteilen oder Alld jump host nutzen oder die PDFs gegen bösartige austauschen etc. Ich habe meine Zweifel ob dem Dienstleister die Tragweite wirklich nicht klar war oder ob er nur seinem Auftraggeber einen Beschwichtigungs-Bären aufbinden wollte.

Natürlich müssen die das ganze System neu aufsetzen und nicht nur die Lib erneuern…

Aber anscheinend glauben sie das, das ausreichend ist. Ist es nicht.

Der Hack kann schon lange erfolgt sein. Ich vermute mal das das Linux-System nicht weiter gehärtet wurde sind ja nur ein paar PDFs. So etwas wie chkrootkit wird es nicht gegeben haben, denn das oder eines seiner Artverwandten hätte vor dieser alten Version gewarnt…

Naja, gut das sie überhaupt so ausführlich geantwortet haben.

"Dass die PDF-Dateien, die auf dem Server abrufbar waren, kein Sicherheitsrisiko darstellen, ist klar"

, ist es nicht.

Wenn die Kiste gehackt wurde und es dabei "nur" die Rechte des Webservers gegeben hat, dann können die PDF manipuliert worden sein und die Rechner infizieren, die sie arglos von dieser eigentlich seriösen Quelle heruntergeladen haben.

Da der Webserver nicht konfiguriert wurde (man zeigt heute zutage keinen nackten 404 oder 500er mehr an) würde ich davon ausgehen, das weder die Files noch das Filesystem irgendwie vor Manipulation geschützt wurde. Warum auch? Sind doch nur ein paar PDF und es ist ja Linux und dezidiert…

"Ein Sicherheitsrisiko für die IHK oder Möglichkeiten des unerlaubten Zugriffs auf Prüflingsdaten bestand nicht."

Es mag ja sein, die IHK nicht gefährdet war,selbst wenn der Server gehackt war. Er er stellt dann U.U. ein Sicherheitsrisiko für alle anderen dar.

Und sei es nur, dass er als Zwischenstufe zum Einbruch in andere Systeme im Netz dient.

Ich würde mir professionelle Hilfe holen, auch wenn es keine sichtbaren Zeichen eines Einbruchs (mehr) gibt.

In Hilfe zu bitten ist ein Zeichen von Größe.

Es ist sehr gut das öffentlich zu machen.

Wir machen alle Fehler.

Werden da nicht sensible persönlichen Projekt-Daten der Azubis eingegeben und verarbeitet? Alleine schon deswegen schützenswert!

Das ist so wie es aussieht einfach nur eine Dokumenten-Schleuder auf einem separaten Server.

Selten ist natürlich einen Port 9443 zu verwenden. Manche Firewalls lassen den Zugriff auf solche Ports nicht zu, obwohl das (heut zu tage) eigentlich gehen sollte, wie auch 8443.

Aber unter 443 gibt es dasselbe zusehen.

Wenn der gehackt würde, wäre nur eine Gefahr für andere…

Ich bin Ex-Mitarbeiter des Software-Herstellers.

Leider kann man dazu nur sagen, dass das gerade mal so an der absoluten Oberfläche kratzt. Die Software ist nicht nur veraltet, sondern ist auch technisch schlicht schlecht umgesetzt, über die klassische "Software-Sünden" hinaus.

Lücken wurden stets gestopft, aber nicht als genereller patch, sondern als Flicken an der konkreten Stelle. Ich möchte hier nicht ins Detail gehen, aber auf jeden Fall sagen, dass solche Probleme, trotz vehementem Hinweisen immer wieder als "nicht wichtig" und oder als "ist halt historisch gewachsen" abgestempelt wurden. Scheinbar bis heute… leider.

Als Anwender (Prüfer und Ausbilder) kann ich sagen, dass die Software von der ersten Version an nur grottenschlecht ist! So viel Pfusch, allein aus Anwendersicht habe ich selten gesehen. Wenn man bedenkt, dass die Kammern mit der kompletten Suite arbeiten, dann kann einem nur schlecht werden.

Ich habe mal zum Spaß per Shodan den Host noch einmal geprüft.

Was soll man sagen, die alte Software läuft immer noch!