[English]Seit einigen Stunden ist bekannt, dass Strafverfolger in einer international koordinierten Aktion (FBI, Europol etc.) einige Server der Infrastruktur der Lockbit-Ransomware-Gang beschlagnahmt und die Kontrolle übernommen haben. Offizielle Informationen zur "Operation Cronos" sind noch nicht verfügbar, und es sieht so aus, als ob noch Dienste der Gruppe online sind. Hier ein erster Überblick. Ergänzung: Die Pressemitteilungen der Strafverfolger sind online: Zwei Verdächtige wurden verhaftet, 200 Krypto-Währungskonten wurden eingefroren und auf No More Ransome werden freie Entschlüsselungstools für Lockbit-Opfer bereitgestellt. Ergänzung 2: Es ist noch nicht vorbei.

[English]Seit einigen Stunden ist bekannt, dass Strafverfolger in einer international koordinierten Aktion (FBI, Europol etc.) einige Server der Infrastruktur der Lockbit-Ransomware-Gang beschlagnahmt und die Kontrolle übernommen haben. Offizielle Informationen zur "Operation Cronos" sind noch nicht verfügbar, und es sieht so aus, als ob noch Dienste der Gruppe online sind. Hier ein erster Überblick. Ergänzung: Die Pressemitteilungen der Strafverfolger sind online: Zwei Verdächtige wurden verhaftet, 200 Krypto-Währungskonten wurden eingefroren und auf No More Ransome werden freie Entschlüsselungstools für Lockbit-Opfer bereitgestellt. Ergänzung 2: Es ist noch nicht vorbei.

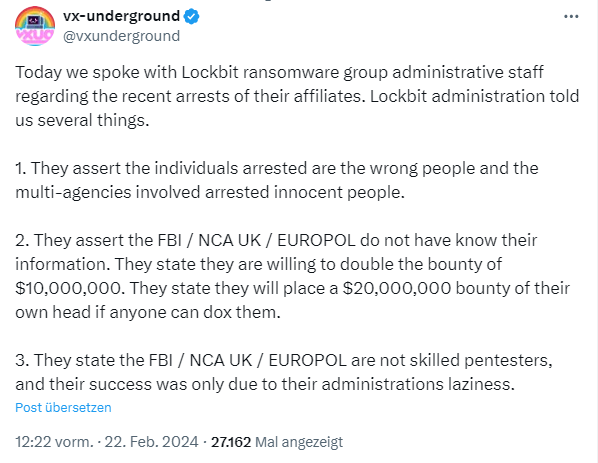

In nachfolgendem Tweet zeigt vx-underground die Beschlagnahmemeldung, die ein Lockbit-Partner sieht, wenn er versucht, sich beim Lockbit-Panels anzumelden. Der "Besucher" wird informiert, das Strafverfolger die Plattform beschlagnahmt und alle dort gespeicherten Informationen übernommen haben.

In einem weiteren Tweet schreibt vx-underground, dass Administratoren der Lockbit Ransomware-Gruppe bestätigt haben, dass die Websites der Gruppe beschlagnahmt wurden. Auf einigen Webseiten der Gruppe scheint die nachfolgend gezeigte Beschlagnahme-Meldung angezeigt zu werden.

In der Meldung heißt es: "The site is now under the control of law enforcement. This site is now under the control of The National Crime Agency of the UK, Working in close cooperation with the FBI and the international law enforcement task force, Operation Cronos." Die Seite wurde also von der NCA, die mit dem FBI und anderen Strafverfolgern zusammen arbeitet, beschlagnahmt.

Sicherheitsforscher Kevin Beaumont schreibt in diesem Mastodon-Post aber, dass drei LockBit-Dienste noch Online seien. Ein Dienst bietet noch gestohlene Daten an. Sofern die Strafverfolgungsbehörden die Kontrolle über die Infrastruktur übernommen haben, müssen diese Dienste definitiv abgeschaltet werden. Aber die Aktion der Strafverfolger läuft noch – es gibt noch keine Pressemitteilung der NCA, des FBI und Europol sowie deutscher Stellen (soll heute um 12:30 Uhr europäischer Zeit kommen, wie Bleeping Computer hier schreibt).

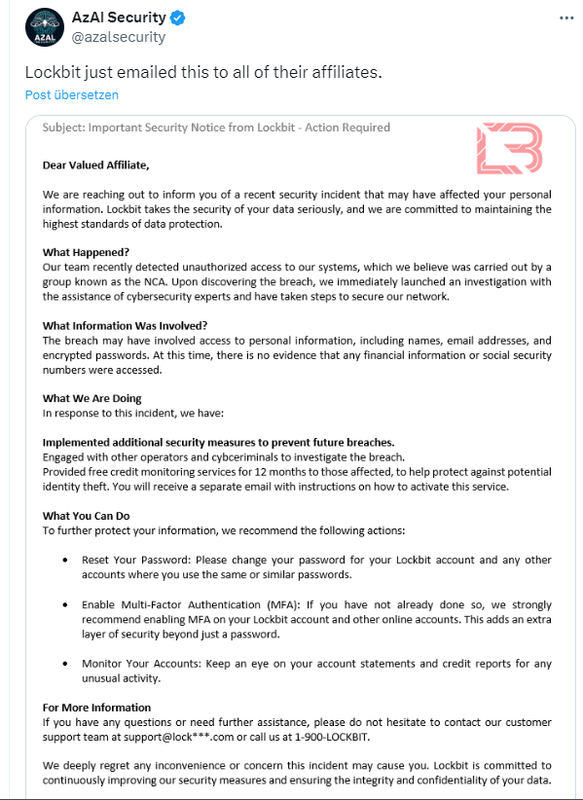

In einer Meldung an ihre "Partner" (siehe obigen Tweet) scheint die LockBit-Gruppe die Aktion gegenüber ihren Affiliates (Partnern) zu bestätigen. Hier die Meldung im Original-Text, die sich irgendwie skurril liest.

Subject: Important Security Notice from Lockbit – Action Required Dear Valued Affiliate,

We are reaching out to inform you of a recent security incident that may have affected your personal Information. Lockbit takes the security of your data seriously, and we are committed to maintaining the highest Standards of data protection.

What Happened?

Our team recently detected unauthorized access to our Systems, vvhich we believe was carried out by a group known as the NCA. Upon discovering the breach, we immediately launched an investigation with the assistance of cybersecurity experts and have taken Steps to secure our network.

What Information Was Involved?

The breach may have involved access to personal information, including names, email addresses, and encrypted passwords. At this time, there is no evidence that any financial information or social security numbers were accessed.

What We Are Doing

In response to this incident, we have:

Implemented additional security measures to prevent future breaches.

Engaged with other operators and cybceriminals to investigate the breach.

Provided free credit monitoring Services for 12 months to those affected, to help protect against potential identity theft. You will receive a separate email with instructions on how to activate this Service.What You Can Do

To further protect your information, we recommend the following actions:

- Reset Your Password: Please change your password for your Lockbit account and any other accounts where you use the same or similar passwords.

- Enable Multi-Factor Authentication (MFA): If you have not already done so, we strongly recommend enabling MFA on your Lockbit account and other online accounts. This adds an extra layer of security beyond just a password.

- Monitor Your Accounts: Keep an eye on your account Statements and credit reports for any unusual activity.

For More Information; If you have any questions or need further assistance, please do not hesitate to contact our customer support team at support(S>lock***.com or call us at 1-900-LOCKBIT.

We deeply regret any inconvenience or concern this incident may cause you. Lockbit is committed to continuously improving our security measures and ensuring the integrity and confidentiality of your data.

Sincerely,

The Lockbit Team

Im Kern wird bestätigt, dass Dritte auf die LockBit-Infrastruktur zugegriffen haben. Das Kürzel NCA steht für National Crime Agency (Polizeibehörden in Großbritannien), von denen die Gruppe annimmt, dass diese die Kontrolle übernommen habe. Die meisten Passagen der Mitteilung lesen sich wie Real-Satire, denn die Absender der Nachricht haben die üblichen Verlautbarungen ihrer Opfer, wenn die Gruppe zugeschlagen hatte, kopiert.

So heißt es, dass man über "einen kürzlich aufgetretenen Sicherheitsvorfall informieren [möchte], der Ihre persönlichen Daten betroffen haben könnte. Lockbit nimmt die Sicherheit Ihrer Daten sehr ernst, und wir verpflichten uns, die höchsten Datenschutzstandards einzuhalten." Nachdem der Einbruch entdeck wurde, habe man sofort eine Untersuchung mit Hilfe von Cybersecurity-Experten eingeleitet und Schritte unternommen, um das eigene Netzwerk zu sichern.

"Beim Einbruch wurde möglicherweise auf persönliche Daten zugegriffen, darunter Namen, E-Mail-Adressen und verschlüsselte Passwörter. Zum jetzigen Zeitpunkt gibt es keine Hinweise darauf, dass auf Finanzdaten oder Sozialversicherungsnummern zugegriffen wurde." heißt es. Die Leute zeigen auf jeden Fall Humor.

Ergänzung: Inzwischen sind die Pressemitteilungen der US-Strafverfolger online. Und Europol hat diese Meldung veröffentlicht, Eurojust hat diese Meldung publiziert. Es finden sich noch einige zusätzliche Informationen in diesen Mitteilungen. So wurden zwei Verdächtige in Polen und in der Ukraine verhaftet sowie 200 Krypto-Währungskonten beschlagnahmt. Auf No More Ransome werden nun die Entschlüsselungstools für die Opfer der Gruppe angeboten.

Wer ist LockBit?

Lockbit ist eine russischsprachige Gruppe, welche Ransomware-as-a-Service ( RaaS) betreibt. Bei diesem-Modell wird die Ransomware und die Infrastruktur anderen Cyberkriminellen, den sogenannten Affiliates, zur Verfügung gestellt, die dann die Angriffe durchführen. Dadurch kann LockBit seine Operationen skalieren und eine größere Anzahl von Opfern erreichen. LockBit wendet auch die Technik der doppelten Erpressung an, indem es gestohlene Daten auf seinem Blog veröffentlicht, wenn das Lösegeld nicht gezahlt wird.

Die Gruppe wurde erstmals im Jahr 2019 durch eine Schadsoftware namens ABCD bekannt. Seit dem Jahr 2020 gibt es die Ransomware Lockbit, mit der auch ein Affiliate-Programm besteht. Inzwischen schreiben Sicherheitsforscher von Lockbit 2.0, Lockbit 3.0, um die einzelnen Versionen der Ransomware zu bezeichnen.

Die Gruppe wird für zahlreiche Cybervorfälle verantwortlich gemacht (der verlinkte Wikipedia-Artikel nennt Opfer, und hier im Blog gibt es ebenfalls zahlreiche Beiträge zu Opfern der Gruppe). Einzelne Mitglieder der Gruppe wurden bereits (in Abwesenheit) von der US-Justiz angeklagt. Auf den russischen Hacker Michail Pawlowitsch Matweew ist ein Kopfgeld von 10 Millionen US-Dollar ausgesetzt.

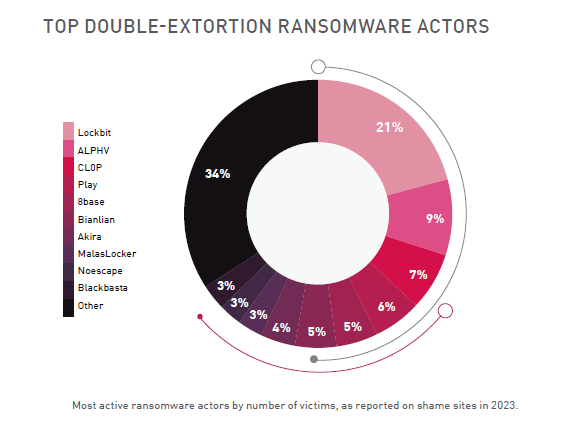

Einschätzung von CheckPoint

Von Check Point ist mir noch folgende Information zugegangen: Im Jahr 2023 war LockBit die dominanteste Ransomware-Gruppe, was die Zahl der öffentlich erpressten Opfer angeht, und veröffentlichte mehr als 1000 erpresste Organisationen. Die am meisten von dieser Gruppe betroffenen Länder sind die USA, Großbritannien, Frankreich, Deutschland und Kanada. Die am stärksten betroffenen Branchen sind das verarbeitende Gewerbe (fast 25 % der Opfer) und der Einzelhandel.

Check Point hat mir noch die nachfolgende Aufstellung der Lockbit-Angriffe auf diverse Opfer, geordnet nach Ländern zukommen lassen.

Published Victims in 2023

- United States of America: 396

- United Kingdom: 65

- France: 51

- Germany: 43

- Canada: 42

- Italy: 35

- Spain: 25

- India: 22

- Australia: 21

- Brazil: 21

- Thailand: 18

- Mexico: 17

- Netherlands: 16

- Japan: 15

- Malaysia: 15

- Belgium: 13

- Israel: 13

- Taiwan: 12

- China: 10

- United Arab Emirates: 10

- Austria: 9

- South Africa: 9

- Hong Kong: 8

- Egypt: 7

- Portugal: 7

- Singapore: 7

- Argentina: 6

- Colombia: 6

- Peru: 6

- Switzerland: 6

- Turkey: 6

- Vietnam: 6

- South Korea: 5

- Indonesia: 4

- Kuwait: 4

- Philippines: 4

- Romania: 4

- Sweden: 4

- Chile: 3

- Costa Rica: 3

- Luxembourg: 3

- Namibia: 3

- Norway: 3

- Qatar: 3

- Saudi Arabia: 3

- Czech Republic: 2

- Czechia (Czech Republic): 2

- Greece: 2

- Guatemala: 2

- Lebanon: 2

- Poland: 2

- Tunisia: 2

- Uruguay: 2

- Venezuela: 2

- Albania: 1

- Angola: 1

- Bulgaria: 1

- Burkina Faso: 1

- Croatia: 1

- Denmark: 1

- Ecuador: 1

- Fiji: 1

- Finland: 1

- Haiti: 1

- Iceland: 1

- Iran: 1

- Ireland: 1

- Jamaica: 1

- Jordan: 1

- Kenya: 1

- Macedonia: 1

- Monaco: 1

- Morocco: 1

- Myanmar: 1

- Nicaragua: 1

- Oman: 1

- Panama: 1

- Paraguay: 1

- Senegal: 1

- Slovakia: 1

- Trinidad and Tobago: 1

Im letzten Monat waren Mitarbeiter des LockBit-Supports in einen großen Streit in einem führenden russischen Untergrundforum verwickelt und wurde wegen fragwürdiger Geschäftsethik von allen Aktivitäten dort ausgeschlossen. Nach dem Verbot in den beiden großen russischen Hacking-Foren ist diese Maßnahme, laut Check Point, eine weitere erhebliche Beeinträchtigung des LockBit-Betriebs.

Die Experten von Check Point gehen davon aus, dass die Kombination dieser beiden Faktoren große Auswirkungen auf den Betrieb von LockBit haben wird. Das gilt insbesondere in Bezug auf den Ruf, und dass die Hintermänner erhebliche Schwierigkeiten haben werden, Partner zu rekrutieren und zu halten, die diese Ransomware einsetzen. Meistens verschwinden solche erfolgreichen Gruppen nicht, also können wir eine Art Rebranding erwarten.

LockBit meldet sich

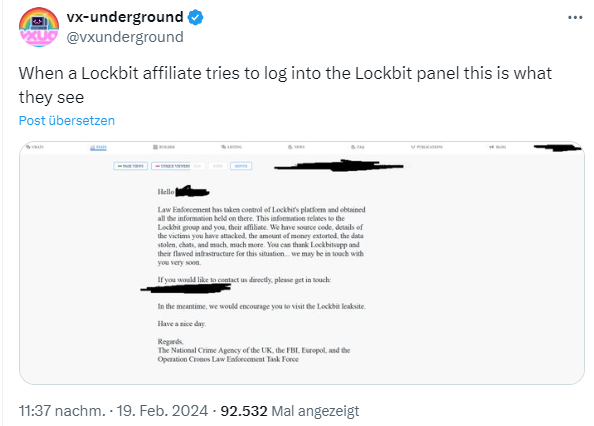

Gegenüber vx-underground haben sich angeblich die Administratoren der Lockbit Ransomware-Gruppe gemeldet. In folgendem Tweet gibt vx-underground einige Informationen bekannt.

Die Administratoren der Lockbit-Ransomware-Gruppe behaupten, dass es sich bei den verhafteten Personen um die falschen Personen handelt. Die Behauptung, dass die beteiligten Behörden unschuldige Personen verhaftet haben, halte ich aber für wenig glaubwürdig – möglicherweise sind die Verhafteten nicht zum LockBit-Kern zugehörig.

Gleichzeitig hat die Ransomware-Gruppe ein Kopfgeld von 20 Millionen US-Dollar für die Person ausgelobt, der es gelingt, die Köpfe der Gruppe zu entlarven. Da sind sich Leute sehr sicher, dass sie nicht entdeckt werden. Weiterhin behaupten die Administratoren, dass FBI / NCA UK / EUROPOL keine fähigen Pentester hätten. Der Ermittlungserfolg sei auf die Faulheit ihrer Administratoren zurückzuführen. Nur so sei den Ermittlern das Eindringen in die Infrastruktur gelungen.

Ergänzung 2: Die Gruppe war bereits dabei, den LockBit 4.0-Verschlüsseler zu entwickeln, als das FBI und andere Strafverfolger zuschlugen, schreibt Bleeping Computer hier.

Ähnliche Artikel:

Accenture Opfer der Lockbit Ransomware

Shimano ist Opfer der Lockbit 3.0 Ransomware (Nov. 2023)

Boeing untersucht den Angriff durch Lockbit – Service-Webseite abgeschaltet

Britischer Zaunbauer für Militäranlagen Opfer der LockBit-Ransomware; Einstieg über Windows 7-PC

Hafen von Nagoya nach Lockbit 3.0-Angriff wieder arbeitsfähig

Lockbit-Angriff auf Fiege (Dienstleister von Zalando)

Citrix Bleed: Lockbit-Gruppe nutzt Schwachstelle CVE-2023-4966 aus

Cyberangriff auf Franziskus Hospital Bielefeld (Dez. 2023)

Lockbit 3.0-Angriff auf KHO-Kliniken: Gibt es den Decryptor kostenlos?

LockBit 3.0 Angriff auf Continental – Hinweise von Blackberry

Russisch-canadisches Lockbit-Mitglied (Partner) in Kanada verhaftet

Lockbit-Angreifer missbrauchen Windows Defender, um Cobalt Strike zu laden

Mandiant: Von LockBit gehackt, oder doch nicht?

Analyse: Linux- und ESXi-Varianten der LockBit-Ransomware

MVP: 2013 – 2016

MVP: 2013 – 2016

Schön… doch ich frage mich immer was das bringt wenn die Hintermänner nicht dingfest gemacht werden. Die machen Milliarden mit Scareware, da ist "neue Hardware" aus der Portokasse bezahlt. Gut Bots sind damit erstmal futsch, aber das ist lediglich ein zeitlicher Versatz bis das Botnetz wieder aufgebaut ist, die Bots die da im Netz sind sind ja weiterhin anfällig. Malwarebanden wissen im allgemeinen auch was ein Backup ist.

Für mich hören sich solche Meldungen immer nach dem Motto: Seht her wir tun was

(erreichen aber nicht wirklich was) an!

Ohne die Verbrecher dahinter festzusetzen ist das nichtmal nen schlechter Witz,

Zu kompliziert gedacht.

Zahlung von Schutzgeld für Firmen strafbar machen. Das es Ransomware gibt liegt daran, das Leute bezahlen. Im SEPA/SWIFT-Raum kann eine Firma nicht einfach mal eine Million unentdeckt von Fiat in Crypto-Wildwestgeld umwandeln.

Die machen nicht Milliarden, das ist ein Märchen. Zwei- bis dreistellige Millionenbeträge pro Gruppe können nachvollzogen werden über die Blockchain, aber nicht "Milliarden".

LOL!

https://www.mdr.de/nachrichten/sachsen/dresden/dresden-radebeul/bitcoin-geld-raubkopie-ermittlung-polizei-100.html

Und das waren nur Abofallen. Ransomware macht noch mehr:

https://www.bbc.com/news/technology-59998925

Mit halber Million unter dem Bett. Wenn du weißt sie haben es in Fiat-Geld ausgezahlt bekommen, dann weißt du sie sind erfolgreich. Die ganzen Ganoven scheitern meist an diesem Schritt.

Was hat eine Streaming-Webseite mit Ransomware zu tun? Zumal du die Fakten nicht kennst. Die erzielten nicht 2 Mrd. Umsatz, die legten ihren Gewinn nur in BTC an und profitierten vom Wertzuwachs.

Der Kurs am Jahresende 2013 lag bei 948 USD (nur am Jahresende, der Durchschnittskurs lag von Januar bis Oktober bei ca. 120 USD), 50.000 BTC waren also im günstigsten Fall lediglich 47 Mio USD "wert".

Zum 2. Link: Liest du dir den Inhalt der von dir geposteten "Quellen" überhaupt durch? Wo steht da etwas von "Milliarden"?

laut Bitkom 203 Milliarden durch Ransomware pro Jahr.

1. Nicht nur die Überschrift reproduzieren, sondern auch die Details der kuriosen Bitkom-Studio lesen und wie die sich diese utopische Summe zusammenreimen.

2. Hier geht es um eine Gruppe und es gibt keine Gruppe mit >1 Mrd. Umsatz.

Spielt auch kein Rolle auch mit nur Millionen ersetzt man die beschlagtnahmte Hardware durch die Portokasse! Solange die Hintermänner auf freiem Fuss sind ist das nur Pseudeaktionismus!

Da stimmte ich dir teilweise zu :)

Besser als Nichts-Tun. Da Verhaften in der CIS nicht geht, hilft nur deren Prozesse zu stören.

Nun, Realsatire ist es wohl von beiden Seiten.

Einerseits die Verlautbarung von Lockbit, die sich im Wording kaum von der ziviler (im Sinne von als legitime Organisation oder Firma auftretender) Opfer unterscheidet. Sicherlich zusammenkopiert, es würde mich aber nicht wundern, wenn ein paar der Beteiligten auch im Erstberuf mit Computersicherheit zu tun haben.

Zum anderen aber auch die gezeigten Screenshots, die darauf hindeuten, daß auch die Polizeibehörden offensichtlich genug Leute im Marketing beschäftigen, um zu jeder größeren Aktion begleitende Logos und Banner zu erstellen.

Bleibt nur zu hoffen, daß auch genug der beteiligten "Afiliates" blöd genug waren, die Grenzen zwischen legaler und illegaler Geschäftstätigkeit nicht mehr wahrzunehmen und sich mit echten Namen, Telefonnummern und Mailadressen anzumelden.

Das bringt doch alles nichts… solange wie Hacker von Regierungen geschützt werden (Hauptsache du hackst nicht deine „eigenen" leute), solange wird sich auch nichts ändern.

Die einzige Möglicheit sich zu schützen ist eine hohe Diversifikation, möglichst fernab von der Cloud und versuchen nicht aufzufallen (mit offenen Ports für Wartungszugänge, Exchange, Citrix usw..)

Es gibt manchmal keine andere Möglichkeit als zu zahlen.. ohne Daten = weg vom Fenster.

Leider dann zu spät verstanden…

Besitzer externer Backups müssen überhaupt nicht zahlen, vorausgesetzt, sie hatten den Recovery-Prozess mal geübt…

wie schützen externe Backups vor Erpressung mittels Datenveröffentlichung?

In erster Linie ist die Wiederherstellung der Arbeitsfähigkeit wichtig, und das ermöglichen externe Backups. Wen interessiert eine Leak-Erpressung in Deutschland? Nicht einmal die Datenschutzbehörden verhängen Bußgelder. Wer wegen möglicher Leaks (und nicht für die Entschlüsselung) Geld an Erpresser zahlt ist sowieso nicht ernstzunehmen. Als ob Erpressern vertraut werden kann. Wegge Daten sind weg.

Beim LockBit-Fall die Woche habe ich auf X gelesen, dass dort Daten von Opfern, die gezahlt hatten, gefunden wurden – also nix wie versprochen gelöscht, sondern vorgehalten für weitere Aktionen.

Einerseits Datenveröffentlichung.. andererseits hat es auch schon manipulierte Backupsoftware gegeben, LTO-Laufwerke die Bänder kaputt schreiben usw usw..

"LTO-Laufwerke die Bänder kaputt schreiben"

Quelle?

Die NCA hat noch Details veröffentlicht:

https://www.nationalcrimeagency.gov.uk/news/nca-leads-international-investigation-targeting-worlds-most-harmful-ransomware-group