[English]Die Tage haben internationale Strafverfolger die Zerschlagung der Infrastruktur der LockBit-Ransomware-Gruppe bekannt gegeben. Allerdings scheint das nur ein kurzer Erfolg gewesen zu sein – die LockBit-Ransomware-Gruppe hat neue Server aufgesetzt und scheint zurück im Geschäft zu sein. Inzwischen haben sich neue Erkenntnisse nach der Zerschlagung der Infrastruktur der LockBit-Ransomware-Gruppe durch das FBI und die britische National Crime Agency (NCA) ergeben. Neuen Berichten nach soll ein Mitglied der Gruppe mit den Behörden kooperieren.

[English]Die Tage haben internationale Strafverfolger die Zerschlagung der Infrastruktur der LockBit-Ransomware-Gruppe bekannt gegeben. Allerdings scheint das nur ein kurzer Erfolg gewesen zu sein – die LockBit-Ransomware-Gruppe hat neue Server aufgesetzt und scheint zurück im Geschäft zu sein. Inzwischen haben sich neue Erkenntnisse nach der Zerschlagung der Infrastruktur der LockBit-Ransomware-Gruppe durch das FBI und die britische National Crime Agency (NCA) ergeben. Neuen Berichten nach soll ein Mitglied der Gruppe mit den Behörden kooperieren.

LockBit-Ransomware-Gruppe gehackt

Lockbit ist eine russischsprachige Gruppe, welche Ransomware-as-a-Service ( RaaS) betreibt. Bei diesem-Modell wird die Ransomware und die Infrastruktur anderen Cyberkriminellen, den sogenannten Affiliates, zur Verfügung gestellt, die dann die Angriffe durchführen. Die Gruppe wird für zahlreiche Cybervorfälle verantwortlich gemacht.

Die Server der Ransomware-Gruppe konnten, wohl wegen einer PHP-Sicherheitslücke, gehackt werden. Auf einigen Webseiten der Gruppe wurde die obige Beschlagnahme-Meldung angezeigt. Im Beitrag Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang hatte ich über die Beschlagnahmung der LockBit-Infrastruktur durch Strafverfolger (u.a. britische National Crime Agency (NCA) und FBI ) berichtet und einige Details genannt. Weitere Hinweise finden sich auf der Seite der NCA in diesem Artikel.

Trend Micro legt Erkenntnisse vor

Sicherheitsanbieter Trend Micro reklamiert, mit Strafverfolgern wie NCA an der Zerschlagung der Gruppe beteiligt gewesen zu sein und die langfristigen Pläne verhindert zu haben. In Zusammenarbeit mit der britischen National Crime Agency (NCA) konnte Trend Micro die noch in der Entwicklung befindliche und unveröffentlichte Version des LockBit-Encryptors (genannt Lockbit-NG-Dev) analysieren (siehe unten). Laut Trend Micro sei damit die gesamte Produktlinie für Cyberkriminelle in der Zukunft unbrauchbar gemacht worden. Ein detaillierter englischer Blog-Artikel analysiert äußerst sensible Daten der cyberkriminellen Gruppierung,

In einer Stellungnahme, die mir vorliegt, glaubt Trend Micro, dass der LockBit-Gruppe das Geschäftsmodell entzogen wurde. Denn kein vernünftiger Krimineller möchte mehr mit der diskreditierten Gang in Verbindung gebracht werden, heißt es. Die Sicherheitsforscher bescheinigen der kriminellen Gruppe LockBit innovativ gewesen zu sein und neue Dinge ausprobiert zu haben. Allerdings sei das dies in letzter Zeit weniger der Fall gewesen.

LockBit 1.0 bis 3.0

Im Laufe dieser Entwicklung hat LockBit mehrere Versionen seiner Ransomware veröffentlicht, von der Version v1 (Januar 2020) über LockBit 2.0 (Spitzname „Red", ab Juni 2021) bis hin zu LockBit 3.0 („Black", ab März 2022). Im Oktober 2021 begann der Bedrohungsakteur auch Linux mit seiner Ransomware abzudecken. Schließlich tauchte im Januar 2023 eine Zwischenversion „Green" auf, die Code enthielt, der offenbar von der nicht mehr existierenden Conti-Ransomware übernommen wurde (was aber nicht die neue Version 4.0 gewesen ist).

LockBit 4.0

Kürzlich konnten die Sicherheitsforscher von Trend Micro ein Sample analysieren, das ihrer Meinung nach eine in der Entwicklung befindliche Version einer plattformunabhängigen Malware von LockBit ist, die sich von früheren Versionen unterscheidet. Das Sample fügt verschlüsselten Dateien das Suffix "locked_for_LockBit" hinzu, das Teil der Konfiguration ist und daher noch geändert werden kann. Aufgrund des aktuellen Entwicklungsstandes nannten die TM-Leute diese Variante LockBit-NG-Dev. Diese Variante könnte, nach Meinung der Trend Micro-Spezialisten, die Grundlage für LockBit 4.0 bilden. Zu den grundlegenden Änderungen gehören Folgende:

- LockBit-NG-Dev is in .NET geschrieben und mit CoreRT kompiliert. Wenn der Code zusammen mit der .NET-Umgebung eingesetzt wird, ist er dadurch plattformunabhängig.

- Die Codebasis ist durch die Umstellung auf diese Sprache völlig neu, was bedeutet, dass wahrscheinlich neue Sicherheits-Pattern erstellt werden müssen, um die LockBit 4.0-Malware zu erkennen.

- Im Vergleich zu v2 (Red) und v3 (Black) verfügt er zwar über weniger Funktionen, doch werden diese im Zuge der weiteren Entwicklung wahrscheinlich noch hinzugefügt. So wie es aussieht, handelt es sich immer noch um eine funktionale und leistungsstarke Ransomware.

- Die Fähigkeit zur Selbstverbreitung und zum Ausdrucken von Erpresserbriefen über die Drucker des Benutzers wurde entfernt.

- Die Ausführung hat nun eine Gültigkeitsdauer, indem sie das aktuelle Datum prüft, was den Betreibern wahrscheinlich dabei helfen soll, die Kontrolle über die Nutzung durch Affiliates zu behalten und es automatisierten Analysesystemen von Sicherheitsunternehmen schwerer zu machen.

- Ähnlich wie v3 (Black) verfügt diese Version immer noch über eine Konfiguration, die Flags für Routinen, eine Liste der zu beendenden Prozesse und Dienstnamen sowie zu vermeidende Dateien und Verzeichnisse enthält.

- Außerdem können die Dateinamen verschlüsselter Dateien nach wie vor in einen Zufallsnamen umbenannt werden.

Eine detaillierte technische Analyse von LockBit-NG-Dev bietet der bereits erwähnte Trend Micro Blog-Beitrag.

Probleme in der Gruppe

Laut der Einschätzung von Trend Micro hatte die LockBit-Gang In letzter Zeit aber sowohl intern als auch extern mit Problemen zu kämpfen. Dadurch sei ihre Position und ihr Ruf als einer der führenden RaaS-Anbieter gefährdet worden. Zu den Problemen gehören gefälschte Posts von Opfern sowie eine instabile Infrastruktur bei Ransomware-Operationen. Fehlende Download-Dateien in angeblichen Veröffentlichungen und neue Regeln für Partner haben die Beziehungen der Gruppe zudem weiter belastet, so Trend Micro. Auch die Versuche, Partner von konkurrierenden Gruppen anzuwerben sowie eine lange überfällige Veröffentlichung einer neuen LockBit-Version deuten auf den Attraktivitätsverlust der Gruppe hin.

Die kriminelle Gruppe hinter der LockBit-Ransomware hat sich laut Trend Micro in der Vergangenheit als erfolgreich erwiesen. LockBit gehörte während ihrer bisherigen Tätigkeit stets zu den Ransomware-Gruppen mit den größten Auswirkungen. In den letzten Jahren scheint die Gruppe jedoch eine Reihe von logistischen, technischen und rufschädigenden Problemen gehabt zu haben.

Damit war LockBit gezwungen, Maßnahmen zu ergreifen und an einer neuen, mit Spannung erwarteten Version ihrer Malware (die oben erwähnte Version 4.0) zu arbeiten. Angesichts der offensichtlichen Verzögerung bei der Markteinführung einer robusten Version und der anhaltenden technischen Probleme bleibt laut Trend Micro jedoch abzuwarten, wie lange die Gruppe noch in der Lage sein wird, Top-Affiliates anzuziehen und ihre Position zu halten.

Die Beschlagnahme der LockBit-Infrastruktur, das Einfrieren von Kryptokonten, die Beschlagnahme von Listen der Affiliates, das sind alles keine Punkte, die die Affiliates der Gruppe glücklich machen. Die müssen befürchten, in den Fokus der Strafverfolger zu geraten und haben auch die Möglichkeit zum Zugriff auf die bisherige LockBit-Infrastruktur verloren. In der Zwischenzeit hoffen die Trend Micro-Leute, dass LockBit die nächste große Ransomware-Gruppe ist, die die Vorstellung widerlegt, dass eine Organisation zu groß zum Scheitern ist.

Die Ergebnisse der Beschlagnahmeaktion

Trend Micro hat mir noch einige Informationen zur Aktion der Strafverfolger bereitgestellt. Laut Trend MIcro kam es hinter den Kulissen zur Beschlagnahmung von Kryptowährungen, Verhaftungen, Anklagen, der Verhängung von Sanktionen sowie der eingehenden technischen Unterstützung der Opfer. Die gemeinsam durchgeführte Operation umfasst darüber hinaus die Übernahme der LockBit Leak-Seite, die Offenlegung persönlicher Identitäten und Informationen zu Gruppenmitgliedern sowie Details über ihre früheren kriminellen Aktivitäten. Mithilfe dieser Maßnahmen wird die Gruppe in der Cybercrime Community diskreditiert und damit, laut Trend Micro, als Untergrundunternehmen für Kriminelle unrentabel.

Auch wenn LockBit zweifellos die größte und einflussreichste Ransomware-Operation weltweit war, macht die "Disruption" laut Trend Micro deutlich, dass kriminelle Partner jede zukünftige Zusammenarbeit mit dieser Gruppe überdenken sollten und, dass sie sich durch Kooperationen einem erhöhten Risiko der Strafverfolgung aussetzen. Die Maßnahmen der Operation gegen die Gruppe führten laut Trend Micro zu folgenden Ergebnissen:

- Die Neutralisierung eines potenziell weit verbreiteten Ransomware-Stammes sowie die Verhinderung zukünftiger Angriffe.

- Eine Strafverfolgungsoperation, die hoffentlich das Ende von LockBit bedeutet und die einen neuen Maßstab für die internationale Zusammenarbeit zwischen Strafverfolgungsbehörden und privaten Partnern setzt.

- Die Eliminierung der Bedrohung durch eine neue Ransomware-Generation Dank der Analyse von Trend Micro.

Trend Micro befindet sich bezüglich der Angelegenheit im regelmäßigen Austausch mit dem Federal Bureau of Investigation (FBI) und der National Crime Agency (NCA). Insider sind aber nicht so naiv anzunehmen, dass die Verbrechergruppe mit der Beschlagnahme der LockBit-Infrastruktur ausgelöscht sein wird. Einer Sache zeigen sich die Spezialisten von Trend Micro aber sicher: Kein vernünftiger Krimineller möchte noch einmal mit dieser Gruppe in Verbindung gebracht werden.

Kooperiert ein LockBit-Mitglied mit den Behörden?

Ergänzung: The Hacker News berichtet in diesem Beitrag über eine Meldung, dass die Person hinter LockBitSup nach der Beschlagnahme kooperiere. Es heißt dort: "LockBitSupp, die Person(en) hinter der Persona, die den LockBit-Ransomware-Service in Cybercrime-Foren wie Exploit und XSS vertritt, "hat sich mit den Strafverfolgungsbehörden zusammengetan", so die Behörden."

Diese Entwicklung kommt nach der die Zerschlagung der weit verbreiteten Ransomware-as-a-Service (RaaS)-Operation. Dabei wurden mehr als 14.000 betrügerische Konten bei Drittanbieterdiensten wie Mega, Protonmail und Tutanota, die von den Kriminellen genutzt wurden, abgeschaltet. Ob das so stimmt, kann ich nicht beurteilen, könnte auch bewusste Desinformation sein.

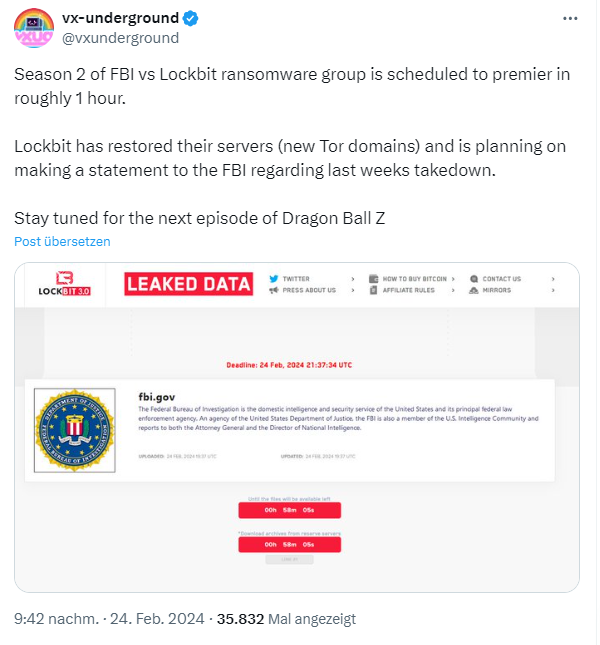

LockBit-Gruppe ist zurück

In meinem Beitrag Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang hatte ich bereits berichtet, dass wohl nicht alle LockBit-Server beschlagnahmt worden sind. Vor wenigen Stunden hat vx-underground in nachfolgendem Tweet darauf hingewiesen, dass Lockbit seine Server wiederhergestellt habe. Diese sind über neue Tor-Domains erreichbar.

Ein neue Blog sowie die neue Leak-Site der LockBit-Ransomware-Gang sind bereits in Betrieb und es werden Einträge hinzugefügt. Dort hat die LockBit-Ransomware-Gang auch eine Nachricht an das FBI auf Englisch und Russisch veröffentlicht. Das Statement in Englisch lässt sich bei vx-underground abrufen. Dort erklärt ein Administrator, dass die Sever möglicherweise über die Schwachstelle CVE-2023-3824 in PHP kompromittiert werden konnten.

Bestätigt wird, dass das FBI beim Hack Zugriff auf eine Datenbank, Web-Panel-Quellen, einen kleinen Teil der ungeschützten Entschlüsseler (1.000 von angeblich 2.000) abgegriffen habe. Die meisten Entschlüsseler seien aber geschützt gewesen, LockBit behauptet, dass nur 2,5 % der in den fünf Jahren der Operation generierten Entschlüsseler in die Hände des FBI gefallen seien.

Und die beschlagnahmte Datenbank enthalte nur die generierten Nicknamen der Partner. Diese hätten aber nichts mit den echten Nicknamen in Foren und sogar Nicknamen in Messengern zu tun. Zugriff hatte das FBI auch auf nicht gelöschte Chats mit den angegriffenen Firmen und dementsprechend auch auf die Wallets für die Lösegeldzahlungen.

Meinen Informationen nach sind Kryptogelder aus Lösegeldern für über 100 Millionen Euro beschlagnahmt worden (die Kollegen von Bleeping Computer haben hier einige Informationen zusammen getragen). Diese Wallets ermöglichen den Strafverfolgern die Suche nach Affiliates, die versuchten, die Inhalte der Krypto-Wallets in Geld umzusetzen, ohne dies über Krypto-Mixer zu waschen. In diesem Bereich wird es wohl noch zu Verhaftungen und Anklagen kommen.

Das Ganze werde die LockBit-Gang aber nicht davon abhalten, die Arbeit fortzusetzen, heißt es im Statement, dessen Wahrheitsgehalt nicht überprüft werden kann (einiges wird "pfeifen im Wald" sein). Im Text gibt die Ransomware-Gruppe aber eine Liste von Backup-Blog-Domains an, auf die das FBI keinen Zugriff gehabt habe. Dort finden sich Daten von Unternehmen, die Opfer der Gruppe wurde. In diesem Zusammenhang tauchen folgende deutsche Unternehmen als mutmaßliche LockBit-Ransomware-Opfer auf:

esser-ps.de

heinrichseegers.de

roehr-stolberg.de

roth-werkzeugbau.de

schuett-grundei.de

starkpower.de

dena.de

Die dena als Opfer hatte ich bereits im Blog in Beiträgen aufbereitet (z.B. Auch die Dena ist Opfer eines Cyberangriffs (Nov. 2023)). Es gibt aber eine Diskrepanz, denn im Artikel Cyber-News: Details zum Dena-Angriff, Fresenius Medical Care, Bluetooth-Schwachstelle und mehr hatte ich erwähnt, dass die vermutlich aus Russland heraus operierende Gruppe von Cyberkriminellen, ALPHV, damit drohte, Daten zu veröffentlichen. Würde bedeuten, dass die mit LockBit zusammen hängen. LockBit will weitere Opfer benennen – es bleibt also spannend zu beobachten, ob es in Zukunft häufiger LockBit-Angriffe gibt.

Ähnliche Artikel:

Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang

Neues zum Schlag gegen die LockBit-Ransomware-Gruppe

ConnectWise ScreenConnect-Server durch LockBit angegriffen

Windows Schwachstelle CVE-2024-21412: Angriffe der APT-Gruppe Water Hydra

Auch die Dena ist Opfer eines Cyberangriffs (Nov. 2023)

Ransomware bei der DENA und Datenschutzvorfall bei der Condor-Versicherung

Cyber-News: Details zum Dena-Angriff, Fresenius Medical Care, Bluetooth-Schwachstelle und mehr

MVP: 2013 – 2016

MVP: 2013 – 2016

Ist doch was ich immer sage: ohne das man die Hintermänner dingfest macht ist das nur ein Witz, bei den Lösegeldeinnahmen zahlen die neue Server aus der Portokasse. Ein kleiner zeitlicher Erfolg der im Endeffekt nix gebracht hat.

Es war von Anfang an klar das es nicht reichen wird den Kriminellen nur das Spielzeug weg zu nehmen. Solange nicht die richtigen Personen hinter dem System aus dem Spiel genommen werden wird die Übernahme von Hard oder Software immer nur ein kurzfristiger Erfolg sein.

Das war auch den Ermittlern klar, deshalb auch diese ominöse Enthüllung wer hinter dem Pseudonym Lockbitsupp stecken soll, das sollte abschrecken. Da die Akteure aber wahrscheinlich eh in Russland sitzen und damit die Chance gegen 0 läuft an diese ran zu kommen solange sie das Land nicht verlassen, juckt es diese nicht.

Alle IP's aus Russland sperren, Verbindungen kappen.

Sollen sie ihr eigenes "Internet" betreiben.

China schafft es doch auch, seine Infrastruktur nach außen hin abzuschotten.

Warum sollte es dann nicht funktionieren, die Infrastruktur eines Landens auszuschließen?

Au ja!

Die EU sollte unbedingt eine Great Firewall implementieren, die wird dann ausschliesslich gegen den bösen Russki eingesetzt. Ischwör, Alda!

Wollen wir die "Gute-Firewall-Gesetz" Petition starten, Mira?

Bringt unsere Politiker nicht auf dumme Ideen ;-P die greifen das sonst noch auf.

Nur warum sollte man in Russland nicht an die ran kommen?

Ist in Russland wahrscheinlich schwerer als in der EU, aber definitv nicht unmöglich. Da sind in der Vergangenheit schon ganz andere Geschichten gelaufen.

"Nur warum sollte man in Russland nicht an die ran kommen?"

Weil RU, soweit das Eigene sind, eher nicht kooperieren wird – insb. dann nicht, wenn es sich wie so oft kolportiert um "staatsnahe/staatliche Akteure" handeln sollte.

Nachdem man Putin (und nur Putin) vor den IStGH zerrte und dort verurteilte versteht man in RU die westliche Justiz wahrscheinlich sowieso eher als Waffe denn als neutral oder gar Partner.

P.S. DE hat in Art. 16 GG, dass Deutsche nur in wenigen Ausnahmefällen ins Ausland ausgeliefert werden dürfen – ich nehme an, das handhaben andere Staaten (inkl. RU) ähnlich.

In Russland ist Ransomware Erpressung kein Verbrechen solange die Opfer nicht Russisch sind. Die russischen Behörden stehen daher für eine Internationale Kooperation nicht zur Verfügung. Kein Land der Welt wird versuchen auf eigene Faust in Russland die Hintermänner zu fassen.

Böse Zungen behaupten auch das das ganze evtl. auch staatlich gewollt ist um den Westen zu destabilisieren.

Äh, wer redet von der EU?

Ich nicht!

Und auch hat meine Idee im Grunde nichts mit einer "Great Firewall" zu tun.

Ich schrieb, "Kabel" kappen und russische IP's sperren.

Ist irgendwie was ganz anderes.

Sie, implizit, damit die Aussage Sinn ergibt.

»Alle IP's aus Russland sperren, Verbindungen kappen.«

Das muss man am Perimeter (a.k.a. Grenze, Übergabepunkt) tun.

»Sollen sie ihr eigenes "Internet" betreiben.«

Ist ausschliesslich dann notwendig, wenn nicht auf individueller (Person, Firma) sondern möglichst globaler (wenigstens also EU) Ebene "alle Verbindungen gekappt" werden.

Zitat:"Das muss man am Perimeter (a.k.a. Grenze, Übergabepunkt) tun."

Und?

Zitat:" Ist ausschliesslich dann notwendig, …"

Ja, das ist der Zweck der Idee.

Das vorhandene Netz des russischen Staates vom globalen Internet ausschließen, aussperren. Dafür braucht es kein "Filtersystem" aka

"Great Firewall".

UND hat auch nichts mit der EU zu tun.

Eher wären die USA imstande, dies anzuordnen,

andere müssten Folgeleisten.

Andere (wie wir) werden sich stets beeilen, alles das, was USA Freunde auch nur ansatzweise vorschlagen, umzusetzen. Sonst klemmt Microsoft eines Tages unartige Länder mit einem kleinen Update einfach ab. Diese Gefahr besteht akut, 100% Anhängigkeit externer Firmen für kritische Infrastruktur. Das hätte dann erheblich mehr Impact als eine Pipeline mit Leck…

Nette Idee (Ausrede?)

"Alle IP's aus Russland sperren" geht nur per Firewall.

Und wer "Alle […] Verbindungen kappen" (iSv die Länder physisch abklemmen) fordert weiss nicht, wie das Internet funktioniert. Denn dann müssten wir wenigstens Weissrussland, China, und Nordkorea ebenfalls abklemmen (damit der Verkehr nicht über sie geroutet wird), evt. auch noch andere ehem. Sowjetrepubliken (und die Mongolei??).

Das klingt nach den super erfolgreichen Sanktionen wie ein weiterer Schuss ins eigene Knie.

Inwieweit der globale Süden da stillhielte ist ebenso eine Frage, wie ob RU dann nicht 'unsere' Unterseekabel angriffe. Den Präzedenzfall auf den sie sich, sollten wir ihnen das nachweisen können, dann berufen werden (diesmal: "Infrastruktur in int. Gewässern ausschalten") haben wir ja einmal mehr geliefert.

Mir vorwerfen, nicht zu wissen, wie das Internet funktioniert, finde ich echt süß von einem Unwissenden.

So weit ich informiert bin, gibt es in ganz Russland nur einen Knoten. Wie viele sind es in Europa?

Glaubst Du nicht, dass dort angesetzt werden könnte?

Und ja, in Fernost sind auch ein paar. Wenn die Betreiber dieser auf eine Sanktionsliste der USA landen, … Ich bin mir ganz, dass die das nicht wirklich so fein finden würden.

Und ja, ich kenne mir nicht mit all den Protokollen des Internets aus, von daher denke ich, dass es da noch viel mehr Möglichkeiten gibt, Russland auf's Abstellgleis zu schicken.

Was dagegen spricht? Mit Sicherheit nicht, dass das unmöglich ist, sondern weil es eben viel Geld kostet.

Pauschale populistische Forderungen wie die Eingangs Erhobene deuten halt stark auf Unwissen hin.

Aber lassen wir es, schwelgen Sie mal in ihren Phantasien, in der Praxis läuft es halt anders.

"Knoten" sind eine relativ neue Erfindung aus der Kommerzialisierungsphase des Internet, der ursprüngliche Ansatz ist nicht ohne Grund vermascht.

Und bisherige (OSPF) und aktuelle (BGP) Routing-Protokolle sind auch genau darauf ausgelegt, in diesen Maschen den jeweils besten Pfad zu finden.

Nach einem solchen oben postulierten Eingriff passiert nichts weiter, als das der vorher zweitbeste Weg jetzt der beste verfügbare ist.

Vergiß nicht, daß Westeuropa/USA mit seiner strikten Blockadepolitik recht allein steht, die Datenpakete werden dann eben über Indien, China oder den mittleren Osten geroutet – willst Du die auch alle "ausknipsen"?

Die Russen sind nicht blöd genug, russische IP-Adressen für Angriffe zu verwenden. Das wären die ersten IoC, die jede EPR sperren würde.

Sinnvoller wäre das strikte Verbot der Krypto-Währungstransfers Richtung GUS oder zumindest Russland. Jeder das Verbot missachtende Exchanger wird behördlich ausgeräuchert und sanktioniert. Die Bankenwirtschaft würden diese Sanktionen beachten, das zeigen gegen Darkside gerichtete erste vergleichbare Restriktionen durch die USA. Kooperierten die zivilisierten Staaten in diesen Punkt – das Ransomware-Problem wäre nachhaltig beseitigt. Ohne Verwendung von Kryptowährungen ist dieses Geschäftsmodell undenkbar.

Die greifen ja nicht direkt von einem rusischen Rechner einen Rechner z.B. DE oder USA an.

Das ist ein Netzwerk, und der Rechner, in den die Befehle eingegeben werden, hat sehr wohl eine russische IP, aber die Befehle werden halt von anderen Rechner ausgeführt,

und die haben dann alle irgendeine andere IP.

Deine Idee ist aber auch sehr gut und wäre in meinen Augen eine weitere Möglichkeit.

Die Frage aber, die immer im Raum steht, warum wird das nicht gemacht!

So etwas gibt es nicht. Russische IPs tauchen auch in der Kette nicht auf. Das würden die Forensiker schnell merken und die IPs bekannt machen. Unsere ISP würden die sofort blacklisten. International wären die dann nicht mehr verwendbar. Die verwenden überwiegend ausländische Fußsoldaten.

Wie kommunizieren die?

Telefonieren?

Briefe schreiben?

Oder gar Brieftauben?

Genau hier sollte es doch möglich sein, das russische Netz zu kappen.

Und die "Fußsoldaten", wenn die in westlichen Ländern an PC's hocken, sollten dann ja, egal welche Mühen sie sich geben, auffindbar sein.

Du hast anscheinend die Funktionsweise des Internets nicht verstanden, sonst würdest du nicht auf so eine Idee kommen.

Das Internet ist ein vermaschtes Netz, in dem man den Weg von Datenpaketen nicht vorhersagen kann, auch wenn i.d.R. eine möglichst kurze Route gewählt wird.

Selbst wenn du in München eine Webseite ansurfst, die auf einem Server in Hamburg gehostet wird, kann die Verbindung theoretisch auch über Schweden oder Japan oder Timbuktu laufen.

Leitungen nach Rußland kappen bringt absolut gar nichts.

Dann geht die Verbindung eben über China oder Südafrika oder irgendein anderes Land der Welt.

FTFY:

Die Fähigkeit zur Selbstverbreitung und zum Ausdrucken von Erpresserbriefen über die Drucker des Benutzers wurde noch nicht implementiert.

# Diese sind über neue Tor-Domains erreichbar.

Es ist an der Zeit Tor-Domains komplett abzuschalten, wird sehr bald erfolgen.

Die "Katze" beißt die "Maus" – Ende und aus!

Einzelne Domains? Das dürfte bestenfalls begrenzt helfen, dann erstellen sie eben die Nächste, die Übernächste, …

Das ganze Tor-Netzwerk?

Kann man machen, aber dann hätte RU erfolgreich das mühsam von den 3-Buchstaben-Diensten aufgebaute Kommunikationsnetz für (den USA nützliche) "Dissidenten" abschalten lassen – und das auch noch mit finanziellem Gewinn.

Tor-Netzwerk?

Das will ich sehen!

Ich glaube nicht, daß sie nennenswerte Summen beschlagnahmt haben. Sie haben nur ermittelt, daß sie Bitcointransaktionen in diesem Wert LockBit zuschreiben können. Sie haben aber keine Wallets oder irgendwas bekommen.

Einer Ransomware-Gruppe das Handwerkszeugs wegzunehmen ist nur eine kurzfristige Lösung, denn dann besorgen die sich eben neues Handwerkszeug.

Man muß schon die Leute selbst erwischen.

Aber da die meist in Ländern sitzen, in denen die entsprechenden Strafverfolgungsorganisationen keine Vollzugsgewalt haben, kann man die nicht Leute nicht zur Verantwortung ziehen.

Daher haben solche Aktionen wie gegen LockBit auch nur einen zeitlich sehr eng begrenzten Erfolg.

Daher wundert es mich nicht, das LockBit wieder aktiv ist.

Ich habe noch nie in meinem Leben so einen Stuss in den veröffentlichen Kommentaren gelesen.

Das, was unsere Welt zuerst dringend braucht, ist Frieden.

Es ist mir zu einfach, nur ein Staat als Täter darzustellen. Seit mehr als tausende von Jahren führen die Fürsten und ihre Söldner Krieg gegen uns. Hierzu gehört vor 40 Jahren ebenfalls ein Cyberkrieg.

Wartet mal ab. Mit der Quantencomputertechnologie wird es noch spaßiger.

Ach, Du bist auch so einer, der die Ukraine den Russen zum Fraß vorwerfen würde?

Die Welt braucht Frieden, deshalb keine Waffen an die Ukraine liefern?

Und wenn für Dich das Szenario, Russland ist z.Z. der Aggressor und von dort gehen z.Z. die allermeisten Attacken im Internet aus, zu einfach ist, mach doch mal einen gescheiten Vorschlag, wie so etwas unterbunden werden kann.

Dein Kommentar ist in meinen Augen Stuss.

Geh Du doch zu Putin, sing ihm ein Wiegenlied, bestimmt wird er dann mit seinem

hybriden Krieg gegen den Westen aufhören.

Sorry, mit dem Kommentar haben Sie sich völlig diskreditiert. Wenn ich billige Propaganda will frage ich Melnyk oder die grossartige ACAB.

Man muss kein RU-Fan sein, um die Unterstützung der UA in diesem Krieg abzulehnen.

Nur wenige Beispiele: Von "Keiner von Beiden ist es wert" oder "UA ist zu klein (Bevölkerung), um gegen einen gleich starken Gegner zu gewinnen, Sie befeuernden also den sinnlosen Tod von zigtausenden Ukrainern (und Russen)" bis hin zu "wie jeder Krieg ist es ein Krieg der Kapitalinteressen der beidseits Herrschenden und verdient deshalb nicht, die Leben einfacher Menschen dafür zu opfern (das Kapital entsendet seine Kinder bestenfalls in die Offiziersränge, ihre Handlanger wie Melnyk senden sie ins sichere Ausland)".

Zitat:"Man muss kein RU-Fan sein, um die Unterstützung der UA in diesem Krieg abzulehnen."

Soso. Also doch die Ukraine den Russen zum Fraß vorwerfen.

Und welches Land wird dann als Nächstes dem Putin geopfert?

Dieses Thema hat nun aber nicht wirklich mehr mit diesem Blogeintrag zu tun,

deshalb sollten wir hier an dieser Stelle aufhören.

Lassen Sie doch ihren unsubstantiierten Hass aus dem Kommentarbereich, dann kommen solche Diskussionen auch nicht auf!

Oder, um es mit Ihren hohlen Phrasen zu formulieren: "Soso. Also doch die Ukrainer den Russen zum Fraß vorwerfen." Denn die Russen haben massive Material-/Feuerüberlegenheit.

"deshalb sollten wir hier an dieser Stelle aufhören."

Wohlan!

Applaus. Du hast es geschafft, dass ich doch nicht meine Finger still halten kann.

Ich finde es absolut anmaßend bestimmen zu wollen, was für die Ukrainer das Beste ist!

Es sind die Ukrainer, die sich wehren wollen und sich nicht dem russischen Diktat unterwerfen wollen.

Somit ist der Versuch, den Du startest, meine Worte umzudeuten absolut für'n Arsch.

Und ob die Russen eine Feuerüberlegenheit haben, könnte auch am Versagen der Unterstützer liegen.

Der Taurus hätte einen Unterschied machen können, aber da hat ja jemand die Hosen gestrichen voll.

Ich frage mich immer wieder, ob jemand wirklich versteht, was passieren wird, wenn die Ukraine aufhört zu existieren, weil sie von den Russen einverleibt wird.

Jegliche Attribution ist stets mit grosser Vorsicht zu geniessen.

"Ich habe noch nie in meinem Leben so einen Stuss in den veröffentlichen Kommentaren gelesen."

Das geht mir genauso. Tor-Netz abschalten, Spielzeuge beschlagnahmen, russische IPs sperren, … manchmal habe ich den Eindruck, daß man nicht mal die oben verlinkten Artikel (der von Trend Micro ist recht detailreich) vorher gelesen hat.

Und was genau steht da in diesem Artikel, was gegen die Vorschläge spricht Russland kaltzustellen?

Einfach mal hier auf den Putz hauen und alles ist Stuss zu rufen ist recht einfach, findest Du nicht?

Wir haben es doch nun lange und zu grossen Kosten versucht und während DE/EU immer schwächer werden hat es RUs jedenfalls nicht zurückgeworfen, denn der globale Süden nutzt die Chance, die Lücke zu füllen.

Als Nächstes müssen Sie dann übrigens CN und KP abhängen.

Und auch hier driftet das Thema in Wirtschaftspolitik ab.

Nein, es driftet von Propaganda in Sachlichkeit, Machbarkeit.

Hmmm, wo soll man da anfangen?

Thema Tor:

Dieses Netz ist genau dafür entworfen worden, möglichst resilent gegen solche Angriffe zu sein. Das fängt schon damit an, daß es eben keine zentrale Stelle gibt, welche man angreifen kann – funktionsrelevante Informationen (z.B. Guard Nodes) werden durch Mehrheitsentscheidungen ermittelt. Der Verkehr an sich ist nicht nur verschlüsselt, sondern auch so gestaltet, daß er nicht einfach zu fingerprinten ist.

Relevante Angriffe z.B. durch Geheimdienste laufen auch eher so, daß man _mehr_ Knoten ins Netzwerk bringt bis man eine signifikante Zahl selbst in der Hand und "vergiftet" hat – wobei das auch ein Wettlauf gegen die systemimmanenten Blacklists ist, die "verdächtige" Knoten trotz guter Metrik (Bandbreite, geographische Lage) wieder herunterraten.

Außerdem gibt es weitere Ansätze anonymisierender Netzwerke (z.B. i2p), die selbst bei einem erfolgreichen Angriff gegen Tor (sollte es den mal geben) davon nicht betroffen sind.

Thema "Spielzeuge":

Zunächst mal sind es Produktionsmittel, die (für ihre Kosten) relativ hohe Erträge erwirtschaften, von daher werden sie auch so genutzt, "spielen" tut da vermutlich keiner.

Auch weiß ich nicht wie Du Dir eine solche Beschlagnahme vorstellst. Das ist mit Sicherheit kein SEK, das in den verlassenen Docklands Türen aufsprengt und Stromkabel durchhackt.

Vielmehr sind das Beamte, die durch die langen Gänge "klassischer Serverhoster" wie Strato oder OVH gehen, irgendwann auf einen Rechner mit einer bestimmten Nummer und IP-Adresse zeigen und sagen "der ist beschlagnahmt!". Bei virtuellen Servern ist es sogar nur ein Dump als Datenklumpen.

Diese Server hat mit Sicherheit keiner der Beteiligten persönlich in der Hand gehabt und Fingerabdrücke oder DNA hinterlassen, welche man auswerten könnte.

Der finanzielle Schaden für Lockbit beläuft sich auf die im Voraus gezahlte Miete, ein zweistelliger oder allenfalls niedrig dreistelliger Betrag pro Monat, der eigentliche Aufwand besteht darin, die Zahlungsvorgänge so zu verschleiern, daß sie nicht rückverfolgbar sind, dem Hoster gegenüber aber wie ein gewöhnlicher Privat- oder Firmenkunde aussehen.

Fatal für Lockbit dürften eher die gefundenen (und nicht verschlüsselten oder entschlüsselbaren) Daten sein. Hier insbesondere die "Kundendaten" vom Name des Opfers über die erfolgte Kommunikation, Zahlungsdaten (Wallets), die Entschlüsselunggs-Keys und natürlich die abgegriffenen Daten selbst.

Daß man erkannt hat, daß x86-Plattformen inzwischen ein Auslaufmodell sind und man den Code plattformunabhängig neu aufsetzen sollte ist ebenfalls keine neue Erkenntnis.

Ein bekannter Großkonzern aus Redmont versucht das gerade mit seinen Anwendungen "Outlook" und "Teams" und hat dabei im Prinzip genau dieselben Probleme – nicht alle Funktionen der Altversion stehen ad Hoc zur Verfügung, man unterschätzt den Implememtationsaufwand und die nötige Zeit, Bibliotheken arbeiten subtil anders, wordurch sich auch das Endprodukt anders verhält und die "Kunden" werden gnatzig.

Zum Thema "Internetsperre" gibt es schon Wortmeldungen, ich erlebe seit ca 20 Jahren, wie man Ähnliches gegen China versucht (wir haben eine Niederlassung dort) – ganz funktioniert es nirgendwo. Auch nicht in Kuba oder Nordkorea.

Auch wenns vlt. etwas am Thema vorbeigeht…

Hier sei auf das Portal https://ransomware.live verwiesen…

Wenns mal um Informationen und aktuelle Leaks / Adressen der Gruppierungen geht….

öööhm, die dena.de Domain wird gar nicht mehr gelistet in den Mirror-Servern… wundert mich.

Bin mir ziemlich sicher, dass die gestern noch dagewesen ist.

@Günther: du hast se ja sicherlich auch gesehn, sonst wäre sie nicht in deinem Artikel gelandet… oder?

Ich habe sie explizit gesehen und wenn ich auf den von vx-underground oben im Beitrag verlinkten Text schaue, taucht sie auch noch am Listenende auf.

was ich sehr interessant finde, wenn man die Liste bei den Mirror-Server so betrachtet und sich den Spaß macht nach Filesize (im Tabellenkopf) sortiert, findet man noch ein paar Adressen mehr…

O.O

Die LockBit Gruppe schein ja auch überzeugt von sich zu sein. Ich will nur mal daran erinnern wer die angeblichen "Krypto-Handys" mit der App "Anom" den kriminellen untergejubelt hat.

Und wer hier Spitzel bei Großbanken einsetzt!

Das FBI mit seinen beakandlich langem Atem zu unterschätzen ist sehr dämlich!